基于大数据聚类算法的计算机网络信息安全防护对策研究

2019-10-12周艳艳

摘 要:企业依托于信息技术使整体经营效率得到明显提升,然而,在网络技术便捷的同时伴随着信息安全隐患。网络安全风险、计算机系统风险以及信息数据的风险这些问题对计算机用户带来较大损失,基于此提出信息安全防护对策,并通过大数据聚类算法对有关对策进行评估分析。

关键词:大数据聚类算法;计算机网络;信息安全;防护

引言

当前信息技术不断发展与进步,将其运用于企业经营活动,促使相关工作更为便捷,然而,互联网信息安全的风险性也顯而易见,由于网络环境的复杂性,若计算机网络信息安全出现问题,可能造成信息数据泄露等风险,这对企业经营活动将带来较大困扰甚至是极大损失,所以,对计算机网络信息安全防护问题予以重视,构建安全性强的计算机网络环境,有效降低安全风险,使信息技术更好的服务于企业具有积极意义。

一、计算机网络信息安全存在的问题

(一)网络安全风险

互联网信息技术作用于人们的日常生活、学习及工作,为使实现作用更大化发挥,人们对网络技术的创新也从未停止过。然而,网络本身的防护能力却相对较弱,当人们对其设计相应的认证程序时,就可以对计算机进行操作[1]。虽然提升了网络的便利性,但病毒与黑客也随之有了更大滋生空间,意味着网络风险也被增加,网路安全将面临巨大的挑战。

(二)计算机系统风险

人们在使用计算机过程中,对各项功能不断深入研究与完善,希望提升计算机信息系统安全防护能力,尽管如此,计算机网络信息系统却依然有着较多问题未能有效解决。计算机以及网络本身都存在较大风险隐患。若被黑客利用,将变为具有更大攻击力且极具破坏力的工具,这对广大计算机用户而言,将产生极大伤害。

(三)信息数据中的风险

信息数据风险主要源自系统硬件及软件问题。当数据储存硬盘被损坏,将发生计算机系统内重要数据被丢失的情况,因此,计算机用户的利益也受到损害。当系统软件出现问题时,黑客利用此漏洞获得入侵系统的机会,对网络将产生较大破坏力。此外,随着人们对网络技术的不断创新,更多新型病毒由此应运而生,例如邮件病毒、间谍软件等,都会对信息数据实行盗取或破坏。

二、基于大数据聚类算法计算机网络信息安全防护对策

(一)计算机网络信息安全管理防护对策

(1)病毒及木马查杀定期开展

当前,计算机系统都装有杀毒软件,例如360、Norton、金山毒霸等,可以对垃圾文件拦截与处理,以此完成文件查杀和修复工作。因此,计算机用户对病毒和木马的查杀工作需要定期开展,有效消除计算机系统安全隐患问题。还需要用户规范计算机操作模式,对于未知名的来源设备及新购买的设备,在使用之前,用户都需要做好病毒及木马查杀,避免系统遭受损害。接收邮件时,要谨防附件是否带有木马与病毒,及时做好升级工作,以此提升网络信息安全。

(2)杀毒软件及防火墙及时安装

计算机用户需要安装杀毒软件及防火墙,对整个计算机系统的病毒查杀,并有效检测计算机系统文件、邮件、网页是否带有病毒。各厂家在计算机出厂之前,已在系统中安装好杀毒软件及防火墙。但是,部分厂家可能由于成本等因素,杀毒软件质量并不是优质有效的,给广大用户带来诸多不利影响,因此,计算机用户有必要选择正规的杀毒软件及防火墙。

(3)入侵监测和网络监控技术的应用

入侵监测和网络监控技术的应用是计算机网路信息安全防护的重要部分,通过监测与监控技术,可以对计算机系统的入侵及乱用状况进行了解。入侵监测和网络监控技术可以划分为统计分析法和签名分析法。统计分析法是对计算机系统中的常规动作和形式进行区分,以此判断这些动作的正确性。签名分析法则是针对计算机系统的薄弱之处,然后将这些进攻的状态有效整合进行签名,进而应用到编程当中。

(二)基于大数据聚类算法的计算机网络信息安全防护对策评估

(1)算法思路

基于大数据聚类算法的思路是通过对系统弱点以及其安全策略的抵御攻击能力进行分析,针对系统、漏洞、攻击行为及安全策略进行综合评估,以此了解它们的相互作用及影响,进而实现对计算机网络信息安全防护策略进行从局部到整体的评估[2]。基于大数据聚类算法,需要构建评估模型,通过被评估的系统信息作为理论依据,将其运用到安全对策、漏洞、攻击、系统业务上进行总体的定义,并对每个要素作出解析,最后得出可能破解网络信息安全防护对策的信息,最后运用聚类算法思路展开网络信息安全防护对策的评估。

(2)防护有效型计算模型

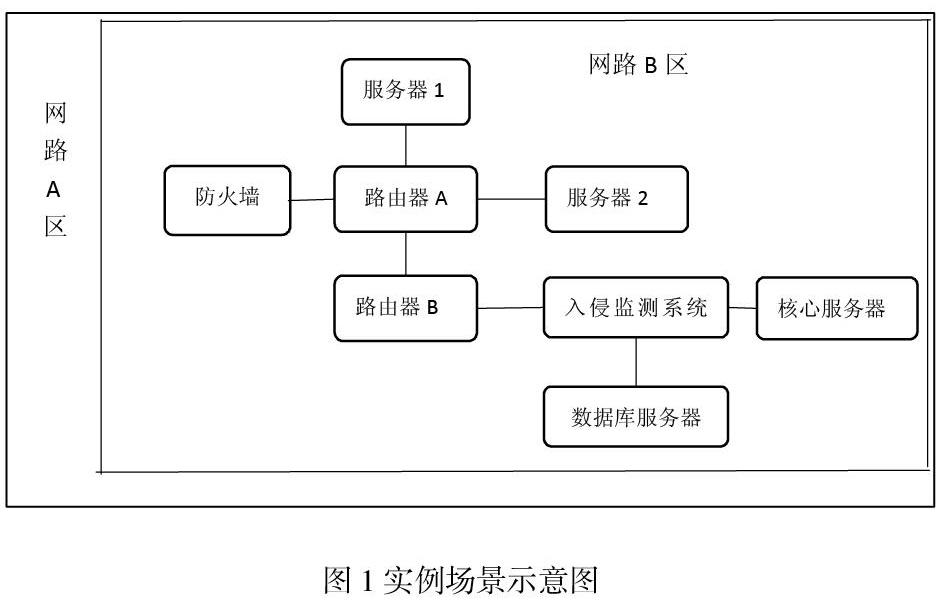

计算机网路环境整体较为复杂,部分黑客为达目的,常常采用一个或多个跳板的方式接近目标,即通过使用其他设备接近既定方向,由于计算机本身存在许多不足之处及漏洞,且网络还具有关联性,因此,若黑客实行恶意攻击,网络上的这些弱点将被利用并攻击,并在整个网络体系中进行串联。企业在实现信息化时,通常较为重视外网的防护工作,而在内网防护方面则存在一定缺失或防护能力较弱,因为若在外网中找到一处可攻击点,内网中的一个缺点将会被攻击,若输出权限结果、攻击的匹配、有效的输入权限、漏洞整合后将形成完整的链路。如图一所示,这个网络场景图中,A区和B区分别是两片不同的防火墙,黑客将A区作为攻击点就会对内网造成危害。

结语

当前,我国科学技术处于不断进步与发展过程中,网络技术为人们带来便利的同时也伴随着网路信息安全隐患问题,因此,定期开展病毒和木马查杀工作,及时安装防火墙及杀毒软件,并应用入侵监测和网络监控技术,对计算机系统查漏补缺,并采用大数据聚类算法对网络信息安全防护对策进行评估,可以提升网络环境的安全性,进而促使其发挥更大效用。

参考文献:

[1]李振相,刘志勇. 计算机网络信息安全及其防护对策探析[J]. 中国新通信,2018,20(17):152.

[2]樊凌,龚伟. 无线网络MOOCs大数据聚类方法优化研究[J]. 计算机仿真,2016,33(07):435-439.

作者简介:

周艳艳(1980-),女,汉,湖南省汨罗市人,研究生,讲师,研究方向:计算机科学与技术,计算机教学。