一种基于信誉度的移动代理安全策略

2019-09-10赵明严宏举韩进喜

赵明 严宏举 韩进喜

摘要:针对移动代理的安全性问题,在已有移动代理研究的基础上,研究了安全保护策略。对加密移动代理携带的重要数据信息,提出了信誉度的概念,根据需要将信誉度进行等级和操作权限确定,基于主机和移动代理构建双向信誉度和安全校验认证机制,根据信誉度等级确定是否为恶意主机或代理,以便进行接纳和拒绝操作,实例证明了安全保护策略对移动代理安全的作用。

关键词:移动代理;信誉度;信誉度等级;操作权限

中图分类号:TP393文献标志码:A文章编号:1008-1739(2019)24-53-4

0引言

随着计算机网络技术的飞速发展,网络所承载的业务也越来越多样化,同时多样化业务的需求也越来越多。移动代理技术因集异构、软件、通信及分布计算于一身,能够满足多样化网络和业务的需求而被广泛研究和应用。移动代理[1]是软件代码,且能够携带任务自主移动,尤其能够在异构跨域网络上迁移,移动代理有目的的移动特性避免了持续连接所占用的带宽资源和连接中断或异常导致的网络错误,提高了满足多样化业务需求的及时性和灵活性。同时,移动代理的跨平台性和移动性也带来一定安全隐患,包括目标主机和代理自身的安全问题,因此亟待解决移动代理的安全问题。

移动代理的安全问题[2]主要涉及如下4个方面:①迁移时网络的安全问题;②移动过程中可能会受到其他恶意代理的攻击问题;③与目标主机交互过程中可能给主机带来的恶意攻击和非法篡改问题;④移动执行任务过程中可能遭受恶意主机的攻击问题。

针对上述移动代理可能存在的安全问题,本文在已有研究成果的基础上,进行了局部改进和完善,运用建立信誉度表技术,研究基于信誉度的安全保护策略,重点聚焦如何在目标主机和移动代理之间建立双向信誉验证和保护,进而保证移动代理在执行任务时自身以及所处环境的安全可靠。

1移动代理的作用

协作性、快速反应性和易重构性[3]是移动代理的三大特性。移动代理能够携带任务在异构网络中自主地从源主机向目标主机移动,何时移动、何地移动都可以事先设定好。移动代理在执行任务过程中,如果遇到网络中断可以根据要求挂起或中断,等待网络恢复正常后重新开始或继续执行任务。

移动代理的作用如下:

①降低网络负载[4]。传统的网络管理中,管理系统要完成一项管理任务,需要在管理者和被管节点之间进行多次通信,进行多个问答操作才能完成。应用智能移动代理后,只要设定移动代理任务,将所要执行的操作部署于任务代码中,同时发送到被管节点,移动代理执行完规定的操作任务后,携带执行结果返回管理者。这样大大减少了频繁操作占用的网络传输带宽,降低了网络负载。

②异步和自主执行功能[5]。移动设备通常在网络正常连接时进行工作,有些特定任务要求移动设备与网络之间必须持续保持正常连接,但是网络故障或中断时有发生。要解决上述网络难题,可以将所执行的任务进行编码注入移动代理中,任务可以设定起始节点、经过节点、目前节点、所执行路径、何时开始、从什么地方开始及何时结束;移动代理可以自主异步执行任务,而不受网络中断影响,再携带返回结果,上报移动设备。

③克服网络时延[6]。很多应用对于网络实时性要求非常高,移动代理能够携带中央处理器的任务,基于设定路径自主迁移到系统局部执行,进而减少网络时延,提供符合要求的服务。

④动态适应环境。智能移动代理能够实时感知运行环境并及时上报和处理感知到的变化。多个移动代理可以按需合理分布在网络的不同地方,以便实时感知并进行快速处理。

⑤自然的异构性。开放分布网络环境中無论软件还是硬件设备大多是异构的。智能代理在执行任务时仅依赖于自身携带代码以及代码的运行环境,与执行任务的目标主机有关系,与所处网络环境和传输层协议无关,因此能够适应各种网络环境,无论同构还是异构。

⑥协作性。在网络管理中,涉及本域管理、跨域管理和全网管理问题,当管理范围涉及到跨多个管理域时,管理中心需要在多个管理节点之间进行管理任务的规划、分配和协调操作。智能移动代理具有协作性,可以代替管理中心在多个管理节点之间完成任务协作。

⑦健壮性和容错性[7]。移动代理能够在网络中断或故障时单独执行任务,等到网络恢复正常时继续执行任务,且能实时感知网络环境并进行及时处理,因此具有良好的容错性,可以应用于要求较高的应用系统的建立中。

2移动代理安全问题

2.1安全威胁

在网络中传递信息存在很多未知因素,因而当移动代理携带软件程序在网络中执行任务时,存在很多安全威胁。

①被动攻击[8]。在被动攻击模式下,以窃听模式最为常见,攻击者的目标是企图通过获取代理程序中存储并传递的敏感信息,从中提取对自己有用的信息。另一种模式是由于数据采用加密传输时,攻击者无法得到想要的具体数据,所以往往攻击者对截取的数据进行流量分析,通过分析通信频度、交换数据的长度、通信双方和接收方的IP地址等,进而获取所需的敏感信息。

②主动攻击[9]。主动攻击包括2种方式:篡改数据和身份伪装。篡改数据是指网络层的数据包被截获并修改甚至删除,而用伪造的数据取代;身份伪装是指攻击者伪装成系统中的合法参与者或使用者,冒充其截取并处理收到的数据。

③恶意主机[10]。移动代理所携带的软件代码需要在所经过或到达的目标主机上运行,因此目标主机掌握所有的代码和数据并可以随意更改。如果目标主机是恶意的,或者该目标主机已经被攻击,那么这种恶意主机可以破坏或终止代理程序,进而影响或破坏所执行的任务,代理所携带的任务信息也可以被删除或篡改,造成安全隐患。

2.2移动代理安全机制

①对于移动代理传输中的安全问题,主要使用加密技术进行安全性保障。设计了类似于SSL的在传输层对网络连接进行加密的安全协议,即将所有通信内容封装进行安全套接字处理,用一组对称密钥和加密算法加密通信内容。加密的IP数据包仍有可能被截取,攻击者无法识别和破解加密信息。加密方法可以采用128位密钥的RC4算法,也可以采用1 024位密钥的RSA算法进行会话数据交换。如果加密消息在传输过程中被截获篡改或删除,消息验证码都能识别并验证。

②对于目标主机的安全问题,可以采用基于检测的安全手段。检测运行的目标主机是否安全,检测移动代理的执行路径以及执行结果,判断其是否受到攻击。

③对于移动代理本身的安全问题,提供了一套相关的算法来检测移动代理是否安全可信赖,即为目标主机设定可信度表或其他安全规则,通过安全规则检测验证移动代理是否有违规行为。所有的移动代理必须遵守规定的安全规则,才能在目标主机上执行任务。

总之,通过对移动代理本身、移动代理传输过程以及移动代理所执行任务所需的目标主机进行系列安全限制和保护,使得移动代理、目标主机以及网络环境均处于相对安全的环境中,适用于对数据传输保密要求比较严格的环境,如情报信息传输等。

2.3安全策略

移动代理自身的安全策略[11]如下:

①信誉度的5个等级:{恶意,不可信,较可信,可信,绝对可信};

②信誉度的数学表示:{-20,-1,0,1,20}与信誉度5个等级一一对应;

③MA_ID:移动代理标识,具有唯一性;

④HS:主机对自身信息的签名,包括主机名、IP地址、硬件MAC地址;

⑤CN:校验数;

⑥PK:公有密钥;

⑦SK:私有密钥;

⑧I:移动代理携带的重要数据和信息;

⑨移动代理操作权限RS:取值为1时表示只读,取值为2时表示可设置。

设计的策略规则步骤如下:

①将移动代理携带的信息进行初始化赋初值,包括设定移动代理的操作权限、移动代理迁移路径和执行任务所涉及的目标主机等信息的设定和预置。同时对移动代理的任务数据和资料进行加密,加密SK(I),对随机数加密PK(num),校验数CN=SK(I)+PK(num),移动代理携带PK(CN)进行校验。

②目标主机提供一套与它自身有关的安全规则,信誉度表存储在目标主机中,根据信誉度评价结果执行对应的接纳或拒绝操作。

③移动代理的安全特性被创建者提取,验证移动代理的安全规则,并生成相应的安全证书。

④生成的安全证书与移动代理被源主机一起送达目标主机。

⑤当移动代理到达目标主机后,目标主机首先进行校验数CN的提取,根据公钥PK进行解密,获得校验数CN,如果目标主机解密的校验数与移动代理携带的校验数一致,则目标主机根据移动代理的唯一标识号和源主机签名,查询所存储的信誉度表,如信誉度表中存在该移动代理的信誉度,则接受移动代理的请求操作,反之则拒绝为移动代理提供运行环境。

⑥目标主机进一步查询移动代理的操作权限,目标主机设置监视器监督移动代理的操作,如移动代理有超出权限的请求和操作,则拒绝相关操作,对应的当前信誉度值降一个等级并更新本地信誉度表;若没有越限操作,则进行正常的交互请求。

⑦移动代理结束与目标主机的交互,按照规划的迁移路径继续迁移到下一个目标主机。

通过基于信誉度的移动安全保护策略能够构建代理和主机之间的双向信誉度,明确了信誉度的评价标准和评价方法,较好地防护了恶意主机和恶意代理的侵害,保证移动代理能够高效、安全地工作。

软件的开发环境为开发语言JAVA;运行环境Windows XP操作系统或中标麒麟操作系统;数据库为达梦数据库。

3实例验证

以某大型计算机网络管理中心的管理為例,验证移动代理的机制和作用,所有主机都处在一个已知的、绝对安全的网络环境中,如VPN和公司内部互联网络。此种网络环境具有网络规模相对较小和网络环境绝对安全的特点。

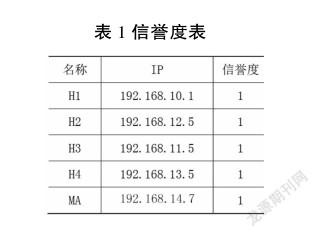

起初设置所有主机和移动代理信誉度C=10,绝对可信。在移动代理移动中可以直接进行交互,减少信誉度认证和修改的时间,大大提高了整个网络的效率。

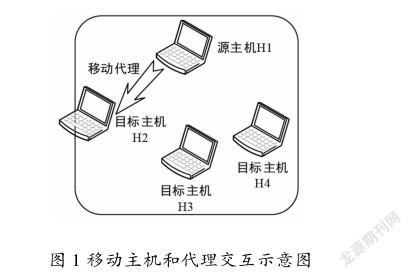

图1中4个主机H1,H2,H3,H4和一个移动代理MA1,信誉度都设置为绝对可信,移动代理和主机交互的安全得到保证,响应的执行效率也大大提高,移动代理MA1由源主机H1发起,向目标主机H2移动。

移动代理携带的信息包括执行任务所需的数据和初始化信息、设定的迁移路径信息和操作权限信息。

工作流程如下:

①源主机H1给移动代理MA携带的信息赋初值,包括设定移动代理的操作权限、移动代理迁移路径和所经过的主机、对移动代理的任务数据和资料进行加密,加密SK(I),对随机数加密PK(1 024),校验数CN=SK(I)+PK(1 024),移动代理携带PK(CN)进行校验。

②目标主机H1提供一套与其自身有关的安全规则,目标主机中存储有信誉度表,如表1所示,不同的信誉度评价结果执行的操作不同。

③移动代理的安全特性被其创建者所提取,并用安全规则进行验证,生成相应的安全证书。

④安全证书与移动代理MA被源主机H1送达目标主机

H2。

⑤移动代理到达目标主机H2后,首先解密校验数CN,根据公钥PK进行解密,获得校验数CN,如果目标主机解密的校验数与移动代理携带的校验数一致,则目标主机根据移动代理的唯一标识号和源主机签名,查询所存储的信誉度表,发现MA的信誉度为1,任务移动代理可信,接受移动代理的请求操作。

⑥目标主机H2进一步查询移动代理的操作权限,发现移动代理的操作权限为只读,开始与移动代理进行信息交互。

⑦目标主机H2通过监视发现移动代理MA频繁出现越限操作,且企图修改或删除目标主机H2的数据,目标主机H2立刻修改信誉度表,将移动代理MA的信誉度值置为不可信。

为了构建移动代理和主机之间的信誉度,通常设定目标主机的安全策略、双向信誉度表和移动代理自身的安全保护策略。通过上述手段,保证安全运行环境和目标主机,防止了恶意主机和恶意代理的侵害,确保移动代理高效、安全运行。

4结束语

通过研究移动代理的安全性问题,分为移动代理自身、移动代理执行的目标主机和运行的网络环境3个方面,首先,针对移动代理自身对移动代理携带的重要数据信息进行加密保护;其次,在移动代理和目标主机之间建立信誉度表,在信誉度等级和相应的操作权限进行对照,构建主机和移动代理之间的双向信誉度记录和安全校验认证;同时利用信誉度等级进行恶意主机或代理的判定,拒绝恶意主机和代理的操作请求,保护移动代理与目标主機信息交互的安全可靠。总之,通过移动代理本身、移动代理运行的网络环境以及目标主机的系列安全规则,使移动代理更好地发挥作用,提升灵活性和可靠性。

参考文献

[1]肖增良,乐晓波,周辉.基于与或依赖图的多Agent系统任务分解算法[J].计算机工程与设计,2009,30(2):426-428..

[2]刘晓明,黄传河,江贝.一种基于移动Agent技术的网络管理模型[J].计算机应用研究,2000(12):52-53.

[3] Lennselius B,Rydstrom L.Software Fault Content and Reliability Estimations for Telecommunication Systems[J]. IEEE Journal on Selected Areas in Communications, 1990, 8(2): 262-272.

[4] ThomasD,AnthonyS.EvaluatingthePerformanceofSoftware Reliability Models[J].IEEE Trans.on Reliability,1992,41(4): 12-16.

[5] Zahedi F,Ashrafi N.Software Reliability Allocation Based on Structure Utility,Price and Cost[J].IEEE Transactions on Software Engineering,1991,17(4):345-356.

[6] Beaumont O,Casanova H,Legrand A.Scheduling Divisible Loads on Star and Tree Networks:Results and Open Problems[J].IEEE Trans on Parallel and Distributed Systems, 2005,l(3):207-218.

[7]朱淼良,邱瑜.移动代理系统综述[J].计算机研究与发展, 2001(1):16-25.

[8]刘波,李伟,罗军舟,等.网络管理中多agent的半在线调度算法[J].计算机研究与发展,2006(4):571-578.

[9]王媛媛,谭献海.移动代理系统———IBM的Aglets[J].微计算机信息,2006(9):275-277.

[10]金黎黎,孔令富.协同设计环境中任务分解与调度的研究[J].计算机工程与设计,2009,30(22):5291-5293.

[11] Waish T,Paciorek N,Wong D.Security and Reiiabiiity in Concordia[C]// Proceedings of the 31st Annuai Hawaii Internationai Conference on System Sciences,Kona,Hawaii, 1998,32(3):22-26.