基于改进IBE算法的透明加解密机制优化

2019-09-10何涛冯伟东王红卫谭俊

何涛 冯伟东 王红卫 谭俊

摘要:企业信息保密工作的重要性日益突出,提出利用门限密码共享机制,对目前该领域常用的身份加密(Identity-Based Encryption,IBE)算法进行改进,提高密钥管理环节的合理性。将改进后的IBE算法参与到透明加解密机制的执行过程中,实现对后者的显著优化。提出采用EAC算法將原始密文耦合后分块存储,并各自独立执行加解密流程的方案,进一步增强企业电子文件的破译难度。

关键词:IBE算法;密钥管理;透明加密;EAC算法

中图分类号:TP309文献标志码:A文章编号:1008-1739(2019)22-64-4

0引言

随着信息化改造进程的不断推进,企业业务处理效率得到了大幅提高。与此同时,信息系统遭受的网络攻击不断升级,信息安全形势逐渐恶化,给企业安全运维工作提出了新的挑战。在当前网络攻击模式多样、攻击规模不断扩大的环境中,既需要可靠地维护企业系统的正常运行,保护核心商业数据的安全,又不能因保密措施占用过多资源而干扰员工的业务操作,拖慢企业经营效率[1]。在此背景下,透明加密(On-The-Fly Encryption,OTFE)技术应运而生。

OTFE技术本身也存在一定的问题,如加解密过程中并未添加对操作者身份进行有效验证的机制,虽然简化了流程,却留下了较大的安全隐患。一旦发生文件泄密情况,无法对泄密行为进行追溯调查[2],大大增加了信息失窃给企业带来的风险,因此亟需改进。

基于身份加密(Identity-Based Encryption,IBE)算法将用户身份的标识信息(如Email地址、手机号码等)加入密钥,实现了在加密过程中对用户身份信息的验证[3]。因此采用IBE算法对OTFE机制进行优化切实可行。但IBE算法同样存在一些问题,例如该算法将所有私钥放置于一个PKG文件中进行管理,使系统泄密风险过于集中,不利于大量重要文件的安全管理[4-5]。本文提出对IBE算法的密钥管理环节进行改进,利用可验证的(,)门限密码共享方案来降低密钥泄密风险,并将改进后的算法结合到透明加密机制中[6],设计了一款基于改进IBE算法的透明加密方案,对企业网络中重要文件的存储与操作进行可靠地监控和保护,起到了显著效果。

1相关加密机制

1.1透明加密基础

OTFE技术目前有4种主流的实现技术,分别与操作系统提供的不同功能相结合,提供较为可靠的文件加密服务。首先结合操作系统内核功能的加密文件系统和文件系统过滤驱动,这2种技术利用操作系统内核中的文件驱动实现对文件各种操作的监测与过滤;其次是工作在应用层并使用Windows提供的钩子技术对文件实施监控保护的钩子加密技术;最后是工作与操作系统底层的磁盘加解密系统,该技术针对操作系统读写磁盘操作进行监控,并不关注文件存储的逻辑位置[7]。传统加解密技术存在很多弊端,如操作不便、加密操作公开以及需要在操作系统用户状态下运行等,极易造成密码泄露或加密文件被破译等情况,也无法针对文件操作行为进行监控。OTFE技术工作在内核态,可对指定类型或安全级别的文件自动执行加密措施,无需用户干预,同时解密操作也被约束在一定范围内,极大地提高了加解密的效率与安全性。

1.2 IBE算法原理

通过以上步骤可以看出,在采用可验证的( , )门限密码共享机制后,原本存在的大量双线性配对的计算工作都被省略,用户私钥的分配问题也被成功转换成整数的密码共享问题,既改善了IBE算法私钥过度集中的问题,又提高了加密效率,优化效果显著。

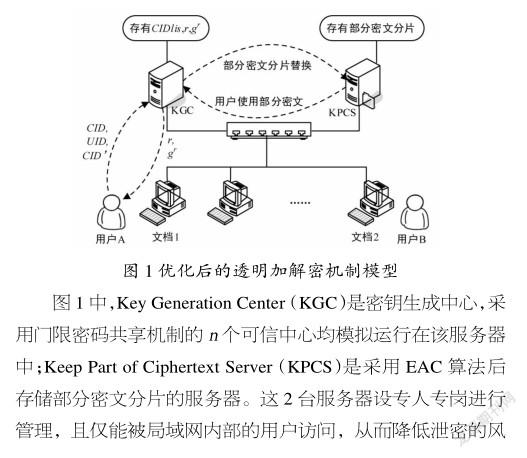

3透明加解密机制的设计

本文以改进后的IBE算法实现透明加解密机制中核心的加密环节,在得到了密文后,再利用耦合后提取(Extracting After Coupling,EAC)算法将生成的密文转换成多个密文分片独立存储,从而显著提高了文件抵抗破解攻击的能力。优化后的透明加解密机制模型如图1所示。

步骤4:KGC通过对站点的身份检索后,已确认该站点为合法站点。随后判断_ ,是否相符,若相符则表明用户A为该文件的创建者,此时KGC首先从KPCS中调取该文件的部分密文分片,随后连同,r一起回传用户A主机,并在此执行EAC算法,对分片和存储于本地的进行耦合,得到完整的密文后,再通过IBE算法解密成明文;若KGC判断_与不相符,则表明A不是对象文件的拥有者,假设此文件来源于用户B,此时KGC将从用户B处获取相关的身份信息_ ,_,并据此计算出,r,重新执行前种情况对应的类似过程,最终帮助用户A实现了对该文件的解密。

4结束语

企业内部文件的加解密技术具有重要且广泛的应用价值,为了在保障企业经营效率不受影响的前提下,提高信息的保密水平,本文提出针对目前的透明加解密机制进行改进,将IBE算法引入该机制中的加密环节,同时也分析了IBE算法在私钥管理方面存在的问题,提出采用门限密码共享机制来分散原算法过于集中的风险,最后结合EAC算法实现了密文的分片独立存取,有效提高了企业文件的破译难度和抗攻击性能。

参考文献

[1]蔡艳桃.一种基于身份的认证加密方案的改进[J].计算机工程与应用,2011,47(15):119-122.

[2]邵昱,萧蕴诗.基于文件系统过滤驱动器的加密软件设计[J].计算机应用,2005,25(5):1151-1152.

[3] Russinovich M E, Solomon D A. Microsoft Windows Internals:Microsoft Windows Server 2003, Windows XP, and Windows 2000[M].Washington,DC:Microsoft Press,2017: 775- 85.

[4] Boneh D,Franklin M. Identity-based Encryption from the Weil Pairing[J]. SIAM Journal on Computing,2017,32(3): 586-615.

[5]龙宇,徐贤,陈克非.两个降低PKG信任级的基于身份的门限密码体制[J].计算机研究与发展,2012,49(5):932-938.

[6]康立,唐小虎,范佳.标准模型下基于认证的混合加密算法[J].通信学报,2009,30(6):13-18.

[7] WangGJ,Yue FS,LiuQ.A SecureSelf-DestructingSchemefor Electronic Data[J].Journal ofComputer and SystemSciences, 2016,79(2):279-290.

[8] Wang G J,Yue F S,Liu Q.A Secure Self-destructing Scheme for Electronic Data [J].Journal of Computer and System Sciences,2016,79(2):279-290.

[9]封化民,孙轶茹,孙莹.基于身份认证加密的私钥共享方案及其应用[J].计算机应用研究,2014,31(5):1507-1510.