基于Packet Tracer 的IPSec VPN虚拟仿真实验设计

2019-07-16郭颖

郭颖

摘要:本文以PacketTracer仿真软件为平台,结合网络工程项目背景,设计了IPsecVPN技术在校园网中应用的仿真实验。通过给出的具体实验方法及过程,使学生掌握IPsecVPN的配置方法,直观地看到实验效果,激发学生自主学习探究的兴趣。

[关键词]IPsecVPNPacketTracer虛拟仿真

VPN(VirtualPrivateNetwork,虚拟专用网络)可以在公共网络上虛拟出专用的私有网络,提供端到端的安全数据通信。IPsecVPN是网络层的VPN技术,它灵活地将加密、认证、密钥管理和访问控制结合在一起,为Internet提供了一个标准的、安全的网络环境,已经成为了构建VPN的主要方式。传统IPsecVPN实验,因设备昂贵、数量有限,无法为每位学生提供完整、独立、反复操作的实训环境,学生学习的自主性、探究性、创造性不高。针对以上问题,通过PacketTracer搭建虚拟仿真单机实验环境,结合网络工程项目内容,设计了基于IPSec的VPN实验。通过实验,增强了学生对IPsecVPN技术相关原理的理解和对实验配置的掌握。

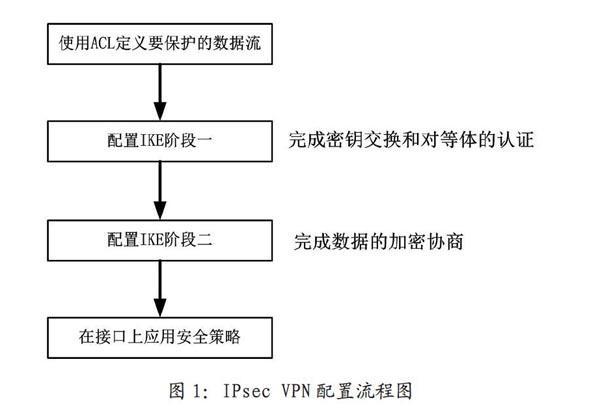

1IPSecVPN原理和配置流程

IPsec(IPSecurity)是IETF为保证在Internet上传输数据的私密性、安全性和完整性而制定的框架协议。它包括:AH(AuthenticationHeader,认证头)协议、ESP(EncapsulatingSecurityPayload,封装安全载荷)协议、IKE(InternetKeyExchange,因特网密钥交换)协议和用于网络认证及加密的一些算法等。IPsecVPN的配置流程如图1所示。

2PacketTracer仿真软件介绍

PacketTracer是由Cisco公司开发的一个网络仿真软件。使用者可以通过软件提供的集线器、交换机、路由器、无线设备、终端设备,搭建从简单到复杂的仿真网络,满足网络设计、设备配置、故障排除等应用需求。

3仿真设计与配置分析

3.1仿真实验目标

理解IPsecVPN技术的基本原理,实现基于IPsecVPN的配置。

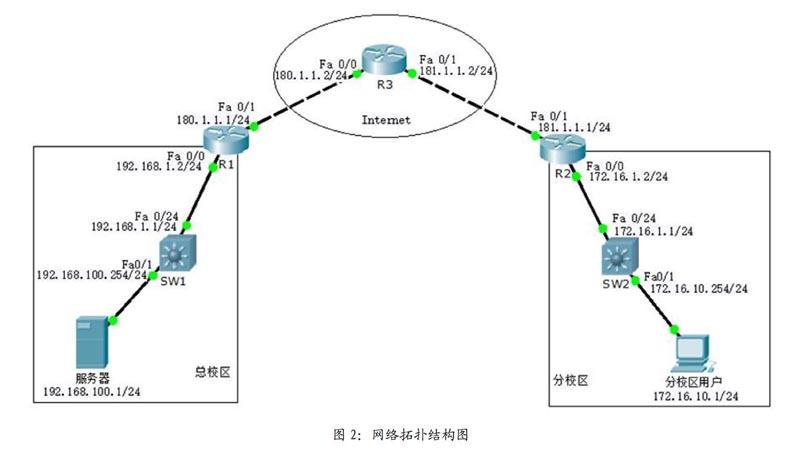

3.2仿真实验背景与网络拓扑

某学校因总校区和分校区距离较远,为保障分校区的内网用户(属于172.16.0.0/16網段)和总校区服务器(属于192.168.100.0/24网段)之间关键业务数据传输的安全,使用IPsecVPN技术安全连接两个校区。总校区和分校区连接的网络拓扑结构图如图2所示。

3.3仿真实验配置

3.3.1配置路由及NAT

因为NAT的使用会更改IP数据包的IP头数据,IPsec会认为这是对数据包完整性的破坏,从而丢弃数据包,所以在使用NAT时要将进行IPsec保护的数据从NAT的访问控制列表中排除出来,不进行NAT转换,部分配置命令如下:

R1(config)#ipaccess-listextendedneiwangR1(config-ext-nacl)#denyip192.168.0.00.0.255.255172.16.0.00.0.255.255//排除从服务器到分校区用户的数据,不进行NAT转换

R1(config-ext-nacl)#permitipanyany//允许其他数据进行NAT转换

R2(config)#ipaccess-listextendedneiwangR2(config-ext-nacl)#denyip172.16.0.00.0.255.255192.168.0.00.0.255.255//排除从分校区用户到服务器的数据,不进行NAT转换

R2(config-ext-nacl)#permitipanyany//允许其他数据进行NAT转换

3.3.2配置IPsecVPN

在配置IPsecVPN前,需要通过配置静态或者动态路由的方式实现总校区和分校区的内部网络互通;同时在两个校区出口路由器上配置NAT,实现内部网络用户能够访问Internet。实现上述功能后,在两个校区出口路由器上配置IPsecVPN,具体步骤及命令如下:

第一步:使用ACL定义要加密的数据流R1(config)#access-list101permitip192.168.100.00.0.0.255172.16.0.00.0.255.255//定义从总校区服务器到分校区用户的数据进行保护

R2(config)#access-list101permitip172.16.0.00.0.255.255192.168.100.00.0.0.255//定义从分校区用户到总校区服务器的数据进行保护

第二步:配置IKE阶段一

R1(config)#cryptoisakmppolicy20//建立ISAKMP策略,指定策略编号为20

R1(config-isakmp)#encryption3des//指定加密算法为3des

Rl(config-isakmp)#hashmd5//指定验证过程采用md5的验证功能

R1(config-isakmp)#authenticationpre-share//指定身份验证方法为预共享密钥

R1(config-isakmp)#group2//指定DH算法的密钥长度为2

R1(config-isakmp)#lifetime5000//指定SA生存周期为5000秒

R1(config)#cryptoisakmpkeytest123address181.1.1.1/1指定加密的密钥为test123,对端地址为181.1.1.11