边缘系统安全加固方法初探

2019-06-28西安高鹏解宝琦

■ 西安 高鹏 解宝琦

编者按: 在整个网络安全架构建设中,边缘系统安全防护也是必不可少的,本文整理了一系列边缘系统安全加固的方法,希望能为读者提供帮助。

随着网络网络安全的薄弱环节已经从攻击网络核心设备以及对服务器的直接攻击逐步发展为应用层渗透和通过以边缘系统为跳板进行的跳板和僵尸主机攻击。这种攻击方式常使早期的以保护核心区网络安全架构处于“千里之堤,毁于蚁穴”的尴尬之中,边缘系统的安全是否达标直接影响着网络本身的安全。

边缘系统的防护也应该受到足够的重视,为此边缘系统的安全加固应该成为网络安全基础工作的重要方面,以下是边缘系统加固的方法初探,希望饕餮读者。

操作系统

1.通用部分

(1)主机按照相应密码强度规则设置用户名口令,并按照最小权限进行用户授权。

(2)主机安装防病毒软件并及时进行病毒特征库代码升级。

(3)修改远程桌面登录端口。

修改服务器端的端口设置,注册表有以下2个地方需要修改:

“[HKEY_LOCAL_MACH INESYSTEMCurrentContr olSetControlTerminal ServerWdsrdpwdTdstcp]”

其中PortNumber值默认是3389(十进制方式查看),修改为自定义端口。

“[HKEY_LOCAL_MACH INESYSTEMCurrentContr olSetControlTerminal ServerWinStationsRDPTcp]”

其中PortNumber值默认是3389(十进制方式查看),修改为同上端口。

重启远程桌面服务或者重启系统。

连接时在使用Windows远程连接工具输入“IP:端口”即可。

2.Windows XP系统

由于微软已经不再支持Windows XP系统,针对该系统已经不再有补丁升级,需要使用如下步逐和方法进行端口及服务关闭,确保系统安全,具体步逐如下:

(1)确认本机是否启用和开放了 137、139、445、3389端口,在系统终端命令窗口中依次使用如下命令:

“n e t s t a t -a n |findstr 137

netstat -an | findstr 139

netstat -an | findstr 445”

netstat -an | findstr 3389系统依次返回如下信息说明该端口处于开放状态:

“UDP 10.106.61.73:137 *:*

TCP 10.106.61.73:1390.0.0.0:0 LISTENING

T C P 0.0.0.0:4 4 5 0.0.0.0:0 LSTENING

T C P [::]:4 4 5[::]:0 LISTENING

TCP 0.0.0.0:33890.0.0.0:0 LISTENING

(2)禁 止Windows共享,卸载如图1两个组件(此操作的目的是禁止445端口),点击网络连接,在此连接使用下列项目中直接卸载掉“Microsoft网络客户端”、“Micosoft网络的文件和打印机共享”两项协议,(实施完毕后,需要重启系统生效)。

如果使用命令“netstat–an | findstr 445” 发现依然有返回信息,需要打开注册表编辑器,找到“HKEY-LOCAL-MACHINESYSTEM Current ControlServices NetBTParameters”分支,新建名为“SMBDeviceEnabled”的双字节值(DWORD),将其数值设置为“0”。(实施完毕后,需要重启系统生效)。

(3)禁 止 netbios(目的是禁止137,139端口),点击“网络连接→Internet协议版本4(TCP/IP)→高级→WINS”,点选“禁用TCP/IP上的NetBIOS(S)”选项。

图1 直接卸载该两项组件

图2 检查验证

(4)关闭远程智能卡(目的是关闭Windows智卡功能,避免RDP服务被攻击利用),命令终端中输入“gpedit.msc”,打开组策略编辑器窗口,选择“计算机配置→管理模块→Windows组件→智能卡”,依次修改“启用智能卡中的证书传播”、“启用智能卡中的横证书传播”、“强制从智能卡读取所有证书”、“打开智能卡即插即用服务”,将服务修改为“禁用”。

(5)检查验证,通过执行如图2命令,无返回信息,说明端口及服务已经关闭。

3.Windows 7系统

安 装KB4012212、KB40122215等系统漏洞补丁,可通过下载相应版本的Windows 7系统补丁进行补丁修补工作,完成后即可。

4.Windows Server系统(适用于Windows 2003及以上服务器系统)

Windows Server系统因多数部署应用系统,补丁修补需进行测试以及针对应用系统的充分实验,建议用户可以先通过如下方法进行135/139/445等端口关闭工作,待测试结束后按照相应补丁应用测试结果进行系统补丁修补工作,关闭端口可以通过Windows Server防火墙配置策略并开启防火墙组件。

5.Linux系统

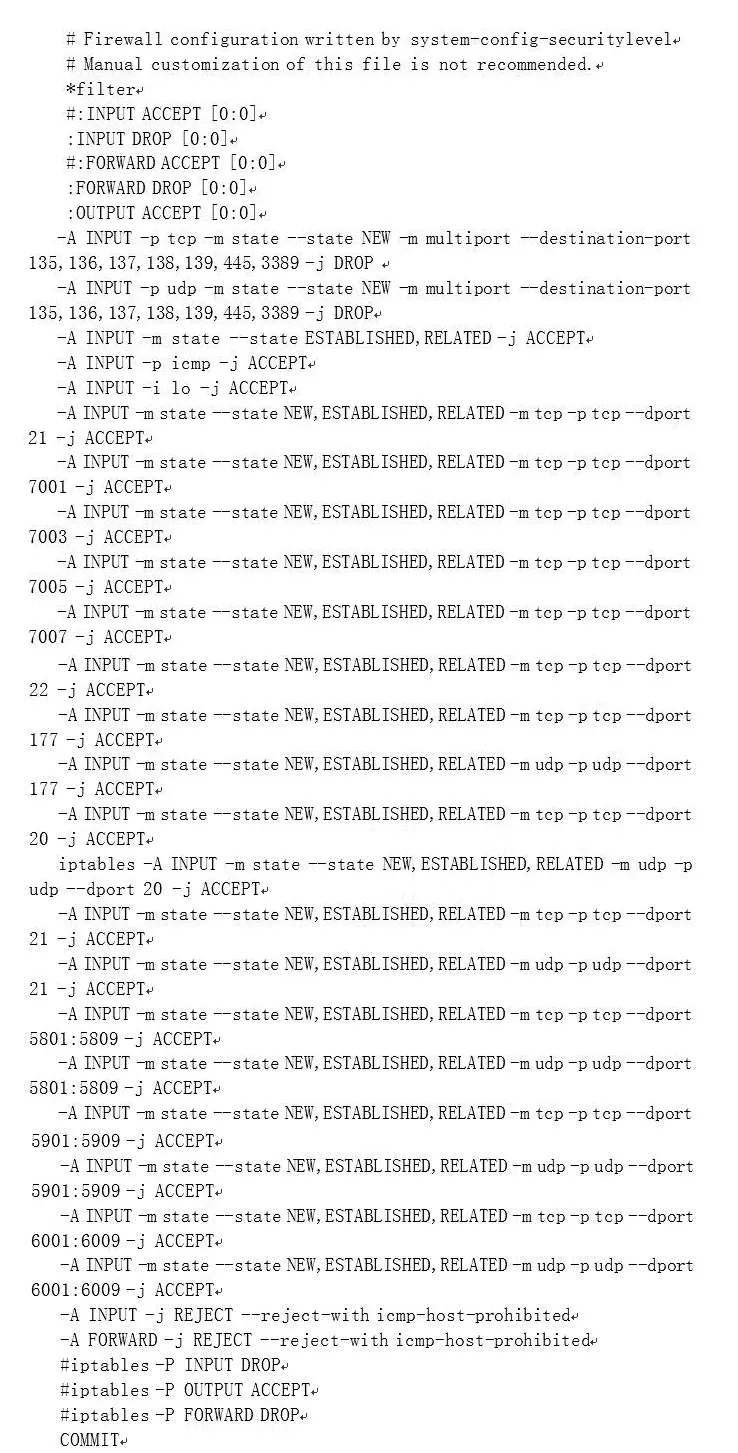

(1)本机Iptables防火墙安全加固。

修改/etc/sysconfig/iptables配置文件,添加如下内容,系统即可只放行定义中的应用端口,其他端口系统将对数据包进行丢弃处理,规则如图3所示。

以上规则已经包含放行FTP、ssh、vnc、weblogic 以及阻断138、139等端口规则。用户可根据业务实际修改和补充规则列表。

(2)网络参数优化,防止TCP close_wait状态拥塞。

编辑内核参数文件/etc/sysctl.conf添加一下内容:

net.ipv4.tcp_fin_timeout = 30

net.ipv4.tcp_keepalive_time =1800

net.ipv4.tcp_syncookies = 1

net.ipv4.tcp_tw_reuse = 1

net.ipv4.ip_local_port_range =1024 65000

net.ipv4.tcp_max_syn_backlog =8192

net.ipv4.tcp_max_tw_buckets =5000

执行命令生效 /sbin/sysctl -p

(3)修改SSH开放端口及禁止ROOT用户ssh登录。

修 改/etc/ssh/sshd_config配置文件文件,以此修改如下行内容:

“Port 3371

Protocol 2

PermitRootLogin no(默认为yes)”

图3 配置文件只放行定义中的应用端口

Port为SSH开放服务端口号,默认22,用户可以根据自己业务以及管理规则进行自定义修改。Protocol为SSH服务版本,建议修改为“2”以增加安全性。PermitRootLogin为SSH限制root用户选项,建议修改为“yes”以禁止root用户进行直接SSH登录带来的安全隐患。

网络边缘接入交换机加固

1.交换机ACL访问控制列表过滤

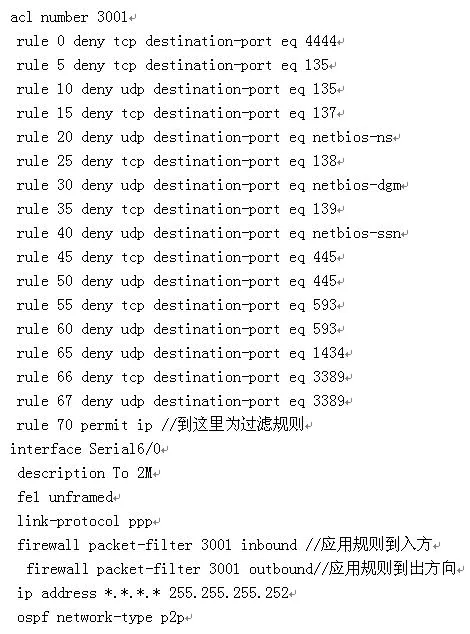

在边缘接入交换机上通过ACL访问控制列表禁用高危端口,防止高危端口产生的大流量对核心区交换机造成的流量冲击,以及因此引发的交换机HANG死等问题。具体方法如下:

(1)H3C路由器或交换机配置。

登录相关网络边缘设备后加入如下访问规则并引用至相应端口,具体方法如图4所示(用户可根据自己的端口实际情况进行配置)。

(2)Cisco路由器或交换机配置。

Cisco网络边缘设备访问规则及引用具体方法如下(用户可根据自己的端口实际情况进行配置):

access-list 115 deny udp any any eq netbios-ns

access-list 115 deny udp any any eq netbios-dgm

access-list 115 deny udp any any eq netbios-ss

access-list 115 deny tcp any any eq 593

access-list 115 deny tcp any any eq 4444

access-list 115 deny udp any any eq 1433

access-list 115 deny udp any any eq 1434

access-list 115 deny udp any any eq 445

access-list 115 deny tcp any any eq 445

access-list 115 deny tcp any any eq 3389

access-list 115 deny udp any any eq 3389

a c c e s s-l i s t 1 1 5 permit ip any any //到这里为过滤规则

interface Vlan103

ip address *.*.*.*255.255.255.0

ip access-group 115 in //应用规则到入方向

图4 加入访问规则并引用至相应端口

ip access-group 115 out //应用规则到出方向

2.核心区网络交换机STP生成树边缘端口保护

当被设置为边缘端口收到来自用户的BPDU报文,则该边缘端口会被关闭,仅有管理员能重新打开。默认情况下,交换机所有以太网端口均被配置为非边缘端口,很容易因为私接交换机等行为出现二层环路,产生全网广播风暴,网络抖动或网络拥塞等。这些端口设置为边缘端口可以最大限度的保护STP的稳定已经很好的防止二层环路,配置如下。

(1)H3C交换机配置如下:

[switch]stp bpduprotection

[switch-Ethernet1/0/1]stp edged-port enable

“s t p b p d uprotection”命令为全局视图下配置BPDU保护功 能,“stp edged-port enable”命令在具体端口去用BPDU保护,用户可根据实际进行调整。

(2)Cisco交换机配置如下:

switch(config)#interface range f0/1 – 5

switch(config-ifrange)#spanning-tree portfast

switch(config-ifrange)#spanning-tree bpduguard enable

“interface range f0/1– 5” 命令选定 1-5号交换机端口,“spanning-tree portfast”命令设置端口为portfast模 式,“spanningtree bpduguard enable”命令设置端口进行BPDU保护,当收到BPDU报文端将自动关闭,从而防止了二层环路带来的网络抖动。