基于节点交互距离与物理距离的WSN信任模型

2019-06-11谭敏生吴冕王舒丁琳夏石莹

谭敏生 吴冕 王舒 丁琳 夏石莹

摘要:针对现有WSN信任模型没有考虑节点交互距离影响推荐信任和节点物理距离影响能量消耗的问题,提出了基于节点交互距离的推荐信任度和基于物理距离的能量信任度计算方法,及与行为信任度、能量信任度进行信任融合的方法。引入簇头结点更新算法保证了每个时间片最高信任度节点是簇头节点。实验表明:基于节点交互距离与物理距离的WSN信任模型及算法提高了节点间的交互成功率和交互稳定性,降低了交互时延波动率,模型稳定性有明显提高。

关键词:信任模型;交互距离;交互成功率;交互时延;WSN

中图分类号:TP301

文献标识码:A

随着物联网产业的发展,无线传感器网络( Wireless Sensor Network,WSN)作为感知层最重要的技术之一,其安全问题也得到了深入的研究[1]。传统的安全认证技术复杂度高,不适合资源有限的无线传感网络,所以计算复杂度更低、能量消耗更低的信任模型可以有效提高WSN的安全性。信任模型通过定时更新节点信任度的方式可以分析并标记[2]出恶意节点和能量较低的节点。

1996年,M.Blaze等人提出了无线传感器网络PolicyMaker信任模型的概念[3],促进了网络服安全的发展。但当时其研究并未受到重视,直到21世纪更多的研究人员才意识到WSN信任模型的重要性,ExDSTM模型[4]、TRANS模型[5]、TDLS模型[6]等静态信任模型接连被提出,这些模型考虑到了直接信任和间接信任对节点信任度的影响,但因为没考虑簇头节点更新,在簇头节点信任度低时易引发WSN瘫痪问题。DAT模型[7]、ABT模型[8]、VOTVT模型[9]、AEMP模Jc2]等信任模型都能保证部分节点信任计算准确度,但没有考虑物理距离引起的节点能量消耗对能量信任的影响和节点拓扑关系对推荐信任影响,不适合无线传感网络长期使用。

ISTP6的研究项目UBISEC中提出了用于无线传感网络的P-TM动态信任模型[10-12]。信任度通过直接信任、推荐信任[13]、能力信任加权融合,本模型只适用于能量消耗水平较低的情况。P-TM在直接信任计算中采用节点直接判断来建立信任关系,不需要通过第三方。计算推荐信任时,通过收到的其他节点的推荐信息决定是否做出响应。当收到多个推荐信息时,用加权平均值做决策依据。但P-TM模型也没解决信任度过低的簇头节点引起的WSN瘫痪问题和节点拓扑关系对推荐信任的影响。

1 WSN信任模型基本结构及工作原理

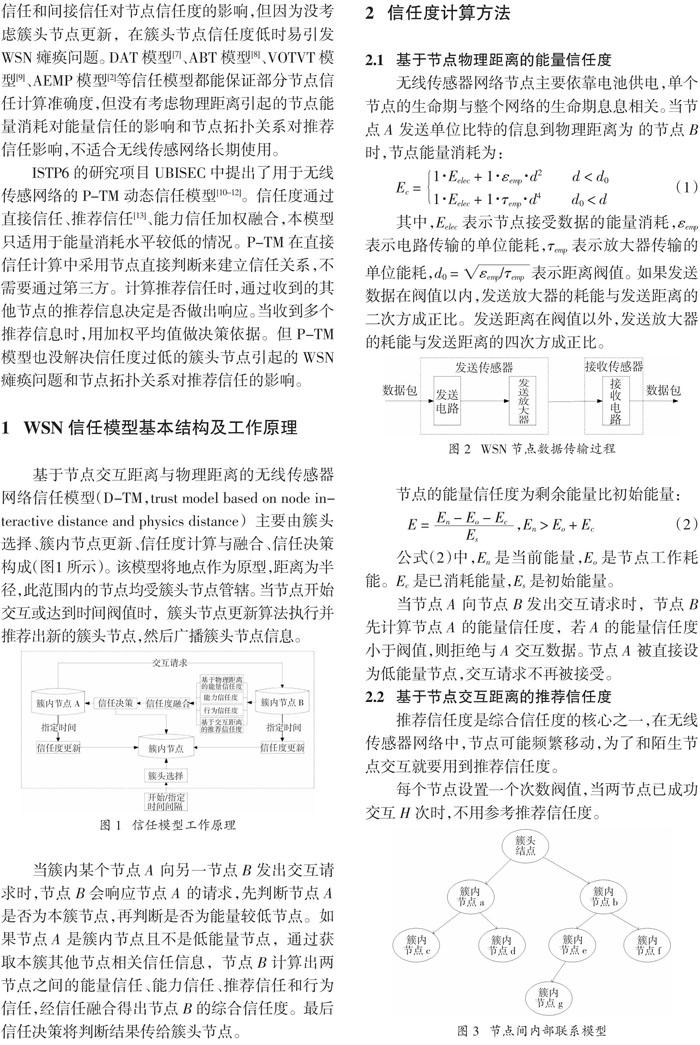

基于节点交互距离与物理距离的无线传感器网络信任模型( D-TM,trust model based on node in-teractive distance and physics distance)主要由簇头选择、簇内节点更新、信任度计算与融合、信任决策构成(图1所示)。该模型将地点作为原型,距离为半径,此范围内的节点均受簇头节点管辖。当节点开始交互或达到时间阀值时,簇头节点更新算法执行并推荐出新的簇头节点,然后广播簇头节点信息。

当簇内某个节点A向另一节点B发出交互请求时,节点B会响应节点A的请求,先判断节点A是否为本簇节点,再判断是否为能量较低节点。如果节点A是簇内节点且不是低能量节点,通过获取本簇其他节点相关信任信息,节点B计算出两节点之间的能量信任、能力信任、推荐信任和行为信任,经信任融合得出节点B的综合信任度。最后信任决策将判断结果传给簇头节点。

2 信任度计算方法

2.1 基于节点物理距离的能量信任度

无线传感器网络节点主要依靠电池供电,单个节点的生命期与整个网络的生命期息息相关。当节点A发送单位比特的信息到物理距离为的节点B时,节点能量消耗为:

当节点A向节点B发出交互请求时,节点B先计算节点A的能量信任度,若A的能量信任度小于阀值,则拒绝与A交互数据。节点A被直接设为低能量节点,交互请求不再被接受。

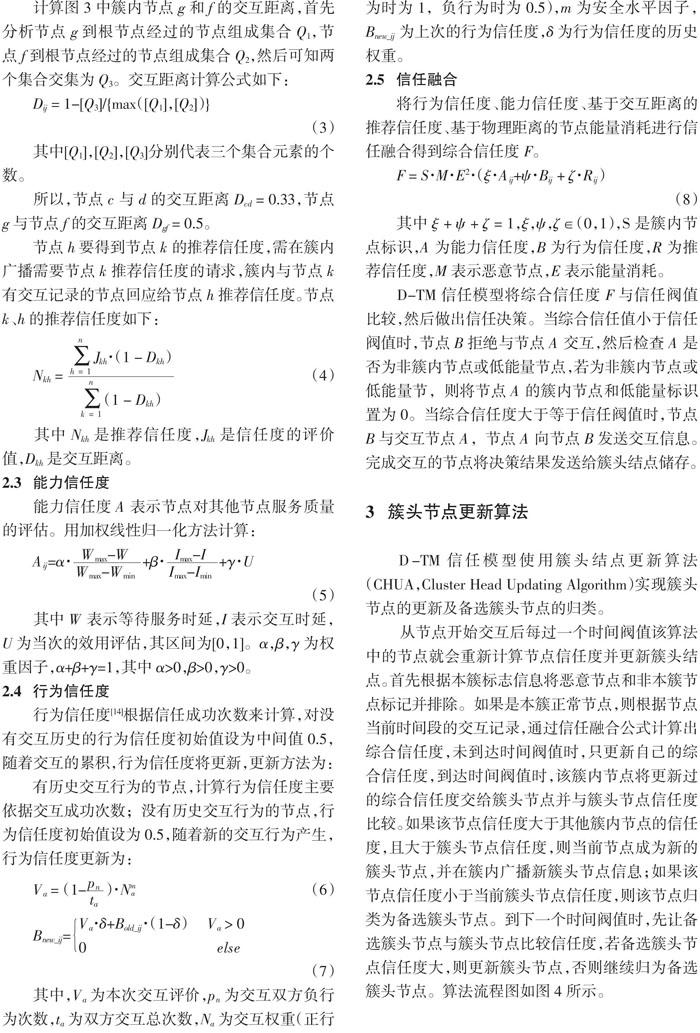

2.2 基于节点交互距离的推荐信任度

推荐信任度是综合信任度的核心之一,在无线传感器网络中,节点可能频繁移动,为了和陌生节点交互就要用到推荐信任度。

每个节点设置一个次数阀值,当两节点已成功交互H次时,不用参考推荐信任度。

计算图3中簇内节点g和f的交互距离,首先分析节点g到根节点经过的节点组成集合Qi,节点f到根节点经过的节点组成集合Q2,然后可知两个集合交集为Q3。交互距离计算公式如下:

2.4 行为信任度

行为信任度[14]根据信任成功次数来计算,对没有交互历史的行为信任度初始值设为中间值0.5,随着交互的累积,行为信任度将更新,更新方法为: 有历史交互行为的节点,计算行为信任度主要依据交互成功次数;没有历史交互行为的节点,行为信任度初始值设为0.5,随着新的交互行为产生,行为信任度更新为:

其中ξ+ψ+ζ=1,ξ,ψ,ζ∈(0,1),S是簇内节点标识,A为能力信任度,B为行为信任度,R为推荐信任度,M表示恶意节点,E表示能量消耗。

D-TM信任模型将综合信任度F与信任阀值比较,然后做出信任决策。当综合信任值小于信任阀值时,节点B拒绝与节点A交互,然后检查A是否为非簇内节点或低能量节点,若为非簇内节点或低能量节,则将节点A的簇内节点和低能量标识置为0。当综合信任度大于等于信任阀值时,节点B与交互节点A,节点A向节点B发送交互信息。完成交互的节点将决策结果发送给簇头结点储存。

3 簇头节点更新算法

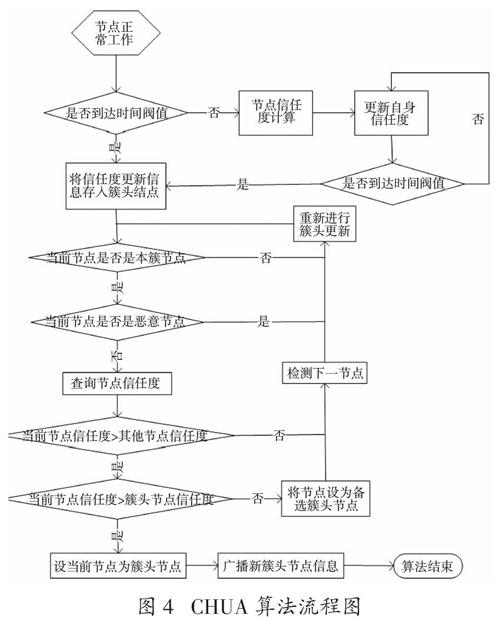

D -TM信任模型使用簇头结点更新算法(CHUA,Cluster Head Updating Algorithm)实现簇头节点的更新及备选簇头节点的归类。

从节点开始交互后每过一个时间阀值该算法中的节点就会重新计算节点信任度并更新簇头结点。首先根据本簇标志信息将恶意节点和非本簇节点标记并排除。如果是本簇正常节点,则根据节点当前时间段的交互记录,通过信任融合公式计算出综合信任度,未到达时间阀值时,只更新自己的综合信任度,到达时间阀值时,该簇内节点将更新过的综合信任度交给簇头节点并与簇头节点信任度比较。如果该节点信任度大于其他簇内节点的信任度,且大于簇頭节点信任度,则当前节点成为新的簇头节点,并在簇内广播新簇头节点信息;如果该节点信任度小于当前簇头节点信任度,则该节点归类为备选簇头节点。到下一个时间阀值时,先让备选簇头节点与簇头节点比较信任度,若备选簇头节点信任度大,则更新簇头节点,否则继续归为备选簇头节点。算法流程图如图4所示。

4 實验及结果分析

4.1 实验设置

实验首先假设每个节点的初始条件相同,每个簇有20个簇内节点,簇内节点之间随机选取其他节点进行数据交互,记为一个任务。将要执行交互的节点,通过P-TM模型和D-TM模型分别进行信任计算,保存信任值并决定是否响应交互请求。共进行10组实验,每组执行1500个任务。最后通过实验数据比较两个信任模型的性能。

实验中利用信任融合计算综合信任度时,能力信任度、行为信任度、推荐信任度权值分别设为:0.3、0.3、0.4,与P-TM模型的权值相同。数据包的长度统一设为8000bit。仿真实验参数如表1所示。

4.2 实验结果与分析

实验共产生15000条记录,包括两种信任模型外在条件相同的情况下不产生的同实验结果,实验结果如表2所示(限于篇幅,从每组数据中挑两条记录)。

D-TM在15000次交互中成功了9855次,P-TM在15000次交互中成功了8190次。P-TM成功率为54.6%,D-TM模型成功率为65.7%,比P-TM模型高出了11.1%。D-TM、P-TM两模型平均交互时延分别为:0.398和0.387,D-TM比P-TM高2.84%。

将10组数据用Origin8.0进行拟合,结果如图5、图6所示。

图5计算得交互成功波动率:D-TM模型是3.23%,P-TM模型是11.70%,实验分析表明D-TM不仅交互成功率更高,稳定性也明显优于P-TM。图6计算得交互时延波动率:P-TM是6.11%,D-TM是2.08%。综上所述,虽然P-TM模型交互时延优于D-TM模型,但D-TM模型稳定性较好。

5 结论

信任模型计算复杂度与能量消耗较低,保证了交互时延的稳定性,提高了WSN节点交互的成功率,从而维护了网络环境的安全。解决了现有的信任模型由于缺少距离维度、节点信任度更新以及定时簇头节点更新难以满足WSN需求的问题。

D -TM信任模型参考了物理距离引起的节点能量消耗对能量信任的影响和节点拓扑关系对推荐信任的影响,引入簇头节点更新算法保证每个时间阀值信任度最高的节点都是簇头节点,从而解决因簇头节点信任度低导致的WSN瘫痪问题。本模型较好地描述了WSN节点拓扑结构及节点分布对信任的影响,较好提高了节点交互成功率及成功率稳定性,降低了交互时延波动性。在需要保证长期稳定、高可信的WSN中有较高的实用价值。

参考文献

[1] CHEN Y,YAN L.Research on WSN security system based oncongruence theory[J].Operations Research, 2015, 04(03):204- 212.

[2] CU X,QIU J,WANG J. Research on trust model of sensor nodesin WSNs[ J ]. Procedia Engineering, 2012 , 29 (4) : 909-913.

[3] COLE J, MILOSEVIC Z, Raymond K. Decentralized trust manage-ment[M]. Springer US,2011.

[4]JIANG L, XU J, ZHANG K, et al. A new evidential trust model foropen distributed systems [J]. Expert Systems with Applications,2012, 39( 3):3772-3782.

[5]LABRAOUI N, CUEROUI M, SEKHRI L. A risk-aware reputa-tion -based trust management in wireless sensor networks [J].Wireless Personal Communications , 2016 , 87(3):1037-1055.

[6]常俊胜,王怀民,尹刚. DyTrust:一种 P2P系统中基于时间帧的动态信:任模型[J]. 计算机学报,2006,29(8):1301-1307

[7]CHEN H,WU H,ZHOU X,et al. Agent -based trust model inwireless sensor networks [ C ]// Eighth Acis Intemational Confer-ence on Software Engineering,Artificial Intelligence,Network-ing , and Parallel/distributed Computing. IEEE , 2007: 119-124.

[8]ARYEE S. Trust as a mediator of the relationship between organi-zational justice and work outcomes: test of a social exchange mod-el[J]. Journal of Organizational Behavior, 2002 , 23(3) :267-285.

[9] JAMEEL H,LE X H,KALIM U, et al. A trust model for ubiqui-tous systems based on vectors of trust values [C ]//2013 IEEE In-ternational Symposium on Multimedia. IEEE Computer Society,2005 :674-679.

[10]HAN G, JIANC J, SHU L, et al. Management and applications oftrust in wireless sensor networks: a survey [J]. Journal of Com-puter & System Sciences, 2014 , 80( 3 ):602-617.

[11] DUAN J,YANC D,ZHU H,et al. TSRF: a trust-aware securerouting framework in wireless sensor networks [J]. InternationalJournal of Distributed Sensor Networks, 2014, 2014(3) :1-14.

[12]CROSBY G V, HESTER L, Pissinou N. Location -aware , trust -based detection and isolation of compromised nodes in wirelesssensor networks. [J]. International Joumal of Network Security,2009 , 12( 2) :107-117.

[13] SETHURAMAN P, KANNAN N. Refined trust energy-ad hoc ondemand distance vector ( ReTE-AODV) routing algorithm for se-cured routing in MANET [J]. Wireless Networks, 2016, 23 (7): 1-11.

[14] ASHWIN M,KAMALRAJ S,AZATH M. Weighted clusteringtrust model for mobile ad hoc networks [J]. Wireless PersonalCommunic ations , 2017 , 94(4) :2203-2212.

[15] FENG J,ZHANG M,XIAO Y, et al. Securing cooperative spec-trum sensing against collusive SSDF attack using XOR distanceanalysis in cognitive radio networks[J]. Sensors, 2018, 18(2) : 370.