运营商网络资产安全管控技术与方案探讨

2019-02-08

1 引言

随着互联网的快速发展,电信运营商的业务发生了重大变革,网络资产数量日益庞大,种类繁多,管控复杂。在网络资产发现方面,单纯依赖IP地址及端口标识已难以满足网络资产发现的准确性和全面性的需求,内网中存在大量难以定位和获知信息的隐形网络资产,这些资产存在的漏洞往往无法发现,从而给企业内网带来不可预测的风险;在资产风险管控方面,Web资产安全检测通常调用通用第三方扫描器,检测时间长、成本高,对单个或少量Web网站尚可检测,但针对大批量站点则难以快速排查定位安全风险,且对企业存量、增量漏洞难以管控。

2 网络资产安全管控技术

对网络资产进行全面发现建立完善的指纹信息库,结合威胁情报掌握全网网络资产的漏洞、风险情况,进而实现批量的风险监测与处置,能够提高网络资产安全管控效率,推进运营商网络资产管控工作的逐渐深入。

2.1 网络资产发现技术

网络资产及其属性发现与补全是网络资产安全管控的重要基础,远程扫描是目前网络资产发现的主要手段,其过程是通过发现目标主机或网络,进行存活性判断排除未存活的网络资产,对存活目标主机运行的操作系统版本进行探测,扫描目标系统的TCP/IP端口,查看该系统处于监听或运行状态的服务等,建立IP+端口形式的网络资产列表。同时,为达到绕过防火墙和入侵检测设备的目的,远程扫描工具往往采用一些规避技术,常用规避技术包括异常的IP包头、在IP头设置无效的字段值、通过超长包探测内部路由器、反向映射探测等。

2.2 网络资产脆弱性发现技术

网络资产脆弱性发现包含2个方面,一是基于扫描产品发现网络资产脆弱性,二是借助威胁情报等第3方情报被动发现网络资产脆弱性。

主动脆弱性扫描按照扫描目标可以分为基于主机的扫描、基于网络的扫描、基于应用的扫描、基于安全审计的扫描。① 基于主机的扫描通过对系统中不恰当的系统设置、弱口令等涉及操作系统内核、文件属性、操作系统补丁等方面的检测准确定位和发现操作系统脆弱性,其不足是依赖于系统版本,升级较复杂;② 基于网络的扫描是通过执行脚本文件对网络系统进行非破坏性的攻击,根据反应确定是否存在安全隐患,其不足在于无法解决网络检查的先天缺陷,比如传统扫描无法穿越防火墙,无法解决拔掉网线、不开机等状况对扫描的影响;③ 基于应用的扫描检测应用软件包的相关安全设置,其不足是侧重于对应用设置是否合理的检测,对规则制定的客观性要求高;④ 基于安全审计的扫描是周期性的使用散列算法对系统特征信息如文件的属性、注册号等进行计算,通过特征的一致性检测实现系统安全的检测,其不足在于脆弱性发现的准确和全面性依赖于系统本身基线的配置,对自定义规则设置的要求高。

被动发现网络资产脆弱性的主要方法是通过公开或者第三方漏洞采集与资产关联。具体地,是通过爬虫的方式,定期采集公网漏洞信息,包括:CVE 漏洞信息、CNVD漏洞信息、Bugtraq漏洞信息、360漏洞信息以及其他自定义互联网漏洞信息平台,通过关联所辖资产,根据相应的系统、数据库、中间件等版本信息,生成相应网络资产的漏洞告警信息。

3 电信运营商大规模网络资产安全管控方案

3.1 电信运营商网络资产管控现状及需求分析

(1)电信运营商网络资产管控现状

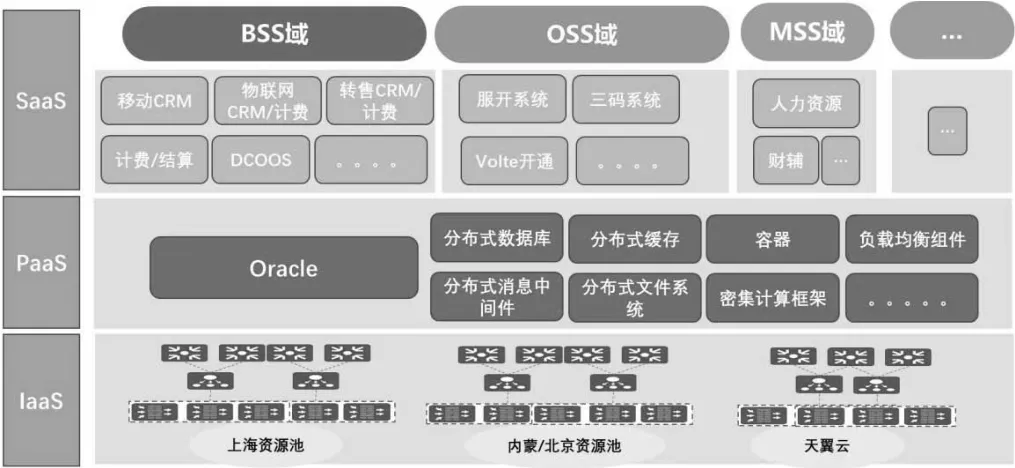

运营商资产逐渐云化,现网系统大多以“平台+应用”的形式呈现,包含各种形态及不同类型的主机、操作系统、数据库、中间件、网络设备、应用软件,具体如图1所示。

图1 运营商IT系统资产架构

目前电信运营商主要通过SOC基础平台的资产安全管控模块来实现网络资产安全管控,其管控的对象是现网具有IP地址可访问的设备及开放的端口、服务、服务器上安装的操作系统、中间件应用系统的版本信息。但现有手段存在严重不足:一方面,目前网络资产主要是手工录入方式,缺乏网络资产自动发现手段,而且现有网络资产管控主要为传统意义上的固定网络资产管控(如图2所示),对网络资产的安全属性记录不全面、更新不及时、责任不明确。另一方面,工信部对资产安全管控提出动态掌握企业设备资产信息,并实现网络资产与安全风险关联管控的要求,目前运营商缺乏有效的网络资产安全管控支撑系统,面临监管挑战。

图2 某单位IT线条网络资产管控现状

3.2 电信运营商网络资产安全管控方案

通过对网络资产管控技术的研究以及运营商网络资产管控现状及需求分析,为实现“摸清家底,认清风险,找出漏洞,督促整改”的要求,同时确保合规达到主管监管要求,运营商应以省为单位建设网络资产安全管控系统,本文提出了包括管控及展现层、存储层、聚合层、采集层的资产安全管控系统架构,如图3所示。

图3 网络资产安全管控系统架构

电信运营商网络资产安全管控系统在采集层应该以主动发现、被动发现等自动发现技术为基础,人工填报为辅助全面发现网络资产。

聚合层实现网络资产识别分析、指纹识别以及风险资产关联验证,存储层构建完善的网络资产库、资产指纹库及规则/索引/用户信息库。

管控/展示层完成资产信息、告警的呈现,通过规则、索引配置等完成批量的网络资产安全风险管控。

其中,该方案的重点在于① 网络资产发现:基于IAAS层、PAAS层和SAAS层的网络资产发现,发现的技术手段包含不限于IP/端口扫描、协议识别、Agent代理、远程登陆、日志分析、流量分析、调用链埋点等,提升网络资产的发现速度和发现准确率,网络资产发现框架如图4所示。② 大规模网络资产安全管控:以IP为根键,建立网络资产应用层、主机层和数据库指纹库,根据网络资产指纹生成网络资产安全策略,快速高效针对网络资产进行批量管控,提升网络资产安全管控效率。网络资产发现与风险管控流程框架如图5所示。

图4 运营商网络资产全面发现框架

图5 网络资产发现与风险管控实现框架

IAAS层网络资产发现方式:一方面,通过周期性/任务式的黑盒模式检测进行网络资产发现,利用扫描器发送探测报文到目标网络资产,根据目标网络资产回应的报文进行分析,与指纹库对比识别,可获取网络资产的开放端口、服务、操作系统类型、版本、存活状态等部分属性信息,形成基于“IP+端口”的IAAS层网络资产列表。其中,在扫描期间,对扫描探测任务(IP列表、端口探测等)应进行合理拆分、打乱顺序扫描或设定不确定的间隔进行扫描,避免被设备的安全防御机制所阻断。另一方面,对出口防火墙NAT映射表、防火墙会话日志、Web应用防火墙HTTP请求的host属性等进行探测,发现后端服务器资源地址,通过服务器返回的HTTP响应信息,识别资产的服务类型,辅助发现已知网络中的未发现网络资产。此外,辅助利用远程账号登录和安装代理的方式作为白盒网络资产发现的技术手段,提升网络资产发现的全面性。其中,远程账号登陆包括接入4A或者堡垒机以及采用SSH、TELNET、RDP协议远程登陆网络资产设备,可采集主机、网络设备、安全设备、虚拟机以及应用系统等网络资产的属性;安装代理的方式可实现主机端口、设施厂商、设施型号、启动项配置、进程列表、防病毒属性、操作系统配置、账号口令策略、操作系统类型/版本、补丁属性、日志属性、远程登录方式、配置变更、接口状态、流量信息、数据库类型、中间件类型、应用版本等属性采集。基于上述发现的资产属性可建立主机指纹库,主机指纹库的信息包括IP地址、端口服务/状态、版本信息、进程信息、宕机信息、路由节点等。

PAAS和SAAS层网络资产发现方式:① 通过Zabbix统一采集及监控北向接口上报信息实现分布式组件发现;② 采用流量数据分析、调用链采集进行SAAS层网络资产发现,并结合搜索引擎、DNS数据聚合、证书透明度等方式辅助,形成细粒度的SAAS网络资产列表,提高网络资产管控的全面性与准确性。其中,在SAAS层网络资产子域名发现时,除了流量分析手段之外,一方面,借助固定文本字典,并根据固定文本字典中的可变字典生成动态新字典枚举爆破,并辅助响应内容解决泛解析域名,排除不存在子域名,获取有效子域名,提高网络资产发现准确性;另一方面,通过搜索引擎、DNS数据聚合、证书透明度等方式辅助获取子域名,提高网络资产发现全面性。

进一步地,基于网络资产全面发现,形成能标识Web网络资产对象类型的特征库,包括但不限于Web应用使用的框架、语言、组件、应用服务器、数据库、CMS套件、插件等的应用层指纹库;形成能标识服务器的操作系统、操作系统补丁、主机服务的特征库、主机层指纹库;形成能标识数据库软件名称及版本的特征库的数据库层指纹,结合主动脆弱性发现手段及公开或第三方漏洞情报库与指纹库比对,并同时利用威胁情报,匹配到批量网络资产的安全预警,实现资产漏洞快速发现、定位及验证。

4 结束语

运营商的网络资产安全管控应该具有结合主动/被动方式的网络资产发现、针对性的风险管控能力,在安全运营和风险处置工作中快速定位,建立闭环的风险管控流程,实现半自动化甚至是自动化的网络资产安全管控。在此基础上,应在掌握全面、准确、及时的网络资产数据的基础上进行持续性网络资产变更监测、网络资产关联梳理,将运营商网络资产安全管控工作继续深入推进。