勒索病毒攻击事件漏洞分析及应对防护策略

2018-11-09◆方钦

◆方 钦

勒索病毒攻击事件漏洞分析及应对防护策略

◆方 钦

(广州市海珠区疾病预防控制中心 广东 510288)

2017年5月12日,全球爆发了Wannacry勒索病毒安全事件,该事件波及面广、影响深大,全球至少150个国家、30万用户[1],近百个国家的政府、高校、医院等机构计算机或服务器深受其害,系统应用文件遭受加密,应用业务被迫中断。本文重点介绍广州市某疾控中心网络边界防火墙DMZ区一部服务器遭受勒索病毒攻击的特征,分析存在的漏洞和危险因素,在总结传统防御攻击、病毒植入手段的基础上,着重介绍针对勒索病毒的应对措施及有效防护策略,并创新性地提出信息网络安全防护手段的方法论和技术论。

勒索病毒;传统防御;方法论;技术论

0 引言

距2017年5月12日全球爆发勒索病毒事件两周后,广州市某区疾控中心网络边界防火墙DMZ区域的一台应用服务器也遭受攻击,服务器所有的文件均被加密,勒索病毒攻击者索要一定数量的比特币,对外提供公共卫生服务中断,数据出现损失。

1 勒索病毒事件技术分析

1.1 勒索病毒攻击痕迹取样

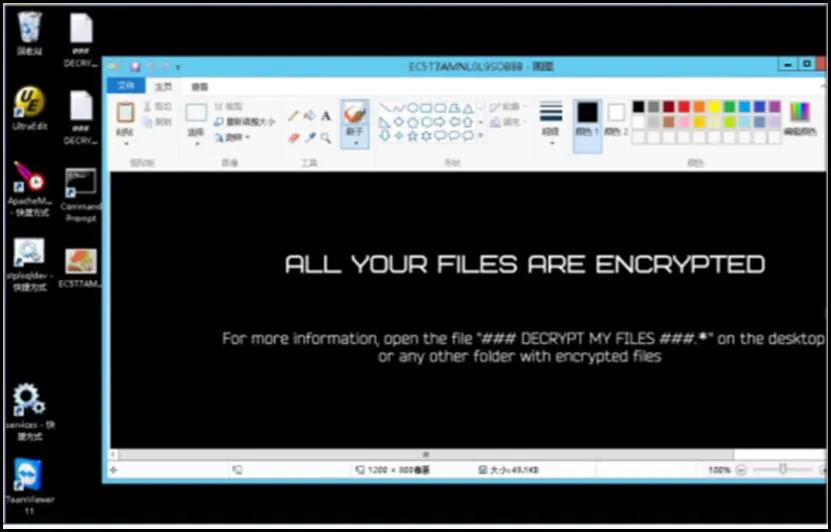

中心边界防火墙DMZ区域一部应用服务器,操作系统为Windows2012 R2,部署ORACLE数据库,对外提供公共卫生服务。勒索病毒攻击后,查找本地和防火墙的安全日志均未发现记录,从服务器对攻击源留下的痕迹文件中进行取样观察,最显著特征是将本地所有文件加密索取比特币,否则无法破解使用。如图1中,勒索病毒在服务器桌面上留下文件,宣称服务器上的所有文件均被加密,提示打开[DECRYPT MY FILES]文件告知付款交易网址。

图1 勒索病毒攻击产生文件

1.2 勒索病毒原理及特征分析

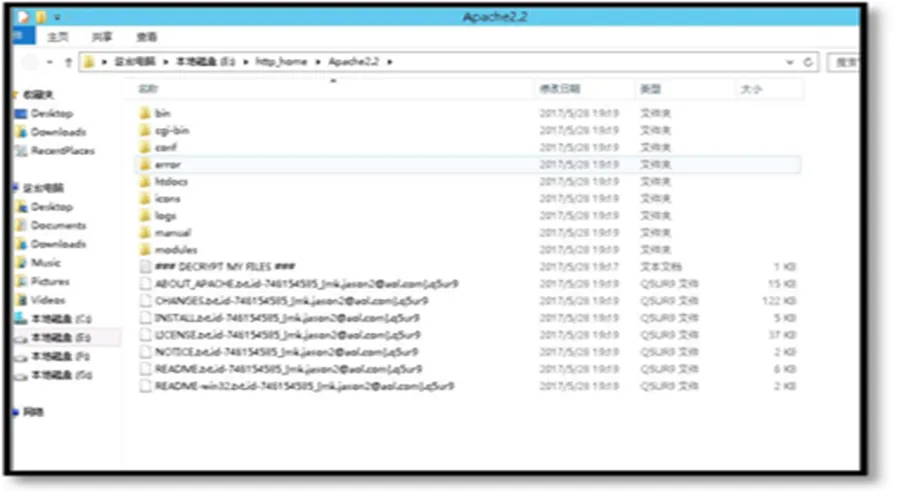

勒索病毒是通过对用户数据文件进行加密、系统加锁等方式使用户文件或系统资源无法正常使用,进而向用户实施勒索病毒植入。2017年发生的Wannacry(想哭)勒索病毒事件,该病毒具备勒索病毒的一般特征,还兼具蠕虫传播、漏洞利用等特征[2],由蠕虫模块、永恒之蓝模块、勒索软件模块三个功能结构组成,其利用“永恒之蓝”SMB漏洞攻击工具,穿透网络边界进入内部,扫描内网或局域网开放445文件共享端口的Windows用户,如果该用户的Windows操作系统没有及时安装MS17-010补丁,Wannacry勒索病毒则利用SMB服务漏洞植入恶意代码,传播病毒到该电脑,同时还会继续搜索局域网内其它存在同样漏洞的设备,进而继续扩大传播面[3],最终实现勒索病毒快速传播、快速感染、磁盘数据加密的传播攻击链条。从中心服务器受勒索病毒攻击后文件的后缀名分析(图2),此次的勒索病毒应该是Wannacry勒索病毒的变种,攻击者身份不同,且手段各异,但其利用病毒软件的原理不变。服务器感染病毒后,勒索病毒同样会对本地的电脑文件进行遍历搜索,据技术分析高达170种常见文件,会查找.docx、.xlsx、.jpg、.txt等文件格式,然后使用RSA-2048和AES加密方法对其加密,产生大量包含后缀的文件。由于RSA公钥加密是一种非对称加密算法,其算法过程需要一对密钥,即公钥(公开密钥)和私钥(私有密钥),公钥对内容进行加密[3],私钥对公钥加密的内容进行解密,由于私钥被攻击者所掌握,因此个人用户或目前的计算能力基本上无法实现破解RSA-2048加密算法。

图2 服务器文件受攻击后的文件名

1.3 漏洞分析及应急处置

事件发生后,对网络架构及服务器的漏洞及危险因素进行排查和对比,综合分析潜在不足。服务器部署在防火墙的DMZ区域,受2017年5月12日全球的Wannacry勒索病毒事件影响后,防火墙的策略已经进行了全面的调整,外网访问DMZ区域的服务端口仅开放预知和指定的,不存在开放135、445、137、138、139此类端口;服务器升级补丁且有安装正版杀毒软件,与内网的病毒库实时更新,防毒策略也执行,唯一开放的端口是3389,主要是用于远程维护;另外公共卫生服务水平提升引起相关黑客的关注。综合分析得知,勒索病毒极大可能是扫描边界的3389端口,穿越防火墙,将病毒软件植入到DMZ区域的服务器。显然,外环境的网络安全极需重视和加强防护,3389等一些服务端口的不及时关闭同样会遭受黑客的攻击,工作中容易忽视。网络应急处置工作迅速开展,认真查看防火墙、服务器的安全日志,查漏补缺,从网络边界防火墙、DMZ区、服务器、内网客户端全方位全链条调整策略,防火墙调整阻断策略、访问控制策略;服务器操作系统的本地防火墙以及第三方杀毒软件均再次检查端口配置、系统的补丁及时更新、口令强度加大;内网客户端下发免疫工具包和补丁包,强制执行,关闭常用的文件共享端口,并要求定期执行数据备份制度。

2 勒索病毒防护策略

2.1 应对方法论

勒索病毒从发动、感染、发作到最后的勒索一连贯动态行为中,破坏性非常严重,造成的损失无法追溯和弥补,反映出平时信息安全维护思路狭窄及传统反病毒天生的滞后性,传统反病毒在解决病毒问题时必须先获取病毒样本,提取特征升级特征库来拦截此类恶意样本[4]。因此,需要创新性地在信息、网络安全防护策略上采用“关口前移、重心下放”科学防控方法,“关口前移”要求在防控勒索病毒上,做好预测预防,响应检测。2015年赛门铁克共发现100种新型勒索软件,全球勒索病毒攻击事件激增[4],再到2017全球的Wannacry勒索病毒安全事件,表明在防护动态监测上完全可以实现,病毒防护的关口不应局限在本单位或本区域,应该前移放眼全国甚至全球,及时关注和预测病毒的发展动态;“重心下放”要求从病毒的利用漏洞分析,防护手段不应局限在一个防护边界上,重心要下放到中心内部职工,培养职工的安全意识、数据备份意识,安全地使用终端可以大大降低风险的传播。

2.2 应对技术论

2017年6月1日《国家网络安全法》正式实施,明确国家实行网络安全等级保护制度。网络安全等级保护制度是一个参照标准,但在平时的研究工作当中,技术上如何突破“关口前移”,一方面各病毒厂商的年报数据可以汲取,另一方面我们可以充分利用百度搜索引擎的百度指数,利用基于网络事件、勒索病毒等关键词的指数研究,通过百度指数的走势来预判勒索病毒事件的动态走向,提供指引性防控措施,提早干预和做好防护;“重心下放”技术上需严格地遵守《信息安全技术信息安全风险评估规范》等的标准和要求,全方位评估内网整个防护体系的风险,避免短板效应,杜绝漏洞的存在,健全网络,减少损失。

3 结束语

勒索病毒事件热潮虽渐退但威胁仍在,新的网络安全事件也会发生。要深刻认识到网络安全威胁无处不在。勒索病毒破坏性大、动机多样化,但可防可控,在网络攻击事件中学会提高威胁洞察能力,积累经验,不断增强预防、抵抗和应急处置能力[5]。

[1]王乐东,李孟君,熊伟.勒索病毒的机理分析与安全防御对策[J].网络安全技术与应用,2017.

[2]程三军,王宇,李思其.Wannacry勒索病毒分析及对检察信息化工作的启示[A].中国计算机学会.第32次全国计算机安全学术交流会论文集.中国计算机学会,2017.

[3]胡小勇,翔湛,张宏.你就是这样被勒索的勒索病毒解密[J].电脑爱好者,2017.

[4]本刊编辑部.对话反病毒厂商勒索软件应对策略[J].中国信息安全,2017.

[5]窦媛媛.勒索病毒来袭,医疗系统成了最怕捏的“软柿子”[J].今日科苑,2017.

广东省广州市海珠区基层医疗卫生专项[海科工商信计2018-33]。