实现Direct Access安全接入

2018-11-09

配置试验环境

这里为了便于说明,在Direct Access网络环境中添加一台名为HPYZ的成员服务器,为其配置合适的IPv4或IPv6地址,添加到域环境中。在其上配置和安装HRA服务器和NAP服务器角色,即该机既可以接收Direct Access客户端发来的RoH健康信息,也可以检测客户端是否满足健康策略的要求。对于健康的客户端,该机会向CA服务器申 请 SHA(System Health Authenticaton,系统健康认证)证书,之后将证书发送给客户端。而只有持有该证书的Direct Access客户端,才可以顺利访问内网服务器。

为了便于管理Direct Access客户端,在域控上打开Active Directory用户和计算机窗口,在名为“xxx.com”的域名中选择“Users”容器,在其中新建名为“DAyh”的组,在该组中容纳所有的DirectAccess客户端主机。当然,Direct Access客户端必须事先加入到域中。在Active Directory用户和计算机窗口选择“Dayh”组,在其右键菜单上点击“添加到组”项,在弹出窗口点击“对象类型”按钮,只选择“计算机”项,之后输入Direct Access客户端主机名,将其添加到该组中。

配置健康证书模版

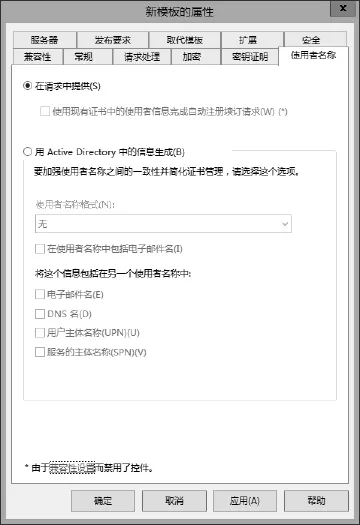

在证书服务器上打开证书机构控制台,在左侧的“证书模版”项的右键菜单上点击“管理”项,在证书模版控制台中选择“工作站身份验证”模版,在其右键菜单上点击“复制模版”项,在新模版的属性窗口(如图1)中的“常规”面板中的“模版显示名称”栏中可以更改其名称(例如“DAZS证书”),在“使用者名称”面板中选择“在请求中提供”项,在弹出的“警告”窗口中点击“确定”按钮激活该项目。

图1 新模版属性窗口

在“扩展”面板中选择“应用程序策略”项,点击“编辑”按钮,在“编辑应用程序策略扩展”窗口中点击“添加”按钮,在“添加应用程序策略”窗口中选择“系统健康身份验证”项,点击“确定”按钮存储该模版。在“证书颁发机构”窗口左侧选择“证书模版”项,在其右键菜单上点击“新建”、“要颁发的证书模版”项,在“启用证书模版”窗口中选择上述“DAZS证书”项,点击“确定”按钮完成健康证书模版创建操作。

为了让上述HPYZ服务器拥有申请,颁发和管理证书的权限,需要在证书颁发机构窗口左侧选择根证书服务器名称,在右键菜单上点击“属性”项,在其属性窗口中的“安全”面板中点击“添加”按钮,在“选择用户、计算机、服务账户或组”窗口中点击“对象类型”按钮,在其中只选择“计算机”项,在“输入对象名称来选择”栏中输入HPYZ主机名,将其添加带安全列表中。选择该主机,在权限列表中的“允许”列中选择“读取”、“颁发和管理证书”、“管理CA”和“请求证书”项目,这样该机就拥有了所需的证书管理权限。

因为证书是存在有效期的,为了让该机灵活的调整发放的证书的有效期,可以在“PowerShell”窗口中执 行“certutil -setreg policyEditFlags +EDITF_ATTRIBUYEENDATE”命令来实现上述要求。在证书颁发机构控制台左侧选择证书服务器名,在右键菜单上点击“所有任务”项,在分支菜单中分别点击“停止服务”和“启动服务”项来重启证书服务,使上述配置生效。在HYZS服务器上执行“mmc”程序,在控制台中点击菜单“文件”、“添加/删除管理单元”项,在“打开”窗口左侧选择“证书”项,点击“添加”按钮,选择“计算机账户”项,在控制台左侧依次选择“证书”、“个人”项,在其右键菜单上点击“所有任务”、“申请新证书”项。在向导界面中的证书注册窗口中选择“计算机”项,点击“注册”按钮,之后在证书列表中就可以看到名为“HPYZ.xxx.cm”的计算机证书,其中的“xxx.com”为域名。

配置网络策略服务器

图2 网络策略域访问配置界面

在名为HPYZ的主机上打开服务器管理器,添加“网络策略与访问服务”角色,并选择“健康注册机构”,点击“下一步”按钮,在“证书颁发机构”窗口(如图2)中选择“使用现有远程CA”项,表示使用指定的CA服务器来颁发健康证书。点击“选择”按钮,在“选择证书颁发机构”窗口中选择CA根节点。在“身份验证要求”窗口中选择“是,要求请求者通过域成员身份验证”项,点击“下一步”按钮,在“服务器身份验证证书”窗口中选择“为SSL加密选择现有证书”项,在列表中显示上述申请到的证书,依次点击“下一步”按钮直到完成操作为止。

在健康注册机构控制台左侧选择“证书颁发机构”项,在右侧显示具体的证书颁发机构名称。如果没有的话,可以点击右侧的“添加证书颁发机构”链接,来添加证书服务器。在“证书颁发机构”项的右键菜单上点击“属性”项,在其属性窗口中的“由此健康注册机构批准的证书将有效”栏中显示证书的有效期,默认为4小时。当然,管理员可以根据需要进行更改。在“经身份验证的兼容证书模版”和“匿名兼容证书模版”列表中选择上述“DAZS证书”模版名称。

图3 网络策略服务器控制台

为更快速地将HPYZ主机配置为健康策略服务器,可以在网络策略服务器控制台(如图3)中选择“网络访问保护(NAP)”项,点击“配置”按钮,在向导界面中的“网络连接方法”列表中选择“带有健康注册机构(HRA)的IPsec”项,点击“下一步”按钮,因为该机集NAP强制执行点以及NAP健康策略服务器于一身,所以其同时具有RADIUS客户端和服务器的身份。指定NAP强制服务器窗口中无需进行任何设置,点击“下一步”按钮,在“定义NAP健康策略”窗口中选择“Windows安全健康验证程序”和“启用对客户端计算机的自动恢复”项,之后点击“完成”按钮,就快速完成了有关健康策略设置、网络策略设置、连接请求策略等复杂的配置操作。

管理和配置NAP健康策略服务器

为了让符合健康条件的客户端顺利连接Direct Access服务器,需配置合适的健康检查条件。在网络策略服务器控制台左侧选择“网络访问保护”、“系 统 健 康 验 证 程序”、“Windows安全健康验证程序”、“设置”项,在右侧窗口双击“默认配置”项,在“Windows安全健康验证程序”窗口(如图4)中可以选择所需的检查项目,包括“已为所有网络连接启动防火墙”、“防病毒应用程序已启用”、“防病毒程序为最新的”、“反间谍软件应用程序已启用”等。管理员可根据实际需要健康检查条件。

图4 设置健康检查条件

在窗口左侧选择“策略”、“连接请求策略”项,在右侧显示名为“NAP具有HRA的IPsec”策略已经处于启动状态。在左侧选择“策略”、“网络策略”项,在右侧显示“NAP具有的HRA的IPsec符 合”和“NAP具有HRA的IPsec不符合”等策略已经处于启用状态。前者是针对符合健康检查要求的Direct Access客户端发挥作用,让其拥有完全的网络访问权限。后者针对的是不符合预设健康检查要求的Direct Access客户端而言的,使其只能获得受限制的网络访问权限。例如双击“NAP具有的HRA的IPsec符合”策略,在属性窗口中可以看到“授予访问权限”项即处于选择状态。双击“NAP具 有 HRA的 IPsec不符合”策略项,在属性窗口中确保“拒绝访问”项处于选择状态。

在“设置”面板左侧选择“NAP强制”项,在右侧如果选择了“启用对客户端计算机的自动修复”项,表示启用了自动修复功能,可以自动修复客户端的健康问题,使其具有符合条件的健康条件来顺利访问Direct Access服务器。在左侧选择“策略”、“健康策略”项,在右侧显示名为“NAP具有HRA的IPsec”和“NAP具有HRA的Ipsec不符合”策略。分别定义了符合健康策略的条件与不符合健康策略的条件。例如双击前者,在属性窗口中的“客户端SHA检查”列表显示“客户端通过所有SRV检查”项,在“此健康策略中使用的SHV”列表中显示上述配置的健康策略。这表明客户端只有符合预设的所有的健康检查后,才属于健康的Direct Access客户端,从而才能获得完全的网络访问权限。

在域控上设置和NAP相关的组策略

在域环境中,通过设置合适的组策略,可以有效管控域中所有主机的运行状态。对于Direct Access客户端来说,当加入域后,访问域中的资源时,也必然需要应用这些组策略。在域控上打开组策略管理器,在左侧选择“林”、“域”、“xxx.com”项,在其右键菜单上点击“在这个域中创建GPO并在此处链接”项,在新建GPO窗口中输入其名称(例如“DirectAccess客户端配置”),点击“确定”按钮创建该GPO。在名为“DirectAccess客户端配置”的GPO的右键菜单上点击“编辑”项,在组策略编辑器中依次选择“计算机配置”、“策略”、“Windows 设置”、“安全设置”、“系统服务”分支,在右侧双击“Network Access Protection Agent”项,将启动类型设置为自动。

图5 添加受信任的服务器组

依次选择“计算机配置”、“策略”、“Windows 设置”、“安全设置”、“网络访问保护”、“NAP客户端配置”、“强制客户端”分支,在右侧双击“IPsec信赖方”项,在弹出窗口中选择“启用此强制客户端”先,点击“确定”按钮保存配置信息。选择“NAP客户端配置”、“健康注册设置”、“受信任的服务器组”分支,在右键菜单上点击“新建”项,在向导界面中输入组名(例如“安全的服务器组”),点击“下一步”按钮,在“添加服务器”窗口(如图5)中输入合适的 URL,例如“https//NPYZ.xxx.com/domainhra/hcsrvext.dll”。Direct Access客户端访问该URL地址,就可以连接上述名为HPYZ的服务器。

依次选择“计算机配置”、“策 略”、“管 理模 版”、“Windows组 件”、“安 全 中心”分支,在右侧双击“启用安全中心(仅限域PC)”项,在弹出窗口中选择“已启用”项。这样,客户端用户可以通过Windows安全中心来检查系统的安全状态,获取重要的风险提示信息。在组策略管理器左侧选择上述名为“DirectAccess客户端配置”的GPO,在窗口右侧的“安全筛选”列表中选择“Authenticated Users”项,点击“删除”按钮将其删除。点击“添加”按钮,将上述名为“DAyh”的安全组添加进来。

在DirectAccess服务器上启用NAP

图6 远程访问管理控制台

以域管理员身份登录DirectAccess服务器,在远程访问管理控制台(如图6)中的“步骤2 远程访问服务器”栏中点击“配置”按钮。在弹出窗口底部选择“为具有NAP的DirectAccess客户强制执行公司符合”项。在“步骤2 基础结构服务器”面板中点击“配置”按钮,在弹出窗口左侧点击“管理”项,在右侧的“管理服务器”栏中双击第一行,在“添加管理服务器”窗口中选择“计算机名(FQDN)”项,输入“NPYZ.xxx.com”,即上述 HRA 服务器名称。这样,DirectAccess客户端就可以和和该服务器进行连接和通讯了。点击“完成”按钮,保存配置信息。当在远程访问管理控制台右下角点击“完成”按钮后,在出现的远程访问审阅窗口中可以查看上述配置信息,包括GPO设置和远程客户端设置等内容,点击“应用”按钮,完成服务器端的相关设置操作。

在Direct Access客户端测试NAP保护功能

将Direct Access客户端连接到内网中,执行“gpupdate /force”命 令,来强制刷新组策略。在CMD窗口中执行“netsh nap client show grouppolicy”命令,在返回信息中的“名称=IPsec 信赖方”段找那个的“Admin”栏中显示为“已启用”字符串,说明其已经对上述预设的服务器产生了信赖关系。当客户端主机移动到了Internet上,如果该机的安全状态是符合要求的。可以执行“mmc”命令,在控制台中点击“文件”、“添加/删除管理单元”项,在列表中选择“证书”项,点击“添加”按钮,选择“计算机账户”项,返回控制台界面。在左侧依次选择“证书”、“个人”项,在右侧会显示其从上述NPYZ服务器上自动获取的证书。有了证书之后,Direct Access客户端就可以顺利连接到Direct Access服务器上,进而访问内网中的资源了,例如访问文件服务器,Web服务器,邮件服务器等。对于不符合健康要求的Direct Access客户端,是无法直接获取完整的网络访问权限的。