双UTM架构实现内外网安全分离

2018-11-07

手机性能的不断提升,使得移动办公的需求也水涨船高。笔者单位也打算部署OA和视频会议两套手机应用系统。那么问题产生了,如果不能在公网访问,手机办公则失去了意义。如果开放对外服务则会对单位网络带来安全压力。如何既能开放对外服务又能保证安全?当前局域网单一UTM的网络架构,势必不能满足安全需求。因此解决这个问题要从局域网网络架构改造着手。

对网络改造的设想

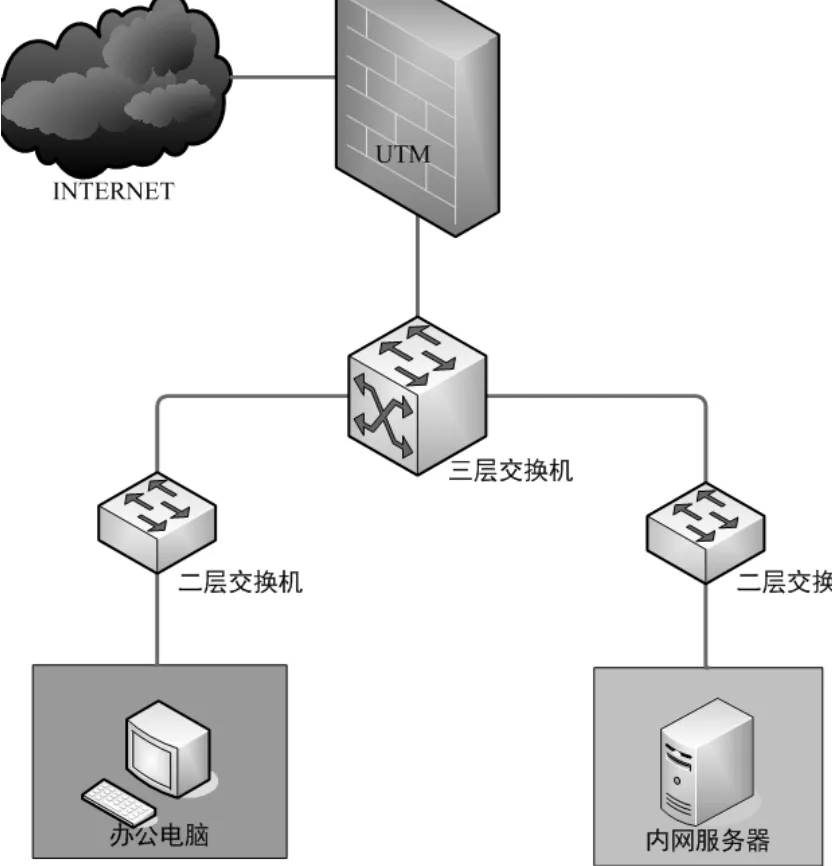

改造前局域网的架构非常简单(如图1所示):内网服务器和办公电脑分别通过各自的二层交换机汇聚到核心交换机,再通过一台UTM隔断内外网。因为手机OA服务器需要连接内网的数据库,所以开放对外服务笔者首先想到的方案是将手机OA和视频会议服务器放在内网,然后在UTM上建立一条端口映射,将服务器映射到公网。

这个方案虽然简单易行,但这两台服务器将面临内网和外网双重安全威胁。一方面,内网的机器之间无任何硬件防护,仅能依靠交换机的ACL和软件防火墙起到一点象征性的保护;另一方面,如果服务器存在漏洞且被攻破的话可能会殃及内网其他服务器。

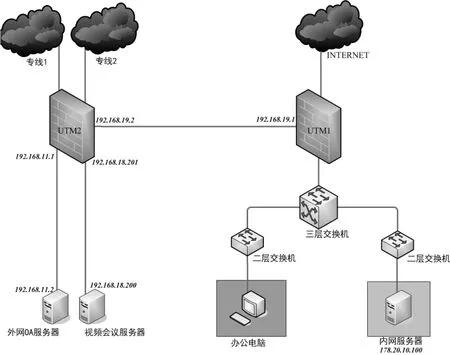

笔 者手边恰好有一台和现 役UTM同款的备用 UTM,因此另一个方案应运而生:先将两台外网服务器接在备用UTM下,再将两个UTM的DMZ口连接起来,作

为手机OA服务器连接内网数据库的通道。这种网络架构的好处在于,即便外网服务器遭到入侵,很难影响到内网。

网络架构改造的实施

按照这样的思路来改造网络,需要解决的问题有三个:一是如何跨两台UTM实现手机OA服务器和数据库服务器的连通。二是如何将服务映射到外网。三是如何设置UTM安全策略。

图1 改造前局域网架构

第一个问题,两台UTM的DMZ口分别设置IP地址 为192.168.19.1和192.168.19.2;外网服务器和UTM2内口设置的IP分 别 为192.168.11.2、192.168.11.1和192.168.18.200、192.168.18.201;内网数据库服务器IP地址为178.20.10.100(如 图 2所 示)。如何让外网服务器发出的数据请求跨越多个网络域到达内网数据库服务器。

笔者首先考虑使用路由协议RIP或者OSPF,恰好当前使用的UTM设备支持RIP协议,问题似乎就这么很顺利的解决了。然而这么一来,192.168.11.X、192.168.18.X、192.168.19.X 和 178.20.10.X这三个地址域就可以两两互相访问了。

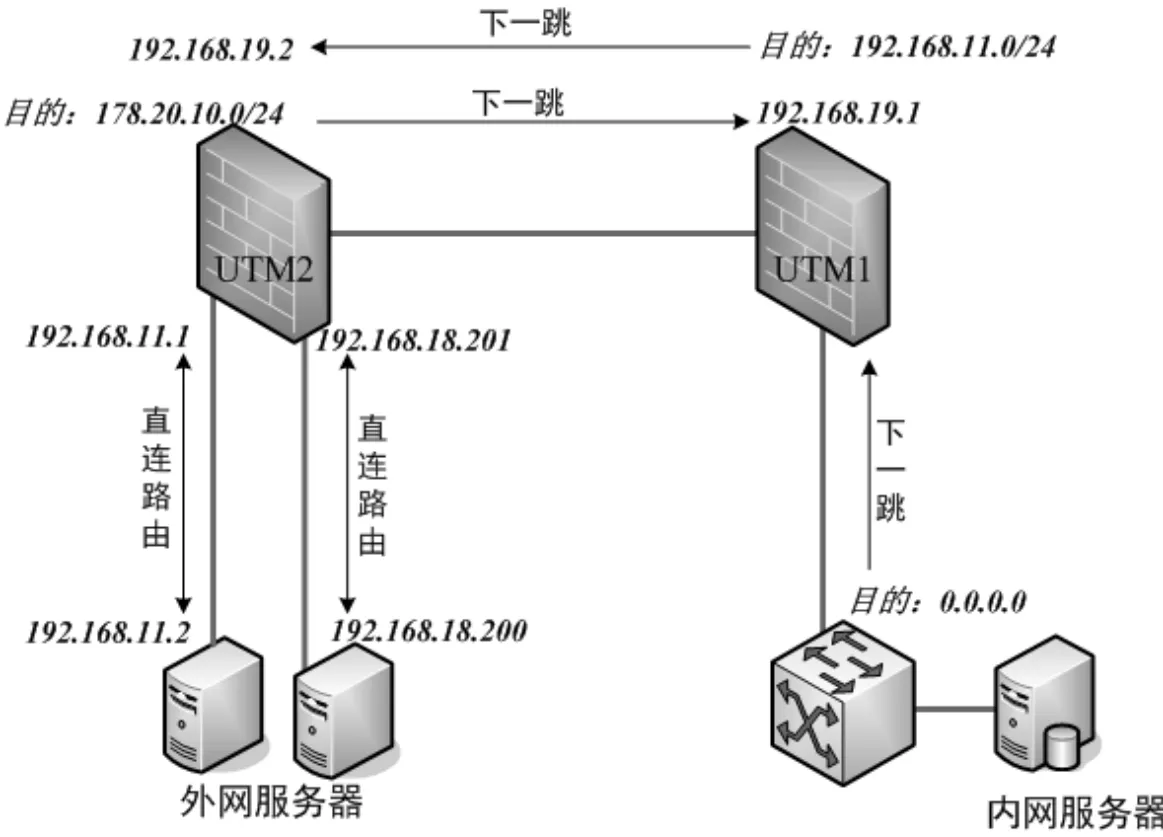

从安全角度考虑,笔者只希望192.168.11.2和178.20.10.100之间能互相访问,其余的子网仅作为桥梁。那么解决这个问题就只有采用静态路由的方案了。

图2 跨两台UTM实现手机OA服务器和数据库服务器的连通架构

内网组建的时候,在核心交换机上已经设置了任意地址下一跳指向UTM1的静态路由。外网服务器和UTM2之间有默认的直连路由。

所以问题的关键就在于两台UTM之间静态路由的设置。配置的关键为:在UTM1上把目的地址为192.168.11.2的包全部丢给UTM2的DMZ口。同样的道理,在UTM2上把目的地址为178.20.10.100的包全部丢给UTM1的DMZ口(如图3所示)。

这样外网服务器从UTM2到UTM1再到内网数据库服务器之间的桥梁就已经搭建好了。

第二个问题,如何在UTM2上将服务映射到外网。为了提高用户使用的体验度,UTM2用两条专线来分流数据:手机OA服务器走专线1,视频会议服务器走专线2。所以这里涉及到一个负载均衡的问题。

笔者最初的打算是做两条目的路由:192.168.18.200下一跳指向专线1的网关;192.168.11.2下一跳指向专线2的网关。

可是这么做却行不通,笔者分析了一下,发现原因在于目的路由只负责从哪个接口出,却无法控制从哪个接口进,这样就导致回执包无法从原路返回。

于是笔者想到使用策略路由,策略路由的好处在于可以根据源来选择路由,这样就可以避免上述的问题,简单来说就是数据包可以“从哪来回哪去”。策略路由有“源地址”、“目的地址”、“服务”和“下一跳”这几个参数需要设置。“源地址”设为服务器的地址,“服务”

设为对外开放的端口,“下一跳”设为专线的网关。

这里需要着重说明的是“目的地址”,一开始笔者设置的是0.0.0.0,但发现手机OA服务器连不上内网的数据库了。因为上文提过,UTM2上设置了目的地址为178.20.10.0/24的包下一跳全指向UTM1的路由,所以这里策略路由的目的地址必须把178.20.10.100这一地址去除。

图3 两台UTM之间静态路由的设置

按这个方法设置好专线1和专线2的策略路由之后,下一步要设置网络地址端口转换(NAPT)。因为涉及服务器到公网及公网到服务器双向数据转发,所以需要分别设置DNAT和SNAT。即在指定端口上将外网地址翻译成服务器能识别的地址;同时,将服务器地址也翻译成公网地址。

最后只需要在UTM策略上设置允许映射的端口通过,这样服务映射到外网的问题就解决了。

第三个问题,安全策略的设置。为防止公网恶意扫描,首先应当关闭UTM公网接口ping、Telnet、HTTP等功能;其次制定防火墙策略,不同的安全域之间只允许必要的服务通过。例如手机OA服务器需要访问UTM1内网数据库服务器,UTM1和UTM2的DMZ之间只允许TCP1433端口通过;第三,网络地址端口转换避免使用全映射,而应该只映射对外服务必需的端口;第四,UTM和防火墙的不同在于它具备IPS、攻击防护和病毒过滤的功能。开启这些功能,可为安全防护锦上添花。

解决了以上三个问题,局域网双UTM架构的改造就完成了。当然,世界上没有百分百安全的网络架构。保持网络的安全状态,除了靠硬件,更要靠人为,要靠网管员及时的发现和修补安全漏洞才是万全之策。