提升网络路由器访问安全性

2018-11-07

路由器是计算机网络的入网节点设备,其安全性直接影响着内部网络及信息系统的运行质量,有效的路由器安全机制可显著提高网络的安全性。因此总结了提升网络路由器访问安全的常用策略设置,供大家参考。

登录口令安全设置

口令管理是路由器的第一道防护屏障,也是黑客攻击的一个重要目标。如果路由器登录口令很容易被攻破,那么内部网络的安全也就无从谈起。据调查显示,大多数安全突破事件是由薄弱口令引起的。就路由器而言,高强度的密码安全策略显得尤为重要,需要为特权模式的进入设置复杂、强壮的长口令,而且不提倡采用“enable password”设置可显示口令,而要用“enable secret”命 令 设置,启用“Service passwordencryption(密码加密服务)”。

按需进行访问限制

采用访问控制列表可以过滤流经路由器各端口的数据流,控制对重要网络资源的访问权限,也可以对一些已知的常见攻击进行屏蔽。访问控制列表(ACL)是应用到路由器接口的指令列表,用来控制端口进出的数据包。

访问列表为网络控制提供了一个有力的方法,这些列表增加了在路由器上过滤数据包出入的灵活性。具体方法是,首先定义访问控制列表,然后在具体物理接口上应用该访问控制列表。

封锁攻击嗅探风险

对攻击者而言,ICMP探测可以识别在线使用的路由设备,通常用于更大规模的协同性攻击前的侦察活动。通过封锁远程ICMP响应,可拒绝入侵者的探测请求应答。

这样做虽然不能保护自己的网络免受攻击,但显而易见的效果是,这将可以使用户成为黑客攻击的潜在选择目标的几率大大降低。

过滤木马病毒端口

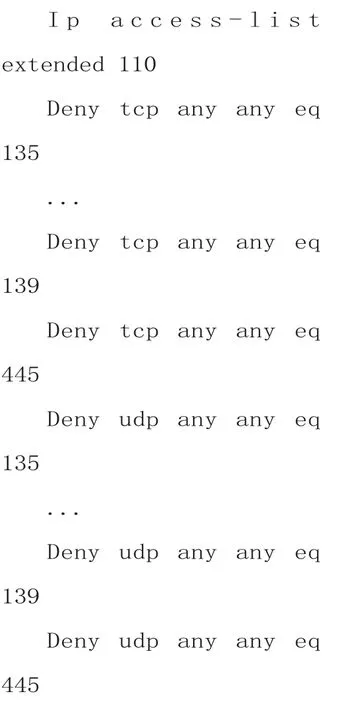

病毒入侵经常会使用某些特殊端口,如4444、135/139等,关闭这些端口可有效防止常见病毒和木马攻击。比如,冲击波病毒使用TCP 与 UDP 的 135、136、137、138、139、445 等端口进行传播,如果在路由器上禁止上述端口的数据包通过,就可有效防范该病毒传播。

1.定义访问控制列表

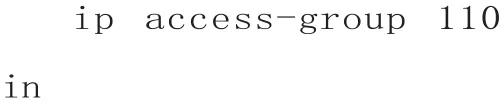

2.将该访问控制列表应用到指定的接口

堵塞SYN攻击漏洞

TCP拦截可防止SYN泛洪攻击。SYN攻击利用的是TCP的三次握手机制,用伪造的IP地址向被攻击端发出请求,而被攻击端发出的响应报文将永远发送不到目的地,那么被攻击端在等待关闭这个连接的过程中将不断消耗资源;如果有成千上万的这种连接,主机资源将被耗尽,从而达到攻击的目的。

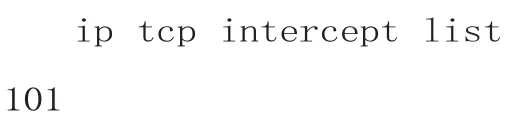

比如,对于重要的Web服务器,IP地 址 为192.168.1.8/24,配置路由器进行TCP拦截,可保护Web服务器免受SYN洪水攻击。开启TCP拦截的方法:

1.设置TCP拦截的工作模式。TCP拦截的工作模式分为拦截和监视。为减轻路由器审核TCP连接带来的负担,一般使用监视模式。

ip tcp intercept mode interceptlwatch

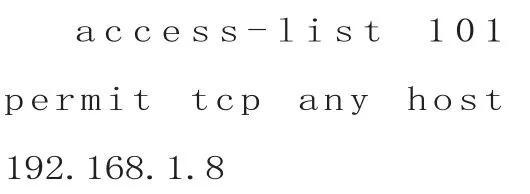

2.设置访问列表,设置需要保护的IP地址

3.开启TCP拦截

加强SNMP安全设置

利用SNMP v3数据传输加密处理功能,结合访问控制列表,能有效提升网络管理系统的通信安全性。

SNMP v3是基于用户的安全模型(USM),即对网管消息进行加密和认证是基于用户进行,通过认证、加密和访问时限等方式,提供数据完整性、数据源认证、数据保密和消息时限服务,从而有效防止非授权用户对管理信息的修改、伪装和窃听。

以CISCO路由器为例,SNMPv3的设置方法:

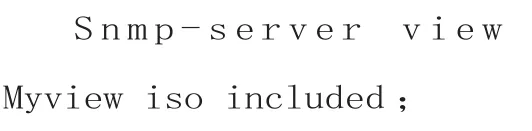

1.创建访问视图

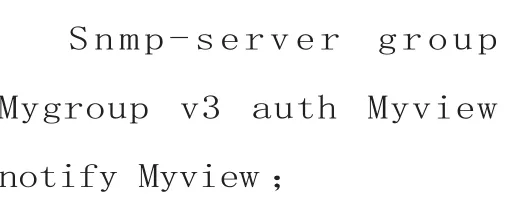

2.创建用户组,启用只读功能

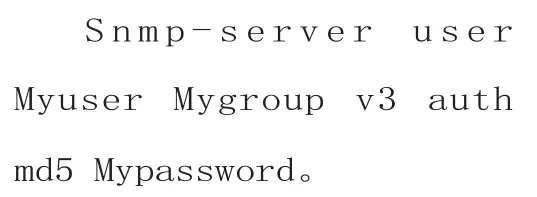

3.创建用户,设置认证、密码及用户组