一种关于数据资源虚拟服务的可信审计模式

2018-10-17包国华李运发

◆项 斌 郑 周 包国华 李运发

一种关于数据资源虚拟服务的可信审计模式

◆项 斌1郑 周2包国华1李运发3

(1.宁波市公安局鄞州分局 浙江 315100;2.宁波市公安局 浙江 315000;3.杭州电子科技大学计算机学院 浙江 310018)

在云计算中,为了保护数据资源服务的安全性,本文构建了一种关于数据资源虚拟服务的可信审计模式。在这种数据资源虚拟服务的可信审计模式中,首先构建一个系统模型并对其实现过程进行了描述,接着对系统模型中使用的加密方法进行了阐述。在此基础上,对系统赋予可信管理者的作用进行了论述。所有的这些就构成了一种数据资源虚拟服务的可信审计模式。为了验证这种审计模式的可行性,进行了一系列的试验。实验结果表明:我们所提出的这种关于数据资源虚拟服务的可信审计模式是有效的。

云计算;数据资源;虚拟服务;可信审计

0 引言

随着虚拟化技术的不断发展,云计算得到了广泛的应用,越来越多的用户喜欢将数据存储在云端,使得云计算中的数据资源规模越来越大,访问也越来越频繁。在此状态下,数据资源虚拟服务所面临的安全问题也越来越多。传统的安全维护方法主要集中在访问控制、加密和解密、数据资源的身份认证、数据签名等方面。这些方法在维护网络安全方面能够起到一定的作用,但是,面对云服务器的虚拟化环境,这些技术和方法在维护数据资源安全性方面明显存在不足,主要表现在系统对虚拟出来的数据资源服务无法进行可信判断,从而会造成数据资源信息的泄露或者篡改。在此状况下,对云计算中数据资源的服务进行可信审计就显得非常重要。

基于上述重要性,本文将对数据资源虚拟服务的可信审计模式进行研究,其目的是探寻出一种针对数据资源服务的可信审计方法,维护数据资源在云服务过程中的安全。

1 相关工作

云计算的虚拟化服务是数据资源向用户提供服务的一种重要方式,也是云计算技术的一种重要特征。它的应用规模随着虚拟化技术的不断发展越来越大。在此状态下,其安全问题引起了人们的广泛重视。在这方面人们进行了一系列的研究并取得了一定的成果,具体表现如下:

文献[1]提出了一种针对云计算环境的动态访问控制系统。在此动态访问控制系统中,作者分别提出了访问权模型、策略模型、访问控制管理模型和授权模型四个模型。通过这四个模型,能够有效地处理云环境下的访问控制管理。文献[2]构建了一个包。这个包是一种新的访问控制策略的组合方法。该方法可以检测和解决云服务组合中的策略冲突,包括与隐私意识目的和条件相关的冲突。它包含四个步骤。第一步:使用统一的描述,将异构策略转换为统一的基于属性的格式。第二步:为了提高冲突检测效率,可以采用基于余弦相似度的算法消除同一资源上的策略冲突。第三步,利用层次结构方法,可以检测到与不同资源或隐私意识目的和条件相关的策略冲突。第四步,针对冲突类型提出了不同的冲突解决技术。

文献[3]描述了一种系统的多因子生物度量指纹认证方法,该方法为验证远程用户的合法性提供了一个高安全性的身份验证过程。该方法允许服务器远程执行用户的身份验证。文献[4]提出了一种以人为中心的安全认证管理方案,此方案利用区块链对参与没有云服务器的移动资源管理进行认证。其主要方法就是通过围绕主节点的下级节点的资源信息形成一个区块链,然后,使用身份验证技术来确定关于资源信息的正确性。文献[5]提出了一种基于信任的多个属性的安全和匿名身份验证方法。在此方法中,首先使用递归最佳首次搜索(RBFS)算法从信任的伙伴中找到最优权重。在此基础上,通过匿名身份对信任伙伴的权重属性进行验证。文献[6]为云计算和网格系统设计了一种入侵检测方式。在这种方式中,有一个专门的审计系统,主要审计基于传统网络和主机的入侵检测所不能检测到的攻击行为和攻击方式。文献[7]提出了一种入侵检测和阻止系统。在此系统中,对网络入侵的方法进行分类并给出了网络检测和阻止网络入侵的方法。

文献[8] 提出了一种数据资源的安全共享机制,在此安全共享机制中,它为每个数据拥有者定义了相应的数据属性,并为数据共享的不同过程提出了相应算法。文献[9] 提出一个基于角色加密(RBE)的模式,此模式在基于角色加密模式基础上,构建了一个安全RBE-based 混合云存储架构。文献[10] 一个隐私作弊劝阻和安全计算审计协议。此协议主要为了解决云计算中数据存储与计算所面临的安全和隐私问题。在此协议中,提出了指定验证人的签名,批处理的验证和概率抽样等技术。

从上述文献可以看出:人们对云计算及其安全技术的研究已经取得了较大成果。正是这些研究成果的出现和发展,使得跨区域的数据资源虚拟共享成为可能。

然而随着数据资源在云计算中的快速增长,用户对其安全服务的依赖性越来越强。一方面越来越多的数据资源用户希望自己的数据资源能够安全的存储到云计算中,另一方面越来越多的资源使用户希望云计算所提供的数据资源服务是可信的和安全的。虽然人们在云计算的安全技术方面取得了一定的研究成果,但是面对广大用户对数据资源服务的可信需求,这些研究成果远远不能满足人们在安全方面的迫切需要。具体表现在:(1)在数据存储时,云端虚拟机通常是通过网络接收远程数据拥有者(用户)发送来的数据资源。在此过程中,云端虚拟机无法确定接收数据资源的是否安全。因为,在此期间,如果非法用户窃取了数据拥有者(用户)的合法身份,云端虚拟机接收的就有可能是非法用户发送的伪数据(2)随着数据资源的不断丰富和发展,用户数量急剧攀升,用户的各种行为(如数据挖掘、数据搜索等)对数据资源的安全性造成影响,使得数据资源遭泄密的可能性大大加强。(3)非法用户通过网络攻击获取数据资源的手段和方式不断更新,其行为越来越诡秘,对其数据资源的安全威胁越来越大。而现有的这些研究成果在处理这些问题时还面临诸多困境,存在很大的局限性。因此,在云计算中,对数据资源虚拟服务的可信审计模式进行研究具有十分重要的意义。

2 虚拟服务的可信审计

在这一节,我们将为数据资源的虚拟服务提供一种可信审计模式。在这种可信审计模式中,我们首先构建一个系统模型并对其实现过程进行了描述,接着对系统模型中使用的加密方法进行了描述。在此基础上,对系统赋予的可信管理者的作用进行了论述。所有这些就构成了一种数据资源虚拟服务的可信审计模式。其过程描述如下:

2.1 系统模型

在云计算中,数据资源向用户提供服务都是通过云服务器提供。用户首先向云服务器提供数据操作命令和请求。云服务器在接收操作命令和请求后,通过虚拟机监控器的管理向用户提供数据资源服务。虚拟机监控器在资源调度和服务过程中起着控制和管理作用。可是,在这种控制和管理中,数据资源的服务通常面临许多安全威胁。一些黑客(或者非法用户)总是想通过各种途径获取数据资源的各种信息,通过各种手段破坏系统,以达到不可告人的目的。为此,大量创建非法数据文件、篡改数据资源、窃取数据信息、大量发送垃圾数据是这些黑客(或者非法用户)常采用的方法。而这些方法都与数据资源的操作有关,如黑客(或者非法用户)可以通过频繁的“Request”、“Connect”、 “Receive”和“Send”等操作造成网络拥塞,使合法用户无法与云建立联系;也可通过不断的“Send”、“Create”等操作造成存储满溢,使合法用户无法获取数据的存储空间;也可通过“Delete”、 “Update”、“Rename”等操作造成数据文件的丢失和篡改,使合法用户无法获取正确的数据资源;同时,还可通过“Open”、“Copy”、 “Update”、“Append” 等操作造成数据资源的泄密和篡改。面对数据资源虚拟服务在云计算中所面临的一系列安全问题,需要引入可信管理者,用于数据资源虚拟服务的可信审计与验证。因此,其系统模型如图1所示。

在此系统模型中,数据资源使用用户只是负责向云服务器提供各项数据资源的操作申请,而云端服务器能够根据数据资源使用用户的需求提供必需的数据资源服务,如数据的修改、添加、删除、插入和搜索等。在此系统模型中,假设云服务器包含数据资源使用用户所需的所有数据资源,且云端服务、数据资源使用用户和可信管理者之间的信息传输都遵循SSL(Secure socket layer)或TLS(Transport later security)协议。其实现过程可以描述如下。

图1 数据资源虚拟服务的可信审计的系统模型图

Step 1:首先,数据资源使用用户将所需要操作的数据资源DB和操作命令DM以文件F的形式进行加密(说明:使用对称密钥KD进行加密)。然后将对称密钥KD、加密的文件KD(F)经SSL或TLS发送给可信管理者和云服务器;

Step 2:数据资源使用用户在发送完加密文件KD(F)后,用公钥PKp对称密钥KD进行加密(形成加密文件PKp(KD)),用私钥SKs对称密钥KD进行签名(形成签名文件SKp(KD))。然后将其加密文件PKp(KD)、签名文件SKp(KD)和私钥SKs经SSL或TLS发送给可信管理者和云服务器;

Step 3:云服务器在接收到用户发送来的签名文件SKp(KD)后,用公钥PKp对其身份进行认证。如果用户认证成功,则云服务器接收用户发送来的加密文件KD(F)、加密文件PKp(KD)和私钥SKs;

Step 4:云服务器在接收完接收用户发送来的加密文件KD(F)、加密文件PKp(KD)和私钥SKs后,用SKs给密钥的加密文件PKp(KD)进行解密,得到对称密钥KD,最后用KD对加密文件KD(F)进行解密,得到数据文件F*;如果认证不成功,则显示错误信息,转到Step 14;

Step 5:云服务器再用对称密钥KM对数据文件F*进行加密,然后将加密的文件KM(F*)经SSL或TLS发送给可信管理者;

Step 6:云服务器在发送完加密文件KM(F*)后,用公钥PKPc对对称密钥KM进行加密,得到加密文件PKpc(KM),然后,将加密文件PKpc(KM)经SSL或TLS发送给可信管理者;

Step 7:可信管理者在接收到加密文件PKpc(KM)后,向云服务器申请私钥SKPs;

Step 8:云服务器接收到可信管理者的密钥申请后,将私钥SKPs进行签名并经SSL或TLS发送可信管理者;

Step 9:可信管理者在接收到云服务器的签名私钥SKPs后,对其身份进行认证。如果对云服务器认证成功,则用私钥SKPs对接收的加密文件PKpc(KM)进行解密,得到对称密钥KM,最后用KM对来自云服务器的加密文件KM(F*)进行解密,得到数据文件F**;如果认证不成功,则显示错误信息,转到Step 14;

Step 10:可信管理者在接收到用户的私钥SKs后,对其身份进行认证。如果用户认证成功,则用私钥SKs对接收的加密文件PKp(KD)进行解密,得到对称密钥KD,再用对称密钥KD对来自用户的加密的文件KD(F)进行解密,得到文件F’’;如果认证不成功,则显示错误信息,转到Step 14;

Step 11:可信管理者审计和验证F**是否和F’’一样。如果F**和F’’是一样,则说明用户和云服务器之间的通信服务是可信的,转到Step 12;如果F**和F’’不一样,则说明云服务器向用户提供的数据资源服务是不可信的,转到Step 14;

Step 12:可信管理者将验证后的消息通过经SSL或TLS发送云服务器;

Step 13:云服务器在接收到可信管理者发送来的验证消息后,按照文件F中的操作命令DM对数据资源DB进行操作;

Step 14:结束。

2.2 加密方式

在此数据资源服务的可信机制中,将分别使用两种不同的加密方法,一种是对称的加密方法,另外一种就是非对称的加密方法。在对称的加密方式中,将采用美国联邦政府的高级加密标准(缩写:AES)进行加密。此加密过程主要是在一个4×4的字节矩阵上进行,属于一种区块加密方法。在此加密算法中,字节矩阵称为“状态”,其初值就是一个明文区块。此对称加密方法的本质就是通过一系列的XOR运算、非线性替换、循环式移位和混合,实现数据资源的加密。

2.3 可信管理者

可信管理者的主要作用是:(1)接收用户的私钥;(2)拥有用户授权的公钥证书;(3)向云服务器发送私钥;(4)验证云服务器接收或发送数据的可信性。为此,本节将从这四个方面进行描述:

(1)接收用户的私钥

为了持有每个云用户的私钥,可信管理者需要不断的修改自己所拥有的云用户数据库。在云用户数据库中包含了每一个用户的所有重要信息,如私钥的加密形式、用户的数字证书和云服务器签的密钥和哈希值。

(2)拥有用户所授权的公钥证书

(3)向云服务器发送私钥

3 试验和结果分析

为了验证这种可信审计模式的有效性, 我们首先进行一系列的试验。在此基础上,对实验结果进行分析。整个过程描述如下:

3.1 系列试验

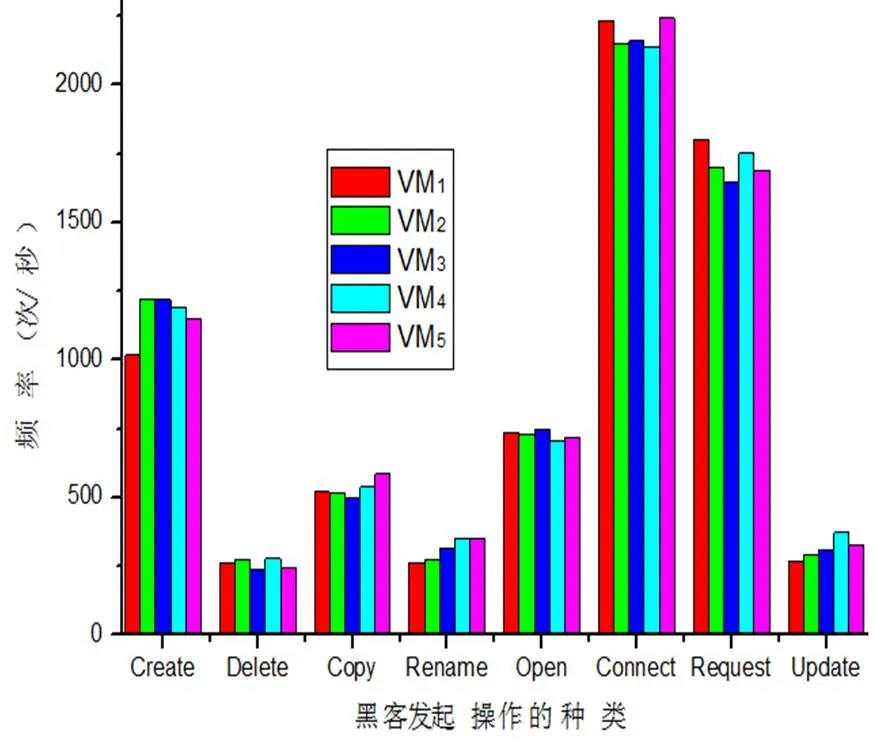

在我们试验中,首先基于HZCloud校教学云的试验环境,在云服务器的基础设施层中使用本文提出的可信审计模式并构建一个可信管理者,使其能够为用户提供虚拟化的可信服务。同时,在此基础上,分别让5个合法用户(分别用Ui(i=1,2,3,…,5)表示)向HZCloud提出资源申请(包括硬件、系统软件和数据资源等),构建其相应的虚拟机VMi(i=1,2,3,…,5)表示)。同时,模拟一些黑客(非法用户)分别对虚拟机中的数据资源进行网络攻击。实验的整体框架如图2所示。

图2 实验的整体框架

在整个实验过程中,测得每一个用户分别向其虚拟机提交数据资源操作的频率如图3所示。而在提交过程中,测得数据资源操作传输失败的频率如图4所示。

通过云计算上的虚拟机监控器,可以测定每一个虚拟机接收数据资源操作的频率,其结果如图5所示。同时,也可以测得每一个虚拟机向用户提供操作服务的频率,其结果如图6所示。

另外,通过云计算上的监控器,可以测定黑客(或非法用户)向每一个虚拟机发起数据操作的频率,其结果如图7所示。

图3 每一个用户分别向其对应的虚拟机提交数据资源操作的频率

图4 每一个用户分别向其对应的虚拟机提交数据资源操作失败的频率

图5 云计算中每一个虚拟机接收数据资源操作的频率

图6 云计算中每一个虚拟机向其对应的用户提供操作服务的频率

图7 黑客(或非法用户)向每一个虚拟机发起数据操作的频率

3.2 结果分析

为了分析实验结果,在云服务器中,我们用DO表示将要进行的一系列数据资源操作集,即DO={Create,Delete,Copy,Rename,OpenConnect,Request,Update },用DOi表示数据资源操作集中的第i个元素,fsubmit(DOi|Uj)表示的是用户Uj(j=1,2,3,…,5)向其对应的虚拟机VMj进行数据资源第i(i=1,2,3,…,13)操作的频率,fdropout(DOi|Uj)表示的是用户Uj(j=1,2,3,…,5)向其对应的虚拟机VMj进行数据资源第i(i=1,2,3,…,13)操作的失败频率,freceive(DOi|VMj) 表示的是虚拟机VMj接收数据资源第i操作的频率,fservice(DOi|VMj) 表示的是虚拟机VMj向数据资源的第i操作提供服务的频率,fillegal(DOi| VMj) 表示的是黑客(或非法用户)向虚拟机VMj发起数据第i操作的频率。

按照图3、图4、图5和图7,我们可以得到:

freceive(DOi| VMj)= fsubmit(DOi|Uj)- fdropout(DOi|Uj)+ fillegal(DOi| VMj) (1)

(说明:这里i=1,2,3,…,13,并且j=1,2,3,…,5)

按照图3、图4和图6,我们可以得到:

fservice(DOi|VMj) = fsubmit(DOi|Uj)- fdropout(DOi|Uj) (2)

(说明:这里i=1,2,3,…,13,并且j=1,2,3,…,5)

从等式(1)和(2)中,我们可以发现:(a)云服务器上的虚拟机监控器能够有效地探测用户提交任务的状态和每一个虚拟机接收操作的状态;(b)我们所提出的数据资源服务的可信审计模式能够有效度量和审计黑客(或非法用户)非法提交数据操作的状态。(c)我们所提出的可信审计模式能够有效度量和审计出虚拟机提供服务的状态

进行其它的一些类似实验,我们都能得到等式(1)和等式(2)。这些结果说明我们所提出的数据资源虚拟服务的可信审计模式是有效的。

4 结束语

云技术的出现为大规模数据资源的共享提供了一种方法,通过它人们能够得到实时的虚拟数据服务。但是由于云计算具有动态性、多样性、开放性、互联性等特点,很容易受到非法用户的各种各样的攻击。在此状况下,为了维护数据资源虚拟服务的安全性,本文提出了一种关于数据资源虚拟服务的可信审计模式。在此模式中,首先构建一个系统模型并对其实现过程进行了描述,接着对系统模型中使用的加密方法进行了阐述。在此基础上,对系统赋予可信管理者的作用进行了论述。通过一系列的实验说明:我们所提出的这种关于数据资源虚拟服务的可信审计模式是有效的。

[1]Mansura Habiba, Md. Rafiqul Islam, A. B. M. Shawkat Ali, et al. A New Approach to Access Control in Cloud [J], Arabian Journal for Science and Engineering,2016.

[2]Li Lin, Jian Hu, Jianbiao Zhang. Packet: a privacy-aware access control policy composition method for services composition in cloud environments [J], Frontiers of Computer Science,2016.

[3]Sabout Nagaraju, Latha Parthiban. Trusted framework for online banking in public cloud using multi-factor authentication and privacy protection gateway [J], Journal of Cloud Computing,2015.

[4]Hyun-Woo Kim, Young-Sik Jeong. Secure Authentication-management human-centric scheme for trusting personal resource information on mobile cloud computing with blockchain[J], Human-centric Computing and Information Sciences,2018.

[5]S.Usha, A. Tamilarasi. A trust based security framework with anonymous authentication system using multiple attributes in decentralized cloud[J], Cluster Computing,2018.

[6]Kleber Vieira, Alexandre Schulter, Carlos Westphall, et al. Intrusion Detection for Grid and Cloud Computing [J], IT Professional,2010.

[7]Ahmed Patel, Mona Taghavi, Kaveh Bakhtiyari, et al. An intrusion detection and prevention system in cloud computing: A systematic review [J], Journal of Network and Computer Applications,2013.

[8]张大军,李运发,郑周. 云计算中数据资源的安全共享机制[J].信息网络安全,2012.

[9]郑周,张大军,李运发.云计算中面向数据存储的安全访问控制机制[J].信息网络安全,2015.

[10]毛剑,李坤,徐先栋.云计算环境下隐私保护方案[J].清华大学学报(自然科学版),2011.