简单技巧加固本本安全

2018-10-16郭建伟

郭建伟

对于一些本本用户来说,有时会出于各种原因将本本借给别人使用。而别人在使用的时候,多半会“随心所欲”的进行各种操作,往往给您的本本带来各种麻烦。轻则将您精心配置的操作系统搞的面目全非,重则招致病毒的侵袭,让本本彻底罢工。为了保护本本安全,為了防止病毒木马等恶意程序潜人系统兴风作浪,大家一般都会使用专业的防病毒软件等安全工具加以应对。不过,在很多情况下,仅依靠安全软件,是无法彻底保护系统安全的。其实,在系统中已经内置了可靠有效的安全工具,无须执行复杂的设置,就可以有效提高本本的安全性。

使用组策略保护本本安全

当木马、病毒等恶意程序侵入系统后,大多喜欢在系统文件夹中安身。这样不仅可以方便快捷地启动,而且和众多的系统文件混在一起更好地隐藏。更有甚者,病毒还会将原有的系统程序删除,并冒名顶替将自身伪装成合法的程序。看来,我们必须设定严格的安全规则,不给这些不法之徒以任何可乘之机。在“cAwindows”“c:\windows\system”和”c:\windows\system32”等系统路径中,可以看到到很多系统自带的程序。一般来说,我们常用的系统程序并不多,例如注册表编辑器、CMD命令行程序、外壳程序Explorer.exe、记事本等。因此,我们可以通过创建安全规则,只允许这些常用的程序可以自动运行,而禁止其他程序运行,就可以巧妙地解决上述问题。

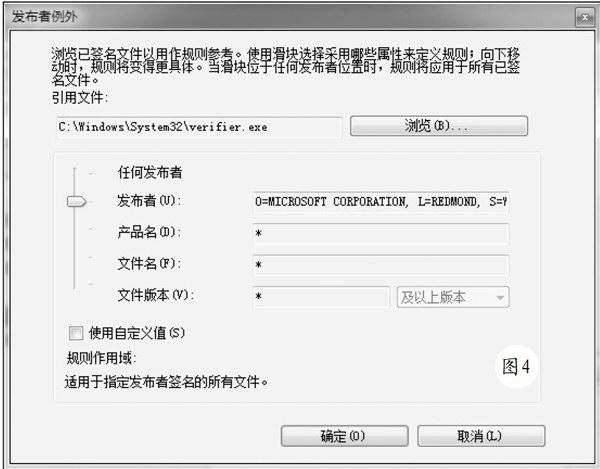

运行“gpedit.msc”程序,在组策略窗口中左侧点击“计算机配置”。“Windows设置”→“安全设置”→“软件限制策略”分支,点击菜单“操作”→“创建新的策略”项,在右侧窗口的“其他规则”项的右键菜单电点击“新建路径规则”项,在弹出窗口(图1)的“路径”栏中输入“%SYSTEMROOT%\system32\*.exe”,在“安全级别”列表中选择“不允许”项,确定后完成该规则的创建操作,禁止运行系统路径下的所有程序。按照同样的方法创建新的路径规则,在新路径规则窗口中的“路径”栏中输入“%SYSTEMROOT%\system32\notepad.exe”,在“安全级别”列表中选择“不受限的”。确定后完成该规则的创建操作,允许记事本程序顺利启动。

按照同样的方法,可以针对“c八windows\system32”路径中的常用程序(例如cmd.exe,regedt32.exe,net.exe,ntbackup.exe等)分别创建允许运行的路径规则。经过以上操作,在系统路径下只有经过我们允可的程序才可以顺利运行,其他程序无法启动。即使有病毒潜伏到了该路径下,也因为无法正常启动而失去破坏力,当然,您还可以针对c:\windows”等其他系统路径创建相应的路径规则,来避免病毒随意运行对系统进行破坏。

使用路径规则保护本本安全

当病毒潜人系统后,为了防止用户在任务管理器中发现其行踪,往往会对自身进行伪装,来避开用户的追查。例如,病毒等不法进程往往会将自身伪装成系统进程,试图以看似合法的身份活动。常见的伪装手法是取一个和系统进程完全相同的名字(例如“svchost.exe”等),但是病毒程序却藏身在其他路径中,例如“C:\Windows\AppPatch”等。而正常的系统程序是保存在“c:\windows\system32”文件夹中。此外,病毒还会将其名称修改的和正常的程序相差无几,例如“service.exe”“spoolsv.exe”等,使其看起来和系统进程很相似,如果不仔细查看,很容易被其蒙混过关。为了制服病毒上述伎俩,我们可以通过设置相应的安全规则来应对。

在任务管理器中打开“进程”面板,勾选“显示所有用户的进程”项,来查看所有的系统关键进程。这里以“svchost.exe”进程为例进行说明。首先按照上述方法新建一条路径规则,在规则设置窗口的“路径”栏中输入“svchost.exe”,在“安全级别”列表中选择“不允许”。之后再创建一个路径规则(图2),在路径栏中输入“%windir%\system32\scvhost.exe”,使之指向真正的“svchost.exe”程序,在“安全级别”栏中选择“不受限”项。这样,我们就针对“scvhost.exe”程序创建了两条规则。按照优先级的关系,第二条使用绝对路径的规则,其优先级大于第一条基于文件名的规则,这样,只有系统路径下的“svchost.exe”程序可以顺利运行,其他路径下的假冒“scvhost.exe”程序时无法运行的。按照同样的方法,对其他系统关键进程分别创建与之类似的安全规则,就可以确保系统进程的纯洁性。

使用认证策略保护本本安全

病毒木马等恶意程序的入侵手法可谓花样百出,其伪装的技术也让用户防不胜防。仅‘开常规的安全技术,显然无法对其进行严格有效的控制。对于很多用户来说,往往希望只运行微软认证的程序,而禁用其他程序,来最大限度的保护系统安全。可以利用应用程序控制策略创建安全规则,就可以轻松实现上述要求。运行“service.msc”程序,在服务管理窗口中双击“Application Identity”服务,在其属性窗口中点击“启动”按钮,激活该服务。

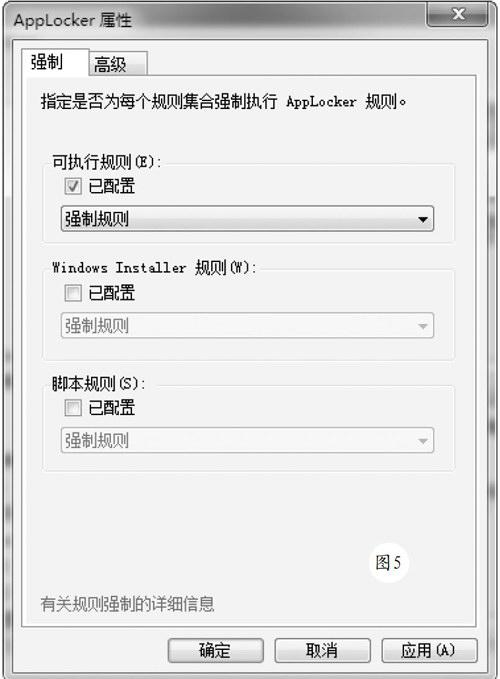

运行“gpedit.msc”程序,在组策略窗口左侧点击“计算机配置”→“Windows设置”→“安全设置”→“应用程序控制策略”→“AppLocker”→“可执行规则”项,在右侧空白窗口的右键菜单中点击“创建默认规则”项,之后在窗口空白处的右键菜单中点击“创建新规则”项,在操作向导界面中点击下一步按钮,在下一步窗口中的“用户或组”栏中选择“Everyone”账户,在“操作”栏中选择“拒绝”项,在下一步窗口(图3)中选择“路径”项,下一步窗口中点击“浏览文件夹”按钮,选择“c:\windows”文件夹,将其作为限制规则目录。当然,也可以选择其他的容易被不法程序利用的目录。

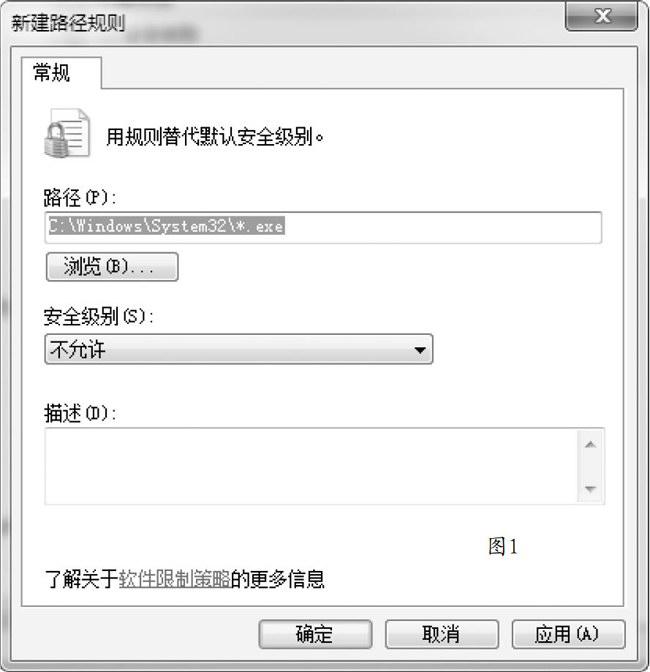

在下一步窗口中的“添加例外”列表中选择“发布者”项,在“例外”栏中点击“添加”按钮,在弹出窗口中点击“浏览”按钮,选择系统自带的任意一个程序,例如“c:\windows\system32\verifier.exe”等,这里只是从该程序中提取例外签名信息。在窗口左侧纵向拖动滑块,将其移动至“发布者”位置,即微软发布的可以运行的程序信息(图4)。之后连续点击「一步按钮,按照向导的提示完成操作,最后点击“创建”按钮,返回上述组策略AppLocker可执行规则管理窗口。点击”AppLocker”节点,在右侧窗口中点击“配置规则强制”链接,在弹出窗口(图5)中的“强制”面板中的“可执行规则”栏中勾选“已配置”项,并选择“强制规则”项。点击确定按钮并重启系统,上述限制规则就被激活了。

之后在“c:\windows”路径下只能运行微软发布的程序,其他来历的程序将无法运行。实际上,上述限制规则一旦起效,本机所有以管理员身份运行的程序都会受到限制,只有“c:\windows”中的系统程序可以自由运行,其他路径下的程序可以在其右键菜单上点击“以管理员身份运行”项,才可以顺利启动。当您利用组策略精心配制各种安全规则后,可以将其和好友分享,打开“c:\windows\system32\grouppolicy\machine”文件夹,将其中的所有文件扫包后发送给您的好友,对方只需将其中的所有文件覆盖到上述文件夹中即可。当然,您也可以将这些文件压缩扫包妥善保存,一旦重装系统后可以迅速恢复所有的安全策略,及时堵住病毒入侵的通道。