基于Hash函数的RFID双向认证协议

2018-07-12陈晓纯贺艳芳

陈晓纯 贺艳芳

摘要:随着物联网技术的发展,射频识别技术被应用在多种领域。针对射频识别系统存在用户隐私泄露、认证耗时等问题,提出了一种轻量级基于Hash函数的RFID双向认证协议,实现了阅读器和标签,阅读器和数据库之间的双向认证。该协议利用Hash函数的单向性和秘钥动态生成的方法,克服了已有协议的不足。最后通过BAN逻辑分析方法形式化证明改进协议的安全性。

关键词:射频识别;Hash函数;BAN逻辑;双向认证

中图分类号:TP393 文献标识码:A 文章编号:1009-3044(2018)14-0012-02

Abstract: With the development of Internet of Things technology, radio frequency identification technology is applied to various fields. Aiming at the problems of leakage of user privacy and time-consuming authentication in radio frequency identification systems, a lightweight mutual authentication protocol for RFID based on Hash function is proposed, which realizes mutual authentication between reader and tag, reader and database. The protocol uses the one-way nature of Hash functions and the dynamic generation of secret keys to overcome the shortcomings of existing protocols. Lastly, the security of the protocol is improved by formal analysis of BAN logic.

Key words: radio frequency identification (RFID); Hash function; BAN logic; mutual authentication

射频识别技术具有低成本、体积小、效率高等特点,已被广泛应用于各种领域,比如物流管理、电子支付、智能标签以及交通运输等方面[1]。射频识别系统由三个组成部分,分别是后端数据库、阅读器和标签[2-3],标签存储的资源和计算能力有限,一般阅读器和标签之间的认证是通过无线信道传输数据[4],射频识别系统中的认证效率和前向安全性成为研究的热点问题。

典型的认证协议大都是基于Hash函数的,早在2002年,Sarma就提出了Hash-Lock协议,该协议存在跟踪攻击和欺骗攻击,在2004年,Seis提出了随机Hash-Lock协议,在协议中加入随机数,保证了会话数据的不可分辨性,但是标签信息用明文在不安全的信道中传输,依然存在重传攻击和欺骗攻击[5]。

因此,本文提出的基于Hash函数的RFID协议基础上,提出了动态秘钥更新的方法。通过理论证明,改进的协议克服上述缺陷,具有较好的安全性。

1改进的协议流程

1.1协议初始化及符号定义

1.2协议描述

本文改进协议的认证过程如图1所示:

具体过程描述如下:

(1) 阅读器向标签发送一个Query认证请求,并且产生一个随机数Rr,一起发送给标签。

(2) 标签收到阅读器的认证请求,产生一个随机数Rt,并且计算H(K,ID⊕Rr)和ID⊕Rt的值,一同发送给阅读器。

(3) 阅读器将从标签接收到的Rt⊕ID、H(K,ID⊕Rr)、Rr一同转发给后端数据库。

(4) 后端数据库接收从阅读器发过来的信息,首先查找是否有符合要求ID,满足H(K,ID⊕Rr)= H(K,ID⊕Rr),如果存在,表明标签是合法的,标签得到数据库的认证,然后通过Rt=Rt⊕ID ⊕ID,得到由标签产生的随机数Rt,否则,终止协议。

(5) 数据库更新秘钥,Knew=H(Rt⊕Rr⊕Kold),计算H(K,ID⊕Rr⊕Rt)的值发给阅读器。

(6) 阅读器转发H(K,ID⊕Rr⊕Rt)的值给标签。

(7) 标签计算H(K,ID⊕Rr⊕Rt)的值是否和接收到的值相等,如果相等则更新秘钥,否则终止协议。

在本协议中,通过后端数据库存储了上一次验证成功的共享秘钥Kold和当前更新的共享秘钥Knew,避免了数据库和标签共享秘钥不一致而无法继续认证的问题。

2协议安全性证明

BAN逻辑是一种推理规则[6],主要是对协议进行形式化分析和证明的一种方法,用BAN逻辑分析协议能够清楚看到协议中各主体的信仰变化,直到协议运行结束[9]。

2.1 BAN逻辑公式

1)P believes X:主体P相信X是真的。

2)P sees X:主体P接收了包含X的消息。

3)P said X:主体P曾经发送过包含X的消息。

4)P controls X:主体P对X有管辖权。

5)fresh(X):X是新鲜的。

6)[P?KQ] :K为主体P和Q之间的共享密鑰,且除了它们相信的主体外,其他主体都不知道K。

7)[XY]:X和秘密Y合成的消息

8)[XK]:用密钥K加密X后得到的密文。

2.2 BAN逻辑推理规则

BAN逻辑有七类十九条基本的逻辑推理规则,本文使用到的推理规则如下:

2.3 协议理想化模型

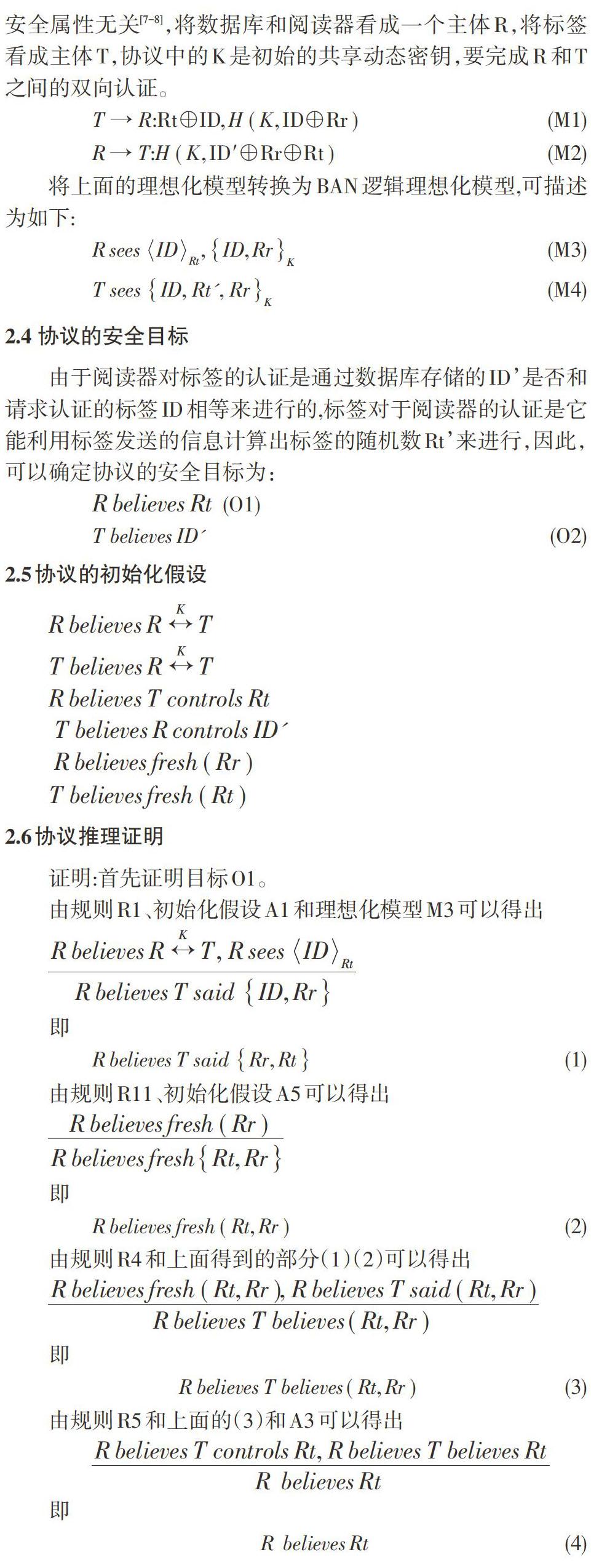

在基本模型的理想化过程中,传输的明文消息与所论证的安全属性无关[7-8],将数据库和阅读器看成一个主体R,将标签看成主体T,协议中的K是初始的共享动态密钥,要完成R和T之间的双向认证。

将上面的理想化模型转换为BAN逻辑理想化模型,可描述为如下:

2.4 协议的安全目标

由于阅读器对标签的认证是通过数据库存储的ID是否和请求认证的标签ID相等来进行的,标签对于阅读器的认证是它能利用标签发送的信息计算出标签的随机数Rt来进行,因此,可以确定协议的安全目标为:

2.5协议的初始化假设

2.6协议推理证明

证明:首先证明目标O1。

由规则R1、初始化假设A1和理想化模型M3可以得出

现在,完成了目标O1的证明。同理,可以完成目标O2的证明,在此不再赘述。

综上所述,改进的协议通过BAN逻辑证明其是安全的。

3结语

本文提出的基于Hash函数的RFID双向认证协议,利用BAN逻辑证明了其安全性,改进的协议能够抵抗跟踪攻击、欺骗攻击、拒绝服务攻击等,并且动态更新秘钥,抗异步攻击。在今后的工作中,需要进一步和同类RFID认证协议在效率上、计算量、存储能力等方面进行详细的分析比较。

参考文献:

[1] Zhang Yan, Yang Laurence T, Chen Jiming. RFID and Sensor Networks: Architectures, Protocols, Security, and Integrations[M]. CRC Press, Inc. 2009.

[2] 马昌社. 前向隐私安全的低成本RFID认证协议[J]. 计算机学报, 2011, 34(8):1387-1398.

[3] 陶源, 周喜, 马玉鹏,等. 基于Hash函数的移动双向认证协议[J]. 计算机应用, 2016, 36(3):657-660.

[4] 石乐义, 贾聪, 宫剑,等. 基于共享秘密的伪随机散列函数RFID双向认证协议[J]. 电子与信息学报, 2016, 38(2):361-366.

[5]Li Zhangbing, Zhong Xiaoyong, Chen Xiaochun, et al. A Lightweight Hash-Based Mutual Authentication Protocol for RFID[C]// International Workshop on Management of Information, Processes and Cooperation. Springer, Singapore, 2016:87-98.

[6] 刘明生, 王艳, 赵新生. 基于Hash函数的RFID安全认证协议的研究[J]. 传感技术学报, 2011, 24(9):1317-1321.

[7] 张兵, 马新新, 秦志光. 轻量级RFID双向认证协议设计与分析[J]. 电子科技大学学报, 2013, 42(3):425-430.

[8] 王国伟, 贾宗璞, 彭维平. 改进的无后台数据库RFID认证协议[J]. 河南理工大学学报:自然科学版, 2016, 35(3):408-413.

[9] 謝晓尧. 电子商务网络协议的形式化分析理论与应用[M].北京:科学出版社, 2008.