从电信诈骗看信息安全

2018-06-29王熠

王 熠

(黑龙江省网络空间研究中心,哈尔滨 150090)

0 引言

近些年来,随着信息技术的飞速发展,人们越来越多地感受到了信息时代所带来的便利,“互联网+”概念的提出与实施,更加快速地将信息技术融入到人们的生活中。但是,互联网时代的到来也带来了新的犯罪手段,那就是电信诈骗。

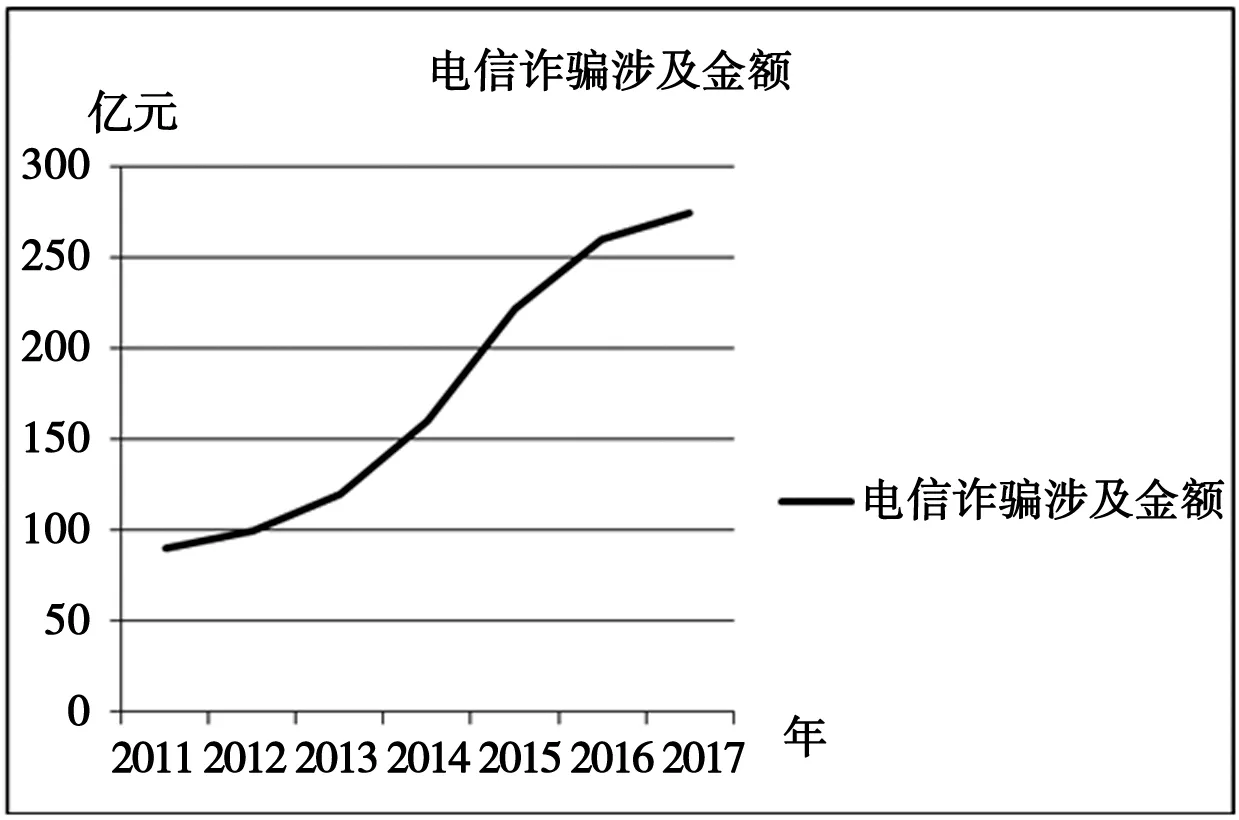

电信诈骗是指犯罪分子通过电话、网络或短信方式,编造虚假信息,设置骗局,对受害人实施远程、非接触式诈骗,诱使受害人给犯罪分子打款或转账的犯罪行为。近几年来,电信诈骗成高发增长态势(见图1),2011年发生案例10万起,2012年发生案例17万起,2013年发生案例30万起,2014年发生案例40万起,2015年发生案例59.9万起,2016年发生案例78万起,2017年发生案例90万起,涉案金额极大(见图2),对人民的财产安全造成了极大的威胁。

图1 电信诈骗逐年案例

图2 电信诈骗涉案金额

虽然电信诈骗的种类繁多,但电信诈骗的第一步往往相似,那便是窃取受骗者的信息。目前来说,从普通民众角度守护好个人信息成为防止电信诈骗中最初也是最重要的一环,个人信息安全的重要性上升到了有史以来新的高度。

1 电信诈骗的种类、步骤及特点

1.1 电信诈骗的种类

相信大多数人都遇到过电信诈骗,这些骗子的手段花样翻新,笔者简单对这些手段进行归类整理。

1.1.1 电话欠费

不法分子冒充电信部门工作人员、警务人员致电事主,告知其身份信息被冒用捆绑了欠费电话及银行账户,涉嫌洗钱,事主可能被判刑。有的事主急于澄清自己,便将电话号码及存款情况告知不法分子。此类诈骗多使用019、00019开头的网络电话或“一号通”捆绑的电话。

1.1.2 刷卡消费

不法分子短信提醒手机用户,称其银行卡刚刚在某地刷卡消费,并提供查询电话。用户如果回电,即被告知银行卡可能被复制盗用,应到ATM机上进行加密操作,逐步被引入“转账陷阱”。

1.1.3 通知退款

不法分子冒充税务局、邮政局、银行等部门工作人员,谎称要进行退税、退多收款等,要求受害人将钱转存到其指定的银行卡。所用号码多为00019*(国际ip电话),其提供的电话号码一般为4006*付费电话或铁通“一号通”电话。

1.1.4 虚假中奖

不法分子以公司庆典或新产品促销抽奖为由,通知受害人中了大奖,以兑奖须交所得税、手续费、公证费等费用为由,指引受害人将钱汇至其提供的账户。

1.1.5 低价购物

不法分子向受害人发送出售二手车等虚假信息,并以先交定金、托运费等费用才能进一步办理为由,要求向其提供的账号汇款,从而达到诈骗目的。

1.1.6 汇钱救急

不法分子通过网聊、电话交友、套近乎等手段掌握受害人的家庭成员信息后,骗使受害人关手机。关机期间,对方以医生或警察的名义向受害人家属打电话,谎称受害人生病或车祸入院,正在抢救,或谎称受害人遭绑架,要求汇钱到指定账户救急,实施诈骗。

1.1.7 引诱汇款

不法分子以群发短信的方式,将“请把钱存到**银行,账号***”等短信内容大量发出。有的事主收到此类诈骗信息时,自认为是催款的,没有落实真实姓名,便匆匆把钱汇入对方账号。

1.1.8 银行卡诈骗

不法分子通常从网络或其他不法渠道收集到受害者的银行卡信息,然后在网络上使用网上银行在卡内进行基金交易,然后再致电给受害者通过帮受害者假退款的方法来骗取受害者的网上银行交易凭证(如短信验证码、U-Key等),从而实施转账,完成诈骗;或者使用被害者的信用卡信息,再创建一个新的信用卡,在异地进行盗刷。

1.1.9 高薪招聘

不法分子以高薪招聘“公关先生”、“特别陪护”等为幌子,要求受害人向指定账户汇入培训、服装等费用后即可上班,以此骗取钱财。

1.1.10 假冒熟人

以熟人或模仿熟人的语气和口吻,给你打电话和发短信。大多都会冒充老邻居和老同学,先让你猜猜他是谁,然后套话。得到信任后,再进行诈骗。

1.2 电信诈骗的步骤

通过上文所介绍的电信诈骗的种类,可大致总结出电信诈骗的步骤。骗子首先收集受害者的信息;之后分析受害者的信息,根据所得的信息选取诈骗手段;在确定诈骗手段之后致电给受害者实施诈骗;若未取得受害者的信任,则放弃诈骗,转卖受害者的信息,另寻其他目标;若取得被害者的信任则给出用于接收赃款的银行账户;受害者若不转账则转卖受害者的信息,若继续转账,骗子则视情况看是否继续诈骗或者切断与被害者的联系,实施销赃。

因此,电信诈骗实施的最关键一步就是取得预受害者的信息,现在的人们已经从前几年的简单电信诈骗中吸取了经验和教训,骗子通过广撒网的方法基本上已经无法行骗,骗子转而开始收集预受害者的信息。最新的骗术往往需要了解到预被害人的职业、家庭情况、收入情况、生活习惯才能开展,这些新型骗术往往令人防不胜防。

1.3 电信诈骗的特点

电信诈骗往往有以下两个特点:犯罪活动的蔓延性比较大,发展很迅速;信息诈骗手段翻新速度很快。

1.3.1 犯罪活动的蔓延性比较大,发展很迅速

犯罪分子往往利用人们趋利避害的心理通过编造虚假电话、短信地毯式地给群众发布虚假信息,在极短的时间内发布范围很广,侵害面很大,所以造成损失的面也很广。

1.3.2 信息诈骗手段翻新速度很快

一开始只是用很少的钱买一个“土炮”弄一个短信,发展到现在英特网上的任意显号软件、显号电台等等,成了一种高智慧型的诈骗。从诈骗借口来讲,从最原始的中奖诈骗、消费信息发展到绑架、勒索、电话欠费、汽车退税等等。犯罪分子总是能想出各式各样的骗术。

从以上电信诈骗的特点中可以看出,电信诈骗具有极其的隐蔽性和不确定性,很多预受害者在被骗之后难以收集证据,及时成功立案,很多骗子往往身处国外,公安机关抓捕极其困难。因此,保障我们的信息安全变成预防电信诈骗的必要手段。

2 信息安全的保障

鉴于电信诈骗对人民财产安全造成极大威胁,2015年底公安部剑指电信诈骗联合22个部门进行集中围剿,取得了极大的效果,对电信诈骗犯罪进行了有效的遏制。

在政府层面,打击电信诈骗已经取得了显著的效果;在普通民众层面,从上文已得出保障我们的信息安全是防止电信诈骗的必要手段这一结论,那么如何保障我们的信息安全呢?笔者认为从普通民众的角度来保障信息安全可以从以下四个方面入手设置强密码或使用多种鉴别方式;不要轻易将信息进行授权;保障信息所处环境安全;不要轻易访问不明链接。

2.1 设置强密码或使用多种鉴别方式

密码已经成为个人信息中必不可分的一部分,很多人在设置密码的时候选择使用自己的生日,或简单密码诸如:123456、abcd等。认为这样做省去了记住密码所需的时间,但这样的想法恰恰给了骗子们可乘之机。骗子往往可以在网上买到一部分我们的个人信息,包括:身份证号、银行卡号、个人情况等等。如果信息的密码是弱密码或者是生日,这样的密码很容易被骗子拆解,拆解密码之后骗子往往会得到更多重要信息或者直接对我们的财产造成威胁。

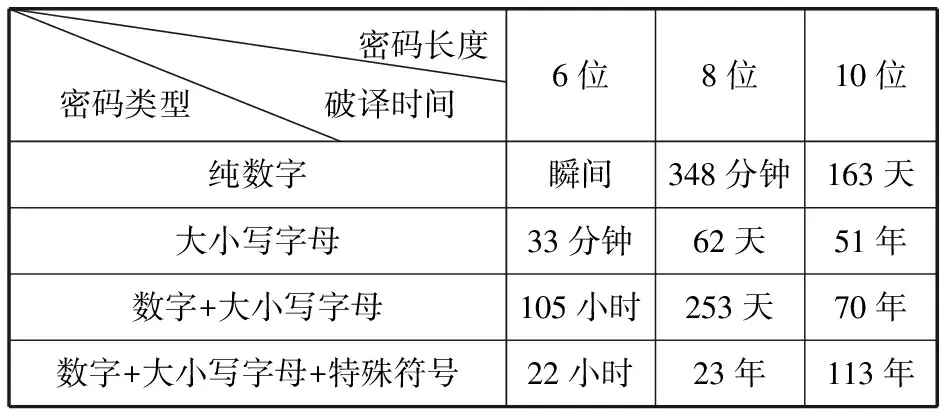

密码长度密码类型 破译时间6位8位10位纯数字瞬间348分钟163天大小写字母33分钟62天51年数字+大小写字母105小时253天70年数字+大小写字母+特殊符号22小时23年113年

图3密码强壮程度与暴力破解所需的时间

图3是密码强壮程度与暴力破解所需的时间之间的关系,从预中可以看到纯6位数字的密码使用暴力破解工具瞬间即可破解,随着密码强度的增加密码破译的难度也随之加大。最难破解的密码为数字+大小写字母+特殊字符的组合,破译时间需要100多年。

随着科学技术的不断增加,人们意识到仅用密码一种方式守护信息是不安全的,人们开始开发了多种鉴别方式,常见的方式有:指纹、短信验证、U-KEY。当需要使用信息的时候需要使用用户名+密码和其他鉴别方式,这样的方法会让我们的信息更加安全。对骗子而言密码是可以进行猜解的,而指纹、短信验证、U—KEY是骗子无法得到的,无形之中增加了我们信息的安全性。在建立我们信息时使用强混合密码加上多种鉴别方式,可以更好地保障我们信息的安全。

2.2 不要轻易将信息进行授权

随着信息时代的发展,各大运营商往往可以直接使用对方的信息进行相互授权,比如我们可以使用QQ号作为其他网站的用户名,这样做免去了再次申请账号的麻烦,同时也可以在新的网站中继承更多信息,然而这样做却给骗子带来了极大的可乘之机。

案例:2013年11月,贡某在和留学美国的女儿QQ联系时,发现女儿留言,要求其代为转款给同学。虽然数额高达18万,但是贡某没有丝毫怀疑,还立即找亲人帮忙汇款。汇款后,贡某想起来电话联络女儿,才发现是一场骗局。意识到被骗后,贡某及亲人赶紧报警。直到2014年1月,公安机关将合谋诈骗及“取款人”戴某、游某、曾某先后抓获归案。

事后分析,戴某、游某、曾某等制作了一个美国留学生二手车网站,在网站中浏览信息或联系卖主,需要授权QQ号进行登录。贡某的女儿看好了一辆二手车,使用了QQ账号进行了授权登录,导致了QQ账号的信息泄露。骗子使用贡某女儿的QQ轻易对贡某进行了诈骗。由此可见,轻易将信息进行授权大大增加了被诈骗的可能性。

2.3 保障信息所处环境安全

现如今无时无刻不在使用网络,工作时使用电脑网络,休息时使用手机网络,回家时使用自家的WIFI网络。然而当在一个不安全的环境中上网时,信息无形之中便被骗子窃取。

案例:2015年3月15日央视一套315晚会现场上演了一场令人印象深刻的真人秀,由专业网络安全工程师充当的黑客伪装了晚会演播室的免费WIFI,500余名观众当场自拍,并在不知不觉中通过黑客的WIFI热点在朋友圈发照片。不可思议的是,现场观众刚刚拍摄的照片和手机绑定的邮箱密码居然全部出现在了舞台后方的大屏幕上。骗子们可以利用这些轻易得来的信息,对人们进行诈骗。

这样的免费WIFI在我们生活中几乎无处不在,如果我们不加留意地使用,那么我们的信息将极容易泄露。

2.4 不要轻易访问不明链接

随着网络邮箱的普及,经常可以收到很多含有不明链接的邮件,这些邮件往往具有诱导性的标题,提示人们商品降价或者人们中奖等信息。

案例: 发到邮箱中48元一件polo短袖衫的广告极具诱惑性,如果我们点击购买链接,我们将会被链接到一个由骗子所建立的网站上,在这个网站上进行购物需要填写个人信息、银行卡信息,这些信息一旦填写就会毫无保留地泄露给骗子。更有甚者,在链接的网站中挂有木马病毒,一旦点击链接登录网站病毒就会植入我们的设备,对我们的信息进行大肆窃取。

面对这样的诱导性链接,人们一定不要轻易访问,否则将对人们的财产安全造成极大的威胁。

3 结语

电信诈骗这种新兴的犯罪形式,已经逐渐被人们所熟知,但是在普通民众层面防护电信诈骗的手段就目前而言只能采用被动的保障个人信息安全这种方法,相信随着科技的发展和社会的进步电信诈骗必将作为重点犯罪防范对象,在未来一定会更多更有效的方式来防范电信诈骗。

参考文献:

[1]PELTIER T R.InformationSecurityRiskAnalysis[M]. Rothstein Associates Inc, 2001.

[2]刘歆.电话诈骗防治技术解决方案与维护措施[J].大科技,2015,36:355.

[3]张超.电信诈骗犯罪的侦防对策[J].法制博览,2015,32:315-316.

[4]范凌志.常见电信诈骗手段防范建议[J].中国防伪报道,2015,11:36-37.

[5]李粤川.利用虚拟电话实施诈骗犯罪之案例分析[J].信息网络安全,2011,(5):68-69.

[6]杨静,麦永浩.计算机密码破译技巧初探[J].中国信息安全,2011,(10):45-47.

[7]唐子君.电信诈骗犯罪打击难点及应对策略研究[D].天津:天津大学硕士论文,2013.