基于模糊层次分析法的攻击树模型

2018-06-19吕宗平顾兆军

吕宗平,戚 威,2+,顾兆军,2

(1.中国民航大学 信息安全测评中心,天津 300300;2.中国民航大学 计算机科学与技术学院,天津 300300)

0 引 言

攻击树模型是Schneier提出的一种图形化的风险分析建模方法。攻击树使用树状结构描述针对于某个系统的各种攻击行为,是一种基于攻击的、形式化分析系统和子系统安全风险的方法,在当前有关的安全分析技术领域中被广泛应用[1-4]。传统的攻击树模型只能对系统风险进行定性的评估,难以量化。基于此,众多国内外学者采用不同方法改良攻击树模型。张凯伦等[5]结合攻击树模型评估了WAMS通信系统的脆弱性,通过提出脆弱性灵敏度指标,能够定量分析出终端服务器脆弱性状况对系统整体脆弱性的影响,但该方法在计算叶节点脆弱性时未给出漏洞权值的计算方式。李慧等[6]利用攻击树模型对数传电台传输安全性进行了评估,然而在计算叶节点概率时并没有给出安全属性权值的计算公式,而是直接赋予一组特定值,该方法主观性较强,不够实际。黄慧萍等[7]采用攻击树模型对工控系统进行建模,通过结合概率风险评估技术计算出了各叶节点和攻击序列的发生概率,但是该方法并没有给出安全属性权值的计算方法。陈燕红等[8]通过扩展改造攻击树的节点信息,兼顾了不同层次目标节点和叶节点权重、发生概率等的不同对模型的影响,最后对木马程序加以识别判断,该方法虽然列出了恶意性权值的计算公式,但并没有给出具体的计算过程。何明亮等[9]采用层次分析法对传统的攻击树模型加以改进并对军事信息系统进行了威胁分析,该模型根据系统整体的特征结合层析分析法计算出了各安全属性的权值,但该方法未充分考虑叶节点在安全属性赋值时人的模糊性[10],也未能充分考虑不同攻击行为的特点对权重的影响,其对于判断矩阵一致性的检验也不够合理[11]。

针对上述研究现状,本文采用模糊层次分析法(FAHP)对攻击树模型进行改进,计算叶节点安全属性权值时构造模糊一致判断矩阵,在尽可能消除人的主观性因素的同时考虑不同攻击行为对安全属性权值的影响,进而较为实际、合理地计算出权值向量。基于模糊层次分析法的攻击树模型能进一步提高风险分析的科学性和准确性。

1 攻击树模型基本概念

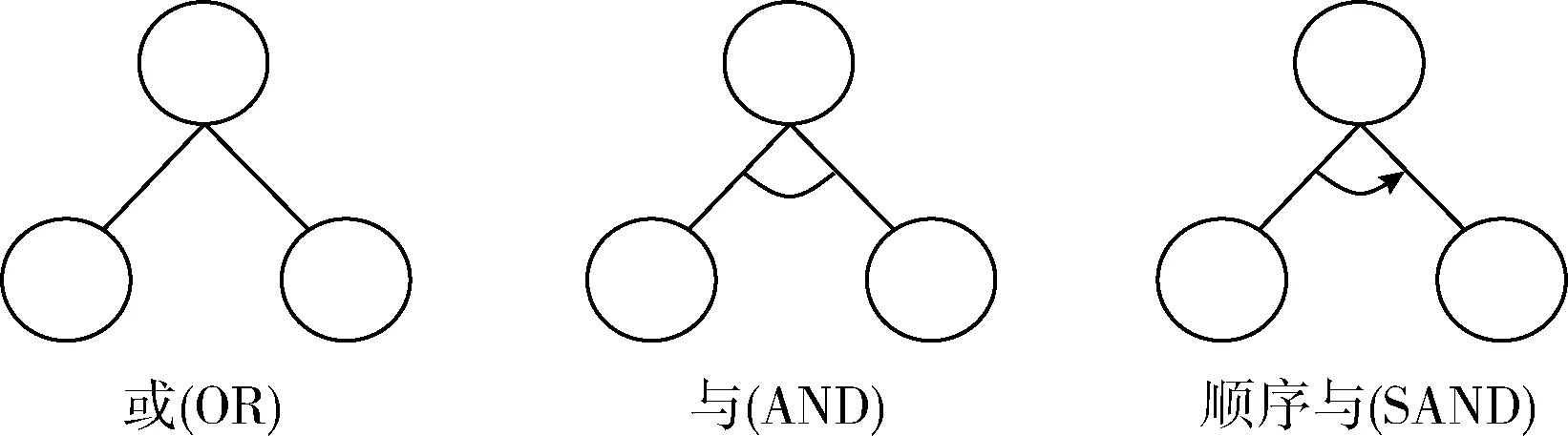

攻击树是多层的树形结构,包括了根节点、非叶节点、叶节点。在一棵攻击树中,树的根节点表示攻击者最终要实现的攻击目标;非叶节点表示要实现最终目标须完成的中间步骤;叶节点表示具体的攻击行为和方法。攻击树的每一条分支表示为达到最终目标可能采取的一条路径。攻击树的节点之间具有以下3种关系:“或(OR)”关系、“与(AND)”关系、“顺序与(SAND)”关系。“或(OR)”关系表示任意子节点的攻击目标被实现,其父节点的目标也会实现;“与(AND)”关系表示所有子节点的攻击目标被实现,其父节点的目标才会实现;“顺序与(SAND)”关系表示所有子节点的攻击目标按顺序实现,其父节点的目标才会实现。如图1所示为攻击树模型中的节点关系。

图1 攻击树节点关系

一棵攻击树的构建需要从发生的某项安全事件反向推理。首先由相关的技术人员对系统进行细致分析,将攻击事件中最终的攻击目标作为攻击树的根节点,将根节点实现所须完成的中间步骤作为其子节点并且用图1所示的节点关系表示,随后使用相同的方法对每个子节点进行扩展,直到无法继续扩展,不能继续扩展的叶节点代表具体的攻击行为和方法。

本文利用攻击树模型和模糊层次分析法对系统进行风险分析的流程如图2所示。

图2 基于模糊层次分析法的攻击树模型风险分析流程

2 基于模糊层次分析法的攻击树模型

在对系统进行风险分析的过程中,系统发生风险的概率往往会受到多方面因素的影响。例如一名攻击者试图攻击飞机的机载娱乐系统,就需要考虑攻击目标过程中所需的成本、难度和被发现的可能性3个方面。然而,如果要精确计算出攻击事件发生的概率,就需要结合具体的攻击行为对这几种安全属性的权重进行评判、量化。本文采用模糊层次分析法(FAHP)对各叶节点安全属性的权值进行定量计算,在尽可能消除评判过程中模糊性的同时兼顾了不同攻击行为和系统自身的特点。

2.1 攻击树叶节点的指标量化

为求得攻击树叶节点的实现概率,需要对叶节点赋予一定的指标并进行量化。本文采用与文献[9]相同的方法对每个叶节点赋予3个安全属性:攻击成本、攻击难度和攻击被发现的可能性。计算叶节点实现概率的公式为

Pi=Wcost×Ucosti+Wdiff×Udiffi+Wdet×Udeti

(1)

式中:每一项的具体含义请参见文献[9]。而对于3个安全属性的效用值,本文采用如表1所示的等级评分标准对其进行评估。实际应用过程中,专家组需对每个叶节点的3个安全属性分别进行评判并给出它们的等级得分。

表1 等级评分标准

通过分析可知,叶节点安全属性的效用值与其自身的等级得分成反比例关系,即对应关系为Ux=c/x,其中c为常数。

2.2 计算安全属性权值

计算叶节点实现概率的关键在于其安全属性权值的确定。由于攻击成本、攻击难度和攻击被发现的可能性这3个安全属性的权值不尽相同,因此就需要结合叶节点自身所代表的攻击行为对这3个安全属性的权重进行评判、比较、量化。下面采用FAHP来计算叶节点的安全属性权值。

FAHP使用特定的尺度表对元素两两比较构造出模糊判断矩阵,再将不符合一致性的模糊判断矩阵转化为模糊一致判断矩阵,最后利用模糊一致判断矩阵求出各元素相对重要性的权值。本文使用0.1-0.9比较尺度表对元素进行两两比较,见表2。

表2 比较尺度

根据上面的尺度表,即可得到模糊判断矩阵R

使用如下的性质对模糊判断矩阵进行一致性检验

(2)

采用最小二乘法对模糊一致判断矩阵R′进行归一化处理,得到各安全属性的权值向量Wi

(3)

(4)

对于属性效用值Ux=c/x,由于常数c的值对叶节点实现概率无直接影响,因此本文为方便计算,取c=1。将Wi与Ux的值代入式(1)即可求得叶节点实现概率Pi。

2.3 计算根节点实现概率

根节点的实现概率代表一次完整攻击事件的实现概率,计算根节点的实现概率需要对攻击树模型进行自下而上的推理,先计算出攻击树每一层各个节点的实现概率,最后计算出根节点的实现概率。有以下3种情况:

(1)对于具有或(OR)关系的节点,其父节点的实现概率为各个子节点实现概率中的最大值

Pn=max{Pn1,Pn2,…,Pnn}

(5)

(2)对于具有与(AND)关系的节点,其父节点的实现概率为各个子节点的实现概率之积

Pn=Pn1×Pn2×…×Pnn

(6)

(3)对于具有顺序与(SAND)关系的节点,其父节点的实现概率可以表示为

Pn=Pn1×P(n2|n1)×P(n3|n1n2)×…×P(nn|n1n2…nn)

(7)

2.4 计算攻击序列实现概率

攻击序列表示一组攻击行为的集合,即攻击树中一组叶节点的集合。当这些叶节点所代表的攻击行为被实现,攻击树根节点就会被实现,也就完成了一次攻击事件。一个攻击序列可以表示为:Si=(N1,N2,…,Nn),其实现概率为

PSi=PN1×PN2×…×PNn

(8)

3 案例分析

本章采用上述方法对民航机载娱乐系统进行风险分析。

3.1 机载娱乐系统

机载娱乐系统(IFE)是航空公司为满足乘客娱乐需求而配备在飞机客舱中的一种信息系统,它能为乘客提供包括音频、视频、WiFi等在内的多种娱乐方式,也是飞机上最开放且直接面向普通乘客的信息系统。近年来,随着民航客机电子化水平的不断提高,机载娱乐系统逐步脱离了封闭的客舱网络环境,在技术、功能等各个方面均发生了变化,甚至可以连接处于客舱外部的互联网。这些信息化技术的运用也为飞机的飞行安全带来了新的威胁,如果不法分子利用机载娱乐系统在设计、实现、配置、部署等各个环节的漏洞对系统发起攻击,将可能导致飞机被劫持等严重的航空安全事件的发生。图3是一种机载娱乐系统的网络示意图。

图3 机载娱乐系统网络拓扑

3.2 对机载娱乐系统进行风险分析

机载娱乐系统当中,机载娱乐服务器是最核心的资产。由于机载娱乐系统通过总线控制单元与飞机其它系统产生交联,因此一旦机载娱乐服务器被入侵,攻击者就有可能向飞机其它信息系统横向渗透,这也是最严重的攻击行为。本文以获取机载娱乐服务器访问权限为例构造攻击树模型。

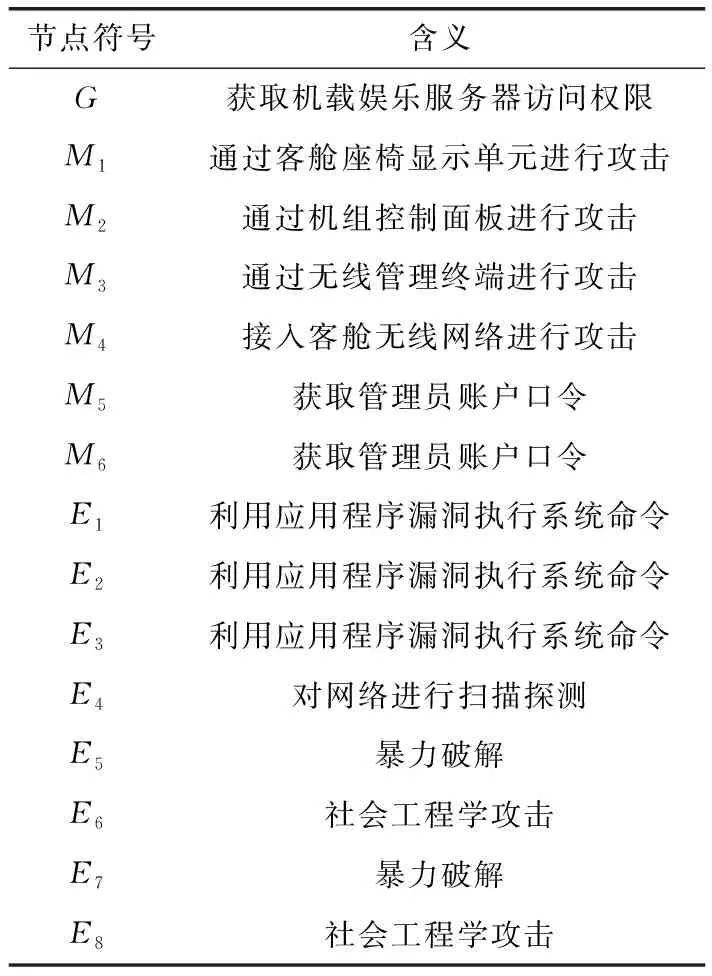

获取机载娱乐服务器访问权限有以下几种方式:①通过客舱座椅显示单元进行攻击;②通过机组控制面板进行攻击;③通过机载无线网络管理终端进行攻击;④通过接入客舱无线网络进行攻击等。图4为获取机载娱乐服务器访问权限的攻击树模型,表3为该攻击树根节点、非叶节点、叶节点所代表的含义。

图4 获取机载娱乐服务器访问权限的攻击树模型

节点符号含义G获取机载娱乐服务器访问权限M1通过客舱座椅显示单元进行攻击M2通过机组控制面板进行攻击M3通过无线管理终端进行攻击M4接入客舱无线网络进行攻击M5获取管理员账户口令M6获取管理员账户口令E1利用应用程序漏洞执行系统命令E2利用应用程序漏洞执行系统命令E3利用应用程序漏洞执行系统命令E4对网络进行扫描探测E5暴力破解E6社会工程学攻击E7暴力破解E8社会工程学攻击

运用表1所示的等级评分标准对该攻击树中各叶节点的安全属性值进行打分,结果见表4。

表4 各叶节点属性得分

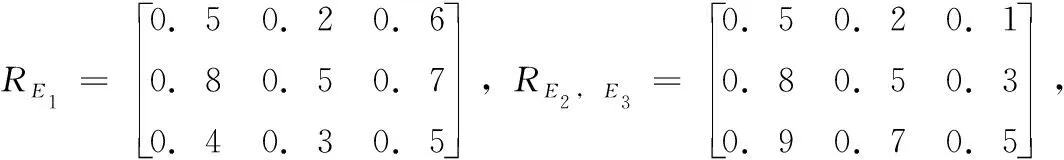

采用模糊层次分析法对每个叶节点的安全属性权重进行评判、比较,得到它们的模糊判断矩阵

不满足一致性条件的模糊判断矩阵使用式(2)转换为模糊一致判断矩阵,随后根据式(4)计算得到所有叶节点的安全属性权重向量为

i=1,2…,8.

将上述各值代入式(1),得出各叶节点代表的攻击行为实现概率,结果见表5。

表5 各叶节点实现概率

基于表5的数据,利用式(5)计算攻击树根节点的实现概率为PG=0.470。

由于该攻击树模型中只有“或(OR)”关系节点,因此每个叶节点即代表一组攻击序列,共有8组:S1=(E1),S2=(E2),S3=(E3),S4=(E4),S5=(E5),S6=(E6),S7=(E7),S8=(E8)。根据式(8)得到这8组攻击序列的实现概率见表6。

表6 各攻击序列实现概率

由表6可知,在获取机载娱乐服务器访问权限的攻击树模型中,攻击序列S4和S1实现的概率较大,因此攻击者极有可能通过客舱座椅显示单元和客舱无线网络对机载娱乐服务器发起攻击,在制定机载网络安保方案时应给予重点关注。

3.3 对比分析

为验证本文方法较文献[9]的方法有较高的可信度,采用文献[9]的方法同样对机载娱乐系统进行风险分析。计算出攻击树各叶节点的实现概率和攻击序列的实现概率,分别见表7、表8。

表7 各叶节点实现概率

表8 各攻击序列实现概率

可以看出,利用文献[9]的方法计算出的结果虽能找到可能性最高的攻击行为和攻击序列,但没有考虑到系统的实际情况。例如攻击序列S5和S7由于采用的攻击方式被发现的可能性非常高,其实现概率应当较低,而表8中出现偏高的情况。同时,因该方法在确定叶节点安全属性权值时人为的指定了攻击成本、攻击难度和攻击被发现的可能性这3个安全属性重要性的高低,具有较强的主观性的因素,也未考虑不同攻击行为对安全属性权重的影响,这使得计算出的各叶节点实现概率和攻击序列实现概率总体偏高,导致其结果可信度降低。

采用表6和表8的数据绘制出本文方法和文献[9]方法的结果对比如图5所示。综合对比可知,本文提出的方法兼顾了系统自身和叶节点攻击行为的特点,计算出的叶节点实现概率和攻击序列实现概率总体呈现出平稳的态势,实现可能性较大的攻击行为和攻击序列均能被清晰反映出来,具备了较高的可信度,能真实反映出机载娱乐系统所面临的风险状况。

图5 本文方法与文献[9]方法结果对比

4 结束语

本文研究了一种基于模糊层次分析法(FAHP)的攻击树模型,通过结合不同的攻击行为构造模糊一致判断矩阵对攻击树各个叶节点的属性权重进行评判比较,在尽可能消除主观性因素的同时保证了结果的高可信度。本方法能考虑到被评估系统的实际情况,计算出的攻击事件实现概率也更加真实,能够对信息系统网络安保方案的制定起到很大的帮助作用。但由于叶节点安全属性值采用了专家打分的方法,本方法依然无法完全摆脱主观因素的影响,下一步的工作重点是研究如何客观地确定叶节点安全属性值。例如针对不同的信息系统可以采取渗透测试、系统日志数据分析的方式确定攻击行为的安全属性值,以此来降低对攻击事件实现概率的影响。

参考文献:

[1]Peters W,Davarynejad M.Calculating adversarial risk from attack trees:Control strength and probabilistic attackers[M]//Data Privacy Managment,Autonomous Spontaneous Security,and Security Assurance.Springer,2015:201-215.

[2]Gadyatskaya O,Jhawar R,Kordy P,et al.Attack trees for practical security assessment:Ranking of attack scenarious with ADTool 2.0[M]//Quantitative Evaluation of Systems.Springer,2016,91(3):448-456.

[3]ZHAO Shuai.Research on attack tree based on Android malware detection with hybird analysis[D].Tianjin:Tianjin University,2014(in Chinese).[赵帅.基于攻击树的Android恶意软件混合检测方法研究[D].天津:天津大学,2014.]

[4]JIA Wei.Research and implementation of WLAN attack effect evluvation[D].Beijing:Beijing University of Posts and Telecommunications,2015(in Chinese).[贾薇.无线局域网攻击效果评估技术研究与实现[D].北京:北京邮电大学,2015.]

[5]ZHANG Kailun,JIANG Quanyuan.Vulnerability assessment on WAMS communication system based on attack tree model[J].Power System Protection and Control,2013,41(7):116-122(in Chinese).[张凯伦,江全元.基于攻击树模型的WAMS通信系统脆弱性评估[J].电力系统保护与控制,2013,41(7):116-122.]

[6]LI Hui,ZHANG Ru,LIU Jianyi,et al.Safety assessment on digital radio transmission based on attack tree model[J].Ne-tinfo Security,2014(8):71-76(in Chinese).[李慧,张茹,刘建毅,等.基于攻击树模型的数传电台传输安全性评估[J].信息网络安全,2014(8):71-76.]

[7]HUANG Huiping,XIAO Shide,MENG Xiangyin.Atack tree-based method for asesing cyber security risk of industrial control system[J].Aplication Research of Computers,2015,32(10):3032-3035(in Chinese).[黄慧萍,肖世德,孟祥印.基于攻击树的工业控制系统信息安全风险评估[J].计算机应用研究,2015,32(10):3032-3035.]

[8]CHEN Yanhong,OU Yuyi,LING Jie.An improved Trojans detection method based on extended attack tree model[J].Computer Applications and Softwares,2016,33(8):308-311(in Chinese).[陈燕红,欧毓毅,凌捷.一种改进的基于扩展攻击树模型的木马检测方法[J].计算机应用与软件,2016,33(8):308-311.]

[9]HE Mingliang,CHEN Zemao,LONG Xiaodong.Improvement of attack tree model based on analytic hierarchy process[J].Application Research of Computers,2016,33(12):3755-3758(in Chinese).[何明亮,陈泽茂,龙小东.一种基于层次分析法的攻击树模型改进[J].计算机应用研究,2016,33(12):3755-3758.]

[10]ZHANG Li,PENG Jianfen,DU Yuge,et al.Information security risk assessment survey[J].Journal of Tsinghua University(Science and Technology),2012(10):1364-1369(in Chinese).[张利,彭建芬,杜宇鸽,等.信息安全风险评估的综合评估方法综述[J].清华大学学报(自然科学版),2012(10):1364-1369.]

[11]JIANG Fan.Study on incosistency of fuzzy analytic hierarchy process[D].Beijing:North China Electric Power University,2015(in Chinese).[姜帆.模糊层次分析法不一致性问题研究[D].北京:华北电力大学,2015.]