电力企业终端信息安全风险分析与管控

2018-05-08叶水勇王文林宋浩杰成秋芬

董 勇,张 弛,叶水勇,王文林,张 婷,宋浩杰,成秋芬

(国网黄山供电公司,安徽 黄山 245000)

随着信息化建设的全面推广,信息系统的安全建设已经从过去的局部优化阶段进入了整体完善阶段,国网黄山供电公司对信息系统安全防护需求日益增强,在IT信息安全领域面临比以往更为复杂的局面。这既有来自于企业和组织外部的层出不穷的入侵和攻击,也有来自于企业和组织内部的违规和泄漏[1-2]。

1 信息网络主要存在的问题

公司信息网络主要包括信息外网、信息内网、调度三区网络三个部分。从地市公司层面来看,信息安全风险主要有以下几个方面内容。

(1)网络边界防护管理漏洞较多,各类边界防火墙ACL策略存在安全隐患,如无效过期策略、策略交叉、IP范围过大策略、未指定端口策略,以及135、139、3389、22、21等高危险任意开放等。

(2)信息外网终端用户,大量使用U盘进行文件传输、WIFI热点的滥用、蓝牙设备的应用给企业的敏感信息泄露提供了温床;终端接入使用私有地址、路由器等,避开VRV桌面管理系统监控不安装防病毒软件,用手机或无线网卡实现违规外联行为。终端补丁未按照策略要求进行分发安装[3]。

(3)由于OTN网络改造,市公司网络架构调整,信息内网从市公司层面直接可以访问国网公司、各网省公司,因此地市公司可以作为黑客的直接跳板;地市公司安全监测、检查技术力量较为薄弱,信息内网部分主机、系统可能存在弱口令、账号权限设置不合理、安全配置未加固等问题;机房、变电站、供电所等物理访问控制管理不严格,非工作人员与外部运维人员可能进行物理攻击或非法接入内、外网。

(4)终端较多、分布的地理范围较广、环境相对复杂,如变电站、供电所、营业厅、电力工区等位置,存在一机多用,多人共用同一密码现象,终端安全管理较为困难;终端用户文化水平层次不齐、相对信息安全意识较弱,访问挂马网页、下载未知附件、IM工具传输文件等行为带来一定的安全风险[4]。

针对存在的各类信息安全问题,需开展信息安全全面整治工作,以防范可能出现的各类信息安全事件,进一步提高公司信息安全管理水平。

2 研发过程及主要做法

2.1 安全边界风险管理

图1 黄山供电公司安全防护拓扑图

安全边界风险管理为明确安全防护范围,确定安全防护重点,公司组织对信息内外网各安全边界范围、防火墙策略及现有安全防护体系进行梳理[5-6]。本次梳理对公司4个信息网络边界、158条ACL访问控制列表进行了逐一核对,关闭16条ACL策略,对49条开放不规范的ACL策略进行了修改,进一步缩小了安全域,减少了安全风险,提高了公司信息网络的安全性。安全防护拓扑图如图1所示。

公司通过梳理所有信息网络边界防火墙设置情况对源地址为ALL的策略、目标地址端口不明确、老旧策略、策略开放范围过大、服务器区域与办公区域通信等策略进行整改,杜绝安全边界过大。

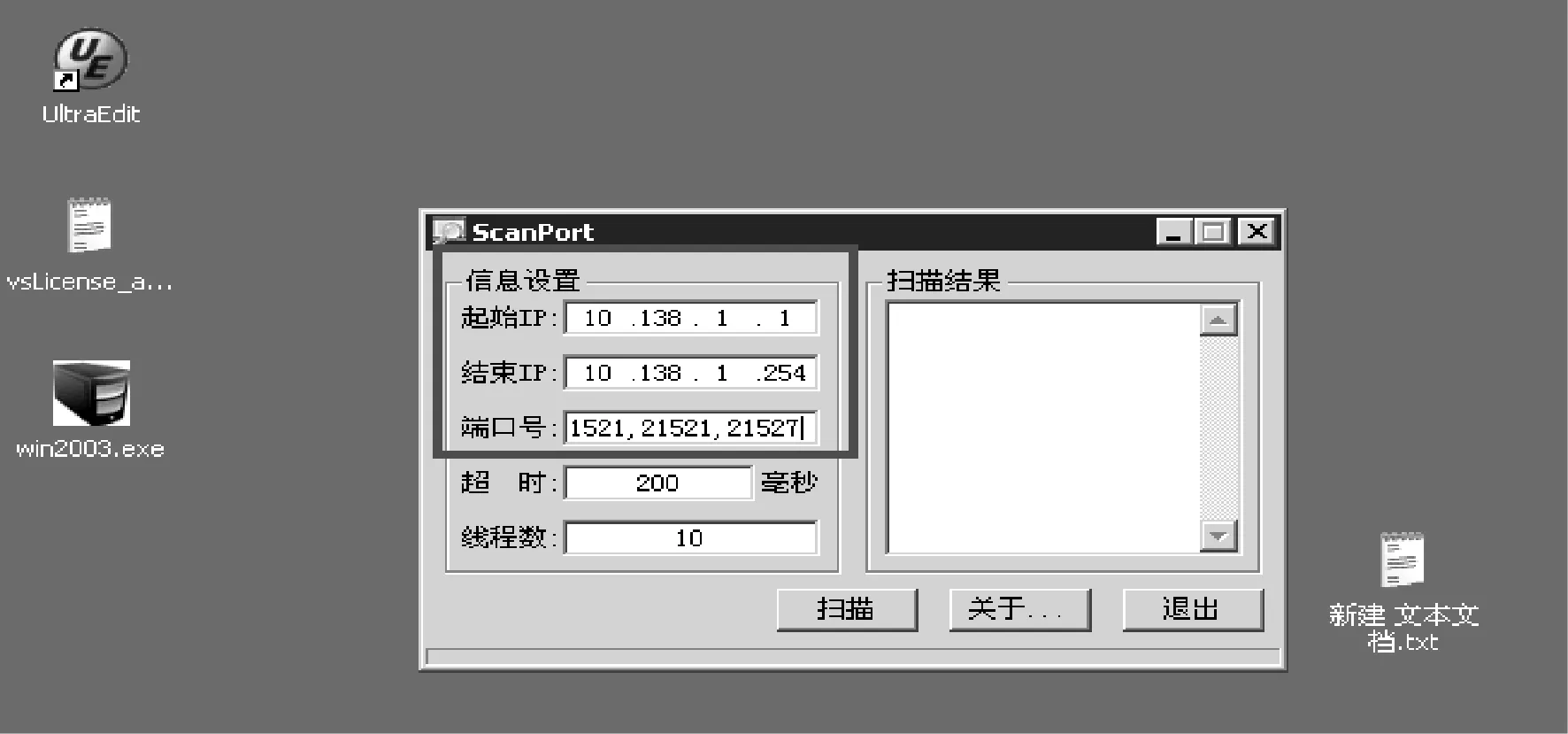

(1)利用ScanPort工具,对服务器开放的端口进行排查,检查本单位端口开放情况。检查端口开放情况如图2所示。

图2 检查端口开放情况图

(2)在各桌面域边界进行高危端口的限制,主要有:TCP 135、139、445、593、1025端口和UDP 135、137、138、445端口,一些流行病毒的后门端口(如TCP 2745、3127、6129端口),以及远程服务访问端口3389。对内外网服务器、网络设备、安全设备等,均设置IP地址白名单,仅针对有管理需求的终端开放TCP 22、3389、21、1433等端口。

(3)对于检查发现ACL策略条目有交叉、重复的进行优化处理,根据实际开放需求进行整理,缩小开放的范围[7]。对检查发现策略过期的、命中数为0的ACL条目进行清理。

(4)对于策略IP地址开放范围过大、未指定到端口的策略、源地址和目的地址为ANY的策略,进行逐条分析,删除后按需开放。联合省公司层面、推进运维审计平台的应用,加强对运维操作的审计。

2.2 终端风险管理

终端风险作为信息风险管理的重要组成部分,对地市公司来说更为重要。为提高公司信息网络安全性,应从源头做好信息安全管理工作。公司对所属32个变电站、12个营业厅及市县公司办公场所的所有客户端进行了摸排,具体做法如下。

(1)利用VRV系统配置策略方式实现对各单位各部门客户端使用WIFI非法接入信息网络情况进行禁用。同时,在各单位组织对非法使用WIFI、HUB与设置路由器等问题安全大检查,通过现场检查终端是否插入WIFIAP、用手机搜索附近的信号来排查是否自建互联网出口行为[8]。利用VRV策略实现对信息外网终端USB存储进行禁用,杜绝木马摆渡方式攻击。

(2)对于部分微软已不再提供补丁程序的系统(如XP等),严格按国网公司要求安装内部XP专用补丁程序。

(3)梳理现有内外网站终端IP地址,检查是否纳入桌面管理系统的监控范围[9]。梳理所有客户端是否按要求安装了安全管理软件(趋势防病毒软件、VRV桌面管控软件等),对于未安装安全管理软件客户端将采用断网整改处理。严格执行省公司信息安全相关要求,杜绝“一机多用”现象,对于部分责任归属不明确的终端采用断网处理,确需使用终端必须明确责任到人,保障信息责任制度落实。

(4)通过深信服行为管理设备从地市公司出口设置了外网终端用户行为安全策略,如即时通信工作传送文件阻断、常用WEB邮箱阻断(含sgcc邮箱)、代理工具、木马控制工具、P2P下载工具、IM远程协助功能、FTP协议、远程登录软件、敏感信息关键字阻断等。

(5)通过VRV下发补丁自动更新脚本实现所有内外网客户连接省公司WSUS服务器的方式进行客户端安全更新[10]。对信息内外网终端感染病毒情况进行了初步排查,攻击发现内网感染病毒较多终端34台,外网感染病毒终端8台,全部断网进行操作系统重装。

(6)执行“信息安全日清日结”制度,对当天安全系统巡检发现的终端弱口令、防病毒软件未安装情况、未注册等问题,当天必须完成整改。所有终端用户需在下班时按要求关闭所用内外网信息终端,减少终端被攻击的可能。

2.3 应用系统风险管理

由于应用系统已经在省公司集中部署,地市公司内网只有少量的级联监控类系统,主要涉及X86服务器和SQL SERVER数据库。公司目前约有服务器16台,通过梳理排查加固主机16台。

开展内网系统安全加固检查。利用绿盟漏洞扫描设备开展全公司信息系统弱口令、常见漏洞排查。发现了windows服务器的常见漏洞如MS-08-067、MS-06-040、MS-12-020、MS15-020漏洞、SMB枚举共享、LINUX openssh、shell shock,SNMP弱口令、主机管理员弱口令、FTP弱口令、匿名账号,对发现的问题及时进行了整改。为保障应用系统稳定可靠运行,对公司所有应用系统数据库和应用系统程序制订相应的备份策略,保证系统受到破坏时,系统能正常恢复,并对备份介质安排专人管理[11]。

2.4 安全监测与审计

开展地市公司层面的安全监测工作,市公司层面监测主要有边界防火墙、IDS设备、防病毒系统具体监控安排如下。

(1)对于防病毒系统发现的病毒事件进行统计,对于感染病毒较多的终端进行重点整改,确保当天到位后再次入网,未能及时整改终端将不予入网使用。每天安排专人对公司所有安全设备与系统进行安全巡查与分析,确保及时发现攻击行为。

(2)对于防火墙系统进行及时监控,发现异常命中策略及时与安全运维人员、业务系统相关人员进行联动,确保尽早发现攻击行为,阻断网络攻击[12]。细化运维审计系统时间策略,梳理运维审计人员有效性,减少冒名使用情况。重点分析IDS系统日志,及时更新IDS特征库,确保IDS设备对于最新攻击行为的感知。

2.5 其他安全措施

(1)强化办公场所人员进出管理,杜绝非本单位人员进出公司办公区域。强化机房准入机制,严格执行一单两票制度,杜绝非工作人员混入机房,进而破坏信息系统。加强检修工作的监管力度,主业人员需全程监护检修人员开展工作。严格控制外来人员私自接入信息内外网。

(2)严格执行信息通信系统运行“零报告”制度,由信息调度每日17:00向相关领导、省公司信息调度、报告信息系统监控情况。信息网络及系统安全突发事件要按照要求实行快报,重大事件1 h内直报相关领导与安全专责。

(3)检查落实外委人员VRV系统、防病毒系统安装情况,宣贯安全意识,强化异常情况实时汇报制度,做好调度运行与值班安排。护网保障期间安排人员在岗值班,同时安排好应急值班岗位与三线技术支撑保障。邀请省公司红队对信息网络进行安全检查,并进行漏洞检查,协助省公司蓝队进行安全防护,为省公司蓝队提供技术支撑与技术援助。

3 结语

公司通过参与“护网”行动,对公司信息安全边界安全防护、安全设备配置、终端安全管理及安全审计等方面进行了自查与整改,减少了公司信息网络中存在的安全风险,为信息系统正常运行、信息数据保密工作、信息安全工作正常开展提供了良好地保障,取得良好地效果。

参考文献:

[1] 范萍, 李罕伟. 基于ACL的网络层访问权限控制技术研究[J]. 华东交通大学学报, 2004,21(4): 89-92.

FAN Ping, LI Hanwei. Research on technique to control access to network layer based on ACL[J].Journal of East China Jiaotong University,2004,21(4):89-92.

[2]莫林利. 使用ACL技术的网路安全策略研究及应用[J]. 华东交通大学学报,2009,26(6): 79-82.

MO Linli. Research and application of network security policies with ACL[J].Journal of East China Jiaotong University,2009,26(6):79-82.

[3]唐子蛟,李红蝉. 基于ACL的网络安全管理的应用研究[J]. 四川理工学院学报(自然科学版), 2009, 22(1): 48-51.

TANG Zijiao, LI Hongchan. Application of network security management based on ACL[J].Journal of Sichuan University of Science & Engineering:Natural Science Editton,2009,22(1): 48-51.

[4]孙翠玲,顾建华. 利用ACL技术对园区网络实现精细化控制[J]. 电脑知识与技术, 2006(36): 72-73.

SUN Cuiling, GU Jianhua. Drawing upon ACL to realize finely garden area network control[J].Computer Knowledge and Technology, 2006( 36):72-73,95.

[5]叶竞,叶水勇,陈清萍,等. 应对企业中的第三方应用程序漏洞探讨[J]. 电力信息与通信技术, 2016, 14(5): 147-151.

[6]胡海璐,陈曙晖,苏金树. 路由器访问表技术研究[J]. 计算机科学, 2001, 28(4): 94-96.

HU Hailu, CHEN Shuhui, SU Jinshu. On router access control list technology[J].Computer Science,,2001,28(4):94-96.

[7]陈琳,朱绍文,陈绪君,等. 新型Access-list技术应用研究[J]. 计算机应用, 2002,22(8): 69-71.

CHEN Lin, ZHU Shaowen, CHEN Xujun. et al. Research on application of new type access-list in network security[J].Computer Applications,2002,22(8):69-71.

[8]王芳,韩国栋,李鑫. 路由器访问控制列表及其实现技术研究[J]. 计算机工程与设计, 2007, 28(23): 5638-5639.

WANG Fang, HAN Guodong, LI Xin. Access control list of router and research of realization[J].Computer Engineering and Design,2007,28(23):5638-5639,F0003.

[9]冯登国,张阳,张玉清. 信息安全风险评估综述[J]. 通信学报,2004, 25(7): 10-18.

FENG Dengguo, ZHANG Yang, ZHANG Yuqing. Survey of information security risk assessment[J].Journal on Communications,2004,25(7):10-18.

[10]沈健,周兴社,张凡,等. 基于网络处理器的防火墙优化设计与研究[J]. 计算机工程, 2007, 33(10): 172-174.

SHEN Jian, ZHOU Xingshe, ZHANG Fan, et al. Optimized design and research of firewall based on network processor[J].Computer Engineering,2007,33(10):172-174.

[11]于本成,慕东周,陆玉阳. 中小型企业网络控制方案的分析与设计[J]. 计算机安全, 2011, 31(7): 72-74.

YU Bencheng, MU Dongzhou, LU Yuyang. Small and medium enterprises network control program analysis and design[J].Network & Computer Security,2011(7):72-74.