根据细分的用户需求优化校园网

2018-05-07陈晔

陈晔

摘要:智慧校园大背景下,根据细分的用户需求,采取不同的应对手段优化校园网。

关键词:校园网场景路由协议;DCFS

中图分类号:TP393 文献标识码:A 文章编号:1009-3044(2018)08-0017-02

1建设背景

本方案整体采用大二层的网络架构取代传统三层网络架构,校园网的接入、汇聚设备完全为纯二层设备,只在核心交换上启用三层路由。方案整体采用模块化的体系架构,将校园网分为网络核心区、宿舍接人区、办公区、专网区、服务器区、出口区等区域,网络核心区保证可靠、高效的数据交换,同时核心作为三层网关启用路由协议,宿舍区、办公区主要负责区域高速接入,专网区主要部署财务相关的一卡通等各项应用,网络出口区负责保证整个校园网络的安全,对不同的流量类型区分控制,保证带宽的有效使用,同时部署Cache缓存系统进行应用加速,提升校园网用户的体验。

2用户需求场景细分图

场景一:高可靠性HA场景

随着学校在IP网络上部署的应用越来越多,学校的学习生活、教学等对于网络依赖程度越来越高,网络成为学校正常运转的最基本因素之一。网络一旦故障,就如同断电缺水一般,其负面影响不可估量。

链路的高可靠——虚拟化

VSF技术是将两台核心设备虚拟化成一台设备,从而达到高可靠易管理的网络要求,VSF保证链路上的高可靠体现在多个方面。

场景二:路由上收场景

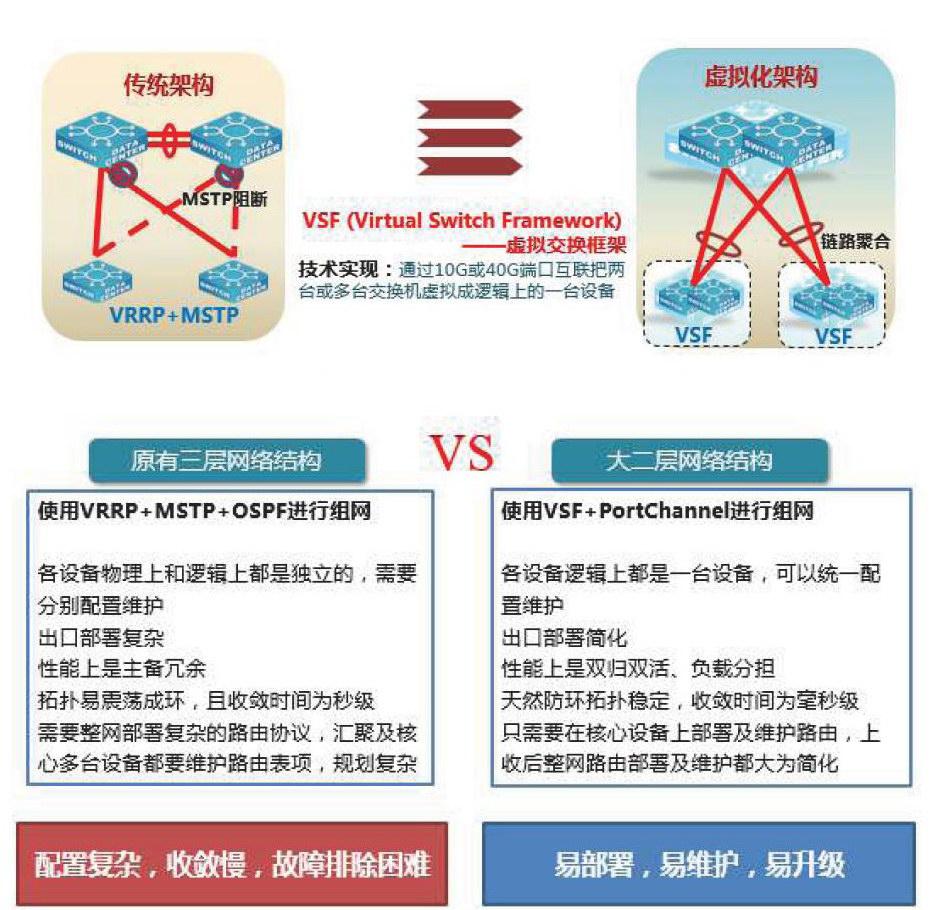

本方案采用大二层的网络结构,路由上收到核心,使用VSF+PortChannel技术进行组网,所有的配置全部集中到核心设备上,在接人端只需要进行一些简单的vlan划分的配置。采用路由上收与传统三层结构对比如下:

场景三:认证上收场景

路由上收降低了网路部署的复杂度,提高了运营效率。伴随路由上收,校园计费也将上收到核心进行认证终结。认证上收后,认证相关的配置仅需要在核心设备上进行配置。配置简化,节省体力,降低大规模部署时的出错几率,后期容易维护。场景四:Portal、1x一体化场景

核心同时支持portal认证与802.1x认证;

Portal认证与1x认证可以按照按照端口或vlan设置开启或关闭;

同一端口/vlan下支持同时开启portal与1x,分别开启portal或1x,或免认证;

场景五:有线无线一体化场景

本方案采用现有的CS16809核心交换机作为有线无线统一的NAS网关,AC只负责无线的管理,有线无线的认证流程完全相同,可以选择使用802.1x认证或者Portal认证。

场景六:IPv4、v6一体化场景

IPv4与IPv6共存是目前高校校园网普遍存在的现象,随着两期CNGI的建设,目前国内大多数高校都建设了IPv6网络接入cernet2,在认证的环节采用V4、v6一体化的认证方案,认证未通过前,除去免费资源外,内网和内网、内网和外网都是隔离的,不能互访,IPv4认证通过后,IPv6的数据可以通过。

场景七:有效认证报文识别场景

大二层网络部署后认证报文、HTTP请求等都由核心交换机进行处理,当用户开机后,即使没有打开网页进行登陆,也可能会有主机360、有道、QQ等客户端同时发起HTTP请求,此时核心交换机与Portal Server压力非常大,针对这种情况,可以采用指定域名的方式认证,举例如下:

场景八:特殊MAC、VLAN免认证场景

校园网内的区域、人员、设备情况复杂,很多学校都会有特殊的免认证的需求,当免认证的终端数量较少时,可以采用记录设备MAC地址,在核心设备上配置针对特殊MAC地址免认证的方法解决;当需要免认证的终端数量较大时,采用逐个记录MAC地址的方式工作量大,在这种情况下,可以把需要免认证的终端统一划分到一个特定的vlan中,在核心上设置针对该特殊vlan的免认证来解决。

场景九:多运营商认证场景

在多个运营商共同存在的场景下,每个运营商都有自己的认证系统,校园网核心需要能够识别认证流量,这就需要核心交换机支持基于流的策略。通过基于流的策略配置,实现连通账号到移动的服务器上去注册,电信账号到电信的服务器上注册。

场景十:用户隔离场景

安全功能上收到核心交换机,接入交换机可以采用低配置产品,只需要支持简单的vlan划分即可,为防止接入端用户相互访问攻击,需要进行隔离,隔离后所有东西向流量必须经过核心转发。用户隔离有两个推荐方案:

1)vLAN隔离方案:接入交换机每个端口一个vlan,核心做supervlan。

2)端口隔离方案:每个接入交换机一个vlan,配置端口隔离功能。

场景十一:用户定位场景

用户定位解决两类问题:网络攻击溯源、设备原因用户断网补偿。

用户定位实现方法:

先在认证计费系统(DCSM-RS、城市热点、深澜等)上面查询用户的信息。主要包括:用户所在设备的Port与VLANID;结合“接入设备VLAN规划列表”,可以定位到用户在哪一台交换机的哪一个端口;

场景十二:内网安全防护场景

内网安全防护主要是解决三类安全问题:ARP欺骗,DHCP欺骗,广播风暴。

针对内网安全的防护,可以在核心和接人分别配置如下功能解决问题:

如果接入端的设备不支持如上功能,可以在核心交换机上配置针对特定报文的限速来保证正常业务报文的转发。

场景十三:客户端防代理场景

目前在校园网学生宿舍,会出现多个学生共同使用一个sohu路由器做代理上网的情况。如果学校需要防代理,可以通过在出口限制并发连接数的方法来解决。

场景十四:出口安全防护场景

校园网的出口是整个学校的“咽喉”,出口的安全设计对全网的安全至关重要。如何解决教校园网出口的安全问题,是每一个校园网的规划者必须要考虑的问题。

使用下一代防火墙产品,以保障用户应用安全为目标,通过L2-L7层全面威胁防御及强大应用安全管控技术,为用户提供领先的网络安全解决方案。

场景十五:出口大流量、高并发应用场景

目前普通高校普遍具备1-5G的互联网接入带宽,普通高校师生1-2万,如此大规模的校园网,在高峰期,校園网出口网关接入设备承受的压力将会非常之大。

校园网出口网关设备的选择,不能简单地依靠吞吐量来选择设备,高带宽,大用户对出口网关设备的选择应同时考虑吞吐量、NAT性能、最大并发连接、最大新建连接等几个重要参数进行选择。

场景十六:出口多链路负载均衡场景

为保证Internet接入的稳定性和处于可用性,现在大多数学校都接人多个不同的ISP链路,但多链路网络解决方案往往是“共享”式,而不是真正的负载均衡。针对这种需求,出口应用网关(DCAD)采用Smart NAT技术与Smart DNS技术分别解决出入流量的负载均衡。

场景十七:出口应用加速场景

深度结合流量控制系统(DCFS)和互联网内容缓存系统(DCCache)的功能,为校园网用户提供精确、高速的互联网内容服务的同时,提高出口带宽利用率,提升用户上网体验,达到提高用户满意度和节约互联网费用的双重效果。

场景十八:用户上网行为审计场景

基于校园网管理的需要及公安系统对于用户访问互联网的行为,地址转换行为有明确的强制需求,校园网在网络出口配置上网行为审计产品,是大多数校园网出口产品配置时的标准产品之一。

场景十九:移动办公与远程接入

校园网出口设备必须具备完善的VPN接入功能,为师生出差时候能够快捷的访问校内资源提供安全、稳定的远程通道。安全网关的SSL VPN支持用户名及USBkey双因素认证技术、单点登录技术、客户端安全完整性检查技术、主机绑定技术等,这些为客户端的远程接入提供了安全便捷的手段。