模糊数学计算的信息安全风险评估模型研究*

2018-04-26孙德红解姗姗

孙德红 王 慧 解姗姗

(闽南理工学院信息管理学院 福建石狮 362700)

信息安全对一个国家的安危至关重要,所以,每个科技先进的国家各自制定相关信息安全规则来提高国家整体的安全性[1-2]。对信息安全的有效评估需要以一定的评估标准为基础,而需要考虑的因素比较多[3-4]。在对信息安全风险评估的研究中,比较热门的是模糊数学计算,它在国际上已经取得了很多让人高兴的研究成果[5-6]。关于信息安全风险评估的研究,其重要性可与国家电力网络相比拟,模糊数学计算(fuzzy mathematical calculation,FMC)已经取得了非常广泛的应用,在国内外都已经有了一些现成的研究成果[7-8]。不过,基于FMC的信息安全风险评估模型,当前仅仅处于发展的初始阶段,尤其是目标属性之间的相互关系,处于非线性关系的占了一半还要多[9-10]。

该研究以网络空间信息安全层次化的体系结构为核心,巧妙利用FMC反向传播模型,再有效结合这种模型的特点,综合使用非线性函数的功能,将网络空间信息安全系统中很多复杂的关系进行了相对比较准确的反应,力求更加准确地对信息安全风向进行评估。

1 信息安全风险评估模型

1.1 网络空间信息安全系统介绍

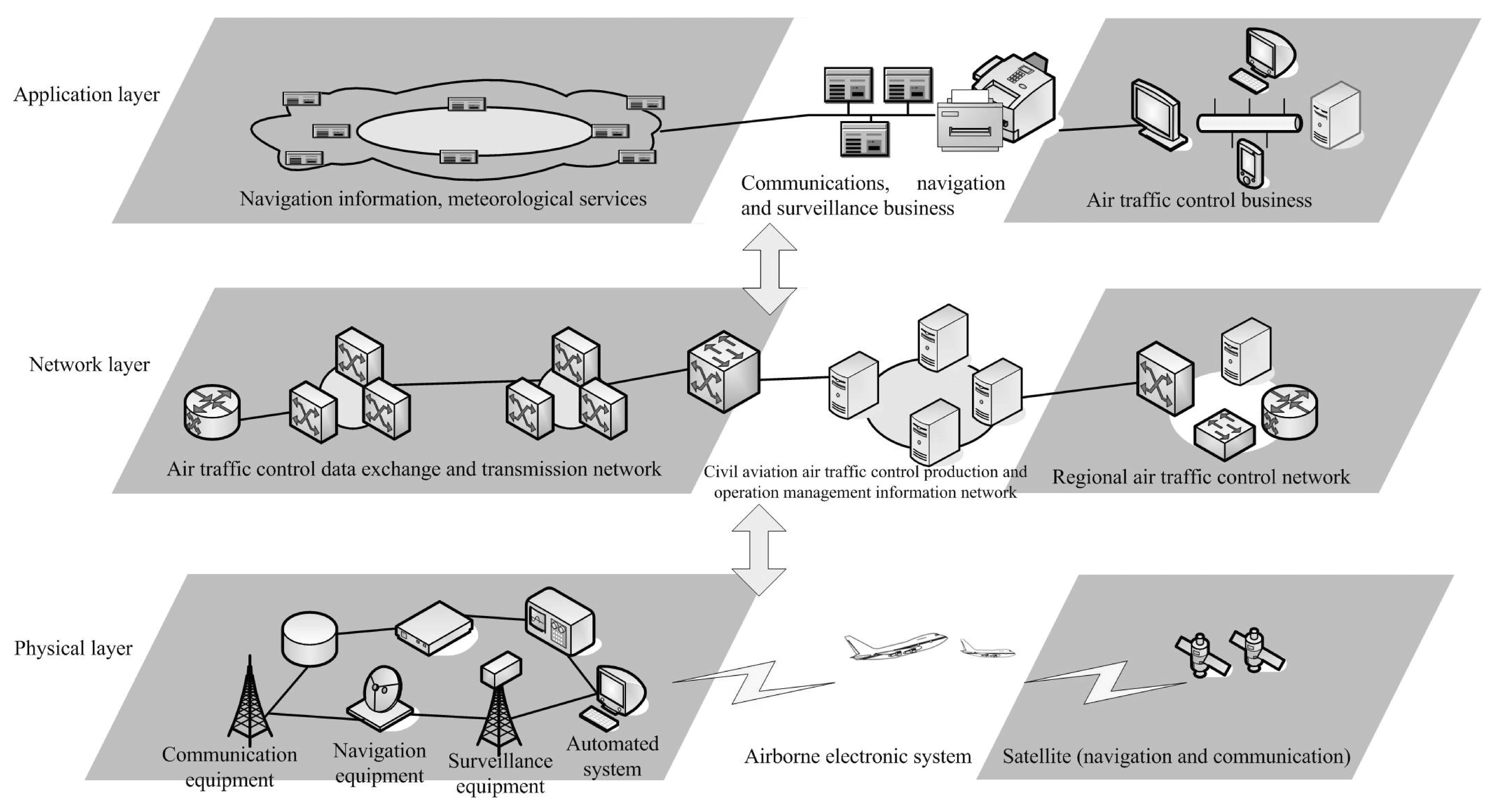

网络空间信息安全系统中包括六大系统,第一大系统是通信卫星系统,第二大系统是空间导航系统,第三大系统是地面空中交通管制系统,第四大系统是空中机载电子系统,第五大系统是信息服务系统,第六大系统是平面通信网络系统。在网络空间信息安全系统中涉及到了各方各面的数据资料,同时也涉及到了各方各面的硬件系统。文章依据相关专业理论把网络空间信息安全系统的体系结构按照相关规则分成了三个层次,具体层次结构如图1所示。

图1 网络空间信息安全系统的层结构

(1)最底层是物理层,即新航行系统CNS层,主要是一些基础性的设施,比如导航系统、空间卫星系统、空管系统中的地面通信系统等。

(2)中间层是网络层,即数据传输层,主要是一些传输性的设施,比如地区空管局网络、空管骨干网络、管理信息网络等。

(3)最高层是应用层,即航空管理业务层,其包含的业务种类比较多,例如航行实时情报业务、网络空间业务、气象业务等。

在信息安全风险评估模型的设计中,以前文所述的三层结构为核心,在每一层中都进行了保障性处理,比如说数据加密、入侵检测、防火墙设置等。

1.2 模糊数学计算

FMC是一个具有前馈逻辑特性,在信息安全风险评估的权值调整中,采用后向传播。在模糊数学计算过程中,此模型主要含有三层,第一层是输入层,第二层是隐含层,第三层是输出层,其中隐含层包含多层,整个评估模型结构如图2所示。

图2 模糊数学计算拓扑图

观察图2的模型结构,在三层前馈网络中,在整个网络中输入向量X=(x1,x2,L,xi,L,xn)T,通过隐含层的处理之后,再将向量Y=(y1,y2,L,yj,L,ym)T输出,再通过输出层进行处理之后,将向量O=(o1,o2,L,ok,L,o1)T输出。向量在处理的过程中,期望可以输出向量是d=(d1,d2,L,dk,L,dl)T同时需要满足输入层与隐含层两者之间的权值矩阵。假设此权值矩阵为V=(V1,V2,L,Vj,L,Vm)T,列向量Vj是跟第j个信息对应的权向量,而且要确保隐含层到输出层两者之间的权值矩阵,可以将这个权值矩阵表示为W=(W1,W2,L,Wk,L,Wl)T,列向量Wk表示的是与第k个信息互相匹配的权向量。

1.3 FMC下的信息安全风险评估模型

文章所设计的信息安全风险评估模型结构图如图3所示。上文论述的三层网络空间信息安全系统结构与模糊数学计算之间是相互对应的,具体对应关系:

(1)CNS层就是物理层,主要是一些传感器设备,在模糊数学计算所对应的就是输入层,在该层中。输入向量为X=(x1,x2,L,xi,L,xn)T指的是所对应传感器设备中的输出信号。

(2)网络层就是传输层,包含一些比较复杂的网络系统,在模糊数学计算所对应的就是隐含层,在该层中。输出向量为Y=(y1,y2,L,yj,L,ym)T。Yj指的是所对应的信息。

(3)应用层就是输出层,此层中是一些最终的业务数据信息,在模糊数学计算所对应的就是输出层,在该层中。输出向量为O=(o1,o2,L,ok,L,o1)T。ok指的是那些已经通过一定的方式处理过的信息。

图3 信息安全风险评估模型

文章提出的信息安全风险评估模型是一个多输入单输出的系统。如果输入值与期望值不相等,那么将输出误差定义为E,具体计算公式如下:

(1)

把式(1)引入到隐含层中,得到(2):

(2)

再把式(2)引入到输出层之后,得到下表式(3):

(3)

有上述表达式可知,网络输入误差是跟各层权值wjk、vij相关的函数,由此可见,要改变误差E的值就需要调整权值,即让误差的梯度下降与权值的调整量是成正相关,具体来说,可以用式(4)表示:

(4)

在上述表达式中,负号指的是梯度下降,h是一个常量,他表示的是一个比例系数,其范围在0-1之间,FMC算法属于误差的梯度下降算法。

下文将对FMC算法权值调整的计算表达式进行推导,先从输出层入手,在输出层有:

(5)

再研究一下隐含层,在隐含层中有:

(6)

(7)

同理,把第1个误差信号采取一定的规则进行处理后,式(6)的权值调整式,又可以将其改写为如下表达式:

(8)

(9)

(10)

如果将上述两个误差信号进行倒推,也就是把公式(9)与公式(10)反代到公式(7)和公式(8)中,就可以得到关于FMC的3层网络的最终权值调整公式,具体如下:

(11)

(12)

在FMC算法中对任何一个信息,其激活的函数均需要满足可微的要求。通常采用类型的对数函数或者选用正切类型的函数,其中正切和对数的响应函数曲线如图4所示。

图4 正切、对数函数曲线

Sigmoid型函数自身具有非线性扩大系数的特点对于系统输入的某个信号,此类型函数可以将其从负无穷大扩大到正无穷大,最终将其按照从-1-1的范围进行输出。放大系数一般跟输入信号有关,如果输入的信号比较大,那放大系数就会比较小,如果输入的信号比较小,那放大系数就会比较大。

2 仿真及测试

文章的仿真与测试采用的是网络空间信息系统实际的运行数据,所采用的数据样本选自中国民航某空管公司的航班记录。在信息安全中,终极目标就是保证网络空间信息安全系统的正常运行。要衡量网络空间是否正常运行,一般需要通过两个指标对其衡量,第一个指标是设备运行正常率,第二个指标是设备完好率。下文将介绍这两个指标的计算方法。

(1)设备运行正常率的计算方法,可以采用如下公式进行计算:

(13)

在式(13)中,计划运行时间指的是系统保证正常运行的总时间(此处指的是所用小时的总量),累计期限包括3种,分别是月期限、季度期限及其年度期限;不正常,运行时间指的是系统不能工作正常的时间(此处指的是所用小时的总量)。

(2)设备完好率的计算方法,可以采用式(14)进行计算:

在上述表达式中,设备总台数指的是在设备保质期之内设备的总台数,故障设备总台数指的是在设备保质期之内故障设备的总台数。

考虑到实际的网络空间信息安全系统,将其作为分析因素。需要确定输入层、隐含层和输出层三者之间传递函数的关系。在研究中网络的规格大小和运行时间都会对信息安全风险评估的结果产生影响,文章通过使用Trainlm函数来对传递函数进行训练,对应的参数设定如表1所示。

表1 训练参数设置

最小误差是由两个因素来决定的,第一个因素是设备完好性的最小误差,第二个因素是设备正常率的最小误差。文章中的数据,取自于组网络空间信息安全系统中具体的实验数据。经过反复多次实验,实验结果表明,当隐含层中信息数达为25时,此时网络的信息安全风险评估性能最佳。

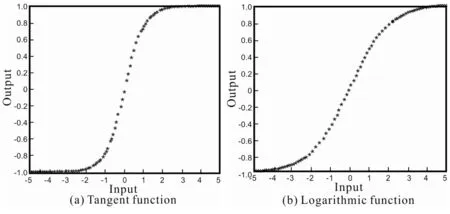

因此在该研究中,以12组数据为对象,将其作为研究样本,具体参考表2。

表2 训练样本

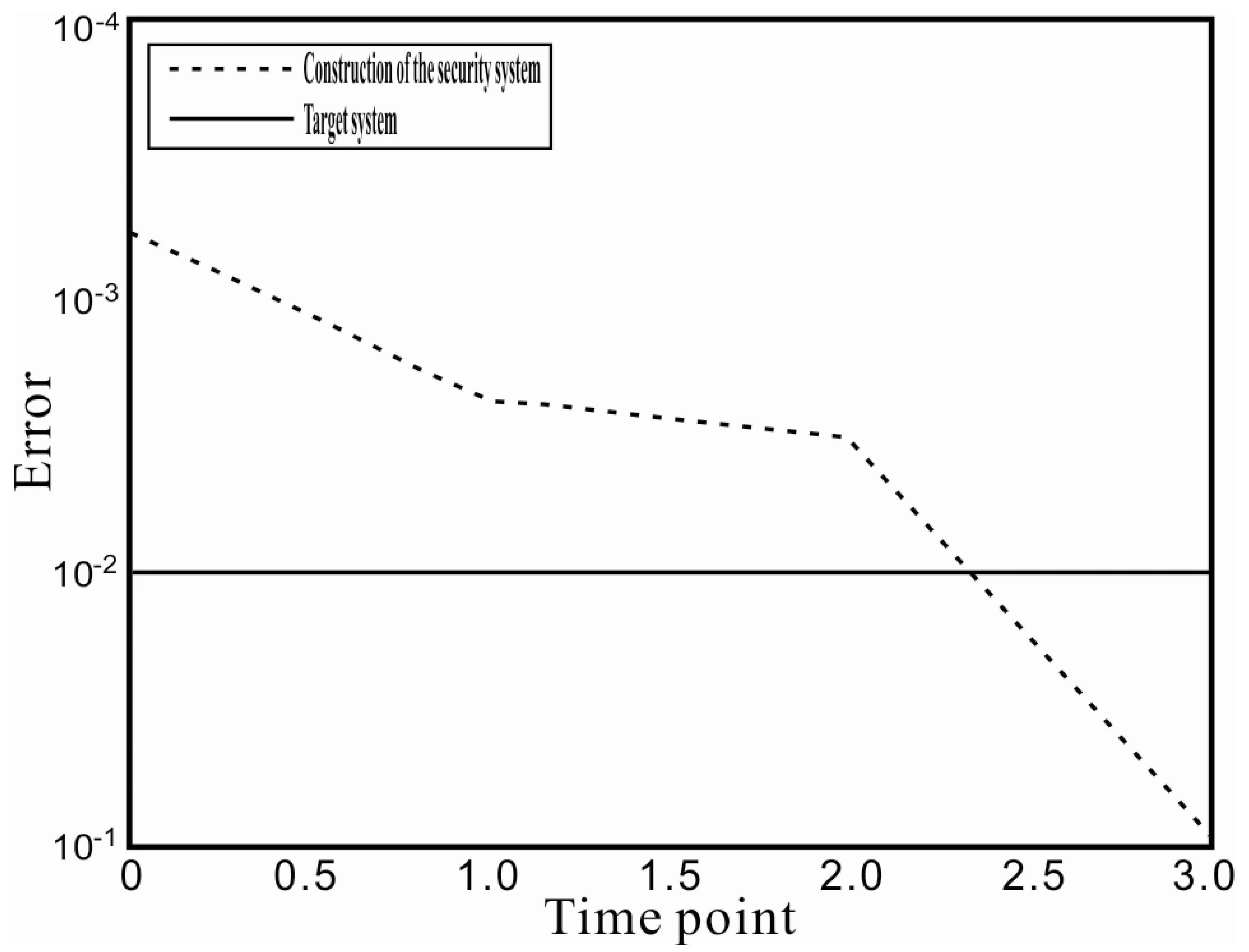

为了表明文章信息安全风险评估模型的有效性,文章使用作为实验研究的仿真工具,在文章的研究中,将网络系统进行初始化,同时使用函数Trainlm对整个体系进行了处理。将目标值设置为,将其训练3步之后,最终训练结果为,从而将错误率的锁定到了预定的误差要求,具体的错误率的效果可以参考图5。

图5信息错误率

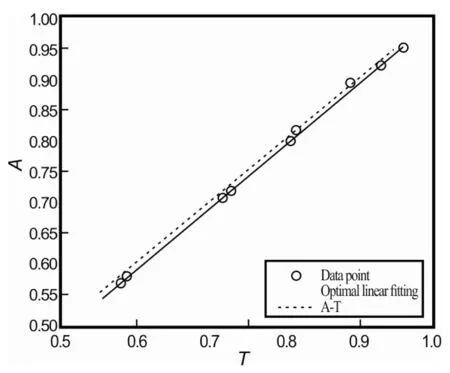

为了进一步将研究训练后的网络性能进行检验,文章以训练结果为研究对象,将其作了进一步的仿真分析。通过postreg函数进行了非线性回归分析,从而得到了更加逼近的效果,当拟合度 =0.999的时候,分析结果如图6所示。

图6信息安全风险评估非线性回归

文章利用仿真输出矢量及其目标矢量进行了线性回归分析,并将相关系数作为分析标志。当网络性能达到最佳状态时,截距的值为0,斜率的值为1,拟合度的值为1。

3 结论

文章基于FMC提出了关于信息安全风险评估模型,有效解决了信息安全与风险评估之间比较复杂的联系,使用仿真软件对文中设计的信息安全风险评估模型的仿真来检验有效性。从实验结果可以看出:设计模型在信息安全风险评估中效果显著,能够提高对信息安全风险评估的准确率,从而节约评估成本。

参考文献:

[1]Yang YPO,Shieh HM & Tzeng GH. A vikor technique based on dematel and anp for information security risk control assessment[J]. Information Sciences,2013,232(5):482.

[2]Wangen,G. Information security risk assessment: a method comparison[J]. Computer, 2017,50(4):52.

[3]Schiebeck & Stefan. An approach to continuous information security risk assessment focused on security measurements[J]. Palaios,2014,18(1):296.

[4]Calder A,Salder A & Watkins S. Information security risk management for iso270001 / iso27002[J]. Helvetica Chimica Acta,2010, 30(7):2024.

[5]Lv H,Yin C,Cui Z,et al. Risk assessment of security systems based on entropy theory and the neyman-pearson criterion[J]. Reliability Engineering & System Safety,2015,142(3):68.

[6]Park HY,Kim GS & Kang SJ. A study on reliability improvement of traffic information by integrating security and traffic avi data[J]. American Journal of Orthopsychiatry,2012,11(5): 78.

[7]Madria SK. Security and risk assessment in the cloud[J]. Computer,2016,49(9):110.

[8]Caponetti L,Castellano G,Basile MT,et al. Fuzzy mathematical morphology for biological image segmentation[J]. Applied Intelligence,2014,41(1):117.

[9]Torrent-Moreno M, Mittag J,Santi P,et al. Vehicle-to-vehicle communication: fair transmit power control for safety-critical information[J]. IEEE Transactions on Vehicular Technology,2009,58(7):3684.

[10]Paul M & Kurtz S. Analysis of reproductive health hazard information on material safety data sheets for lead and the ethylene glycol ethers[J]. American Journal of Industrial Medicine,2010,25(3):403.