智能制造带来的工业信息安全思考

2018-04-20吴吉庆韦有双

吴吉庆,韦有双

(易往智能制造设计研究院,北京 102600)

0 引言

随着工业化与信息化融合的浪潮,工业控制系统(Industrial Control System, ICS)与IT系统已经密不可分。现代工控系统自身正逐步采用通用的TCP/IP标准协议、通用的操作系统,同业务系统等其他信息系统的连接也越来越多。原来相对封闭的工控网络环境日趋开放,工控系统逐渐暴露在互联网的安全威胁下,成为黑客攻击的目标。

RISI(the Repository of Industrial Security Incidents)数据库已经收集了242起全球著名的工控安全事件。其中以震网病毒[1]和火焰病毒[2]危害最为巨大,令人思之犹有余悸。工控系统与IT系统的一大区别是,前者直接与实际受控物理设备互动,一旦工控系统遭受破坏,可能导致物理世界中不可逆转的重大灾难。因此工控系统安全比单纯的企业信息系统的安全要更加重要,需要上升到国家安全的高度来看待。

2015年5月8日,国务院印发了《中国制造2025》,将智能制造作为工业现代化的主攻方向[3]。智能制造将云计算、大数据、物联网等技术引入工业制造,将工控系统置于更加开放的环境中,面临的安全形势更加严峻。工控系统安全问题解决不好,将成为制约我国智能制造发展的拦路虎和绊脚石。

本文接下来将回顾著名的工控安全事件、分析安全事件发生的原因,并进一步分析智能制造环境下的新挑战,最后给出智能制造环境下的安全建议。

1 著名工控安全事件分析

2010年,震网病毒Stuxnet[4]入侵伊朗的ICS系统,致使布什尔核电站长时间停运。

“震网”(Stuxnet)是一种Windows平台上的计算机蠕虫病毒。其传播途径是首先感染外部主机;然后感染U盘,利用快捷方式文件解析漏洞,传播到内部网络;在内部网络中,通过快捷方式解析漏洞、RPC远程执行漏洞、打印机后台程序服务漏洞等,实现联网主机之间的传播;通过伪装RealTek 和JMicron两大公司的数字签名,顺利绕过安全产品的检测;最后抵达安装有SIMATIC WinCC软件的主机,展开攻击。“震网”病毒能控制关键进程并开启一连串执行程序,最终导致整个系统自我毁灭。

核设施工控网络是内部网络,相对安全,但仍被黑客通过“摆渡”的方式入侵,造成了重大灾难。黑客技术高超,利用了多个系统的零日漏洞,而且能伪造大公司的数字签名,实在值得我们提高警惕。

2011年,俄罗斯黑客入侵数据采集与监控控制(Supervisory Control And Data Acquisition,SCADA)系统,破坏了美国伊利诺伊州城市供水系统的一台供水泵。此次事件虽未造成重大损失,但足以引起国际重视。因为SCADA系统广泛应用于电力、能源行业,这些关键行业的SCADA系统一旦被黑客控制,造成的损失将非常巨大。

2012年,火焰病毒Flame[5]袭击了伊朗的相关设施,还影响了整个中东地区。该病毒具有超强的数据攫取能力,收集的信息不仅包括键盘输入、语音输入,还包括屏幕输出及各种外设通信,几乎包括了计算机系统的所有输入输出。

火焰病毒被官方机构和杀毒厂商认定为迄今最复杂、最危险的病毒威胁。病毒文件达到20 MB,代码量巨大,组织复杂,要分析透彻,可能要花费几年时间,想要彻底防御非常困难。

该病毒只入侵特定的目标,潜伏性很强。完成搜集数据的任务后,该病毒还会自我毁灭,更增加其隐蔽性。目前火焰病毒主要处于潜伏状态,但这些分布在世界各地的病毒接受攻击者的指令收集了大量关键数据,这些数据一旦用于攻击将是致命的。如此复杂且危险的病毒被认为可能是由某些国家政府机构提供大量资金和技术支持而研制的,目的为用于网络战争。

2015年12月,BlackEnergy病毒[6]攻击SCADA系统,乌克兰至少有三个区域的电力系统被攻击导致大规模停电。BlackEnergy是2007年就开始在俄罗斯秘密流行的一款运行于Windows的犯罪软件,最初它只被用于为DDoS攻击创建僵尸网络的工具。后来该犯罪软件支持插件扩展,可以被用于各种犯罪。这次攻击事件,BlackEnerngy利用微软Office的CVE-2014-4114漏洞,把恶意脚本封装在一个Office文档中。当电力系统员工打开这个包含OLE对象的Office文档时,OLE中的恶意脚本执行,下载病毒程序并加入开机启动项。BlackEnerngy包含了killDisk程序,会删除包含执行文件在内的各种文件,从而破坏SCADA系统和人机接口(Human Machine Interface,HMI)终端。由此可知,BlackEnergy对于SCADA系统的攻击源头依然是来源于商业操作系统的漏洞。

国内2015年也出现了针对某石化公司SCADA系统的攻击,事后查明为企业内鬼和外部人员相互勾结所致。

在设备厂商方面,某厂商视频监控方面出了问题,造成了很大负面影响。2014年某石化公司发布《关于暂停采购某厂商视频设备的通知》。2015年部分省公安部门对全省某厂商监控设备进行全面清查和安全加固,称该省公安机关使用的某厂商监控设备部分已经被境外IP地址控制,要求开展8位以上强口令设置,查杀病毒等工作。

表1 工控系统入侵类型比较表

工控网络曾被认为相对安全,但即使是内部网络,黑客仍然可以通过“摆渡”攻击或者社会工程来入侵。如今工业化和信息化融合的趋势方兴未艾,工控网在和互联网产生了更多的连接,更易于遭受黑客的攻击。随着智能制造浪潮的掀起,我们将面临更多的安全挑战。

2 智能制造带来的新安全挑战

传统的工业控制网络如图1所示。企业信息网与内部的生产控制网络组成一个较封闭的环境。要入侵这样的系统,需要通过介质的摆渡攻击或者恶意邮件、买通内部员工等社会工程手段来入侵。

图1 传统工控网络示意图

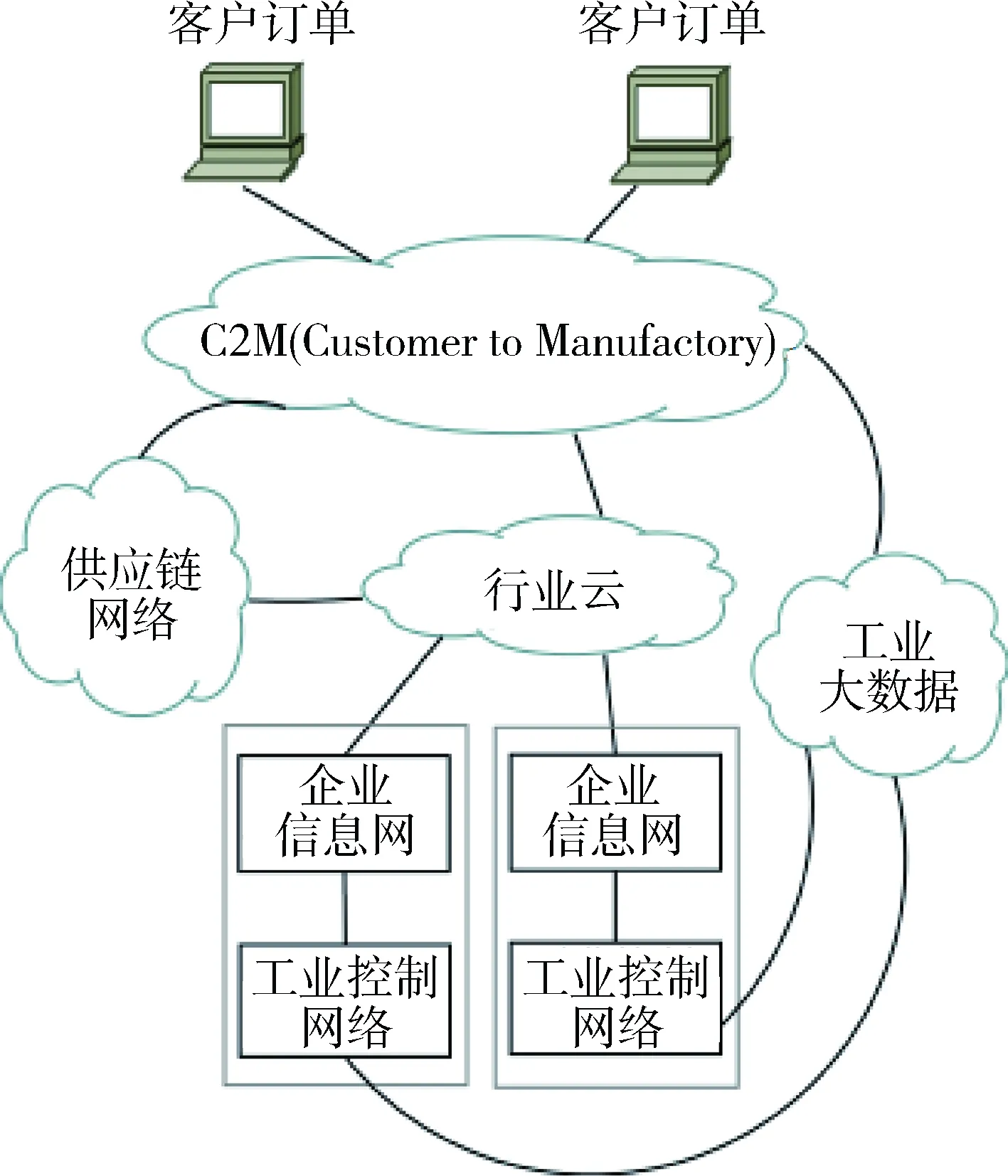

智能制造的变革打破了传统ICS的封闭环境,它融合云计算技术、大数据技术、物联网技术,将生产制造环节与互联网信息系统连接起来,实现资源整合共享、生产智能化自动化,从而达到达成降低运营成本、缩短研制周期、提高生产效率的目标。智能制造环境下网络环境如图2所示。

早在2010年提出的云工厂[7-8]概念,就勾勒了智能制造的原型。云工厂受到互联网云概念的启发,认为一切都可以抽象成服务,包括设计服务、生产服务、测试服务、仿真服务、管理服务等。通过服务抽象,达到资源共享的目标。

如图2所示,智能制造不仅要求企业信息网络连入互联网,而且要求将原来较为独立的生产制造环节与公司的业务信息系统(如仓储系统、采购系统)连接起来。通过公司的业务系统,能对来自互联网的用户请求做出响应。工业大数据能帮助设计生产更加智能化,实现柔性和动态的生产线,这也要求原本封闭的工控网络与外部建立连接。

也就是说,黑客要攻击智能制造环境下的工控网络不必再通过介质摆渡、社会工程等手段,而是可以直接通过互联网发起攻击。由于工控网络和信息网络的互联互通,病毒和恶意程序也更容易从信息网络扩展到工控网络。智能制造环境下的工控系统面临以下新的安全挑战。

(1)工业网络IP化为黑客提供了更方便的攻击途径。物联网技术的引入和使用工业大数据的需要,智能工厂环境中的设计制造环节和互联网产生更多的连接,并在更多的场景中使用TCP/IP协议进行通信。这给互联网黑客提供了更多可以攻击的机会。整个控制系统都可以和远程终端互连,导致工控系统感染病毒、木马、蠕虫等风险的机会增加。

(2)终端接入多样化增加了网络管理的困难。随着以太网、无线网引入生产、管理的各个方面,通过以太网和无线网接入的终端变得多样化,终端上可能运行着各种操作系统以及各种应用,存在着多种多样的安全漏洞。这增加了网络安全管理的难度,限制终端接入的工作复杂度提高。

(3)开放环境使得工控系统的组件的脆弱性更加彰显。目前国内工业控制系统以国外品牌为主导,对国外产品的依赖严重。比如DCS、SCADA系统、PLC多从国外采购,从目前已经发生的工控安全事件来看,存在不少零日漏洞。包括HMI终端,多采用Windows系统,且版本陈旧,容易被黑客攻破。智能制造环境使得这些弱点暴露在互联网黑客的攻击威胁内。

(4)未来5G网络技术的应用将引入更多的安全问题。美国、欧洲和我国都在积极推进5G网络的研发和试点建设,在不久的将来5G网络将逐渐替代4G网络。5G网络通过综合运用软件定义网络(Software Defined Network, SDN)、网络功能虚拟化(Network Function Virtualization, NFV)及云计算等技术, 具备软定义、可编程、高动态扩展和极度灵活等特性。针对于个人用户, 5G将可提供超出4G网络1 000倍的极值速率、对大规模用户访问以及异构网络的无缝连接提供支持, 并将确保实现高速移动(500 km/h)条件下网络的持续性。5G可以降低智能硬件的能耗,而且通过D2D(Device to Device)、 M2M(Machine to Machine)等技术对物联网提供支持,将进一步促进物联网的广泛发展。将来的智能制造环境也必将引入5G网络技术来改善物联网的生产环境。然而由于5G网络的开放、软件化和可编程化,相较于4G 网络,5G网络将更容易受到安全攻击[9]。未来5G网络的引入也将为智能制造环境带来新的安全问题。

图2 智能制造网络环境

3 智能制造环境中的信息安全防御关键点

通过分析史上知名的工控安全事件的入侵细节和讨论智能制造环境带来的新挑战,对智能制造环境中的信息安全问题有以下思考。

首先是标准和政策引导。国家层面应继续积极推进工控系统安全研究和相关管理标准的制定与实施。美国就非常重视ICS安全研究,在工控安全领域进行了大量工作,已经形成了完整的ICS信息安全管理体制和技术体系[10]。相比之下,我国在工控系统安全领域的工作起步较晚,不过近年来也加大了重视力度,中华人民共和国工业和信息化部于2011年9月29日编制下发了《关于加强工业控制系统信息安全管理的通知(工信部协[2011]451号)》文件。这一文件的下发,应引起我国工业行业和各企业的足够重视,认识到工控系统面临的安全风险和工控安全的重要性。另外,针对我国工控系统对外国依赖较严重的问题,国家应从政策上引导工控系统的自主可控研究,并在关键行业推进部署自主研发的工控系统。

其次是企业内控。第一,企业要加强控制系统与互联网之间的安全防护级别。在信息网络与控制网络之间要安装有效的工控防火墙设备,确保跨网络之间的通信行为受到严格监管;在网络内部还可以通过划分VLAN等手段,进行流量安全隔离。第二,要做好信息系统的安全防护。对于面向互联网提供的服务,企业要通过安全认证手段提升服务的安全访问级别,并通过渗透测试增加Web服务的防攻击能力。最后,针对智能制造变革引入的新安全问题,企业要与时俱进,对企业安全团队做及时的知识更新,增强安全防御的技术力量。对企业来说,最关键的就是专业人员和相互监督的机制建立。

最后,工控研发厂商应重视漏洞管理和自主创新。第一,对于工控系统的组件(如SCADA、DCS等,要重视系统暴露出来的漏洞,安排专人对工控设备做定时的升级和打补丁操作,并及时更新杀毒软件。第二,厂商要重视研发具有自主知识产权的技术,逐步摆脱对国外设备的依赖。最后,对于应该于关键行业的核心控制系统,还可以引入可信计算技术[13]增强主动防御。

4 结论

本文分析了震网病毒、火焰病毒等世界知名的工控安全事件的技术入侵细节,并分析了智能制造环境引入的新挑战。结合分析给出了智能制造环境下工控信息安全工作的几点思路:

(1)国家积极推进工控安全标准的制定和实施,积极引导自主可控工控系统的研发和部署;

(2)企业加强自身网络管控、提升Web服务的安全性,必须要有安全团队(或外包)进行管控;

(3)工 控研发厂商重视漏洞及强口令管理,及时发布补丁,重视自主可控工控系统的研发。

[1] 严霄凤. “震网”引发网络安全新思考[J].信息安全与技术, 2011(2): 17-19.

[2] 梁宏, 刘佳男, 李勇. “火焰”病毒分析与防范[C]. 第27次全国计算机安全学术交流会, 2012:157-159.

[3] 张缘舒. 智慧制造试点方案发布,力推5种智能制造新模式[J].智能建筑与智慧城市, 2016(5): 22-23.

[4] 仇新梁,董守吉.“震网”病毒攻击事件跟踪分析和思考[J].保密科学技术,2011(5): 35-37.

[5] 梁宏,刘佳男,李勇.“火焰”病毒分析与防范[C].第27次全国计算机安全学术交流会,四川九寨沟,2012:157-159.

[6] KHAN R, MAYNARD P, MCLAUGHLIN K, et al. Threat analysis of BlackEnergy malware for synchrophasor based real-time control and monitoring in smart grid[C]. 4th International Symposium for ICS & SCADA Cyber Security Research, 2016:53-63.

[7] Li Bohu, Zhang Lin, Cai Xudong. Introduction of Cloud manufacturing[J]. Zhongxing Communications Technology, 2010, 4(16):5-8.

[8] JALEEL A. Cloud manufacturing: intelligent manufacturing with cloud computing[C]. Proceedings of the 2014 ICAM, International Conference on Advanced and Agile Manufacturing,2014.

[9] 李晖,付玉龙.5G网络安全问题分析与展望[J].无线电通信技术,2015,41(4):1-7.

[10] 朱晓燕,方泉.美国电力行业信息安全运作机制和策略分析[J].中国电力,2015,48(5):81-88.

[11] 李佳玮,郝悍勇,李宁辉.工业控制系统信息安全防护[J]. 中国电力,2015,48(10):139-143.

[12] 冯登国,秦宇,汪丹, 等.可信计算技术研究[J]. 2011, 48(8): 1332-1349.