基于Android内核的图像视频数据保护技术

2018-04-19庞鹏飞韩文聪于长富谢常达

庞鹏飞 韩文聪 薛 源 于长富 谢常达

1(北京理工大学计算机学院 北京 100081)

2(中国人民解放军32133部队 山西大同 037034)

(664522431@qq.com)

随着科学技术的发展,网络设备和无线网络的覆盖范围越来越大,人们对智能手机的青睐逐渐超过了PC.移动互联网的发展和智能手机的普及促使市场上涌现出许多智能手机操作系统[1].Android系统作为源码开放的智能手机操作系统,暴露的漏洞和面临的风险越来越多[2].

Android手机存在数据安全风险.相关手机平台的统计数据表明,Android平台的恶意软件非常之多[3],给广大Android手机用户带来不可估量的损失[4].这些恶意软件和病毒大都使用伪装的方式,骗取用户信任[5],通过获取设备权限收集用户隐私信息,并隐蔽上传到远程服务器[6].手机最为重要的特征是移动性,这使得它更容易暴露在不同的威胁环境中,并且其使用不依赖于外部物理安全[7].手机一旦脱离用户视线,很容易受到离线攻击窃取用户隐私数据[8].根据相关安全研究人员发布的公告,Android设备在Web View编程接口方面存在漏洞[9],黑客利用这个漏洞能远程下载手机SD卡的内容,并能捕获应用程序相关数据[10].Android手机存在权限滥用、离线攻击、漏洞攻击等许多风险[11],因此有必要使用安全技术为用户数据提供安全.

为了防止应用程序滥用权限,Google在Android6.0中引入了动态权限管理机制(runtime permission)[12],使得Android系统的权限管理更加严格完善[13].由于Android系统没有对恶意软件滥用权限的行为提供检测机制,这给用户手机安全特别是数据安全埋下隐患[14].为提升Android手机数据安全,Google从Android3.0开始引入全磁盘加密技术(full disk encryption,FDE)[15].许多黑客利用FDE统一管理密钥的漏洞进行攻击,来破解FDE加密技术,比如冷启动攻击、仆人攻击等[16].Android系统的FDE加密密钥存储在高通骁龙芯片的TrustZone区域中,这个区域用来运行可信执行环境(trusted execution environment)[17-18].为了克服FDE的缺点,Google从Android7.0开始,提供了文件级加密(file based encryption,FBE)[19].虽然FBE能够通过不同密钥实现更细粒度的文件加密[20],但是FBE也存在一些不足而无法满足用户的安全要求.首先,使用FBE加密文件占用计算机很多资源,性能明显下降;其次,FBE是文件级加密,其产生的数据明文碎片容易造成数据泄露;最后,FBE只能对内部存储器实施加密,无法对外部存储实施保护.

为了解决Android系统的数据安全问题,本文实现了一种基于Android内核扩展的数据保护技术,即在Android内核文件系统中过滤用户隐私文件并进行文件重定向,然后拦截文件数据,接着利用AES加密技术,将用户数据分块加密,最后将加密数据写入隐藏的data分区块组.

本文的贡献如下:

1)对Android手机内核进行深度定制以实现用户隐私数据分块加密;

2)通过所提出的方案实现了块设备级数据存储,提升了数据存储的安全性.

1 相关工作

本节通过介绍国内外学者对Android系统权限管理和数据保护的研究现状,分析其不足并提出本文的设计方案.

1.1 权限管理

Android手机的系统保护主要是基于Android权限管理机制,许多资源比如GPS,Camera都是通过系统服务实现访问控制[21],这是一种粗粒度的访问控制技术[22],不能有效地阻止手机程序对系统资源的滥用[23],很多Android恶意代码借此进行攻击.针对Android系统权限被滥用的问题,研究人员主要从应用行为和隐私数据2个方面检测恶意应用.

1)基于应用行为检测恶意应用.宾夕法尼亚州立大学的Enck等人[24]发现Android平台的大部分应用都会使用与自身无关的权限,窃取用户隐私数据并上传到服务器.Enck等人[25]提出了基于安全规则的轻量级权限检查方法,通过对危险权限组合进行分类来识别恶意应用.Burguera等人[26]提出了基于Android系统恶意行为的检测系统Crowdroid,通过收集并分析应用程序产生的系统调用,检测恶意行为为用户提供安全保护.

2)基于隐私数据检测恶意应用.北京大学的王磊[27]提出了一种Android系统增强型权限控制机制,在应用程序安装和运行时执行权限检测.北京邮电大学的汤瑾[28]通过对隐私数据添加标记来实现数据保护,利用网络数据包拦截技术限制应用向外传输带标记的数据,避免发生泄密隐患.上海交通大学的苑举立[29]提出了一种用来检测Android系统应用权限泄露的静态分析方法,通过将应用权限转化为规则,使用控制流图和数据流图验证组件包含的权限,并生成权限泄露报告.

虽然许多学者提出可行性方案来检测恶意应用,但是由于模型复杂不容易推广.本文提出了一种基于Android内核驱动程序的权限管理方案,针对性强,容易实现.

图1 拍照程序流程图

1.2 数据保护

针对Android系统数据被窃取的问题,许多学者研究了Android系统的数据保护技术.Huang等人[30]提出了一种基于用户空间文件系统(FUSE)保护隐私数据的方案.该方案通过为应用程序引入新的GID细化了Android系统权限控制机制,实现外部存储器中用户隐私数据的隔离.Lu等人[31]提出了一种通过整合加密和散列方案,实现了数据安全高效存储.该方案通过扫描Android用户应用程序和隐私数据清单,借助加密模型实现隐私数据的保护控制.Gao等人[32]提出了一种基于隐藏加密卷和数据卷的方式实现的数据保护技术.该技术通过Google FDS加密系统Dmcrypt实现数据底层透明加解密,用户需要通过启动手机来切换正常模式和隐藏模式.

虽然已经有大量学者提出了Android系统数据保护方案,但只能实现离线攻击保护.这些方案由于加解密同机操作,隐私数据在磁盘和内存以明文显示,同时产生磁盘碎片,容易被黑客劫持数据.本文提出了一种基于Android内核的数据保护方案,首先将用户隐私数据分块加密,然后写入隐藏的data分区块组,最后通过文件提取工具,分块解密用户数据并还原为原始文件.

2 方案设计

2.1 数据保护分析

Android应用层图像、视频程序面临许多风险:首先,Camera应用获取的用户数据经过多层传递,容易被窃取;其次,这些应用生成的图像、视频数据在内存以明文存储,容易受到黑客的攻击;最后,应用层存在文件存储风险,恶意软件可以轻易获取用户数据文件,文件存储缺乏隐蔽性.因此,本文需要重新设计图像、视频程序,并实现用户数据文件的安全存储.首先是通过分析Camera接口与函数调用,开发拍照原生程序;其次是通过分析MediaRecorder接口与函数调用,开发录像原生程序;最后,选择隐藏的数据分区块组,用于存储加密后的图像、视频数据.

2.2 拍照原生程序开发

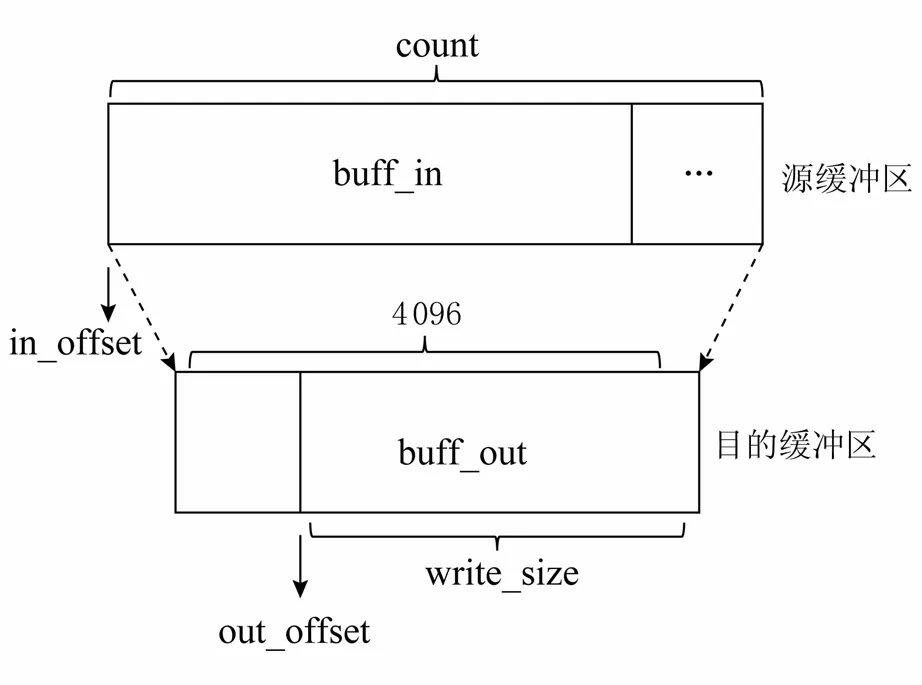

如图1所示,Android系统拍照流程主要包括创建Camera实例、设置预览参数、启动预览、拍照和停止预览.拍照程序每次监测到拍照命令,首先要调用函数autoFoucus()实现自动对焦,然后调用函数takePicture()进行加密保护,最后调用函数stopPreview()停止预览.如果要多次拍摄照片,停止预览后需要重新调用startPreview()启动预览.函数takePicture(int msg Type)接收的参数值为CAMERA-MSG-COMPRESSED-IMAGE,所以Camera会调用函数handleCompressedPicture()处理回调的数据,然后通过函数dataCallback()对图像数据实施保护.本文采取分块写入策略实施图像数据保护,每块写入4 096 b,数据写入流程如图2所示:

图2 图像数据存储流程图

Android Camera图像数据写入流程为:

①msg Type值是否为256,如果不是,执行步骤⑦;如果是,执行步骤②;

②计算写入数据的次数N;

③初始化计数变量i=0;

④判断i≤N,如果是,执行步骤⑤,如果不是,执行步骤⑦;

⑤将tempBuffer写入文件,计算写入temp-Buffer数据:如果i<N,从Buffer中取出4096 B数据给tempBuffer;如果i=N,将Buffer中剩余数据复制到tempBuffer;

⑥计数变量i自增,返回步骤④;⑦程序结束.

2.3 录像原生程序开发

依据Android开发者官网上提供的MediaRecorder video works程序流程,录像程序开发大致分为:初始化Camera对象、初始化surface对象、初始化MediaRecorder对象、设置相关视频参数、预览、开始录制、停止录制7个部分,具体流程如图3所示.

录像程序流程为:

①初始化Camera对象;

图3 录像程序流程图

②通过函数getCameraService()获取Camera服务,然后执行Connect Camera.Android Camera包括前置和后置2种,需要指明CameraId;

③初始化surface对象,设置预览图像尺寸、像素格式;

④ 初始化 MediaRecorder对象,并设置将Camera对象赋予MediaRecorder;

⑤设置相关视频参数,比如音视频来源、输出文件格式、音视频编码、比特率、视频分辨率、文件输出路径和帧率等;

⑥通过函数prepare()和start(),准备并启动录像;

⑦监测用户命令,判断是否停止录像,如果否,执行步骤⑧;否则,执行步骤⑨;

⑧保存视频数据,继续执行步骤⑦;

⑨停止录像,释放资源.

MediaRecorder提供了接口函数setOutput-File()来保存视频文件,但是没有数据回调函数,无法使用分块加密技术对视频数据进行保护.

2.4 选择隐藏的数据分区块组

本文将用户隐私数据分块加密并写入隐藏的data分区.要想隐藏部分data分区,首先将空数据的磁盘镜像文件刷入data分区,然后找到连续空闲的磁盘块组进行屏蔽,用于存储用户隐私数据.本文实验手机是HTC E9pw,具体操作步骤如下.

首先,cd是Linux中用于切换目录的命令,此处表示切换到指定目录后,然后执行ll命令查找data分区位置为mmcblk0p43.

其次,cd到/sys/block/mmcblk0/mmcblk0p43目录,使用cat size命令得到data分区size=49037312,大小为23 GB.

然后,通过dd命令制作大小为23 GB的空磁盘镜像文件,并将镜像文件刷入手机.

接着,通过cd到proc/fs/ext4/mmcblk0p43目录,使用cat mb-groups命令查看块组使用情况,其中free为当前空闲的block数目,如果是32768说明当前块组未被使用,可以找出5 GB的空闲块组,用于制作隐藏的userdata分区.

最后,在Android内核源码中通过修改mballoc.c文件,将隐藏的块组进行屏蔽.由于写入块组需要特殊权限,所以要修改selinux/avc.c文件和fs/namei.c文件,赋予内核数据保护程序特殊权限,允许将隐私数据写入隐藏的data分区块组.

3 图像、视频数据保护的具体实现

如图4所示,Camera数据的保护分为开机前、后2部分.开机前,Android系统启动内核和Android系统相关服务,通过定制的Camera驱动程序,阻止其他应用程序访问Camera设备,避免权限滥用,同时借助Android系统自启动服务嵌入Camera监听程序.开机后,用户通过特殊命令启动数据保护工作模式,执行拍照、录像原生程序,内核数据保护程序会根据用户输入的密钥对图像、视频数据进行加密和文件重定向.

图4 基于Android内核的数据保护实现流程图

3.1 原生程序的执行

执行拍照、录像的原生程序前需要实现3个关键步骤:控制Camera权限、启动数据保护模式,启动原生程序.

1)根据Android Camera分层架构可知,Camera在底层通过调用内核的驱动程序实现拍照、预览功能.通过研究Android内核,利用Linux内核日志信息,寻找控制Camera设备的相关驱动,添加Camera访问控制逻辑,实现Camera的权限控制.

2)数据保护模式是数据保护的总开关,只有启动数据保护模式才能开启图像、视频数据保护功能.本文通过Android文件系统的重命名操作实现数据保护开关.文件重命名函数为vfs-rename,包含4个参数,其中old-dir是旧的文件目录,old-dentry是旧的目录项对象,new-dir是新的文件目录,new-dentry是新的目录项对象,通过目录项可以获取用户输入的文件名.通过以上分析可以确定实现数据保护开关的方案:首先通过文件重命名将用户命令传入内核层;然后内核层函数vfs-rename()分析处理用户命令,实现数据保护开关控制.

3)启动Camera原生程序需要解决面临3个问题:首先,怎么启动监听拍照、录像程序;其次,用户命令怎么在应用层、Framework层和Linux内核层实现消息传输;最后,如何控制拍照、录像程序运行.

本文选择开机启动的Debuggerd进程来嵌入监听主程序.在内核/system/core/debuggerd.cpp程序中,可以找到启动Debuggerd进程的main函数,在这里可以编写自定义的拍照、录像监听程序.监听程序每5 s执行一次,扫描用户是否发出命令,如果接收到用户命令就调用子程序执行拍照、录像事件.

本文利用uptime命令实现消息传递,具体方案为:内核层将用户命令嵌入到uptime中,Framework层监听程序读取uptime命令的结果,然后执行相应业务逻辑.

本文通过监控手机按键事件实现手机拍照、录像的启动和结束.Android源码frameworks层提供了实现手机按键事件的C程序代码input.h,该文件定义了事件常量枚举值.只要对input.h文件注册监听事件就可以检测用户的按键操作.

3.2 用户数据安全存储

用户隐私数据的安全存储包含3个步骤:密钥获取、文件捕获和重定向、数据存储.

首先,本系统采用主流的AES对称加密算法加解密数据,需要根据用户的密码生成加密密钥.通过文件重命名的方式,将用户命令和加密密码传递到内核加密程序,实现数据的加密.

其次,Android系统虚拟文件层用来处理文件的打开、关闭和读写操作.函数do-filp-open()用来打开并返回文件对象,其包含4个参数,dfd是文件描述符,pathname是文件路径,op是文件操作,flag是标志值.本文通过校验pathname→name中的文件后缀名,捕获图像视频文件,然后通过在函数path-openat()中对参数pathname进行重新赋值,将捕获的图像、视频文件重定向到保护目录.

最后,利用虚拟文件层的函数vfs-write()来实现数据写入.函数vfs-write()有4个参数:filp是文件对象,存储文件名、inode等信息;buffer是缓冲区,存储文件数据;length是写文件的数据大小;pos是写文件的数据位置.本文利用vfs-write()监控图像、视频数据,将buffer中缓冲数据写入隐藏的data分区块组,实现用户隐私数据的安全存储.

3.3 分区块组写策略

如图5所示,对于隐藏的data分区块组,按照每块4096B重新划分,整体分为2个部分:索引部分和数据部分.索引部分前16 B用于存储当前可用的空闲块组地址,其余部分依次存储每个文件的相关索引信息,比如文件类型、密钥和文件地址等信息.

图5 隐藏data分区的文件存储结构

图6 缓冲区数据结构

用户隐私数据分为顺序写入和数据回写2种类型,比如照片文件是一次性顺序写入,视频数据存在分时写入和数据回写问题.对于顺序写入只要分块加密并将数据依次写入块组即可,而针对视频文件的数据回写问题,需要设计专用的缓冲区数据结构来存储数据.缓冲区数据结构如附图6所示,本发明采用分块写入数据,每块大小为4096 B,源缓冲区是函数vfs-write传输的隐私数据,目的缓冲区是写入隐藏userdata分区块组的数据,inoffset是源缓冲区写入起始位置,out-offset是目的缓冲区写入起始位置,write-size是当前可以写入目的缓冲区的数据大小.

数据写入策略为:1)如果源缓冲区中准备写入的数据块小于write-size空闲块时,当前数据块容量满足要求,写入结束.如果写入的数据超出空闲块大小时,需要计算写入的数据块位置in-offset,out-offset和准备写入的数据块大小writesize.2)对于回写的数据比如视频数据,需要判断当前写入位置的数据是否存在回写,如果是,先取出当前数据块进行解密,再写入本次视频数据并加密;否则,直接写入加密的数据块.

4 方案评估

为了检验基于Android内核扩展的图像、视频数据保护方案的有效性,本节从加密前后数据内容、加密前后文件大小和加密前后CPU占用率3个方面进行测试以验证方案的有效性.本实验是在HTC E9pw(Android OS version:Lollipop,Kernel version:3.1)手机进行测试.

4.1 方案有效性评估

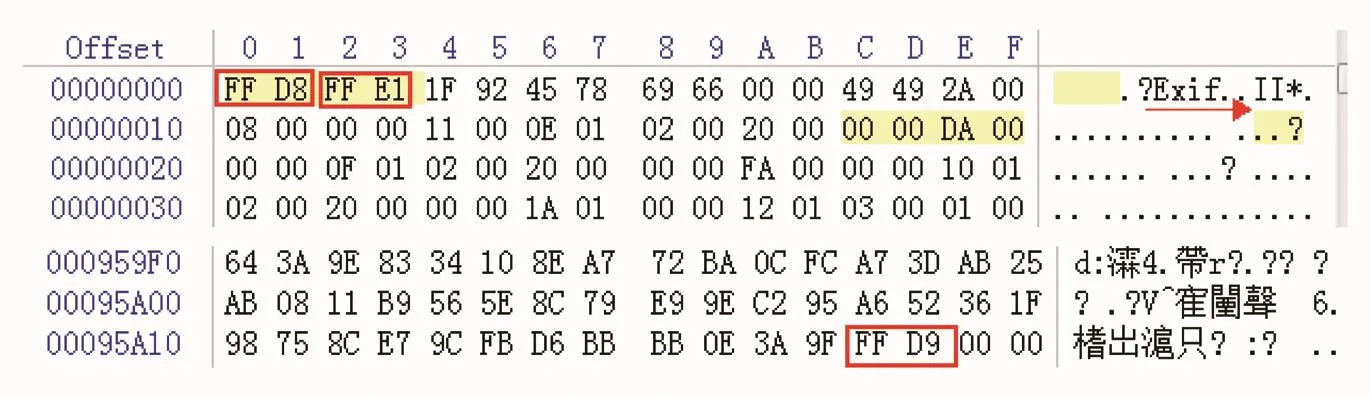

本文对照片、视频数据内容采用了AES加密,改变文件的格式和内容从而实现数据的保护.下面分别对加密前后照片和视频数据内容进行对比分析.

JPEG照片的EXIF信息由许多标记块组成,常用的标记块有:Start of Image(SOI)0xFFD8,End of Image(EOI)0xFFD9和Application(APP1)0xFFE1等.如图7和图8所示,可以看出加密前后的照片16进制数据变化.

1)加密前的SOI是“FFD8”,加密后的SOI是“62D3”;

2)加密前的APP1是“FFE1”,加密后的APP1是“1E39”;

3)加密前的EOI是“FFD9”,加密后的EOI是“7056”.

图7 图像加密前16进制数据

图8 图像加密后16进制数据

图9 视频加密前16进制数据

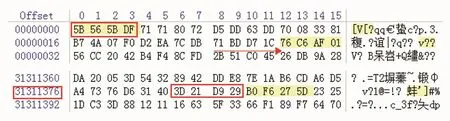

MPEG4视频由许多Box组成的,Box排列顺序是FTYP,MDAT,MOOV.如图9和图10所示,可以看出加密前后的视频16进制数据变化.

1)加密前FTYP前4B内容为“0x00000018”,加密后为“0x5B565BDF”;

2)加密前MDAT前4B内容为“0x00000001”,加密后为“71BDD71C”;

3)加密前MOOV前4B内容为“0x00000ED3”,加密后为“0x3D21D929.

通过Win Hex对加密前后视频数据的对比,发现JPEG照片的EXIF信息标记块、视频数据的MPEG格式发生了变化,数据受到破坏.这说明AES数据加密有明显的效果,可以实现数据保护.

4.2 加密前后文件大小对比

为了研究本文的数据保护技术对生成文件的影响,通过区分不同场景,测试了照片和视频文件的大小.如表1和表2所示,3种场景的加密前后图像、视频大小完全一致.本文采用AES的循环冗余对称加密算法,每轮采用异或运算,不影响数据大小.

图10 视频加密后16进制数据

表1 加密前后图片文件大小 KB

表2 加密前后视频文件大小 MB

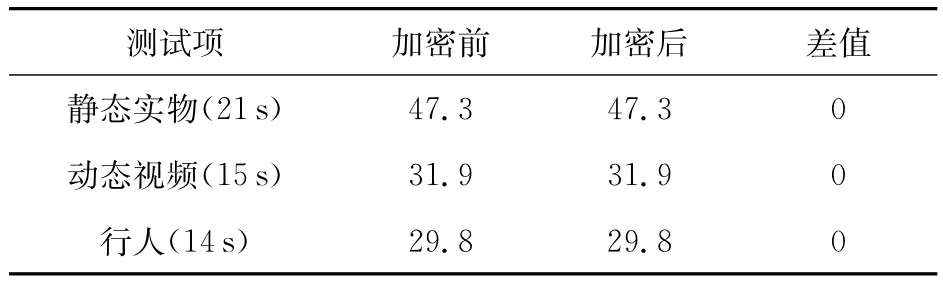

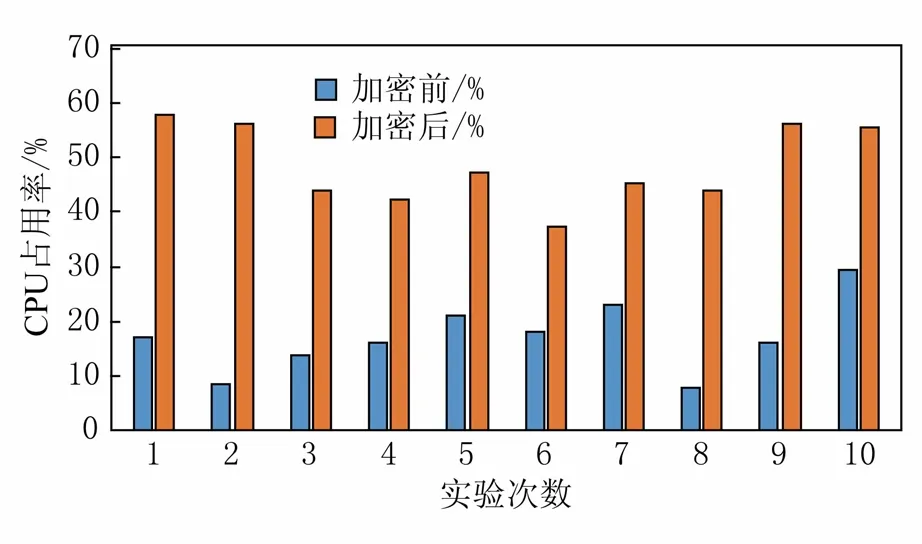

4.3 加密前后CPU占用率对比

本文采用Linux的top命令,测试了Camera工作时数据保护前后CPU的占用率.为了测试拍照过程mediaserver进程的CPU占用率,本文采用相关的测试方法:首先分别采集数据保护前和保护后的图像数据,3 s 1张,10张照片为1组,测试10组数据;然后利用top命令计算每组数据mediaserver进程的CPU平均占用率.如图11所示,对拍照进行数据保护后,mediaserver进程的CPU占用率有所上升.这是由于:1)本文采用基于AES的加密算法,写入前要进行加密,写入速度有所延迟;2)本文调用自定义的拍照程序,逐块写入文件,没有采用高速缓冲区,所以对CPU资源的消耗较大.

图11 图像数据加密前后CPU占用率

为了测试视频保护前后CPU占用率,本文采用了相关测试方法:首先分别采集数据保护前、后视频数据,视频时长20 s,一共采集10组测试数据;然后利用top命令计算每组数据mediaserver进程的CPU平均占用率.如图12所示,对视频数据实施保护后mediaserver进程CPU占用率有所上升.这是因为:1)本文采用特殊策略对视频数据进行了回写处理;2)对视频数据采用分块加密处理,耗费系统资源.

图12 视频数据加密前后CPU占用率

5 结 论

本文针对Android设备权限滥用和数据被窃取风险,通过研究Camera,MediaRecorder接口与函数调用,开发了拍照、录像原生程序,并提出了基于Android内核扩展的Camera数据保护技术解决方案.本文使用HTC E9pw型号手机进行了真机测试.实验表明,本方案可以在Android内核底层对图像、视频数据实现分块加密,而且还可以推广到其他设备,为用户提供数据安全.本方案是基于Android内核扩展的数据保护,实验需要修改内核,可移植性差.在以后的研究中,我们需要继续研究更加通用、安全、便捷的数据保护技术,为数据保护领域提供思路,贡献自己的一份力量.

[1]Jiang F,Huang X.Development Report on China's wearable devices in 2014[M]//Development Report on China's New Media.Berlin:Springer,2017:129-145

[2]Enck W,Ongtang M,Mcdaniel P.Understanding Android security[J].IEEE Security&Privacy,2009,7(1):50-57

[3]Shen J,Gong S,Bao W.Analysis of network security in daily life[J].Information and Computer Security,2018,1(1):1-9

[4]Yu L,Luo X,Liu X,et al.Can We trust the privacy policies of Android apps?[C]//Proc of IEEE/IFIP Int Conf on Dependable Systems and Networks.Piscataway,NJ:IEEE,2016:538-549

[5]Basu P,Rajamanikkam C,Bal A,et al.FIFA:Exploring a focally induced fault attack strategy in near-threshold computing[J].IEEE Embedded Systems Letters,2017,(99):1-1

[6]李金龙.基于内核扩展的智能手机安全加固技术[D].北京:北京理工大学,2015

[7]Prashantjawade P,Thakre SS.Physical security for nobile devices using novel application lockbox[J].International Journal of Innovative Research in Computer&Communication Engineering,2013,1(5):1238-1245

[8]Cortier V,Filipiak A,Florent J,et al.Designing and proving an EMV-compliant payment protocol for mobile devices[C]//Proc of 2017 IEEE European Symp on Security and Privacy(EuroS&P).Piscataway,NJ:IEEE,2017:467-480

[9]Shezan F H,Afroze S F,Iqbal A.Vulnerability detection in recent Android apps:An empirical study[C]//Proc of 2017 Int Conf on Networking,Systems and Security(NSysS).Piscataway,NJ:IEEE,2017:55-63

[10]Hong S,Liu C,Ren B,et al.Poster:Sdguard:An Android application implementing privacy protection and ransomware detection[C]//Proc of Int Conf on Mobile Systems,Applications,and Services.New York:ACM,2017:149-149

[11]Cai S,Huang R,Yang N,et al.Research on dynamic safe loading techniques in Android application protection system[C]//Proc of Int Conf on Smart Computing and Communication.Berlin:Springer,2017:134-143

[12]Wijesekera P,Baokar A,Tsai L,et al.The feasibility of dynamically granted permissions:Aligning mobile privacy with user preferences[C]//Proc of 2017 IEEE Symp on Security and Privacy(SP).Piscataway,NJ:IEEE,2017:1077-1093

[13]Andriotis P,Sasse M A,Stringhini G.Permissions snapshots:Assessing users'adaptation to the Android runtime permission model[C]//Proc of IEEE Int Workshop on Information Forensics and Security.Piscataway,NJ:IEEE,2016:1-6

[14]杨博.Android系统下应用程序的安全性研究[D].上海:上海交通大学,2013

[15]Hong S,Liu C,Cheng B,et al.MobiGemini:Sensitivebased data and resource protection framework for mobile device[J].China Communications,2017,14(7):1-11

[16]Müller T,Spreitzenbarth M.FROST[C]//Proc of Int Conf on Applied Cryptography and Network Security.Berlin:Springer,2013:373-388

[17]Rosculete L,Rosculete L,Mitra T,et al.Automated partitioning of Android applications for trusted execution environments[C]//Proc of IEEE/ACM Int Conf on Software Engineering.Piscataway,NJ:IEEE,2017:923-934

[18]Zhang Y,Zhao S,Qin Y,et al.Trust TokenF:A generic security framework for mobile two-factor authentication using trustzone[C]//Proc of IEEE Trustcom/Bigdatase/Ispa.Los Alamitos,CA:IEEE Computer Society,2015:41-48

[19]Gao C,Yang C H.File-based encryption with SM4[C]//Proc of the 2nd IEEE Int Conf on Data Science in Cyberspace(DSC).Piscataway,NJ:IEEE,2017:426-430

[20]Hazra S,Mateti P.Challenges in Android forensics[C]//Proc of Int Symp on Security in Computing and Communication.Berlin:Springer,2017:286-299

[21]Cai X,Gu X,Wang Y,et al.Enforcing ACL access control on Android platform[C]//Proc of Int Conf on Information Security.Berlin:Springer,2017:366-383

[22]Chang R,Jiang L,Chen W,et al.Towards a multilayered permission-based access control for extending Android security[J].Concurrency&Computation Practice&Experience,2018,30(5):e4414

[23]Wu J,Yang M,Luo T.PACS:Pemission abuse checking system for Android applictions based on review mining[C]//Proc of 2017 IEEE Conf on Dependable and Secure Computing.Piscataway,NJ:IEEE,2017:251-258

[24]Enck W,Octeau D,Mcdaniel P,et al.A study of Android application security[C]//Proc of USENIX Conf on Security.Berkeley,CA:USENIX Association,2011:21-21

[25]Enck W,Ongtang M,McDaniel P.On lightweight mobile phone application certification[C]//Proc of the 16th ACM Conf on Computer and Communications Security.New York:ACM,2009:235-245

[26]Burguera I,Zurutuza U,Nadjm-Tehrani S.Crowdroid:Behavior-based malware detection system for Android[C]//Proc of ACM Workshop on Security and Privacy in Smartphones and Mobile Devices.New York:ACM,2011:15-26

[27]王磊.Android增强型权限控制机制的设计与实现[D].北京:北京大学,2011

[28]汤瑾.Android平台下的隐私数据保护方法的研究与实现[D].北京:北京邮电大学,2014

[29]苑举立.Android应用的权限泄露分析[D].上海:上海交通大学,2014

[30]Huang F,Wu W,Yang M,et al.A fine-grained permission control mechanism for external storage of Android[C]//Proc of IEEE Int Conf on Systems,Man,and Cybernetics.Piscataway,NJ:IEEE,2017:002911-002916

[31]Lu Y F,Kuo C F,Fang Y Y.Efficient storage encryption for Android mobile devices[C]//Proc of Int Conf on Research in Adaptive and Convergent Systems.New York:ACM,2016:213-218

[32]Gao H,Guo X Y.Android oriented deniable and transparent encryption system[J].Computer Engineering&Design,2016,37(2):319-323