理想格上支持隐私保护的属性基加密方案

2018-04-19闫玺玺刘媛李子臣汤永利叶青

闫玺玺,刘媛,李子臣,汤永利,叶青

理想格上支持隐私保护的属性基加密方案

闫玺玺1,刘媛1,李子臣2,汤永利1,叶青1

(1. 河南理工大学计算机科学与技术学院,河南 焦作 454003;2. 北京印刷学院信息工程学院,北京 102600)

理想格上的加密方案具有密钥尺寸小、加密效率高的优势,利用理想格环上带误差学习(R-LWE, ring learning with error)问题,构造一种可以保护用户属性隐私的属性基加密方案,支持灵活的访问策略,提供用户隐私保护,并且提高方案效率,缩短密钥尺寸。该方案通过采用半策略隐藏方式,保护用户的隐私,从而避免用户的敏感属性值泄露给其他任何第三方。另外,将扩展的Shamir门限秘密共享技术应用于构造方案的访问结构,从而实现用户属性的“与”“或”“门限”这3种操作,具有更高的灵活性。经安全性分析证明,该方案在标准模型下满足自适应选择明文攻击安全。通过与其他方案的对比,该方案系统公钥、系统私钥、用户私钥长度以及密文长度都有所优化,在实际应用中更加有效。

属性基加密;理想格;隐私保护;环上带误差学习;访问树

1 引言

随着互联网的高速发展及云计算的广泛应用,人们喜欢将个人数据外包给云端,但是这些外包给云端的数据中往往包含用户的一些敏感信息,为了防止用户隐私的泄露,经常需要对敏感的隐私信息进行加密处理。属性基加密[1](ABE, attribute based encryption)机制用一系列的属性来表示用户的身份信息,利用对用户的密钥或密文设置的访问策略或属性集合的匹配程度,来判断解密者的解密能力,可以实现用户外包数据的一对多共享和细粒度访问控制,灵活性和实用性更高。自从ABE提出以来,基于各种困难假设和应用环境的ABE方案不断被提出,但大多ABE方案是以双线性映射为基础的,并不能很好地抵抗量子攻击。而基于格的密码系统具有较高的加密效率、密钥尺寸小、抗量子攻击等特点,成为后量子时代学者们的研究热点。

Ajtai等[2]利用格理论构造出第一个公钥加密方案,该方案指出解决公钥密码系统中的平均困难问题,与解决公钥密码系统中的最坏困难问题是等价的,但该系统的效率极低。Regev[3]提出格上的带误差学习(LWE, learning with error)问题,本文指出利用LWE问题可以构造如基于身份的加密方案和ABE方案等公钥加密方案,且构造的公钥加密方案可以在最坏困难问题下抵抗量子攻击。Agrawal等[4]利用格上LWE问题,分别针对大/小身份集合构造出2种不同的模糊身份加密方案,并最后证明方案的安全性可规约为LWE问题。Boyen[5]利用LWE问题构造基于属性的功能加密方案,该方案是一种密钥策略的ABE方案,但是方案的访问策略是利用线性秘密共享技术构造的,导致方案中用户的密钥尺寸过大。Liu等[6]提出一种格上支持“门限”的属性分层加密方案,该方案基于LWE问题,并在标准模型下证明满足选择明文攻击(CPA, chosen-plaintext attack)安全。Zhao等[7]提出格上基于属性的电路加密方案,该方案属于密钥策略ABE,支持“与”操作并在选择模型下证明满足LWE假设。Wang[8]提出标准模型下基于格的密文策略的ABE方案,该方案在文献[4]的基础上构造2种属性基加密方法,并支持“与”操作。

但是,由于基于LWE的密码方案中固有的二次乘法开销,导致系统的效率较低,因此,Lyubashevsky等[9]提出环上带误差学习(R-LWE, ring learning with error)问题,相较于LWE密码体制,具有密钥尺寸小、加密效率高的优势。Zhu等[10]首次利用理想格上R-LWE问题,构造ABE方案,该方案的加解密算法设计简单、加解密效率高、密钥尺寸短。随后,Tan等[11]提出格上基于R-LWE问题的密文策略属性基加密方案,采用线性秘密共享技术实现访问策略的控制,并引入密钥随机化技术来抵抗共谋攻击。吴立强等[12]提出理想格上的高效模糊身份加密方案,方案基于理想格上的R-LWE问题,并利用用户身份信息的属性集合与加密属性集合足够“相近”时才能解密的思想,构造加密方案,方案可在标准模型下证明其满足选择身份和选择明文攻击安全。孙泽栋等[13]利用R-LWE的提出的密钥策略ABE方案,可以支持任意长度的属性集合,并满足半适应性安全,另外,方案的最后设计一个编译器,可以将ABE方案转化为全同态加密方案。杨海斌[14]利用理想格上的R-LWE问题提出一种新的身份分层加密方案,改进理想格上的陷门函数,并利用改进的陷门函数为用户产生私钥,方案的安全性可规约为判定R-LWE问题。闫玺玺等[15]提出一种理想格上的多机构属性基加密隐私保护方案,支持多个属性机构管理不同的属性集,并证明其满足自适应选择明文攻击安全。

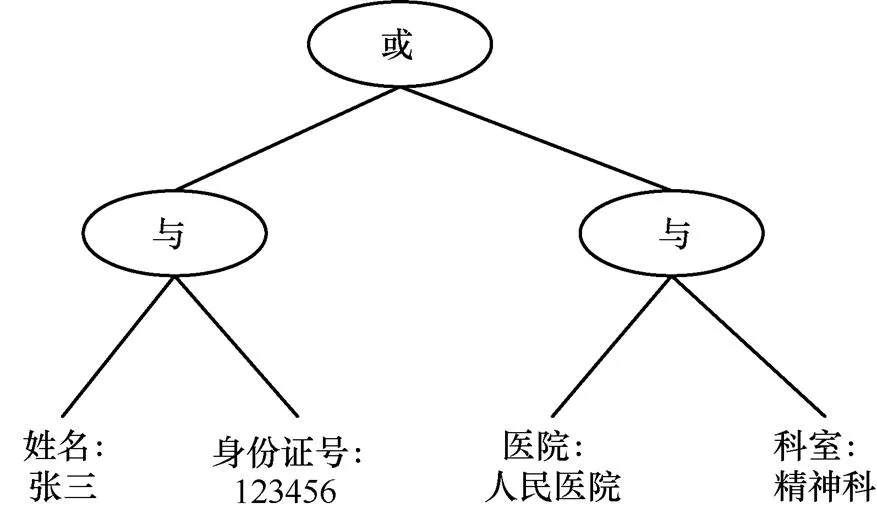

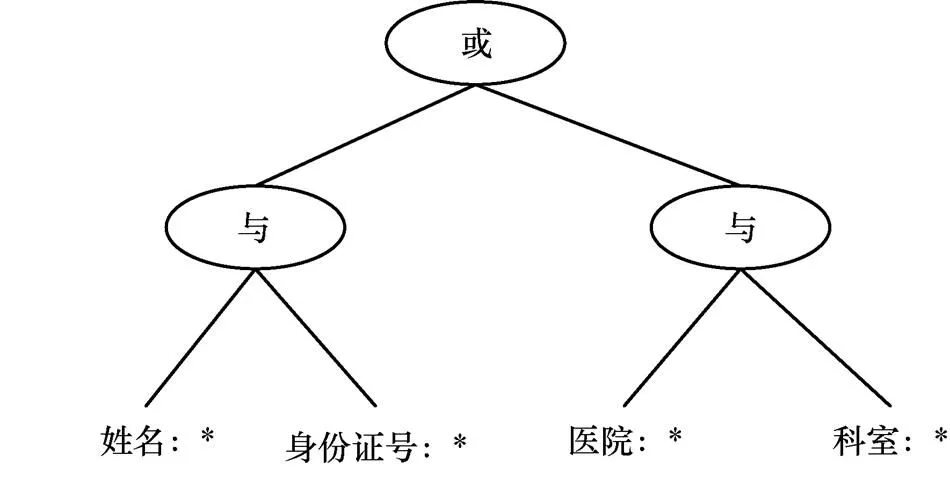

从上述分析可以看出,格上的ABE方案并不成熟,大多方案仅支持“与”操作或“门限”操作,操作方式单一、灵活性不高。另外,大多方案很少考虑用户属性的泄露而导致用户敏感隐私的泄露。例如,在个人健康病例系统中,病人将自己的病例信息保存在云服务器,设置的访问策略如图1所示,但在这些属性中,身份证号和科室等都是病人较为敏感的信息,其内容涉及病人隐私,需要提供保护服务。因此,本文在理想格上首次提出一种支持隐私保护的属性基加密方案,主要思想包括3点。1) 利用理想格上的R-LWE问题构造ABE方案,缩短密钥尺寸,提高加密效率。2) 扩展的Shamir门限秘密共享技术的灵活运用,可以实现属性的“与”“或”“门限”操作,提高系统的灵活性。3) 采用半策略隐藏方式,将属性分为属性名和属性值2个部分,通过对属性名进行加密,将用户的具体属性值隐藏进密文,从而有效保护用户的属性隐私,具体访问策略如图2所示。

图1 普通访问策略

图2 本文采用的半隐藏访问策略

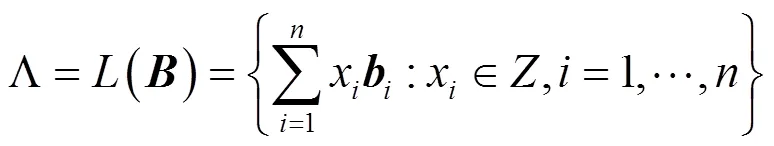

2 相关知识

2.1 格的相关定义

2.2 困难问题

2.3 扩展的Shamir(t,n)门限秘密共享

3 算法定义和安全模型

3.1 算法定义

本文方案包括4个算法,即系统初始化算法、密钥生成算法、加密算法和解密算法,具体如下。

3.2 安全模型

Phase 2 重复Phase 1。

4 方案构造

1) 系统初始化

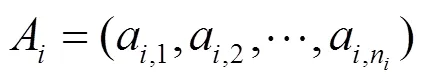

2) 密钥生成

3) 加密

4) 解密

5 方案分析

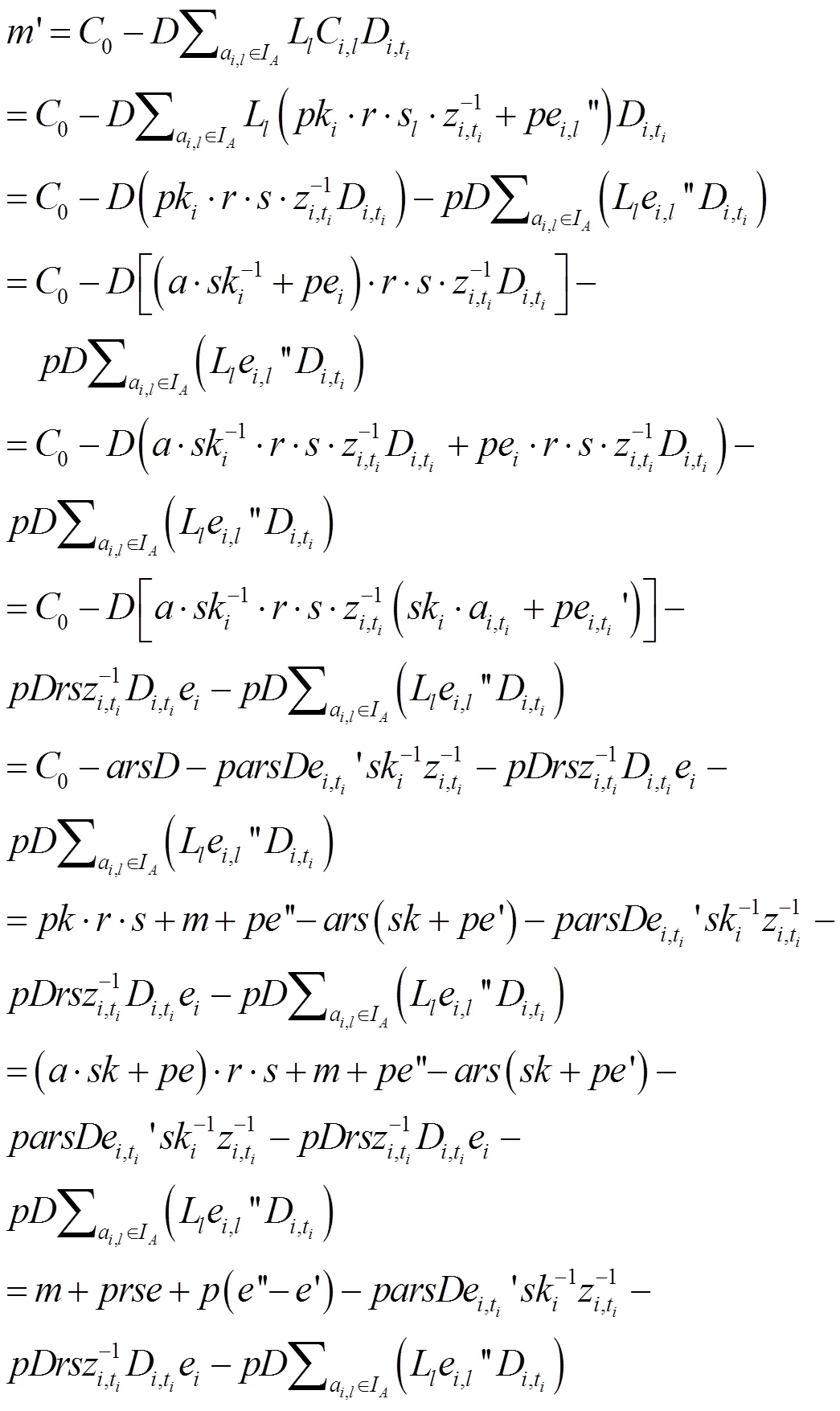

5.1 正确性

5.2 安全性证明

Setup

Phase 1

Challenge

Phase 2

Guess

5.3 隐私保护分析

5.4 性能分析

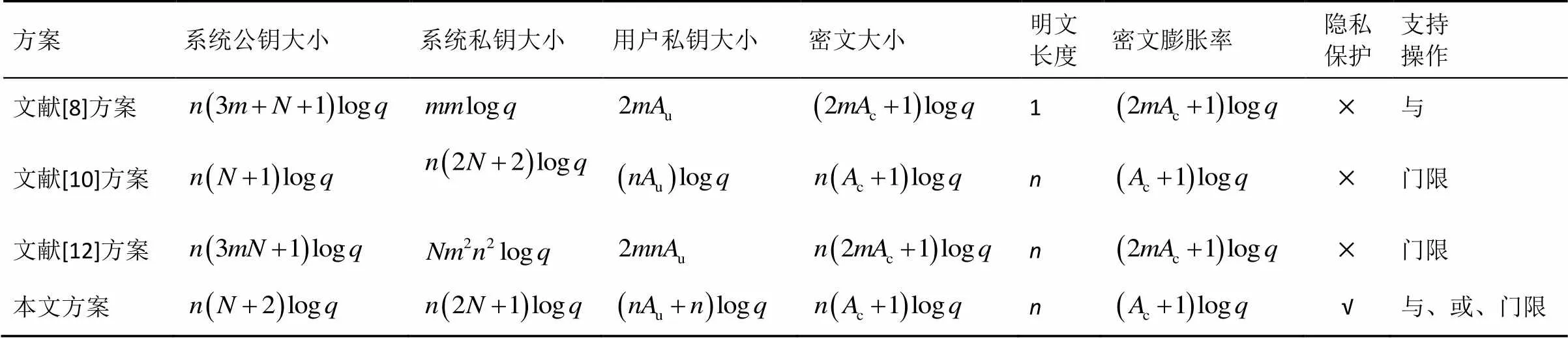

从表1可以看出,本文支持对用户的所有属性隐私的保护,而其他方案并不提供隐私保护功能;本文方案采用访问树结构支持属性的“与”“或”“门限”这3种操作,而文献[8]仅支持“与”操作,文献[10,12]支持“门限”操作,方式单一,灵活性较低。

综合分析,本文方案支持用户的所有属性隐私的保护,同时采用访问树结构支持属性的“与”“或”“门限”这3种操作,提高系统的灵活性与安全性。另外,方案在系统公私钥、用户密钥和密文大小方面都有所优化,加密效率高,密文膨胀率低,在实际应用中更加有效。

6 结束语

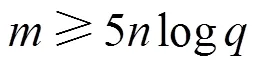

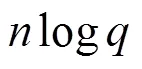

本文利用理想格上的R-LWE问题构造ABE方案,解决数据外包环境下外包数据中用户的属性隐私泄露问题,相比于标准格上ABE方案中只能加密单个比特明文数据,本文可加密bit的明文,既提高系统的加密效率,又减小密钥长度和密文长度。同时,利用扩展的Shamir门限秘密共享机制设置访问策略,实现属性的“与”“或”“门限”这3种操作,增加系统的灵活性。另外,将用户的属性分成2个部分:属性名和属性值,加密时使用属性名进行加密,而将属性值隐藏,从而保护用户的具体属性值不被泄露给任何第三方。实际应用中用户将加密数据存储在云服务器中,有时会根据需要撤销某些属性,下一步将对格上用户属性的即时撤销方案进行研究。

表1 相关方案对比

[1] SAHAI A, WATERS B. Fuzzy identity-based encryption[C]//Advances in Cryptology-EUROCRYPT. 2005: 457-473.

[2] AJTAI M, DWORK C. A public-key cryptosystem with worst- case/average-case equivalence[C]//ACM Symposium on Theory of Computing(STOC). 1997:284-293.

[3] REGEV O. On lattices, learning with errors, random linear codes, and cryptography[C]//The Symposium on Theory of Computing. 2005: 84-93.

[4] AGRAWAL S, BOYEN X, VAIKUNTANATHAN V, et al. Functional encryption for threshold functions (or fuzzy IBE) from lattices[C]//International Conference on Practice and Theory in Public Key Cryptography. 2012:280-297.

[5] BOYEN X. Attribute-based functional encryption on lattices[C]//The 10th Theory of Cryptography Conference, Lecture Notes in Computer Science. 2013: 122-142.

[6] LIU X M, MA J F, XIONG J B, et al. Threshold attribute-based encryption with attribute hierarchy for lattices in the standard model[J]. IET Information Security, 2014, 8(4):217-223.

[7] ZHAO J, GAO H Y, ZHANG J Q. Attribute-based encryption for circuits on lattices[J]. Tsinghua Science and Technology, 2014, 45(5):463-469.

[8] WANG Y T. Lattice ciphertext policy attribute-based encryption in the standard model[J]. International Journal of Network Security, 2014, 16(6):444-451.

[9] LYUBASHEVSKY V, PEIKERT C, REGEV O. On ideal lattices and learning with errors over rings[C]//Advances in Cryptology- EUROCRYPT 2010, International Conference on the Theory and Applications of Cryptographic Techniques. 2010:1-23.

[10] ZHU W L , YU J P, ZHANG P, et al. Efficient attribute-based encryption from R-LWE[J]. Chinese Journal of Electronics, 2014, 23(4): 778-782.

[11] TAN S F, SAMSUDIN A. Lattice ciphertext-policy attribute-based encryption from ring-LWE[C]//International Symposium on Technology Management and Emerging Technologies. 2015:258-262.

[12] 吴立强, 杨晓元, 韩益亮. 基于理想格的高效模糊身份加密方案[J]. 计算机学报, 2015, 38(4):775-782.

WU L Q, YANG X Y, HAN Y L. An efficient FIBE scheme based on ideal lattices[J]. Chinese Journal of Computers, 2015, 38(4):775-782.

[13] 孙泽栋, 祝跃飞, 顾纯祥, 等. 基于RLWE的密钥策略属性加密体制[J]. 通信学报,2016, 37(Z1): 125-131.

SUN Z D, ZHU Y F, GU C X, et al. RLWE-based key-policy ABE scheme[J]. Journal on Communications, 2016, 37(Z1): 125-131.

[14] 杨海斌. 一种新的格上基于身份的分层加密方案[J]. 武汉大学学报(理学版), 2016, 62(2):155-160.

YANG H B. A new hierarchical identity-based encryption scheme based on lattices[J]. Journal of Wuhan University (Nature Science Edition), 2016, 62(2):155-160.

[15] 闫玺玺, 刘媛, 李子臣, 等. 云环境下理想格上的多机构属性基加密隐私保护方案[J]. 信息网络安全, 2017(8): 19-25. YAN X X, LIU Y, LI Z C, et al. A privacy-preserving multi-authority attribute encryption scheme on ideal lattices in the cloud environment[J]. Netinfo Security, 2017(8): 19-25.

Privacy-preserving attribute-based encryption scheme on ideal lattices

YAN Xixi1, LIU Yuan1, LI Zichen2, TANG Yongli1, YE Qing1

1.School of Computer Science and Technology, Henan Polytechnic University, Jiaozuo 454003, China 2. School of Information Engineering, Beijing Institute of Graphic Communication, Beijing 102600, China

Based on the small key size and high encryption efficiency on ideal lattices, a privacy-preserving attribute-based encryption scheme on ideal lattices was proposed, which could support flexible access policies and privacy protection for the users. In the scheme, a semi-hidden policy was introduced to protect the users’ privacy. Thus, the sensitive values of user’s attributes are hidden to prevent from revealing to any third parties. In addition, the extended Shamir secret-sharing schemes was used to construct the access tree structure which can support “and”“or” and “threshold” operations of attributes with a high flexibility. Besides, the scheme was proved to be secure against chosen plaintext attack under the standard mode. Compared to the existing related schemes, the scheme can yield significant performance benefits, especially the size of system public/secret keys, users’ secret key and ciphertext. It is more effective in the large scale distributed environment.

attribute based encryption, ideal lattices, privacy-preserving, R-LWE, access tree

TP309

A

10.11959/j.issn.1000-436x.2018048

2017-06-06;

2017-12-13

汤永利,yltang@hpu.edu.cn

国家自然科学基金资助项目(No.61300216);国家密码管理局“十三五”国家密码发展基金资助项目(No.MMJJ20170122);河南省教育厅科研基金资助项目(No.16A520013);河南理工大学博士基金资助项目(No.B2014-044)

The National Natural Science Foundation of China (No.61300216), The “13th Five-Year” National Crypto Development Foundation(No.MMJJ20170122), The Scientific Research Project of Henan Province (No.16A520013),Research Fund for the Doctoral Program of Henan Polytechnic University (No.B2014-044)

闫玺玺(1985-),女,河南灵宝人,博士,河南理工大学副教授、硕士生导师,主要研究方向为网络与信息安全、数字版权管理、数字内容安全和密码学。

刘媛(1989-),女,河南濮阳人,河南理工大学硕士生,主要研究方向为密码学、网络与信息安全。

李子臣(1965-),男,河南温县人,北京印刷学院教授、博士生导师,主要研究方向为信息安全、电子商务和密码学。

汤永利(1972-),男,河南焦作人,博士后,河南理工大学教授、硕士生导师,主要研究方向为密码学算法检测、网络与信息安全。

叶青(1981-),女,辽宁营口人,博士,河南理工大学讲师、硕士生导师,主要研究方向为密码学和数字签名。