基于虚拟拓扑的多级可信传输体系及路由计算

2018-04-16陈文龙赵一荣唐晓岚

陈文龙 赵一荣 肖 融 唐晓岚 徐 恪

1(首都师范大学信息工程学院 北京 100048) 2(北京师范大学信息科学与技术学院 北京 100875) 3 (清华大学计算机科学与技术系 北京 100084) (chenwenlong@cnu.edu.cn)

2013年斯诺登披露的“棱镜计划”通过直接攻击互联网大型路由设备获取网络流量[1],使得路由器及转发路径的安全、可信备受关注.互联网总是包罗不同厂商、基于不同平台研制的路由器,安全可信度相差较大,而且同一设备部署于不同管理环境时其可信度也会有差异.另一方面,不同的互联网流量的安全需求也各不相同.我们需要围绕流量安全需求、路由节点可信度、流量传输路径,进行区域范围的一体化可信传输规划.软件定义网络(software defined networking, SDN)[2]环境为上述需求提供了良好的网络支撑环境.本文面向SDN网络环境,为不同安全级别的流量提供相应可信级别的传输路径,确保网络流量的可信传输.

本文设计了多级可信传输机制(credible trans-mission mechanism with multiple levels, CETML),实现流量的可信传输.该传输体系中,每一个路由节点和每一个IP前缀都被指定相应的可信级别.而且,进入可信网络的流量基于其源、目的IP地址,在IP头部被设置明确的可信级别,用于标识流量所期望的传输路径(即路由节点)的最小可信级别.可信传输机制确保网络中的报文必须通过不小于其可信级别的路由器进行转发.本文面向SDN网络环境,基于可信级别构建虚拟拓扑,设计了可依次迭代的多级路由计算方法.路由节点序号按可信级别反序排列,利用Floyd算法思想,实现高效的多关联拓扑最短路由计算算法.

本文主要贡献包括3方面:

1) 提出了多级可信传输体系,为网络流量及路由节点指定可信级别,并确保网络流量总是通过不小于其可信级别的路由器进行传输;

2) 基于可信级别构建多级虚拟拓扑,设计路由节点的可扩展二维序号,使得一次迭代算法获得所有虚拟拓扑的路由计算结果,显著降低了路由计算的复杂度;

3) 设计了路由器中基于可信级别索引的多跳转发表结构,优化了存储空间并提升了转发效率.

1 相关研究

在网络传输安全的研究中,可信网络[3]一直是关注的热点问题.文献[4]提出了一种适用于开放分布式网络环境下的基于信任领域和评价可信度量的信任模型,并给出了模型流程及相关定义.同时设计了基于节点评分行为相似性的共谋团体识别算法,以及评价节点反馈权重的方法.文献[5-6]介绍了一种主观逻辑信任模型,通过消除不信任路径的方法简化信任图,将复杂的信任图简化为串并行图,但这种简化方式在理论上存在信息损失的可能性.改进的信任模型无需信任图简化,转而使用边缘切割的方式得到规范图,并计算节点的信任度.文献[7-8]设计了路由交换范式构建可信网络,可对报文进行转发过滤,对路由设备的行为进行管理控制,并设计相应范式,实验证明其可有效识别窃听分组行为.文献[9]提出一种自治域网络中终端切换时的快速身份认证方法,以保证安全终端的域内可信.

多径路由传输等技术作为传统路由的扩展,既可提高网络传输能力,又能为安全传输提供技术支撑.基于2维路由的多径传输可为具有相同目的IP、不同源IP的流量提供不同安全性能的传输路径[10].文献[11]为多径传输的流划分问题设计了最大最小值的路径延时算法,并可计算出最佳的流量分割方法.文献[12-13]设计了依据传输时延预测的多径传输算法,减少不同路径传输时延差异对多径传输带来的影响.文献[14]基于链路状态路由设计了多路径传输体系,并把路径长度和路径可靠性作为路由选择的主要参数.

SDN是一种集中式路由控制环境,非常适合部署灵活的路由策略,可通过多路径传输提升网络安全性或带宽利用率[15].文献[16]介绍了软件定义网络的研究进展,包括软件定义网络的体系结构和协议设计,以及各层次设备设计与转发规则,并对其一致性、可用性、容错性等关键控制属性进行了评估.SDN环境中,控制服务器需要计算拓扑中每2个节点之间的最优路径,现有的Dijkstra算法是一种选择,但仍需优化.文献[17]介绍的Dijkstra优化算法,利用两点间直线距离最短的思想,重新规划节点计算顺序使得节点计算数量减少,从而提升算法效率.文献[18]面对Dijkstra算法,引入了加权约束函数来解决数据结构存储的空间和时间冗余等缺陷,并且灵活地改变权值以适应不同的网络复杂度.Floyd-Warshall算法[19]通过路由矩阵的迭代计算,完成网络中所有节点间的最优传输路径的计算,研究者通过排除无关节点等方法进行算法优化[20].社交网络的分类别连接路径[21]与本文工作有类似思想,其拓扑中每条边都具有不同的标签属性,用于标识不同类别的连接关系.研究者设计了EDP(edge-disjoint partitioning)方法,计算同类别或跨类别节点的最短路径.EDP由一个逐步增量建立的动态索引机制和一个高效的索引遍历算法构成,增量机制使得建立索引的开销被分摊,提高了计算效率.

2 多级可信传输体系

多级可信传输的核心思想是:网络中的报文必须通过不小于其可信级别的路由器进行转发,具体内容描述如下:

1) 自治域网络的管理机构指定并配置所辖路由器的可信级别.考虑因素包括:生产厂商、系统研制平台架构、运营机构、管理环境等.不同的网络运营诉求会导致不同的配置依据,本文不做分析.

2) 管理机构对相关IP前缀指定可信级别,其他IP前缀为默认的最低可信级别.IP前缀的可信级别存储在接入路由器中.

3) 路由器在可信级别约束范围内计算最优路由.本文面向SDN环境设计,由控制器进行集中式路由计算,并向各路由器下发相应的转发表项.

4) 接入路由器依据统一策略,对进入自治域网络的报文标记可信级别,详见2.1节.

5) 路由器根据接收到报文的可信级别,选择相应级别的转发路径完成报文转发.

多级可信传输主要工作包括:1)可信级别的设定及标识,以及可信传输策略的制定;2)多级可信传输体系下,最优路径的高效计算方法.多级可信传输是一种区域网络整体规划的部署方案,本文以SDN环境为背景进行集中式路由计算方法的设计.

图1左上角的拓扑结构是多级可信网络的物理拓扑,包括:第3级正方形节点(最高可信级别),A,B,C,D;第2级六边形节点,E,F;第1级圆形节点(最低可信级别),G,H.由于高级别的路由节点可以转发低级别的流量,所以该物理拓扑可衍生出3个不同可信级别的虚拟拓扑,即另外3个分级别拓扑结构.显然,可信级别由低到高形成的虚拟拓扑,具有依次包含关系.令拓扑中所有链路的双向权值均为1,以A,D两点的流量传输为例,针对不同可信级别的流量,它们在第1~3级虚拟拓扑中的最优路径分别为:A-G-D,A-B-C-D,A-B-C-D.

Fig. 1 Topology with multiple levels credibility图1 多级可信拓扑

本文假设网络管理机构在构建拓扑时确保不同可信级别的路由器是连通的.后续研究中,将针对某级别不连通的拓扑设计隧道连通方案.

2.1 可信级别的标识

可信传输体系中,每一个IP前缀PF(代表某一局域网)都具有对应的可信级别,表示为:CR(PF).任一路由节点r都有唯一的可信级别:CR(r).在此说明,路由器和IP前缀的可信等级是由网络管理者预先指定的.

令数据流Γ的源、目的IP前缀为〈PFs,PFd〉,则数据流Γ的可信级别由其源、目的前缀决定,表示为式(1):

CR(Γ)=Ftraffic(CR(PFs),CR(PFd)).

(1)

基于不同的可信管理需求,设置不同的Ftraffic计算策略,本文建议直接取源、目的IP可信级别的较小值为流量的可信级别,即:

CR(Γ)=min(CR(PFs),CR(PFd)).

(2)

当然,我们需要存储IP前缀与可信级别的对应关系:〈PF,CR(PF)〉,IP地址可信级别的对应关系查找过程也符合最长前缀匹配规则.例如,若可信传输网络有2个可信级别关系〈10.0.0.08,CR1〉,〈10.10.0.016,CR2〉,则IP地址10.10.0.1对应的可信级别为CR2.

通常,我们只对部分需关注的IP前缀存储其可信级别,其他IP前缀为默认的最低可信级别(1级).而且,IP前缀可信级别信息只需存储在自治域边缘路由器中,它们对进入自治域网络的流量进行可信级别的标识,所以前缀可信级别信息存储代价不大.令非默认级别的IP前缀数量为N_PFCR,则多级可信网络中每个边缘路由器需存储N_PFCR个前缀可信级别信息:〈PF,CR(PF)〉.

边缘路由器根据报文源、目的IP地址和已存储的所辖IP前缀可信级别,在IP头部标记流量的可信级别(IPv4为“traffic class”字段,IPv6为“type of service”字段).

2.2 多级可信转发

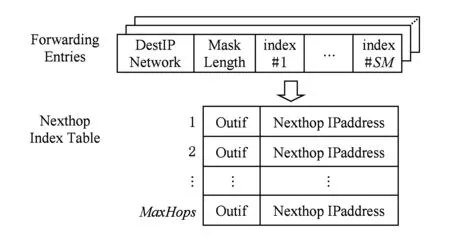

多级可信传输体系中,去往同一IP网段的报文会基于报文的可信级别选择不同的转发路径.所以,一条转发项可能包含多个下一跳,它由第3节的多级路由计算所得.考虑到不同级别的转发很可能共用相同的下一跳,为了提高存储效率,采用下一跳索引的转发项存储结构,如图2所示.每个路由器会单独构建一个下一跳索引表,包括路由节点所有的出接口和下一跳IP.转发项有最多SM个下一跳索引,当报文的可信级别为i时(取值范围为[1,SM]),取其第i个下一跳索引,其值为index #i.若值为0,表示不存在对应级别的下一跳,否则取“下一跳索引表”中的第“index #i”项内容为该报文的下一跳转发信息.由于路由器无法转发可信级别高于自身的报文,若路由器可信级别为k,则它所有转发项都最多有k个下一跳.

Fig. 2 Forwarding entries including multiple next hops图2 包含多级下一跳的转发项结构

多级转发机制在商用路由器中的实现并不复杂.高性能路由系统中典型的TCAM+SRAM处理体系中,由于TCAM实现IP前缀的最长匹配,无需修改.只需修改SRAM中的下一跳匹配结果,并在SRAM中构建一个较小容量的下一跳索引表.

3 多级路由计算

表1为主要符号的描述说明.令可信级别为1~SM,SM为最高级别的安全可信等级,图1左上角的拓扑结构中SM=3.令物理拓扑G的全体路由节点集合为Rtotal,任一路由节点r都有唯一的可信级别CR(r),其取值范围为[1,SM].令LRi表示可信级别为i的路由节点集合,该集合的路由节点数量为N_LRi,有:

LRi={r|CR(r)=i},N_LRi=|LRi|. (3)

本文中,任一节点不允许同时属于多个可信级别,满足节点可信级别的唯一性原则,有:

LRi∩LRj=∅,

(4)

其中,i≠j,1≤i,j≤SM.

根据可信传输的转发策略,拓扑G可根据可信等级规划出SM个不同级别的虚拟拓扑VG1~SM,其对应的路由器集合为VR1~SM.物理拓扑G中,对于可信级别为i的流量,其传输路径的选择范围为VGi.说明,本文只考虑点到点链路,只有链路两端的节点都属于VGi,它们对应的链路才属于VGi.

可信级别为i的虚拟网络拓扑VGi中,所有路由节点的可信级别都不小于i,即VGi的路由器集合VRi满足:

VRi={r|CR(r)≥i}.

(5)

同时,虚拟拓扑VGi的路由器集合VRi也可表示为

(6)

对于物理拓扑G,虚拟拓扑VG1与G等同,路由节点数量也相同,即VR1=Rtotal.而且,SM个不同可信级别的拓扑VG1~SM,其路由器集合满足:

VR1⊇VR2⊇…⊇VRSM.

(7)

显然,相应的虚拟拓扑之间的包含关系为:

VG1⊇VG2⊇…⊇VGSM.

(8)

令VRi的节点数量为N_VRi,有:

(9)

多级可信路由计算的关键问题是:面向多个关联的虚拟拓扑,如何高效计算所有拓扑中任意两节点间的最短路径.考虑多级可信体系须要对路由器及IP前缀进行可信级别的指定及配置,同时SDN研究也促进了业界对集中式网络体系架构的认可,本文主要研究多级路由的集中式计算.

典型的Floyd-Warshall算法可在O(n3)内求解出拓扑中所有节点对之间的最短路径.如果直接应用该算法,那么对于SM个虚拟拓扑需要进行SM次Floyd算法,效率不高.本文考虑了多级可信拓扑的特点与联系,将节点序号按可信级别反序排列,设计了可依次迭代的多级可信网络最短路径算法.

本文算法中,拓扑中路由节点用二维索引来标识,表示为NodeIndex(i,j).第1维度i表示节点的可信级别,i取值越大则可信等级越高;第2维度j表示节点在相同可信级别节点集合中的序号,考虑路由计算的效率,j根据节点的邻接度数反序排列.

2维索引分配机制为多级拓扑路由计算提供了方便,根据1维序号可直接确定节点与某可信拓扑的从属关系.而且,2维序号还可有效提升多级可信网络拓扑的可扩展性,因为第i级路由节点的增、删对路由计算过程影响较小.特别是对可信级别大于i的路由结果没有任何改变.

多级别可信网络路由计算中,路由节点的迭代顺序有2项规则:

2) 级内规则.对于相同可信级别的节点(即第2维度),序号由小到大依次进行路由矩阵的迭代计算.

定义2.i阶子矩阵.给定n阶矩阵R,取其前i行、前i列可形成i阶子矩阵T,1≤i≤n;称矩阵T为矩阵R的i阶子矩阵,表示为T=SUBi(R).

推论1.

由于矩阵的每一次迭代计算都可能改变矩阵中任一元素的值,所以有:

住宅工程质量通病的防治是一项系统化、长期性的工作,虽然受到技术和工艺的限制,我们很难做到完全消除所有的通病,但通过集全社会的努力研发出更“新、高、精、尖”的技术、更完善的方案,提前做好预防和控制措施,能够将质量通病的影响降到最低,改善人居环境,提升人民群众的生活品质。

(10)

其中,i 所以,虚拟拓扑VGi的路由计算结果,必须在G的N_VRi次迭代时通过子矩阵获取. 基于推论1,可设计在一次Floyd算法运算中,获得所有可信虚拟拓扑的路由结果.给定全网物理拓扑G(即虚拟拓扑VG1),并根据可信等级确定的2维节点编号,实施n阶矩阵的迭代路由计算,有: (11) 对应上述分析的具体算法如算法1所示: 算法1. 多级路由计算. ② fork←getNode(V,NodeIndex(i,j)) do ③ for each nodeu∈Vdo ④ for each nodev∈Vdo ⑤ ifA(u,v)>A(u,k)+A(k,v) then ⑥A(u,v)=A(u,k)+A(k,v); ⑦P(u,v)=P(u,k); ⑧count=count+1; ⑨ end if ⑩ end for 算法1主要包括3部分: Fig. 3 Topology for calculation of multi-level routing图3 多级路由计算拓扑 上述处理方法可使得算法迭代过程中的中间运算结果具有实际意义,从整体上达到降低计算复杂度、减少计算量的效果.节点迭代顺序的规划、中间运算结果的运用,这2点是本文CETML路由计算的核心内容. (12) (13) (14) 1) 转发项存储分析.下一跳索引表中,每一项占用8 B;通常路由器不会超过100个邻居节点,则至多占用100×8=800 B内存空间.现有的非多级传输体系(non-multiple levels transmission, NMLT)中路由器的转发引擎为了节省存储,也使用下一跳索引结构,则本文工作与现有技术消耗同样的下一跳索引表存储空间.对于IPv4转发项,“DestIP Network”为4 B;“Mask Length”为1 B;“index #i”根据路由器对外接口数确定,1 B可支持256个接口,足够使用.NMLT机制中转发项只需一个下一跳索引“index #i”,则一条转发项占6 B.多级可信传输体系中,转发项需存储多个下一跳索引,其数量与路由器r的可信级别CR(r)等同,共占(5+CR(r)) B. 如第3节的符号定义,可信级别为i的路由节点数量为N_LRi,它们的转发项需存储i个下一跳索引.令可信传输网络中所有路由器的转发项数量相同,都为N_RT,则平均单个路由器的转发表消耗内存为 (15) Fig. 5 Calculation time of the different algorithms for the typical topologies图5 典型拓扑不同路由算法计算时间 多级可信传输网络(CETML)中,令各级路由器数量相等,则内存消耗如图4所示.多级传输路由器的内存消耗相对现有转发引擎略多,并且随级别数量增加而有所增加,但总体增加并不明显.例如,当网络中包含1万条路由项时,路由器也只是增加10 ~20 KB的内存消耗. Fig. 4 Memory consumption of forwarding entries图4 转发项存储内存占用 2) 路由计算性能分析.针对真实网络拓扑的路由计算实验分析了不同方法的计算性能.实验的网络拓扑选择4个国内外典型知名拓扑:①Cernet[22].中国教育和科研计算机网,实验拓扑包括36个节点、49条链路.②Cernet2[23].中国下一代互联网示范网络核心网,实验拓扑包括20个节点、22条链路.③Abilene[24].由研究机构和教育团体创建的一个美国骨干网络,实验拓扑包括12个节点、18条链路.④Geant[25].欧洲研究单位和教育机构合作建立的网络,实验拓扑包括44个节点、71条链路. 每个路由节点的可信等级采用均匀分布的随机方式生成,并且需保证SM个可信级别中任意级别的路由节点数不为零.在每一种拓扑中分别进行可信级别数量为1~5的5次实验,5次实验中虚拟拓扑数量分别为1~5.每次实验中,分别运用Dijkstra算法、Floyd算法、CETML算法,计算n个节点任意两节点之间的最短路径,统计各个算法的平均计算时间. 本次实验在PC端的Windows10(64bit)专业版系统下完成.设备硬件配置为Intel Core i5-4200M、2.50 GHz双核CPU、8 GB DDR3L内存.软件配置为Visual Studio Community 2017版本15.3.0,SDK版本为10.0.14393.0,Release方案配置,x64方案平台,禁用优化Od,实验程序使用CC++语言实现. 不同路由算法的计算性能实验结果如图5所示.首先,当网络中仅存在唯一可信级别时(等同于无可信级别的传统网络),CETML与Dijkstra算法、Floyd算法三者的计算时间相差极小;然而,随着可信级别数量增加,Dijkstra算法、Floyd算法的计算时间显著上升,而CETML的计算时间较为平稳. 从理论上分析,对于直接运用Dijkstra、Floyd算法,计算一个虚拟拓扑所有节点对之间的路径信息的时间复杂度为O(n3);当存在m个可信级别时,计算m个虚拟拓扑路径信息的时间复杂度为O(mn3).对于CETML算法,计算m个虚拟拓扑的路由信息,只需对VG1进行1次时间复杂度为O(n3)的计算,并分别在N_VRi次迭代时获取子矩阵.因此,CETML的时间复杂度低于Dijkstra算法和Floyd算法.实验数据基本符合理论分析结果. “棱镜计划”揭示了互联网路由设备安全以及可信传输的重要性.本文针对网络流量的安全需求及网络设备的可信级别,设计了基于虚拟拓扑的多级可信传输机制——CETML,可信网络中的流量总是由不小于其可信级别的路由器进行转发. CETML机制中,网络管理者为每个路由器及关注的IP前缀指定可信级别,继而基于源、目的IP前缀得到每个网络流量的可信级别.在可信网络的边缘,接入路由器利用IP头部的空闲空间为每个数据包标识可信级别.CETML根据网络中路由器的不同级别构建多个虚拟拓扑,由于可信传输的特征,可分析出可信级别由低到高的虚拟拓扑间的依次包含关系.考虑多级可信传输体系中集中式管理的元素较多,本文主要研究集中式路由算法.以Floyd算法为基础,面向SDN环境设计了高效的多级别路由计算方法,多个虚拟拓扑的最优路由信息在一次Floyd计算过程中依次获取.其中,路由节点基于可信级别的2维序号,为多拓扑路由迭代计算提供了可行基础,也为路由节点的增删提供了便利,提升了可信网络结构的可扩展性.CETML还设计了多级可信转发引擎的转发表结构,优化了存储性能,简化了处理过程. 实验验证了CETML路由计算的高效性,针对国内外4个实际网络拓扑进行多级路由计算,展示了CETML明显优于Dijkstra算法和原本的Floyd算法.对于CETML带来的存储开销也做了分析,边缘路由器需要存储少量前缀可信级别信息(与非默认可信级别的IP前缀相关).此外,基于可信级别索引的多跳转发表结构也会增加少量的存储(1万条路由对应10~20 KB的内存).需要说明,多级可信传输机制部署还会带来一个显然的额外收益,因为多径传输会使整个网络的带宽利用率提高. [1]National Security Agency. PRISMUS-984XN Overview. 2013 [2017-11-22]. https:edwardsnowden.comzh20130607prism-overview-slides [2]Nunes B A A, Mendonca M, Nguyen X N, et al. A survey of software-defined networking: Past, present, and future of programmable networks. IEEE Communications Surveys and Tutorials, 2014,16(3): 1617-1634 [3]Lin Chuang, Peng Xuehai. Research on trustworthy networks[J]. Chinese Journal of Computers, 2005, 28(5): 751-758 (in Chinese)(林闯, 彭雪海. 可信网络研究[J]. 计算机学报, 2005, 28(5): 751-758) [4]Cai Hongyun, Tian Junfeng, Li Zhen, et al. Trust model based on trust area and evaluation credibility[J]. Journal of Computer Research and Development, 2011, 48(11): 2131-2138 (in Chinese)(蔡红云, 田俊峰, 李珍, 等. 基于信任领域和评价可信度量的信任模型研究[J]. 计算机研究与发展, 2011, 48(11): 2131-2138) [5]Jøsang A, Hayward R, Pope S. Trust network analysis with subjective logic[C]Proc of the 29th Australasian Computer Science Conf(ACSC2006). Piscataway, NJ: IEEE, 2006: 179-184 [6]Jøsang A, Bhuiyan T. Optimal trust network analysis with subjective logic[C]Proc of the 2nd Int Conf on Emerging Security Information, Systems and Technologies. Los Alamitos, CA: IEEE Computer Society, 2008: 179-184 [7]Xu Ke, Zhao Yudong, Chen Wenlong, et al. Paradigm-based routing & switching system for data interception attacks[J]. Chinese Journal of Computers, 2017, 40(7): 1649-1663 (in Chinese)(徐恪, 赵玉东, 陈文龙, 等. 防御数据窃听攻击的路由交换范式体系[J]. 计算机学报, 2017, 40(7): 1649-1663) [8]Xu Lei, Xu Ke, Shen Meng, et al. MINOS: Regulating router data plane actions in dynamic runtime environments[C]Proc of ACM Turing 50th Celebration Conf. New York: ACM, 2017: No.40 [9]Zheng Lijuan, Han Zhen. Trusted intra-domain fast authentication protocol based on split mechanism network[J]. Journal of Computer Research and Development, 2012, 49(5): 939-948 (in Chinese)(郑丽娟, 韩臻. 基于分离机制网络的可信域内快速认证协议[J]. 计算机研究与发展, 2012, 49(5): 939-948) [10]Xu Mingwei, Yang Shu, Wang Dan, et al. Two dimensional-IP routing[C]Proc of Int Conf on Computing, NETWORKING and Communications. Los Alamitos, CA: IEEE Computer Society, 2013: 835-839 [11]Shailendra S, Bhattacharjee R, Bose S K. Optimized flow division modeling for multi-path transport[C]Proc of India Conf (INDICON). Piscataway, NJ: IEEE, 2011: 1-4 [12]Du Wenfeng, Lai Liqian, Wu Zhen. Transmission delay prediction based data allocation scheme for concurrent mutipath transfer[J]. Journal of Software, 2015, 26(8): 2041-2055 (in Chinese)(杜文峰, 赖力潜, 吴真. 基于传输时延预测的多路径并发传输数据分配算法[J]. 软件学报, 2015, 26(8): 2041-2055) [13]Du Wenfeng, Wu Zhen, Lai Liqian. Delay-sensitive data allocation scheme for CMT over diversity paths[J]. Journal on Communications, 2013, 34(4): 149-157 (in Chinese)(杜文峰, 吴真, 赖力潜. 传输延迟感知的多路径并发差异化路径数据分配方[J]. 通信学报, 2013, 34(4): 149-157) [14]Tao Jing, Gao Xianming, Wang Baosheng, et al. Multi-path based link-state routing mechanism[C]Proc of the 18th Int Conf on Advanced Communication Technology (ICACT). Piscataway, NJ: IEEE, 2016: 342-351 [15]Casoni M, Grazia C A, Klapez M. SDN-based resource pooling to provide transparent multi-path communications[J]. IEEE Communications Magazine, 2017, 55(12): 1-7 [16]Zhang Chaokun, Cui Yong, Tang Heyi, et al. State-of-the-art survey on software-defined networking (SDN)[J]. Journal of Software, 2015, 26(1): 62-81 (in Chinese)(张朝昆, 崔勇, 唐翯祎, 等. 软件定义网络(SDN)研究进展[J]. 软件学报, 2015, 26(1): 62-81) [17]Bao Peiming. An optimization algorithm based on Dijkstra algorithm in search of shortcut[J]. Journal of Computer Research and Development, 2001, 38(3): 307-311 (in Chinese)(鲍培明. 距离寻优中Dijkstra算法的优化[J]. 计算机研究与发展, 2001, 38(3): 307-311) [18]Huang Y, Yi Q, Shi M. An improved Dijkstra shortest path algorithm[C]Proc of the 2nd Int Conf on Computer Science and Electronics Engineering(ICCSEE-13). Paris, France: Atlantis Press, 2013: 226-229 [19]Aini A, Salehipour A. Speeding up the Floyd-Warshall algorithm for the cycled shortest path problem[J]. Applied Mathematics Letters, 2012, 25(1): 1-5 [20]Wei Dachuan. Implementation of route selection function based on improved Floyd algorithm[C]Proc of Wase Int Conf on Information Engineering. Piscataway, NJ: IEEE, 2010: 223-227 [21]Hassan M S, Aref W G, Aly A M. Graph indexing for shortest-path finding over dynamic sub-graphs[C]Proc of the 2016 ACM SIGMOD Int Conf on Management of Data. New York: ACM, 2016: 1183-1197 [22]Cernet Network. Cernet topology[OL]. [2017-11-22]. http:www.cernet.comaboutusgyce_tpt.htm [23]Cernet Network. Cernet2 topology[OL]. [2017-11-22]. http:www.cernet.comaboutusinternet2_tp.htm [24]Internet2 Offices. Abilene topology[OL]. [2017-11-22]. https:www.internet2.edumediamedialibrary20170517I2-Network-Infrastructure-Topology-Layer_3logos-201705_TnrVotx.pdf [25]Geant. Geant topology[OL]. [2017-11-22]. https:www.geant.orgResourcesDocumentsGEANT_top ology_map_august2017.pdf ChenWenlong, born in 1976. PhD, associate professor. His main research interests include Internet architecture and network protocol. ZhaoYirong, born in 1993. Master candidate. His main research interests include Internet architecture and Internet security. XiaoRong, born in 1974. PhD, lecturer. Her main research interests include Internet architecture and Internet of things. TangXiaolan, born in 1987. PhD, associate professor. Her main research interests include Internet architecture and wireless networks. XuKe, born in 1974. Professor, PhD supervisor. His main research interests include Internet architecture, high perfor-mance router, P2P network, Internet of things and network economics.

4 实验及性能分析

5 总 结