物联网信息安全风险评估研究

2018-03-24李若瑜周亦鹏方德英彭迎涛

李若瑜 周亦鹏 方德英 彭迎涛

摘 要:近年来,物联网产业发展迅猛,随之而来的安全问题也越发引起社会关注。文中以物联网USN体系结构为基础建立了物联网安全架构层次模型,从而对物联网信息安全进行风险识别。然后利用AHP层次分析法建立物联网信息安全风险指标体系,同时与BP神经网络相结合,对物联网进行信息安全风险评估,并验证了此方法的有效性。

关键词:物联网;层次分析法;BP神经网络;风险评估

中图分类号:TP39 文献标识码:A 文章编号:2095-1302(2018)03-00-03

0 引 言

比尔·盖茨曾在1995年所写的《未来之路》一书中提及物联网,但在当时并未引起社会的广泛关注。1999年,美国麻省理工学院自动识别(MIT Auto-ID)中心的Ashton教授首次提出物联网(Internet of Things, IoT)的概念,并指出早期的物联网依托于射频识别技术(RFID)而产生[1]。2005年11月,国际电信联盟(ITU)发布的题为《ITU Internet reports 2005-the Internet of things》的报告中提出物联网已不仅限于RFID技术,还涉及传感器技术、纳米技术和智能技术等。自2009年8月温家宝总理提出“感知中国”以来,物联网被正式列为国家五大新兴战略性产业之一,写入“政府工作报告”,物联网在我国受到了全社会的极大关注。

由于物联网在各行各业的广泛应用,其安全问题也日益突出。2016年11月,美国用户遭遇了一次集体断网,让很多人陷入混乱之中。而断网事件的根源是攻击者利用大量物联网设备对Dyn发起了大规模DDoS攻击,致使包括Twitter,Spotify,Netflix,Github,Airbnb,Visa,CNN,華尔街日报等在内的上百家网站都无法正常访问和登录。随着各式各样的物联网安全事件的发生,物联网的安全隐患也逐渐暴露出来,因此需要通过对物联网进行有效的风险评估以预防更多安全事件的发生。

Zhao等[2]从物联网安全体系结构和特点入手,阐述了三层体系结构中存在的若干安全问题,并结合关键技术提出了解决方案。Elbouanani等[3]总结了涉及物联网安全的标准和授权技术,并指出了与物联网安全相关的研究所面临的一些主要问题。Oleshchuk[4]研究了物联网中用户隐私技术保护的不同方法,特别是多方计算方法。Zhou等[5]根据事物的主要制度框架网络研究了网络安全模型,并讨论了网络安全机制的内容,针对各式安全威胁,给出了相应的安全措施和建议。

1 物联网信息安全风险指标体系

1.1 物联网安全架构层次模型

物联网USN体系结构[6]自底向上将物联网系统分为感知网、接入网、网络基础设施、中间件和应用平台五部分。其中,感知网用于采集数据;接入网是为感知网提供通信的基础设施;网络基础设施是各大网络技术;中间件由各类处理软件组成,为应用平台做支持;应用平台指物联网在各个行业中的应用。

本文以USN体系结构为基础,建立了图1所示的物联网安全架构层次模型。感知网和接入网对应物联网传统三层结构中的感知层,感知网包括传感器节点、标签和智能终端等;网络基础设施则指互联网、无线局域网和移动通信网络等,对应网络层;应用平台和中间件则对应三层结构中的应用层,应用平台包括物联网在环境监测、智能交通、物流监控、智能家居等方面的应用,而中间件则作为应用平台的支撑。

1.2 指标体系的建立

本文采用AHP(层次分析法)对物联网信息安全风险进行分析,以物联网安全架构层次模型为基础,从感知层、网络层和应用层三个方面考虑建立指标体系[7,8],见表1所列。

2 物联网风险评估模型

2.1 评估流程

(1)利用传统的AHP(层次分析法),通过多个专家对各评价对象进行打分的方式构建判断矩阵,并计算各级指标的权重值。

(2)将通过层次分析法得到的数据作为模型的初始数据集,在进行数据预处理之后建立BP神经网络模型[9]。

(3)利用训练数据对该网络进行训练,最后利用测试数据对该评估网络进行测试验证。具体过程如图2所示。

2.2 AHP指标权值计算

(1)建立物联网层次结构模型

以物联网安全架构层次模型为基础,将整个物联网按照感知层风险、传输层风险、应用层风险和其他风险四个准则划分,得到物联网层次结构模型。

(2)构造判断矩阵

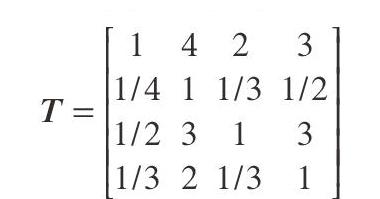

在整个指标体系中,两两比较同一层的n个指标与上一层指标的重要性,从而构造判断矩阵。本文采用专家打分法,按照1~9标度原则[10]对各项指标进行两两比较,得出判断矩阵,这也是层次分析法中最关键的一个步骤。

以准则层为例,其判断矩阵为:

(3)特征向量计算及一致性检验

得到判断矩阵X所对应最大特征值λmax的特征向量W,对其归一化后即可得到层次单排序。则上述判断矩阵所对应的特征向量为:

WT=(0.458 6,0.093 4,0.304 8,0.143 2)

一致性检验结果,若CRT<0.1,则表示通过一致性检验。

CIT=0.027 1,CRT=0.030 1<0.1

同理,可以计算出总排序。

(4)得出权重

通过一致性检验之后,可以得到物联网信息安全风险指标体系权重,见表2所列。

2.3 数据预处理

利用指标体系共得到35组数据,将其作为模型的初始数据集。在对BP神经网络进行训练之前,需要对初始数据集进行归一化处理。本文利用Matlab自带的manminmax()函数将初始数据归一化至0.05~0.95的范围内,方便模型的建立。

2.4 BP神经网络模型

(1)网络结构设计

本实验创建的BP神经网络分为三层,即输入层、隐层和输出层,具体结构如图3所示。其中,输入层节点的数量与指标个数相同,均为10;输出结果为评估的物联网信息安全等级,因此输出层节点数为1;隐层节点数与原则层相同,含有4个。

(2)参数设定

本文实验设定最大训练次数为1 000次,学习效率初始值为0.05,学习效率自适应率为1.05,限时训练迭代次数为50,训练要求精度为1e-5。

(3)网络训练

本文将得到的35组数据中的前30组作为训练数据集对网络模型进行训练。

均方误差如图4所示,说明随着训练次数的增加,均方误差越来越小,且在996次时达到了最佳训练状态。

(4)结果分析

本文将得到的35组数据中的最后5组作为测试数据集对网络模型进行训练,结果如图5所示。虚线代表期望得到的风险值,实线代表模型预测出的风险评估值,可以看出误差较小,该网络可以较为准确地得出物联网的安全风险值。

3 结 语

本文首先利用AHP方法建立物联网信息安全风险指标体系,同时量化评估指标并求得各评估指标的权重。再将传统的AHP方法与BP神经网络相结合,将利用AHP层次分析法得到的数据作为BP神经网络的初始数据集,解决了传统BP神经网络需要先验知识才能较为准确实现评估的问题。实验分析表明,将AHP与BP神经网络相结合的方法不依托于大量先验知识也能够得到较为准确的评价结果。但此方法还存在不足之处,如无法保证样本数据的正确性,主观评价对评价结果存在一定的影响等。

参考文献

[1] ASHTON K.That ‘internet of things thing[J].1999.

[2] ZHAO K,GE L. A survey on the internet of things security[C]// Ninth international conference on computational intelligence and security. IEEE computer society, 2013:663-667.

[3] ELBOUANANI S,KIRAM M A E,ACHBAROU O. Introduction to the internet of things security:standardization and research challenges[C]// International conference on information assurance and security. IEEE,2016:32-37.

[4] OLESHCHUK V. Internet of things and privacy preserving technologies[C]// International conference on wireless communication, vehicular technology, Information theory and aerospace & electronic systems technology,2009,wireless vitae.IEEE,2009:336-340.

[5] ZHOU Z W,SHI L. Security research and measures for the internet of things[J]. Advanced materials research,2013(23):910-914.

[6] Electronics and Telecommunication Research Institute of the Republic of Korea. Requirements for support of USN applications and services in NGN environment[C]// Proceedings of the ITU NGN Global Standards Initiative Rapporteur Group Meeting. Geneva, Switzerland,2007:11-21

[7]滕萍.物聯网中的信息安全与防范措施[J].网络安全技术与应用, 2013(3):17-21.

[8]杨光,耿贵宁,都婧,等.物联网安全威胁与措施[J].清华大学学报(自然科学版), 2011(10):1335-1340.

[9]李华,曹晓龙,成江荣.BP神经网络在软件项目风险评估中的应用[J].计算机仿真, 2011,28(7):374-378.

[10]林洋.信息系统安全风险评估模型及其应用研究[D].大连:大连海事大学,2013.