双向有线网络安全域划分及防护建议

2018-03-19◆闫政

◆闫 政

双向有线网络安全域划分及防护建议

◆闫 政

(太原有线电视网络有限公司 山西 030024)

本文主要分成三个部分。第一部分,介绍了双向有线网络、安全域及其划分的相关概念;第二部分,阐述了我国双向有线网络所面临的问题;第三部分,重点介绍了双向有线网络安全域的划分,并分别提出了具体的防护建议。

双向有线网络;安全域划分;网络安全防护;安全域互访

1 基本概念阐述

1.1双向有线网络

城域网,由广播网络和数据主干网络组成,广播网络一般为星形或环形结构。数据主干网络,承担着大量的数据处理任务,因此设计成网状结构。接入网和用户端,根据接入方式的不同,可以分为同轴电缆接入和五类线接入。

1.2安全域划分

安全域的定义,就是指具有一致的安全需求、共享一致的安全策略、拥有一致的访问的网络或子网。安全域的存在,能够便于网络安全防护的规划和执行,减少工作量,提高设备效率。

而安全域的划分,是建立网络防御系统的基础工作。随着广电业务的发展,其计算机网络日趋复杂化,如果不进行有层次的安全域划分,很难建立全面、纵深的防御体系。

通常情况下,对安全域的划分,主要依据以下三个方面[1]。

(1)依据业务系统。将不同的业务系统,划分为不同的安全域。安全需求类似等业务系统,归入同一安全域,避免由于安全域划分过于细致而导致的重复投资。此种方法能够利用现有的网络结构,实际操作起来十分方便。

(2)依据防护等级。按照网络资产的重要程度,从高到低设置不同的优先级,其享受的防护等级,随着优先级的提高而提升。同一等级的网络资产处在同一个安全域。享受同样的防护策略。如此一来,防护系统的建立,就具有了针对性,突出重点,防止重复投资。这种方法适合新建的网络系统,对于已有的网络结构来说,实际操作过程中调整的幅度太大。

(3)依据系统行为。全面评估业务系统的系统行为,以及其所面临的外部威胁,将类似的系统设为同一安全域。此种方法兼顾了降低实际操作难度与保障防御纵深度,是目前较为主流的安全域划分方法。

2 双向有线网络面临的主要安全问题

2.1黑客攻击与病毒入侵

传统电视网络是单向传输,而且与外界存在着物理隔离。然而双向有线网络却不同,由于其双向传输的特性,互联网中的黑客攻击或者病毒,能够经由客户终端逆流而上,攻击前端服务器,造成用户信息被泄露、影音资源被盗取,甚至服务器瘫痪,致使有线电视公司蒙受经济上与名誉上的巨大损失。有时,不法分子利用系统内与外网连接的节点,推送非法内容,造成播放事故[2]。

由表6可知,A型TPS排水式沥青混合料低温弯曲强度达7.159MPa,大于B型TPS排水式沥青混合料低温弯曲强度6.813MP,两种混合料均具有优良的低温性能。

2.2播放内容难以控制

由于有线网络的双向性,每一个用户终端,都能发布影音资料,再加上手机、平板电脑便利性,导致节目源的随意性和多样性,播放内容难以管制,非法插播便能趁虚而入。

2.3设备问题

我国的有线电视设备,大部分都是从国外进口,虽然从性能和稳定性能得到保障,但缺乏相应的运维条件,对进口设备的不熟悉,再加上备份数量的不足,无法建立完善的防护体系,一旦遭受网络攻击,便无法在短时间内恢复运行。

2.4网络基本构架存在安全隐患

目前的双向有线网络构架,还存在着不少安全隐患。比如:各信息系统之间关系混杂,难以进行管理;内部局域网未划分子网络,访问缺乏管制;信息系统防护措施简陋,有时甚至仅依赖防火墙,通信通道缺乏加密措施等等。

3 双向有线网络安全域划分及防护建议

对于双向有线网络,我们使用前文所述的第一种方法,即依据业务系统来划分安全域,并提出相应的防护建议[3]。

3.1业务生产区

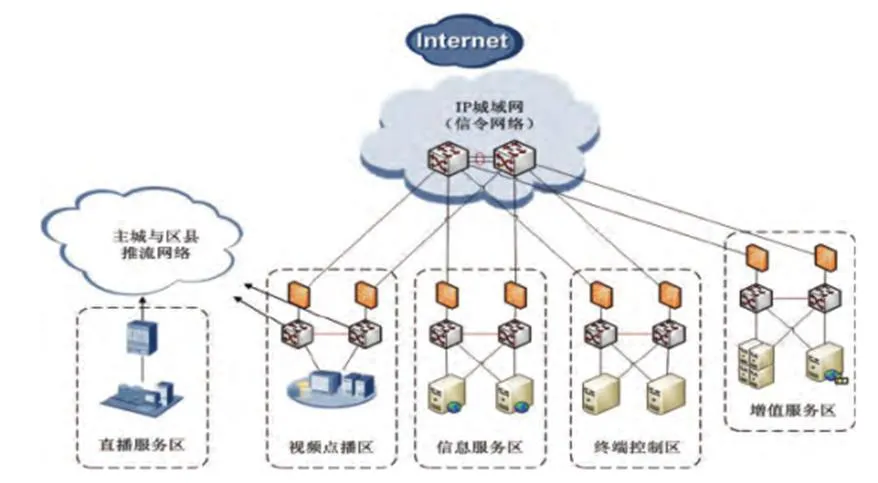

业务生产机也叫内部系统区,由直播系统、接入系统、boss系统等组成,它的重要性不言而喻,需要配套与之对等的保护等级。按照业务性质,可以分为基本业务,增值业务。业务生产区,经过统一的接口,进入城域网。如图1所示。

图1 业务生产区

对于直播服务区,需要对其内容进行控制,同时,对信息通道进行防护。由于其不与城域网直连,与其他区域也只有信息传递,因此,需要将其与其他系统隔离。视频点播区,与用户的终端设备相连,需要在入口处设置web防火墙,并布置相应的终端管控核安全设备。信息服务区,通常访问量很大,需要布置相关设备分担流量,同时,受到用户的恶意攻击的频率也很高,因此,需要高标准的安全设备。终端控制区,其主要功能是为用户提供系统服务,需要加强数据备份,设置防火墙和入侵防御系统。增值业务区,其信息来源广、信息形式庞杂,而且,与其他业务系统有交集。因此,需要以信息来源为依据,采取不同的安全措施。

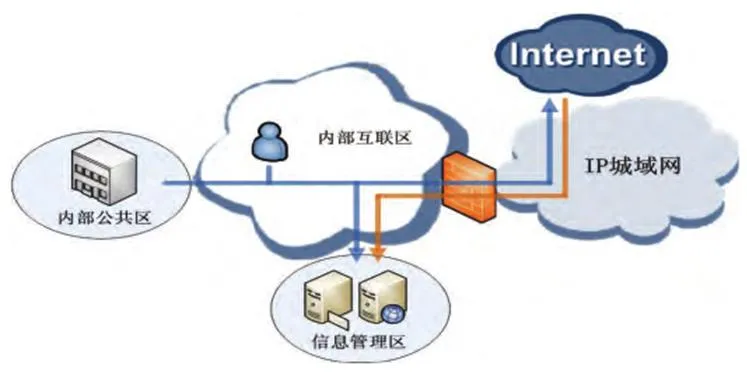

3.2内部互联区

机构的内部网络,就是内部互连区,其结构如图2所示,包括了信息管理区域内部公共区。

图2 内部互联区

在城域网与内部互连区的接口处,应设立防火墙和入侵防御系统,以抵御外部攻击。同时,针对内部人员,进行上网行为约束。我们可以按照地域或者层级,对内部互联区划分子网,分层管理与防护,既能避免拥堵,又能方便隔离。

3.3内部公共区

企业内部人员的办公区域,即内部公共区。大部分企业,其办公区域多集中在一两栋大楼里,部门种类和人员密集,网络交流频繁。出于这个原因,内部公共区很容易受到网络攻击。需要以部门为单位,划分为不同的网段,设置防火墙和入侵防御系统。对于涉及商业机密和企业重要信息的部门,进行集中管制,运营和维护时,禁止使用公共通道,必须使用专用的安全通道。

3.4信息管理区

通常情况下,企业会设置一个区域,对其内部各种信息进行集中处理,这个区域就是信息管理区。我们一般将其分成几个部分进行分别管理。其中,BOSS系统是重中之重,它涉及个人的隐私信息和企业的核心业务,需要为其单独设立一个安全域,使用专用通道,对出入其中的所有通信进行加密处理。

3.5安全管理区

建立完善的网络防护机制,需要设立安全管理区,为系统内所有的主机和设备提供安全管理服务。比如,审计运维事件、进行风险分析、危险报警等,其结构如图3所示。在重要接口处设置防火墙,设立运维堡垒机等等。

3.6用户区

终端用户的接入区域,就是业务用户区。为每一个终端设备设置独立的标识,以此为依据进行ip地址验证和身份验证,限制接入规则,对不同类型的终端用户,进行访问控制。

3.7小结

在保证基本通信需求的基础上,尽可能强化防护手段。考虑到安全域之间互访的风险,应该遵循以下原则:保障高防护等级的系统具有操作的控制权。意思就是说,低防护等级的系统在访问高防护等级的系统时,只允许读取,不允许写入。如此一来,在低防护等级的系统受到黑客攻击和感染病毒时,能够有效地与高防护等级的系统隔离开来,防止扩散。

图3 安全管理区

在安全域的内部,还能够进一步分成多个子安全域,控制子安全域之间的互访,进行一定程度的隔离。对系统内各部件,进行及时的补丁更新。在所有重要的互联边界,都应该设立防火墙和入侵防御系统。除了抵御来自外部的威胁,内部人员的管理也相当重要,加强对员工的网络安全意识与技能的培训,避免因为疏忽或操作不规范而产生的安全问题。

4 结语

如今,有线网络已基本双向化,业务的扩展和用户的剧增,带来巨大收益的同时,也带来了更大的安全威胁。而安全域的划分,是进行网络安全防护的第一步,是保障防护效果、降低防护成本的重要条件。

[1]许德仲,牛妍华,朱佩江.双向有线网络安全域划分及防护建议[J].广播电视信息,2014.

[2]黄小虎.有线数字电视网络安全技术研究[J].科学技术与应用,2015.

[3]成星.有线数字电视网络安全规划浅谈[J].广播电视信息,2017.