基于LabWindows的云计算环境安全框架研究

2018-03-08唐卫国廖大强

唐卫国,廖大强

(1.广东工程职业技术学院 信息工程学院,广州 510520;2.广东南华工商职业学院 信息工程与商务管理学院,广州 510507)

0 引言

自动测试与控制系统是云计算环境下虚拟仪器编程语言LabWindows/CVI的重要研究领域之一[1],而LabWindows/CVI是National Instruments公司向市面推出的一套面向自动化测量控制领域的交互式C语言开发平台,NI公司推出的一系列基于电脑客户端PCI总线的云计算环境下数据采集卡,在LabWindows/CVI软件开发平台上控制云计算环境下各种数据的采集卡均需要网络数据采集驱动程序的支持[2-3]。NI公司为其推出的全部网络数据采集卡提供了专业的驱动支持程序,能够实现NI公司网络数据采集卡的实时操作,为后续云计算环境下数据控制软件的设计开发提供方便,用户可以节省开发数据采集卡驱动程序的成本[4]。它的操作的核心是ANSI C,同时将功能强大、灵活性好的C语言平台与云计算环境下的数据采集、处理、分析和控制的自动化测量控制专业化工具完美的融合[5]。由于它的集成化软件开发平台、交互式编程方式简单、丰富多样的控制元件以及库函数,极大提高C语言的性能,为熟知和利用C语言开发的工作人员建立更加完善的云计算环境安全检测系统、云计算安全自动测量环境、云计算环境下数据的采集系统、数据采集过程监控系统等提供一个更为理想的软件开发平台[6]。为保证网络数据传输过程中数据的保密性、完整性以及流畅性,需要对云计算环境安全框架进行研究。目前的云计算环境安全框架系统设计方法主要是利用恩尼格码加密技术和分割二进制码技术实现当前云计算环境数据的安全传输与通信[7]。存在云计算环境下网络节点能量开销较大,且数据安全性判断平均准确率较低的问题。降低网络节点能量的开销,提高数据安全性判断准确率,引起了众多学者的广泛关注,在实际应用过程中提出一系列行之有效的方法。

文献[8]提出一种基于生物免疫原理的云计算环境安全框架系统设计方法,首先利用生物免疫原理,建立云计算环境网络数据入侵特征库;然后引入粗糙集理论解决云计算环境中网络信息的不确定性与不完整性,建立云计算环境安全框架。该方法虽然提高云计算环境中网络入侵检测率,但检测准确性较低。文献[9]提出一种基于网络编码技术的云计算环境安全框架系统设计方法,首先利用网络编码技术计算接收到的云计算环境下网络数据包的线性相关性,判断其是否为非创新包;然后检测该网络数据包是否为污染包;再利用抗熵攻击与污染攻击的云计算环境网络数据包过滤算法创建云计算环境安全框架数学模型。该方法无法有效地防御云计算环境中的恶意网络攻击,增加了网络节点的能量开销。文献[10]提出了一种基于数字封信技术的云计算环境安全框架系统设计方法,首先将密码学的三大分支,即非对称加密机制、对称加密机制以及数字签名技术的优点进行有机结合;然后利用数据加密标准算法与数据高级加密标准算法设计出能够实现云计算环境下数据安全传输的系统框架。针对上述问题,本文提出一种基于LabWindows的云计算环境安全框架系统设计方法,实验结果证明,所提方法在网络入侵频发的情况下能够节省网络节点能耗,且对网络数据安全性判断准确率较高。

1 基于LabWindows的云计算环境安全框架研究

1.1 基于D-S的云计算环境数据安全性判断

首先运用LabWindows对云计算环境下的数据进行采集,然后利用证据信任度求取算法对云计算环境下的网络数据安全性进行判断。详细操作过程如下:

DS证据理论要求证据在云计算环境下的所有命题产生一个信任度即BBA。如果Θ表示云计算环境下的网络数据,云计算环境下的网络数据安全函数m:2Θ→[0,1]满足以下条件:

m(Φ)=0

(1)

(2)

式中,m(l)表示云计算环境下各个时间网络节点的时间信息l在证据理论下的信任度BBA。

根据上式,选取用于判断云计算环境下网络节点安全性的证据,包括网络时钟偏移量、网络路径延迟以及网络路径延迟变化,与其相对应的证据理论信任度mi(l)的计算过程分别如下:

(1)云计算环境下网络时钟偏移量证据理论信任度m1(l)。假设云计算环境下可信网络平台时钟服务器的布置是按照网络拓扑结构进行的,其网络流量与网络路径同时发生变化的可能性极小,云计算环境下的网络时钟偏移通常情况下在真实值附近。则云计算环境下网络时钟偏移量证据理论信任度m1(l)的计算公式如下;

(3)

其中:φi表示云计算环境下网络数据对应时间网络节点i的时间偏移值;φj表示云计算环境下网络数据对应时间网络服务器节点j的时间偏移值;εi表示云计算环境下网络服务器节点i的时间偏移系数;ε表示云计算环境下网络节点的时间偏移系数;n表示云计算环境下利用可信网络平台NIP同步算法计算出的其他网络服务器节点的时间数据信息。

(2)云计算环境下网络路径延迟证据信任度m2(l)。根据最小时延原理,云计算环境下服务器网络路径延迟越小,网络时间同步误差减小的可能性越大。则云计算环境下网络路径延迟证据信任度m2(l)的计算表达式为:

(4)

其中:δi代表云计算环境下对应时间的网络服务器节点i的路径延迟;β代表云计算环境下网络节点的路径延迟系数;βi代表云计算环境下网络节点i的路径延迟系数。

(3)云计算环境下网络路径延变化证据理论信任度m3(li)。同理,根据最小时延原理,相对于云计算环境下网络最小路径延迟,如果网络路径延迟变大,网络时间同步误差减小的可能性越大。则云计算环境下网络路径延变化证据理论信任度m3(li)的计算公式为:

(5)

(6)

式中,δim表示云计算环境下网络数据对应时间网络服务器节点i的目前最小路径延迟;η表示云计算环境下网络路径证据理论信任度系数;ηi表示在云计算环境下网络节点i的路径证据理论信任度系数;wi表示云计算环境下3个时钟证据理论信任度BBA的比例系数,且它们3个的和为1。

利用证据理论的合成规则,对上述3个云计算环境下网络时钟证据理论信任度mi(l)进行合成计算,其表达式为:

(7)

根据上述公式(7),获得云计算环境下各个服务器网络时间信息的证据理论信任度m(l)。如果云计算环境下的某一时间段服务器网络时间信息证据理论信任度m(l)低于预设的门限值ζ,则判断该时段内的云计算环境下的网络数据存在安全隐患。

1.2 基于FTSP的云计算环境下网络数据过滤

在上述云计算环境下网络数据安全判断结果的基础上,将异常漂移检测器与恶意节点ID号过滤器有机结合,剔除云计算环境中的恶意攻击数据。具体操作过程如下:

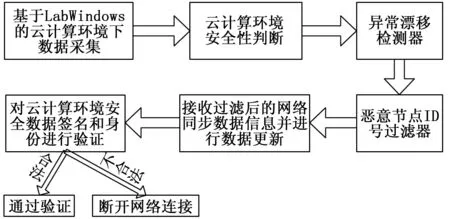

FISP(泛洪时间同步协议)利用一次元回归法估计云计算环境下网络节点本地时钟与网络标准时钟的时间偏移程度,并在时间每秒末尾对云计算环境下网络节点本地时间进行补偿,从而提高网络数据时钟的同步精度。则云计算环境下网络节点本地时钟与网络标准时钟时间关系的表达式为:

(8)

其中:t表示云计算环境下网络节点本地时间;T表示云计算环境下网络标准时间;云计算环境下网络时间偏移程度通常用漂移率来体现,假设d表示云计算环境下时钟漂移率2个时钟之间时间差的速率,在稳定的云计算环境下,网络传感器节点的时钟漂移率也是处于相对稳定的状态,此时d的取值范围需满足以下条件:

(9)

式中,ρ表示云计算环境下网络时钟时间差系数。

根据上述公式(9),当云计算环境下传感器网络中的节点处于安全稳定且同步的情况下,每个网络节点的时钟漂移率均为一个相对稳定的值。由于云计算环境下网络中的每个节点都有一个稳定却不同于其他网络节点的时钟漂移率,则将该时钟漂移率视为云计算环境下网络节点的唯一标识ID。云计算环境下的同一个网络节点在每个同步周期测量获得的网络时钟漂移率之间的偏差程度极小,通常情况下不大于10-6。

对上述计算进行进一步分析可知,当云计算环境下的网络标准时间(即网络发送时间标)T被网络攻击恶意篡改,则云计算环境下的时钟漂移率d会出现明显偏差。将异常时钟漂移率检测器与恶意节点ID号过滤器有机结合,并加入云计算环境中,利用各个网络节点在安全同步状态下具有唯一固定的且不同于其他网络节点的时钟漂移率,检测受到网络恶意攻击而接收到的云计算环境下的网络标准时间,即网络发送时间标,同时将云计算环境中错误的同步时间数据信息丢弃,重新接收其他相邻节点发送的同步数据信息。如果云计算环境下的网络节点连续2次发送错误的网络标准时间,则需要将恶意网络节点ID号过滤淘汰,加入云计算环境下的网络黑名单中,并提示其他相邻网络节点拒收来自该恶意攻击节点的同步数据信息,以减少云计算环境下的网络开销。

为实现上述功能,过滤掉恶意网络节点发送的同步数据信息,需要对云计算环境中网络原始同步信息的数据包格式进行适当修改,同时在云计算环境中的网络同步数据信息中添加发送恶意节点的ID以及黑名单。

当云计算环境中各个网络节点时钟同步一定周期后,时钟漂移率基本处于稳定状态,且随着同步的周期越多,其精度越高,稳定性能越好。当时钟漂移率稳定时,在一定周期内创建一个记录各个网络节点时钟漂移率的平均值存储表M。并通过实验结果分析,确定云计算环境下的网络时钟漂移率范围是±θ,则时钟漂移率的阈值范围计算表达式为:

-θ≤dthresh-old≤Mn+θ

(10)

其中:n表示云计算环境下时钟漂移周期数。

根据上述公式(10),每个周期计算得到的网络时钟漂移率dn都需要进入时钟漂移率的平均值存储表M中进行判定。如果当前周期的网络时钟漂移率在阈值范围内,则接收此次云计算环境下的网络同步数据信息并进行数据更新;反之,则丢弃该数据信息,重新接收云计算环境下其他相邻网络节点的同步数据信息。

1.3 基于身份的云计算环境下网络数据安全算法

基于身份的云计算环境下网络数据安全算法是利用数字证书对云计算环境下的客户端与服务器进行身份认证,确保云计算环境下网络数据的安全性。具体步骤如下:

在云计算环境下的椭圆曲线中使用的是有限域,GF(q)表示云计算环境下q阶有限域,也可记作Fq,则云计算环境下有限域F上的维尔斯特拉斯函数方程表达式如下:

E:Y2Z+a1XYZ+a3YZ2=X3+a2X2Z+

a4XZ2+a6Z3

(11)

F(X,Y,Z)=Y2Z+a1XYZ+a3YZ2-X3-

a2X2Z-a4XZ2-a6Z3

(12)

式中,X、Y、Z均表示有限域F上的维尔斯特拉斯函数随机变量;ai′∈F,(X,Y)∈F2且在云计算环境下的椭圆曲线上不存在非奇异点,则称集合E(F)表示为云计算环境下有限域F上的椭圆曲线,其表达式如下:

E(F)={(X,Y)|(Y,Z)}∪{0}

(13)

式中,0表示云计算环境下椭圆曲线上的无穷远点;如果a1,a2,a3,a4,a5,a6不全部为0时,云计算环境下该椭圆曲线是非奇异的,该椭圆曲线上的所有点集合即为椭圆曲线,则云计算环境下椭圆曲线的双线性映射定义如下;

假设G1与G2是两个在云计算环境下大素数p具有q阶有限域的循环群。G1表示云计算环境下有限域Fp上的椭圆曲线点群;G2表示云计算环境下有限域Fp2上的椭圆曲线点子群。由此G1组成一个云计算环境下加法群面G2的乘法群。如果对于所有的云计算环境下网络数据P,Q∈G1,且a,b∈Z,则云计算环境下网络数据的线性映射表达式为:

e(aP,bQ)=e(P,Q)ab

(14)

根据式(14),对云计算环境下网络数据安全身份认证进行运算,主要分为数字签名与身份验证两部分:

ra=kQA

(15)

ua=H2(e(dId,kQs)

(16)

ta=kp

(17)

sa=dId+kr

(18)

式中,dId代表云计算环境下网络数据私钥;s代表云计算环境下网络数据的主密钥;Id代表云计算环境下网络数据的公钥;dId代表云计算环境下网络数据的解密私钥;ta代表云计算环境下网络数据加密的密文;ra代表云计算环境下网络数据对原文生成的新密文;QA代表哈希运算。

根据上述公式(15)~(18),将云计算环境下网路数据自身的身份Id,ta,ra以及数字签名sa发送给网络安全中心。

云计算环境下网路数据的安全验证阶段:网络安全中心收到信息后,开始对发送者的身份信息进行验证,验证表达式为:

e(P,dId)=e(Ppub,QA)*e(ta,ra)

(19)

如果上述公式(19)成立,则证明数字签名有效,身份认证通过且合法;如果不成立,则证明身份认证失败,云计算环境下的网络会自动断开连接,保护云计算环境的安全运行。

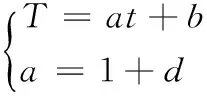

1.4 基于LabWindows的云计算环境安全框架设计

综合上述计算,利用LabWindows设计云计算环境安全框架,如图1所示。

图1 基于LabWindows的云计算环境安全框架

从图1中可以看出,云计算环境安全框架系统包括以下4个部分:一是基于LabWindows的云计算环境数据采集模块;二是云计算环境安全性判断模块;三是云计算环境下的网络数据过滤器,包括异常漂移检测器和恶意节点ID号过滤器;四是云计算环境安全验证模块。

利用上述设计的基于LabWindows的云计算环境安全框架能够保证云计算环境下网络数据传输与通信的安全性。

2 实验结果与分析

实验仿真软件环境为NS2,300M*300M的区域内布置800个网络节点和10个基站,每个网络节点的原始能量开销为3J,网络基站是能够携带较多能量的网络节点,可以不考虑其能量开销问题,只考虑云计算环境下的普通节点能量开销。

实验仿真的硬件环境为惠普笔记本电脑,Windows10操作系统,显卡型号是GTX1050,硬盘内存为1 T,内存容量为8 GB,显存容量为2 GB。实验使用LabWindows进行开发设计实现。实验数据来源于云计算环境下的随机一组网络数据,中途的恶意网络入侵次数有50次。

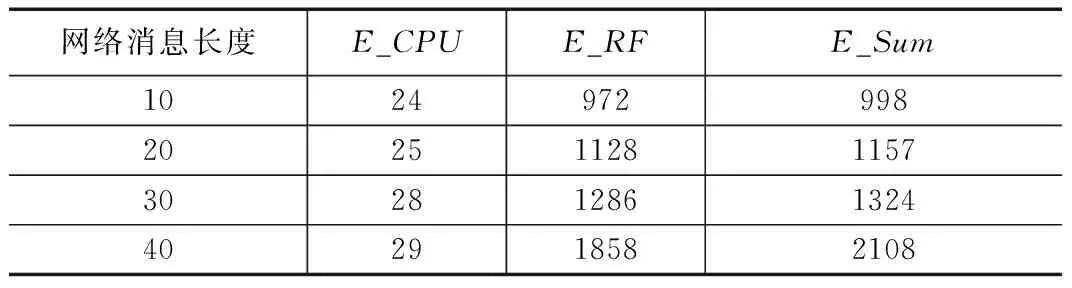

为验证本文所提方法的有效性,对云计算环境安全框架系统设计方法的能量开销进行分析。主要针对云计算环境中处理器CPU与射频模块(RF)的能量开销进行分析。

在没有设计出云计算环境安全系统框架的情况下,网络节点的能量开销分布数据如表1所示。其中,能量单位表示为μJ;网络消息长度单位表示为byte,云计算环境下处理器表示为E_CPU;云计算环境下射频模块表示为E_RF;云计算环境下网络节点的整体能量开销表示为E_Sum。

表1 无安全服务时网络节点的能量开销分布

根据表1可知,云计算环境下网络节点上的数据信息处理程序相对简单,对于上述的4种长度消息E_CPU能量开销仅占网络节点整体能量开销的1.2%;而48%的能量被云计算环境下的射频模块部分E_RF消耗。当云计算环境下的网络消息长度增加时,网络处理器E_CPU的能量开销只有细微的增加;而云计算环境下的射频模块E_RF能量开销却发生明显变化。对于10~40byte的网络消息长度,云计算环境下的射频模块部分E_RF的能量消耗随着网络消息长度的变化呈线性增长。当网络消息的长度从30byte增加到40byte时,由于云计算环境下XMesh协议规定的数据包最大负载量是37byte,传送40byte的网络数据需要消耗较大的能量惩罚,云计算环境下的射频模块部分E_RF的能量消耗增加了64.2%。

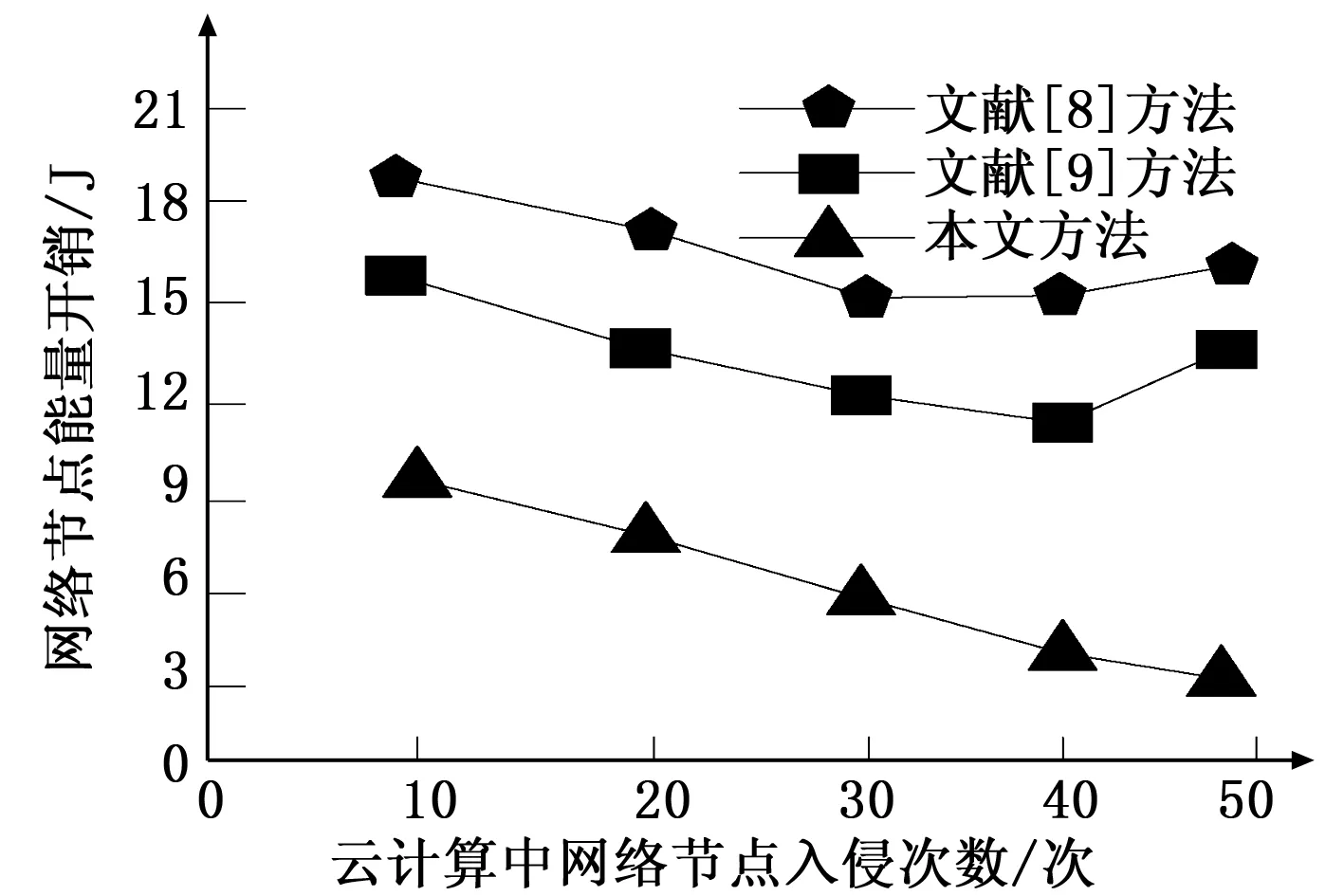

为了验证本文所提方法的有效性,采用文献[8]、文献[9]方法与本文方法对云计算环境中恶意攻击次数与网络节点能量变化之间的关系,分析结果如图2所示。

图2 云计算环境中恶意入侵次数与网络节点能量变化之间的关系

根据图2可以看出,文献[8]方法与文献[9]方法的网络节点能量开销随着云计算环境中恶意入侵次数的增加呈现上升趋势,无形中造成了云计算环境下网络节点的能量浪费;而本文方法的网络节点能量开销随着云计算环境中恶意入侵次数的增加逐渐下降且趋于平稳状态,节省云计算环境下网络节点的能量消耗。

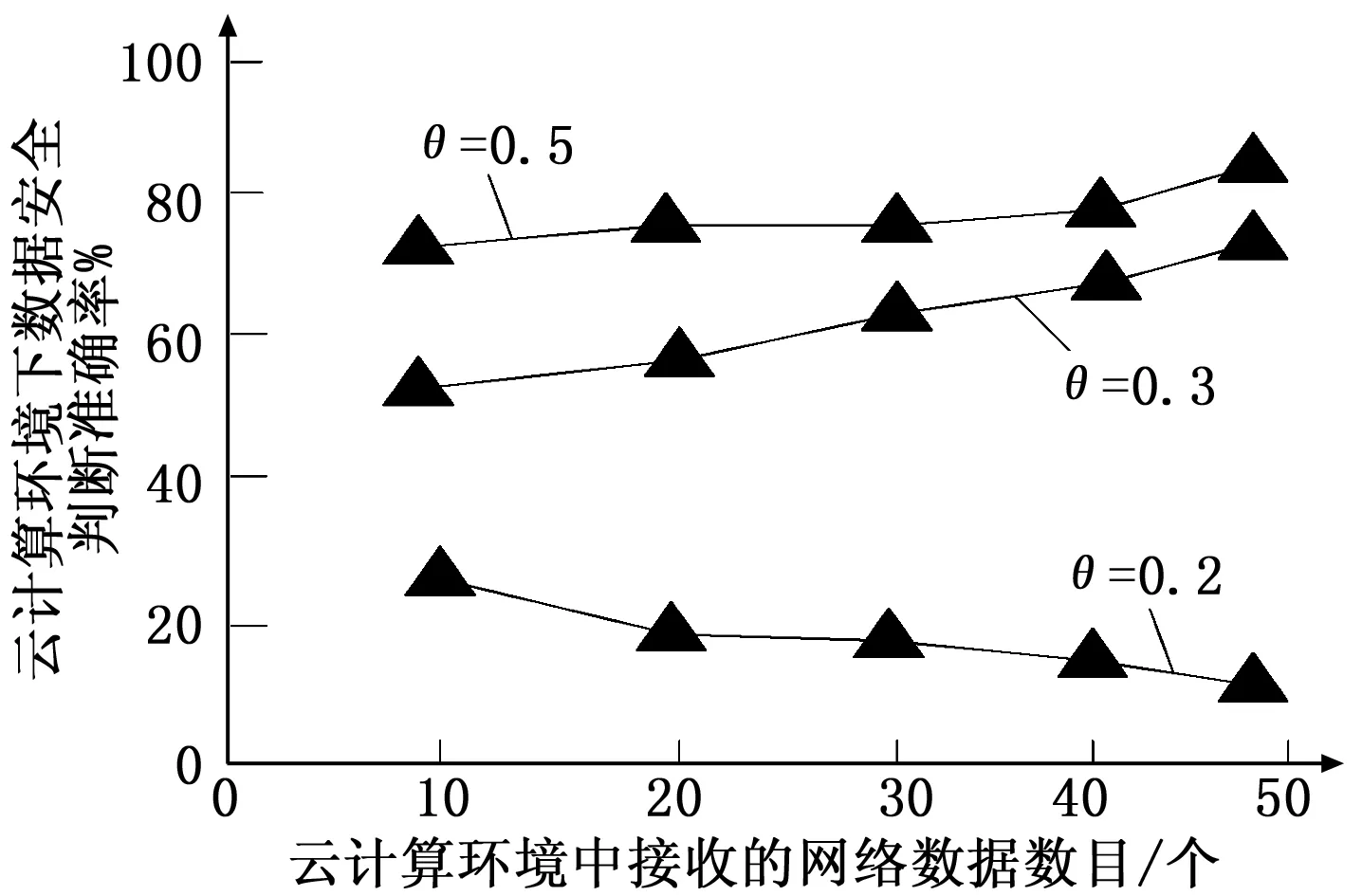

为了进一步验证本文所提方法能够保证云计算环境的安全,具有良好的性能,利用1.2节中的网络时钟漂移率阈值θ对云计算环境下网络数据安全性判断准确率的影响进行分析,分析结果如图3所示。

图3 云计算环境下数据安全判断准确率

定义云计算环境下网络数据安全性判断准确率为:云计算环境下被准确接收并进行同步更新的数据信息/云计算环境下的所有数据信息。

从图3中可以看出,当网络时钟漂移率阈值θ=-0.2时,云计算环境下网络数据安全性判断平均准确率为20%左右;当网络时钟漂移率阈值θ=0.3时,云计算环境下网络数据安全性判断平均准确率为45%左右;而当网络时钟漂移率阈值θ=0.5时,云计算环境下网络数据安全性判断平均准确率在75%左右,由此可知,只有将网络时钟漂移率阈值θ控制在

[0.3,0.5]区间内,能够接收此次云计算环境下的网络同步数据信息并进行数据更新,实现云计算环境下的数据安全性准确判断。

3 结束语

基于前面阐述的方法在实际应用中产生的问题,提出一种基于LabWindows的云计算环境安全框架系统设计方法,节省云计算环境下网络节点的能量开销,提高网络数据安全性判断准确率的同时,为今后不断改进云计算环境下网络数据的加密技术,以及不断完善云计算环境安全框架、优化安全框架系统性能提供良好的前提基础,具有重要的发展意义。

[1] 王 栋, 陈传鹏, 颜 佳,等. 新一代电力信息网络安全架构的思考[J]. 电力系统自动化, 2016, 40(2):6-11.

[2] 任江伟, 韩跃龙. 基于信息融合的网络安全态势评估模型[J]. 计算机研究与发展, 2015, 46(9):353-362.

[3] 李方伟, 张新跃, 朱 江,等. 基于信息融合的网络安全态势评估模型[J]. 计算机应用, 2015, 35(7):1882-1887.

[4] 李方伟, 邓 武, 朱 江. 一种基于复杂网络的网络安全态势预测机制[J]. 计算机应用研究, 2015, 32(4):1141-1144.

[5] 仵志鹏, 黄志球, 王珊珊,等. 一种基于故障扩展SysML活动图的安全性验证框架研究[J]. 计算机科学, 2015, 42(7):222-228.

[6] 刘哲元, 徐 隽, 汪 兴,等. 基于用户意图的网络流量授权安全框架[J]. 小型微型计算机系统, 2016, 37(1):114-118.

[7] 刘哲元, 徐 隽, 汪 兴,等. 一种基于虚拟机自省的安全检测框架[J]. 计算机工程, 2016, 42(3):182-187.

[8] 陆耿虹, 冯冬芹. 工控网络安全态势感知算法实现[J]. 控制理论与应用, 2016, 33(8):1054-1060.

[9] 李方伟, 张新跃, 朱 江,等. 基于APDE-RBF神经网络的网络安全态势预测方法[J]. 系统工程与电子技术, 2016, 38(12):2869-2875.

[10] 黄海军. 基于云计算的网络安全评估[J]. 电子设计工程, 2016, 24(12):115-117.