基于OPENSENSE的防火墙技术的实现

2018-02-24严学军

严学军

摘要:防火墙可以有效的保护内部网络,实现防火墙的方式很多,在经费不足的情况下可以采用基于软件的防火墙,OPENSENSE是一款基于软件实现的防火墙产品,性能很强,可以实现的功能很多,本文主要以虚拟化技术来构建OPENSENSE的工作环境,介绍使用OPENSENSE实现防火墙的一些主要功能,包括主要规则的制定,如内访外、外访DMZ等控制。

关键词:防火墙;FreeBSD;OPENSENSE

中图分类号:G642 文献标识码:A 文章编号:1009-3044(2018)35-0037-02

1 防火墙技术概述

防火墙技术可以有效隔离企业内外网络,保护内部网络,减少攻击发生的可能性。在实际应用中,防火墙有包过滤防火墙、应用代理防火墙、状态检测防火墙集中主要技术。在防火墙部署的时候,多采用内网、外网以及DMZ(非军事区,是安全的内网和不完全的外网之间的一个隔离带)三个网段来实现。通过合理的规则控制,控制三个网段的互访。一般来说,为了保护内网,通常不允许外网直接访问内网,内网到外网的访问在规则控制下应该尽量允许。外网可以访问DMZ区域,但是一般情况下DMZ区域的计算机不能直接访问外網(除非是像邮件服务器必须连接外网的情况)。内网可以访问DMZ区域,以方便管理,但是从DMZ区域不能直接访问内网,因为外网访问者如果攻击到DMZ区域,例如攻击DMZ区域的服务器,攻击成功后会获得服务器的系统管理员权限的shell,这样就可以通过DMZ区域该服务器去访问内网,增加了内网的暴露危险。

防火墙的种类很多,有基于硬件的防火墙,也有基于软件的防火墙。基于成本因素,比较起来,基于软件的防火墙更适合一些中小企业。

2 OPENSENSE介绍

m0n0wall?是一种基于FreeBSD(一个LINUX发行版本)的软件防火墙,它同时也是一种基于网络的防火墙。它提供PHP网页支持的用户界面和丰富的管理功能,可以实现有状态的包过滤防火墙、VPN(虚拟专用网)、NAT(网络地址转换)、流量整形和监控、日志记载、支持802.1、兼容VLAN,可以配置多个接口以实现多网段管理。OPENSENSE继承了m0n0wall?的特色,它从2015年开始产生并得到很大的发展,从最早的15.1版本到现在的18.7版本,功能上改进了很多,例如增加了用户证书,入侵检测功能,完善的代理功能等。

OPENSENSE对硬件的基本要求为处理器支持双核心的1GHZ,内存大于1GB,至少40GB硬盘,串行控制台或者视频,如果可能,硬盘最好100GB以上,且采用固态硬盘。OPENSENSE支持虚拟化功能,可以在VMWARE上安装和使用。

3 在虚拟机上部署基于OPENSENSE的防火墙

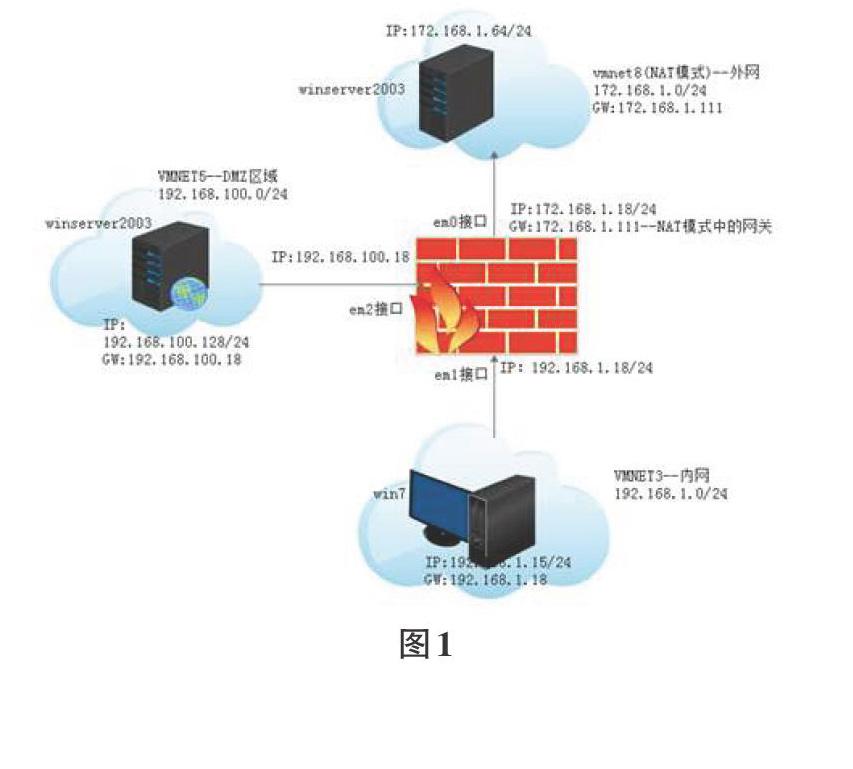

拓扑结构如图1所示,在虚拟机中的虚拟网络编辑器中开启三个虚拟网络,分别为VMNET3(主机模式),VMNET5(主机模式),VMNET8(设置为NAT模式),网络地址如下图所示。如果主机是可以上网的,那么虚拟机可以通过虚拟网络连接到互联网。在图中一共需要四台虚拟机,一台是FreeBSD防火墙主机,在初次启动前可以添加成3块网卡以模拟三个网段,启动后,FreeBSD初始登录的管理账号名为root,密码为OPNSENSE,启动后通过设置如图2所示的步骤1和2确定分别为EM0、EM1和EM2(在图2中所见到的DMZ初始为OPT1标识,进到防火墙WEB管理界面可以更改端口的标识)所属网段并设置IP地址(可以不配置DHCP和IPV6业务),对广域网网卡需要配置上行网关,如图1中所示可以使用NAT模式中的网关作为上游网关。另外三台电脑的对应虚拟网络设置和IP地址设置如图1所示,两台WINSERVER2003中安装IIS,以方便访问测试和验证,测试时需要内网访问外网的WINSERVER2003服务器的网站,外网访问DMZ区域的WINSERVER2003服务器中的网站。

3.1实现内网用户和外网用户互访的规则控制

对内网用户计算机而言,他们应该可以访问到外网,但是一般情况下,会使用NAT模式(因为没有那么多公网地址可以分配),可以通过OPENSENSE的NAT出站设置去设置,为了设定跟方便,可以不使用自动NAT设置,选择使用手动出站规则,再添加规则让内网的网段192.168.1.0/24可以被NAT,保存并应用更改既可。可以在内网计算机上测试访问到外网的WEB服务。

设置防火墙的出站规则:要求从内网到达WAN接口的包中地址在离开防火墙的时候转换为WAN接口上的地址,配置界面如图3所示(内网计算机WIN7登录到防火墙的WEB管理界面),具体配置如表1所示。

如果需要控制访问某个IP地址的,需要使用防火墙规则下的浮动规则(Floating)去添加新的规则。例如需要控制不然内网用户访问172.168.1.64这个IP,可以添加浮动规则,操作设置为拒绝,源IP和源端口默认就可以,目标IP设置为172.168.1.64/32,其它默认,保存并应用规则,就可以控制内网IP访问不了172.168.1.64,这个类似于黑名单操作。

如果需要控制访问某个IP的某个端口,在上边的操作中直接指定目标端口就可以,设置完成后,不影响访问该主机其它端口的通讯。

一般情况下,不允许外网用户IP直接访问内网,防火墙默认是阻止该访问的。

3.2外部用户对DMZ区域互访的规控制

外网用户访问DMZ区域得先在DMZ区域的计算机发布服务,需要先做NAT规则中的端口转发,例如访问DMZ的WEB服务规则如表2所示,注意这里仅仅只开放必要的访问权限,以免权限过大容易使得DMZ区域的服务器遭受到攻击。经测试,可以在外网访问到DMZ服务器192.168.100.128上发布的网站。

表2的规则含义是指从广域网到达目的地址为防火墙WAN接口的包,如果目标端口为80,将会被转发到DMZ区域192.168.100.128服务器的80端口。

DMZ到外网的访问,被防火墙默认拒绝。

3.3内网和DMZ区域间的互访的规则控制

默认情况下,内网可以直接访问DMZ,DMZ到内网的访问时被拒绝的。

以上是防火墙基本的访问控制,除此之外,该防火墙还有流量监控以及强大的日志功能,可以在防火墙配置站点到站点之间的VPN或者移动客户端到站点的VPN等等,更重要的是它还有入侵检测的功能,使用该防火墙基本上能够在中小型企业替代硬件防火墙,起到很好的网络防护和控制作用。

参考文献:

[1] 贾铁军.网络安全实用技术[M].北京:清华大学出版社,2016.

【通联编辑:朱宝贵】