远程漏洞评估方法与设计

2018-01-30谭君周旭黄羽李禀津

谭君+周旭+黄羽+李禀津

摘要:随着新型漏洞和攻击的不断增长,信息安全面临严峻挑战。在安全工作中,还在采用邮件、短信、通知等方式对下属单位进行漏洞和威胁情报通报,这对于信息系统安全防护是一个极大的安全隐患。漏洞评估验证分析技术及管理方法的引入,对于提升信息系统安全水平具有重要意义。

【关键词】信息安全漏洞 远程漏洞评估 漏洞模型POC

开展漏洞评估验证技术及管理方法的应用研究,从漏洞追踪、验证、预警、通报、响应、复核等多个方而,研究威胁管理,实现漏洞全周期管理,实时跟踪追溯各单位漏洞响应情况,在信息安全工作范围内,形成有效的联动防御平台。

1 国内外发展现状

随着新型漏洞和攻击的不断增长,信息安全而临严峻挑战。在信息安全工作中,还在采用邮件、短信、通知等方式对下属单位进行漏洞和威胁情报通报。但从近两年信息安全形势来看,各种漏洞频发,通报各单位响应时问周期较长,然而黑客利用漏洞的技术越来越成熟,时问短攻击快,利用通报过程中的时问窗口进行快速攻击,可造成不可估量的损失。并且下属单位由于技术力量薄弱等原因,不能及时、准确地对漏洞进行分析、验证和管理,导致黑客可以利用漏洞进行攻击等。这对于信息系统安全防护是一个极大的安全隐患。漏洞评估验证分析技术及管理方法的引入,对于提升信息系统安全水平具有重要意义。

2 漏洞评估验证模型

2.1 漏洞评估验证模型的设计思路

在设计漏洞评估验证模型之前,需要先了解安全漏洞的生命周期,一个典型的安全漏洞生命周期包括7个部分如图1所示。

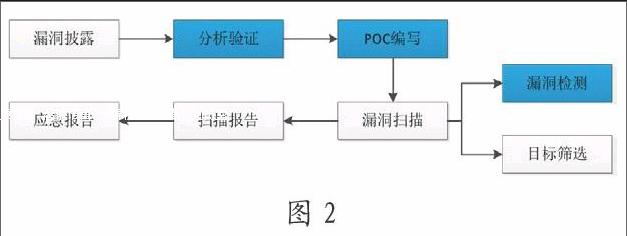

漏洞应急是漏洞管理过程中各阶段的工作内容。在漏洞应急中,POC(Proof ofConcept(为观点提供证据))编写、分析验证、漏洞检测尤为关键,而且以上三个阶段的工作更是漏洞评估验证的关键,也是实现漏洞评估验证模型安全需求的主要工作内容,如图2所示。

这个过程f或者说是在编写POC的时候)需要做到安全、有效和无害,尽可能或者避免扫描过程对目标主机产生不可恢复的影响。

2.2 漏洞评估验证模型的设计

2.2.1 漏洞验证模型框架

如图3所示,漏洞评估验证模型设计采用模块化的理念,在基础库的基础上,提供了一些核心框架功能的支持。实现评估验证功能的主体代码则以模块化方式组织,通过功能程序提供给测试者进行使用。同时,为了满足评估验证的不同功能需求,在功能模块中支持对脚本库(script)、工具库(plugin)和资源库(data)的增加、修改、调用,使功能模块变成用户的可控区域。

2.2.2 漏洞评估验证过程

2.2.2.1 验证流程

在漏洞评估验证模型的基础上,设计出一个漏洞验证框架,通过框架只需要完成如下4步工作,即可完成漏洞评估验证。

(1)准备一个并发框架;

(2)将数据放入到框架中;

(3)将处理数据的逻辑放到框架中;

(4)运行,获取处理结果。

在漏洞验证框架中完成评估验证工作时,验证流程如图4所示。

验证时,通过验证命令,将流程中的每一个环节组织起来,编写一条验证命令,就可以完成漏洞评估验证工作。

2.2.2.2 并发处理

多线程,是指从软件或者硬件上实现多个线程并发执行的技术。使用多线程技术可以提高资源使用效率从而提高系统的效率。协程,与线程的抢占式调度不同,它是协作式调度。协程也是单线程,但是它能让原来要使用异步+回调方式的代码,用看似同步的方式写出来。

2.2.2.3 处理逻辑

在漏洞评估验证中,对于数据处理的逻辑,主要在于插件(POC)的加载以及结果验证两方而:

(1)插件(POC)加载。因为数据的获取方式不同,处理数据的逻辑也不同,因此需要根据不同的数据加载不同的插件。

设计漏洞评估验证模型时,需要支持不同路径的插件:

1.加载默认插件:插件存放在脚本库(script)中,通过“命令+插件名”,可加载script文件夹下的脚本;

2.加载任意路径插件:插件存放在其他路径下,通过“命令+/路径/插件名”,可加载任意径路下的脚本。

(2)结果判断。结果判断通常需要在POC中完成,在编写POC的结果判断时:

1.在代码中添加函数POC();

2.添加逻辑使验证成功(漏洞存在)时retum True,验证失败时retum False;

3.针对一些复杂的需求,POCO函数可以使用多种返回值来控制验证状态和输出。

2.2.2.4 數据获取

设计漏洞评估验证模型时,数据来源需要考虑以下几方而:

(1)单一目标。验证单一目标时,可以在插件(POC)中定义需要验证目标的url或者IP,验证时直接调用该插件即可完成对应目标的验证。

(2)文件列表。当相同类型的目标较多时,无需对POC进行逐一更改,通过命令读取目标文件列表,完成批量验证工作。

(3)第三方引擎。评估验证程序拟支持主流空问搜索引擎的API,通过简单的参数调用直接从搜索引擎中直接获取目标,并结合本地脚本进行扫描。主要目的在于预留第三方扫描引擎接口。

3 总结分析

通过对漏洞评估验证模型的研究,开展漏洞分析技术与漏洞验证框架研究,研究构建了漏洞验证分析模型,并对己发现漏洞的细节进行深入分析,提供了漏洞验证框架支持POC验证。为漏洞修补处理措施提供了依据,解决了政府不能及时、准确地对漏洞进行分析、验证的问题。

参考文献

[1]邹湘河,漏洞检测与风险评估技术研究[J].电子科技大学,2005.

[2]王建红,基于网络的安全评估技术研究与设计[J].中原工学院,2011.

[3]钱伟,网站评估渗透系统的研究与实现[J].复旦大学,2011.

[4]张凤荔,冯波.基于关联性的漏洞评估方法[J].电子科技大学,2014.

[5]马驰,高岭,孙骞,何林,高学玲,基于模糊理论的漏洞危害等级评估[J].西北大学, 2014.endprint