电力专网业务系统网络安全防护的研究

2018-01-04吉兰芳

吉兰芳

摘要:在电力专网系统中,基础设施安全、业务系统安全是网络安全防护的重点。随着大数据、大集中、智能化电网的发展,数据挖掘技术在电力专网业务系统网络安全防护中的应用越来越广泛。本文以数据挖掘技术中的聚类算法为例,以电力专网业务系统中網络安全防护薄弱点聚类分析为研究背景,阐述了聚类算法在电力专网业务系统网络安全防护中的作用,提出了一种基于聚类算法的电力专网业务系统防护漏洞聚类分析模型。

关键词:数据挖掘;智能电网;电力监控;网络安全

中图分类号:TP3 文献标识码:A 文章编号:1009-3044(2018)30-0030-03

1 研究背景

目前电力系统的网络安全防护还有许多问题:比较突出的问题是安全防护实时性弱、入侵防御能力差、预警准确度低、效率不高。现阶段,多数电力公司都建设了电力专网业务系统。在电力专网业务系统中,传感器技术、通信技术、互联网技术等多种技术融为一体,最终实现智能电网的监测和远程控制功能。电力专网业务系统和普通模式中的人工监控进行比较,电力监控效率更高、更简单。该系统可以对没有人值守的生产管理部门进行信号提取和传输工作,将电力公司的智能管理和实时监控水平提高到了一个新的高度。

信息安全防范措施的进步让社会大多数成员轻松跨越到信息爆炸的时代,信息安全不稳定的弊端暴露无疑,也就是说,计算机安全技术的研究作为世界级课题存在。这种风险能够潜伏在任何一台电子设备、任何一个网络中。互联网出现之后,信息安全不可控的弊端就无处不在,泄密、信息被破坏、记录被清空、设备被攻击等现象屡见不鲜。“希拉里邮件门”“棱镜事件”、乌克兰“黑暗力量”事件等一次又一次地给社会成员敲响了网络安全的警钟。在国内信息安全不可控的事件也持续地出现,以至于政府网站数据也被有预谋地处理,后果很严重,这就迫使社会上大多数人越来越重视信息安全的问题。

2 电力专网业务系统网络安全的关键问题

2.1 基础设施安全

基础设施安全主要指业务系统的服务器、存储、核心路由器、客户端等设备的安全防护。此类防护既包括台风、地震、洪水等自然灾害,又包括火灾、蓄意破坏、非法使用窃听或设备缺陷等人为因素。

2.2 业务系统安全

在业务系统安全方面重点要从“攻击”“防御”“监测”“防控”“评价”等角度入手,研究完善电力行业内部网网络基础设施。不过,由于多年信息化建设侧重点的因素,电力专网业务系统中的应用安全方面的建设还比较薄弱。特别是在电力专网业务系统各自为政的情况下,统一规划和安全思维管理方式还有待提高。同时,电网专网建设过程中安全方面的资金支持力度也不是特别足。虽然电力专网业务系统已经将电力监控工作由人工方式变为自动化监控,但是电力监控数据的处理能力并没有与采集能力保持同步的增长。

3 数据挖掘技术在电力专网业务系统网络安全防护中的应用

3.1 聚类算法在网络安全防护中的应用

在网络安全防护过程中,数据挖掘技术就是基于事件关联分析模块对网络平台安全事件、性能事件内的数据挖掘,并发现这些事件中隐含的有价值信息。事件关联分析模块所针对的网络平台上的安全事件及性能事件,可以通过数据挖掘来发现事件中隐含的有价值信息。比如说,数据挖掘技术中的聚类算法、分类算法,迫切需要一种行之有效的机制来实现网络安全防护原始数据的清洗工作。在此系统中,数据清洗存在的时间节点往往集中在数据传输表单之时。电力监控网络安全防护中数据清洗的目标是对发生错误的数据库实例进行适当的处理。例如,随电力专网业务系统数据传输表单自动下载的图形文件和页面样式文件;文件类型为gif、jpeg、jpg、map、css、cgi等文件,网络安全防护设备中数据库提取出来的相关实例;电力专网业务系统请求方法为POST 和 HEAD的数据库实例等等。

3.2 电力专网业务系统网络安全应用的聚类算法概述

3.2.1 聚类要素的数据处理

在聚类分析中,常用的聚类要素的数据处理方法有如下几种。

由公式(3)可以知道,在不同量纲、不同取值范围的约束下,数据能够放在一起比较,通常需要对数据进行变换处理。变换后的数据,每个变量的样本均值为0,极差为1,且[x*ij<1],在以后的分析计算中可以减少误差的产生;同时变换后的数据也是无量纲的量。

公式(5)经过这种标准化所得的新数据,各要素的极大值为1,极小值为0,其余的数值均在0与1之间。

3.2.2 样品间的距离和相似系数

3.2.2.1 距离的计算

公式(10)选择不同的距离,聚类结果会有所差异。在地理分区和分类研究中,往往采用几种距离进行计算、对比,选择一种较为合适的距离进行聚类。

3.2.2.2 相似系数

1)夹角余角

2)相关系数

相关系数经常用来试题变量间的相似性.变量[Xi]与[Xj]的相关系数定义为公式(12)。

在实际问题中,对样品分类常用距离,对变量分类常用相似系数,即[Q]型聚类分析常用距离,[R]型聚类分析常用相似系数。

3.2.3聚类分析方法

1)系统聚类法

系统聚类分析方法方法包括最短距离法、最长聚类法、类平均法、重心法、ward法等八种不同的方法。

2)[K]-均值

将给定的样本划分为[K]类,[K]预先指定,基于使聚类性能指标最小化,所用的聚类准则函数是聚类集中每一个样本点到该类中心的距离平方之和,并使其最小化。

4 基于聚类算法的防护漏洞聚类分析模型构建

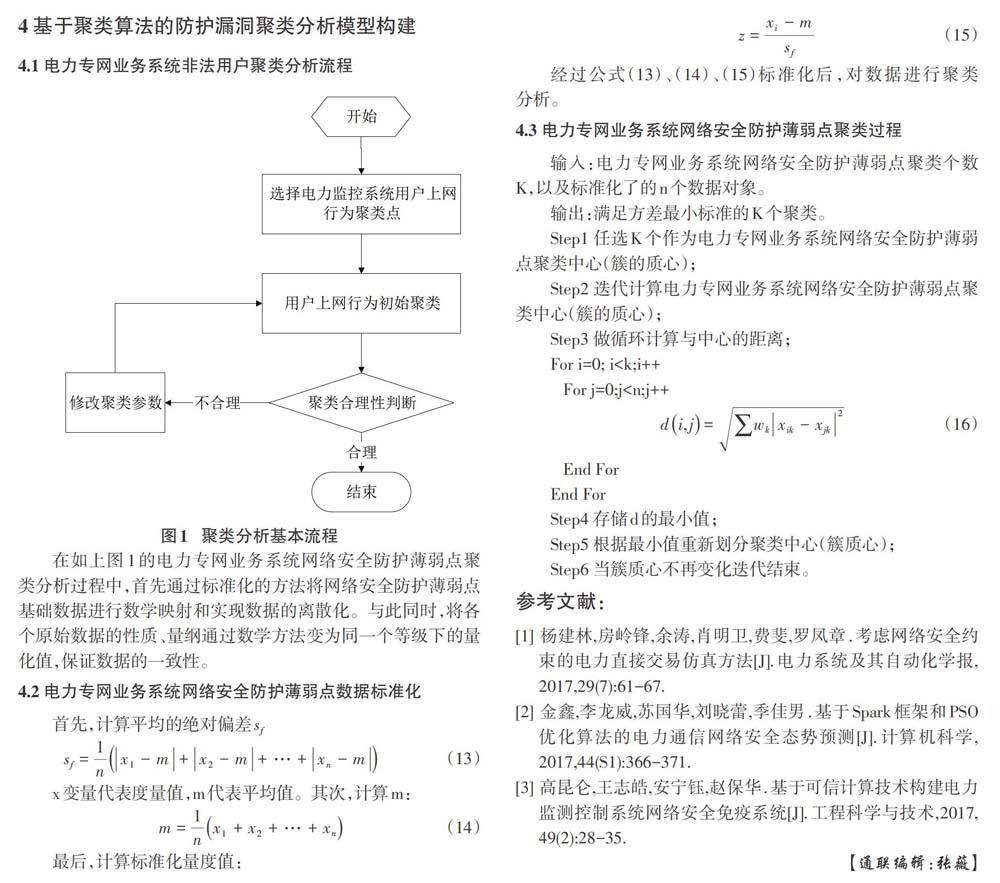

4.1 电力专网业务系统非法用户聚类分析流程

在如上图1的电力专网业务系统网络安全防护薄弱点聚类分析过程中,首先通过标准化的方法将网络安全防护薄弱点基础数据进行数学映射和实现数据的离散化。与此同时,将各个原始数据的性质、量纲通过数学方法变为同一个等级下的量化值,保证数据的一致性。

4.2 电力专网业务系统网络安全防护薄弱点数据标准化

4.3 电力专网业务系统网络安全防护薄弱点聚类过程

输入:电力专网业务系统网络安全防护薄弱点聚类个数K,以及标准化了的n个数据对象。

输出:满足方差最小标准的K个聚类。

Step1 任选K个作为电力专网业务系统网络安全防护薄弱点聚类中心(簇的质心);

Step2 迭代计算电力专网业务系统网络安全防护薄弱点聚类中心(簇的质心);

Step3 做循环计算与中心的距离;

Step4 存储d的最小值;

Step5 根据最小值重新划分聚类中心(簇质心);

Step6 当簇质心不再变化迭代结束。

参考文献:

[1] 杨建林,房岭锋,余涛,肖明卫,费斐,罗凤章.考虑网络安全约束的电力直接交易仿真方法[J].电力系统及其自动化学报,2017,29(7):61-67.

[2] 金鑫,李龙威,苏国华,刘晓蕾,季佳男.基于Spark框架和PSO优化算法的电力通信网络安全态势预测[J].计算机科学,2017,44(S1):366-371.

[3] 高昆仑,王志皓,安宁钰,赵保华.基于可信计算技术构建电力监测控制系统网络安全免疫系统[J].工程科学与技术,2017,49(2):28-35.

【通联编辑:张薇】