基于基础架构层的云安全防护技术探究

2017-12-19徐俭

徐俭

【摘要】主要从云安全防護技术需求、云安全架构与防护模型、嵌入式安全实现方案、基于服务链的云安全组网方案、云安全资源池化技术、多层次云安全体系等方面,对基于基础架构层的云安全防护技术诸多要点问题进行探讨研究。

【关键词】基础架构层 云安全防护 嵌入式安全 服务链 云安全资源池化 多层次云安全体系

IT领域云计算技术的发展使得计算机网络的服务模式从面向连接转向了面向应用,这给网络安全带来了巨大挑战,传统的安全部署模式在管理性、伸缩性、升级敏捷性等方面已经无法跟上业务发展的步伐,云平台数据中心必须建设灵活可靠、自动化快速部署和资源弹性扩展的基于SDN(软件定义网络)、服务链和软硬件安全设备相结合的安全防护技术体系,下文探讨研究的主要是基于基础架构层的云安全防护技术。

一.云安全防护技术需求

1.云安全体系开放

基础架构层的云安全体系应支持与O p e n S t a c k、CloudOS等多方云平台和第三方私有云平台对接,应支持CAS、KVM、VMWareESXi、XEN等虚拟化平台,可通过服务链代理方式支持第三方安全设备。

2.云平台管理流量与云租户业务流量分离

基础架构层的云安全体系应保证云平台管理流量与云租户业务流量分离,可根据云租户业务需求自定义安全访问路径,可在虚拟网络边界部署访问控制设备、设置访问控制规则,可依据安全策略控制虚机间访问。

3.支持丰富的云安全服务

基础架构层的云安全体系的VPC(虚拟私有云)云安全服务应可实现基于租户粒度的隔离,确保租户业务的灵活性和安全性。应可基于防火墙实现基础网络安全,可基于vSwitch(虚拟交换机)软件的嵌入式安全方案实现主机安全,可基于IPS/AV实现应用安全,可支持4-7层负载均衡,可通过IPsec技术实现远程安全接入。

4.提供弹性扩展的安全资源池

基础架构层的云安全体系应可基于SDN和服务链实现与软硬件安全设备相结合,可提供FW、LB和IPS/AV等各种安全服务,并通过云平台统一调度。云租户可依据自身需求申请安全服务,自定义业务应用系统安全架构及安全访问策略,为虚机迁移过程提供防护。支持采用:Overlay(叠加在物理网络上的虚拟网络,技术要点是对物理网络进行隧道叠加,再逻辑划分成虚拟网络分片)技术实现安全设备的位置解耦;服务链技术实现按需确定业务流节点和顺序;SDN技术实现安全资源池化和在线扩容。可提供弹性扩展的基于NGFW的硬件安全资源池和基于NFV(网络功能虚拟化)的软件安全资源池。

5.安全业务自动化部署

基础架构层的云安全体系针对北向流量应提供开放接口与云平台对接实现安全业务配置的自动下发和部署,可采用VCFC(虚拟应用融合架构控制器)根据应用需求灵活分配安全资源,可依托服务链技术灵活调度业务流量。二.云安全架构与防护模型

1.云平台数据中心安全访问控制路径

云平台数据中心的安全访问控制主要存在外部网络与数据中心网络间(南北向)、数据中心内部不同子网间(东西向)、数据中心同一子网内终端间(东西向)3条转发路径,基础架构层的云安全体系就是要实现这3条转发路径的安全防护。

2.云安全总体架构

根据云平台数据中心的安全访问控制需求,基础架构层的云安全总体架构从上到下分为4个层次,可融合云、网络虚拟化、信息安全等技术,将基于连接的、孤立离散的安全策略,转变为基于SDN、面向对象可定义和自适应的安全体系,把安全变成一种服务。

通过在云平台CloudOS上安全服务入口统一提供安全云服务,SDN避免了传统安全部署时拓扑依赖,可实现全局统一的安全策略,SDN控制器由VCFC担当;嵌入式安全是嵌入在vSwitch软件上的安全功能; NFV安全设备是指云安全环境下由X86等通用硬件服务器承载的VSR(虚拟路由器)、vFW(虚拟防火墙)、vLB(虚拟负载均衡)等NFV虚拟化软件,NFV通过将网络设备的硬件和软件解耦,并将传统网络设备业务功能分解成一个个VNF(虚拟网络转发单元),通过对VNF的统一编排和管理,根据应用需求定义为不同的服务链,将不同业务流经过不同VNF进行处理,以实现各种网络业务逻辑,NFV可提供安全设备的弹性扩展、敏捷部署及快速交付能力,为虚机提供防火墙等功能;硬件安全则提供高性能硬件安全服务,硬件安全设备有物理安全设备、物理防火墙、物理负载均衡设备;通过服务链将这些安全设备串接起来并主动调控安全策略,由VCFC分配安全资源;通过代理方式可接入第三方安全设备。

3.基于云租户的安全隔离

实现云平台数据中心租户(服务对象)之间隔离是基本的安全需求,云平台可通过VPC方案向租户提供从逻辑上完全隔离的VDC(虚拟数据中心)环境,租户间完全无法相互访问,通过VPN(虚拟专用网络)在租户自身网络到VDC网络间建立数据传输安全通道。租户以VPC为粒度租用资源,一个或多个VPC组成一个租户的VDC,VDC是管理该租户可用CPU、内存、存储和网络等资源的逻辑抽象。一个VDC可包含多个VPC,一个VPC对应一个VRF(虚拟转发域),不同VPC之间默认隔离。由网关或服务节点实现不同租户流量隔离和IP地址重叠。

(1)VPC间隔离:通过路由器的逻辑划分,实现不同VPC间流量在网关和服务节点内隔离;(2)VPC内二层隔离:通过Underlay(承载层物理网络)报文中的VXLAN(可扩展虚拟局域网络)标识,实现不同Subnet间二层流量隔离;(3)利用vSwitch软件的状态防火墙提供同一租户内VM间4层安全防护;(4)利用vFW实现同一租户不同Subnet间4-7层安全防护;(5)利用vFW实现租户内网与外网4-7层安全防护。

4.云安全防护模型

云平台数据中心安全访问控制需求涉及前述3条转发路径,针对有无服务链情况,这3条转发路径的安全防护转发逻辑存在差别:(1)无服务链情况:路径1和路径2流量都经过VXLAN IP网关,通过网关外挂的安全设备(NFV/物理安全设备)进行4-7层安全防护;路径3流量通过vSwtich上防火墙进行4层安全防护。(2)有服务链情况:路径1同无服务链情况时相同,路径2和路径3可通过服务链导流到安全服务节点NFV设备上进行4-7层安全防护。

东西向安全防护模型对于有无服务链情况可分为嵌入式安全和服务链安全两种。

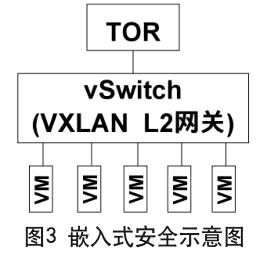

三.嵌入式安全实现方案

云平台数据中心将东西向安全防护功能集成嵌入在vSwitch软件上,采用嵌入式安全防护模型为虚机提供安全防护,它是通过分布在各个vSwitch软件上的安全组功能实现可跟随虚机迁移的分布式安全服务,安全组分为安全组ACL(访问控制列表)和分布式状态防火墙。

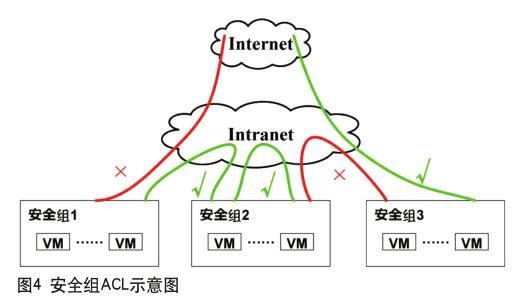

1.安全组ACL

安全组ACL是在虚拟交换机上针对不同类型虚机下发ACL,以控制虚机的访问。用户可根据需求创建多个安全组,并将虚机加入指定安全组。安全组ACL实现以虚机为粒度的安全防护,主要用于实现东西向防护。同一安全组内虚机可以互访,不同安全组内虚机需按设定策略访问。

2.分布式状态防火墙

分布式状态防火墙是安全组的另一种实现方式,依据防火墙策略对端口报文作相应处理。vSwitch软件上的状态防火墙支持TCP、UDP、IP和ICMP等协议,可基于源IP地址、目的IP地址、协议类型(如TCP)、源端口和目的端口的五元组下发规则,决定报文是允许还是丢弃。配置防火墙策略后,原有转发流程会以黑盒形式嵌入到防火墙Netfilter的报文处理过程中,依据防火墙策略实现防火墙功能。在虛机迁移或删除时,VCFC控制下发相关防火墙策略随即迁移,实现云平台数据中心分布式防火墙,并与安全组ACL可共存、可同时配置同时生效。与安全组ACL不同,状态防火墙有方向,如:VM1和VM2间能互访,或VM1能访问VM2、VM2不能访问VM1等,状态防火墙还可检测状态会话(如TCP连接),在TCP连接建立之前会拒绝访问。

四.基于服务链的云安全组网方案

1.服务链的基本概念

云平台数据中心的Service Chain(服务链)是指数据报文在网络中传递时,为了给用户提供安全、快速、稳定的网络服务,网络流量需要按照业务逻辑要求的既定顺序经过各类服务节点,从而根据云租户的业务需求来定义安全访问路径。服务链是支撑虚拟化、业务网络可编程的关键技术,通过服务链,云平台数据中心各服务节点可实现业务应用与网络位置解耦,实现网络业务灵活快速部署。通过服务链引流避免路径依赖,还可集成高转发性能的物理安全设备。通过服务链可实现多种安全业务组合自定义,支持采用FW/ LB/IPS/AV等可弹性扩展和物理拓扑无关的安全资源池提供集中式安全服务,满足租户对安全资源的弹性需求。基于SDN可为不同VM间流量单独定义安全服务链。

VCFC通过统一调度来集中控制服务链的构建与部署,将NFV或硬件形态的服务资源抽象为统一的服务资源池,并可引入第三方安全设备,实现服务链的自定义和统一编排,可在OpenStack、CloudOS等云平台上配置、并由VCFC配合实现安全服务。

2.VSR做网关的服务链

Overlay网关(VXLAN IP网关)由VSR担任,采用vSwitch软件作L2VTEP(二层VXLAN隧道端点),使虚机接入到VXLAN网络中,vSwitch软件可运行在ESXi、KVM、CAS等虚拟化平台上。安全服务节点包括VSR、vFW、vLB等设备,通过VCFC集中控制和编排,实现东西向和南北向服务链服务节点功能。服务链支持vPort、Network、Subnet、IP地址进行服务链分流配置,服务节点的经过顺序是先vFW再vLB。南北向由VSR集成vFW,vLB独立部署。东西向跨网段vFW集成在VSR上,vLB独立部署。

3.物理交换机做网关的服务链

采用物理交换机做VXLAN IP网关,提供Overlay网关功能。采用vSwitch软件、VXLAN二层网关作L2VTEP,使虚机或物理服务器接入到VXLAN网络中,vSwitch软件可运行在ESXi、KVM、CAS等虚拟化平台上。安全服务节点包括VSR、vFW、vLB、物理安全设备/物理防火墙、物理负载均衡设备等。南北向由物理交换机做VXLAN终结,由CloudOS或OpenStack通过服务链实现引流到物理安全设备、物理负载均衡设备。东西向跨网段流量由VCFC通过服务链引流,可共享南北向物理安全设备/物理防火墙、物理负载均衡设备安全防护。

4.服务链对接第三方安全设备

(1)东西向服务链代理:东西向流量安全防护通过服务链代理方式实现,VCFC通过VXLAN二层网关做代理,可引入第三方安全设备提供服务链式安全防护,实现东西向防护。

(2)南北向服务链引流:南北向流量安全防护通过服务链引流方式实现,南北向由物理交换机做VXLAN终结,再由VCFC通过服务链引流到第三方安全设备实现安全防护。

五.云安全资源池化技术

1.网络服务资源虚拟化和池化

云平台数据中心既可使用物理安全设备、物理防火墙、物理负载均衡设备,也可采用安装在通用服务器上的vFW/ vLB等NFV虚拟化网元集合来承载通联、安全、负载均衡、VPN、监控等网络服务,物理设备和NFV网元设备共同构成Overlay网络服务资源。网络承载层通过堆叠、主备、负载分担等方式支撑上层虚拟化资源池,上层虚拟化资源池无需关注底层实现技术,只需按照虚拟网络服务节点抽象模型向网络资源池按需动态申请和释放网络资源,这些虚拟网络服务资源被VCFC按需地映射到物理网络,自动分配物理网络资源。VCFC通过网络服务虚拟化技术,将异构的承载层物理网络服务设备资源抽象成统一的虚拟网络服务节点,并在VCFC控制下變成按需分配的网络资源池,包括FWaaS虚拟防火墙资源池、LBaaS虚拟负载均衡器资源池、VPNaaS虚拟VPN资源池、IPSaaS虚拟IPS资源池,这就简化了虚拟网络的组建,虚拟租户可按需向资源池申请资源。虚拟网络服务节点被定义后,VCFC会将这些虚拟资源和承载层网元自动映射,承载层网元被切片和隔离成多个独立的服务空间,承载虚拟网络服务节点的实际业务。

VCFC支持多安全服务资源池,采用VRF进行资源池分配。不同租户的业务可绑定到不同资源池中。一个安全资源池有多个出口,可连接多个ISP互联网出口,且不同出口可采用不同安全策略。

2.安全资源池大规模租户技术

(1)硬件安全资源池:物理安全设备可充当一个集成式安全资源池,其每块业务板可虚拟化出几十个逻辑安全设备,支持在逻辑安全设备上创建VRF,每个VRF可对应一个VPC,以提升租户数量和横向扩展能力,每块业务板可支持1000个以上VPC数目,池中单个逻辑设备可终结Overlay隧道,与服务链方案实现对接。

(2)NFV软件安全资源池:NFV软件虚拟化安全资源池可与VCFC实现无缝集成,交付端到端解决方案,用X86服务器实现NFV虚拟安全资源池,可快速部署和弹性管理,且横向扩展性好,每台服务器可虚拟出几十至上百个NFV安全设备,NFV安全设备可随服务器的增加线性增长,可对接第三方控制平面NFVOrchestrator等系统。

3.云安全微分段服务

传统安全模式只支持集中式防火墙等功能,安全防护能力无法区分东西和南北流量。VCFC针对同一租户部署多套安全资源池,东西向安全资源池和南北向安全资源池分开部署,不同Subnet之间的安全资源池也可分开部署,将流量进行分段防护(即SDN云安全微分段服务),实现对租户东西向和南北向流量的精细化安全处理。

4.安全资源池高可靠性技术

安全资源池可基于IRF(智能弹性架构)链路捆绑技术堆叠两台NFV设备或物理安全设备,在逻辑上形成单一的安全管理节点,实现IRF组内备份设备间全局统一同步配置、业务流量转发的统一调度、减少二层环路、简化路由配置。通过HA心跳线实现设备间防火墙会话状态同步,结合IRF技术实现业务流量自动分发和链路故障后自动快速切换。

六.多层次云安全体系

1.异构设备组成统一安全资源池

vSwitch软件集成了安全组ACL和状态防火墙,并通过VCFC下发安全组规则和防火墙规则实现嵌入式安全防护。VCFC集成的VNFManager负责NFV资源池管理、NGFWManager实现硬件安全资源池管理,可管理框式、盒式、插卡硬件安全设备。VCFC可通过服务链引流把第三方安全设备集成进安全资源池,形成涵盖嵌入式安全、NFV虚拟安全设备、硬件安全设备的异构安全资源池。

2.多层次安全防护手段

基础架构层的云平台安全方案在服务链编排下通过使用以下组合可具备多层次的安全防护手段:(1)嵌入式安全:在vSwitch软件上实现安全组ACL和状态防火墙,开启4层安全防护。(2)东西向安全防护:东西向可采用物理安全设备或NFV安全方案,通过服务链将任意流量引入到vFW和vLB进行4-7层安全防护。(3)南北向安全防护:南北向使用物理安全设备,由VCFC通过服务链引流到物理安全设备和物理负载均衡设备上进行4-7层安全防护。

3.通过云服务部署安全功能

在云平台上可通过云服务部署与配置云安全服务,包括虚拟数据中心、负载均衡、公网IP、防火墙、安全组、WAF(Web应用防火墙)、IPS/AV、堡垒机等,可通过CloudOS的系统参数启用或禁用云安全服务,云安全服务可由V C F C下发到网络中各个服务节点,OpenStack已定义的服务F W、LB、IPsecVPN、安全组等,可直接通过OpenStack的插件功能下发,OpenStack未定义的安全服务则由C l o u d O S调用VCFC的RestAPI下

发。B&P