一个SSID下实现动态VLAN划分

2017-11-23

引言:基于无线控制器与“瘦”AP架构实现的无线网络,往往其一个SSID只能关联和对应唯一的一个VLAN或IP段,要实现传统局域网的多VLAN多网段功能,需要广播多个SSID。无论是在使用和管理上都会造成很大的混乱和不便。本文通过无线控制器与访问控制服务器配合的方式,实现了在一个SSID下对于不同的接入设备进行认证并动态划分VLAN及对应IP地址,为以后的无线网络建设工程提供了比较有价值的参考方案。

本文的配置目标是实现不同设备使用密码连接到同一个SSID时,通过访问控制服务器的认证,无线控制器将不同设备分入不同VLAN。

无线控制器的相关设置(以CISCO的WLC5508设备配置方法为例)

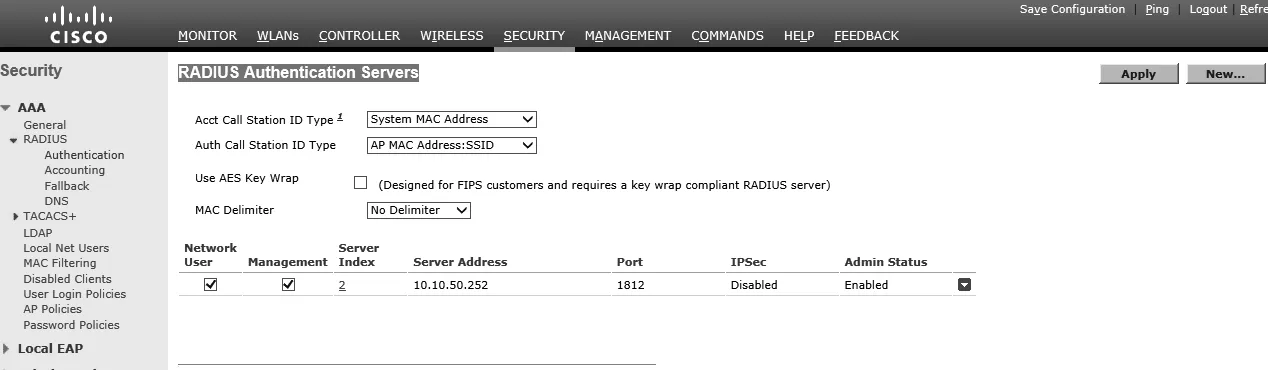

1.在WLC中添加访问控制服务器。打开WLC控 制 台,进入SECURITY选项(如 图1),选 择AAARADIUS-Authentication,点击NEW新建一个RADIUS Authentication Servers,输入ACS的相关信息,如果有多个ACS可以按照认证的先后顺序设定优先级。分别输入ACS的IP地址,共享秘钥(此秘钥需注意应与ACS中的Shared Secret完全一致),设定端口号(应与ACS的端口号设定一致)Server Status选择Enabled,其它选项可保持默认或根据需求调整,例如网络过于繁忙延迟较大的情况可以适当调高Timeout值。

图1 WLC-security 界面

图2 WLAN配置界面

2.建立WLAN。打开WLC控制台,进入WLANs选项,选择Create New,建立一个新的WLAN。

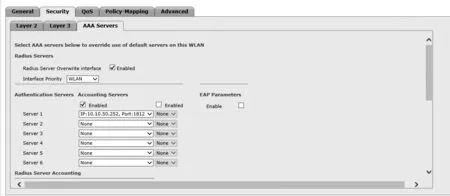

3.配 置WLAN。点击刚刚建立好的WLAN ID,进入WLAN配置界面(如图 2),在General窗口中,我们需要注意的是Interface选项,因为我们将采用访问控制服务器进行VLAN划分,因此此处不用做修改。如果要配置成固定VLAN,此处应该选择对应的VLAN ID。

在Security界面中,Layer2进行加密方法和密码的设置。

在AAA界面中进行与访问控制服务器关联的设置,勾选Radius Servers下的Enabled选项,将Interface Priorty设置为WLAN,因为我们只需要进行认证服务,所以下面只需勾选Authentication Servers对应的Enabled选项,最后在Server1中设置访问控制服务器的IP地址及端口号(如图 3)。

注意:虽然WLAN的VLAN将由访问控制服务器来配置,但是我们仍然需要在WLAN的CONTROLLERInterfaces中 建立好所有可能被配置的VLAN ID。如果当一个设备连接到WLAN后,访问控制服务器进行认证并通过,返回给WLC一个在Interfaces中没有配置的VLAN,这个设备将不能被划分到此VLAN。

访问控制服务器(ACS)的配置

1.将W L C添加进ACS的Clients(如 图 4)。 选 择Network Resources下 的Network Devices and AAA Clients,在右侧的界面中点击Create,输入相关信息,将WLC添加进列表中。Name我们可以按照便于自己理解来输入,例如WLC。

图3 配置AAA servers

图4 将WLC添加进ACS的Clients

图5 建立Group

图6 添加用户

IP输入WLC的IP地址,Authentication Options勾选RADIUS选项,然后输入Shared Secret和端口号,这两项需要注意同之前我们在WLC的配置第一步中设置的分享秘钥和端口号保持一致,否则WLC与ACS不能进行正常通讯。

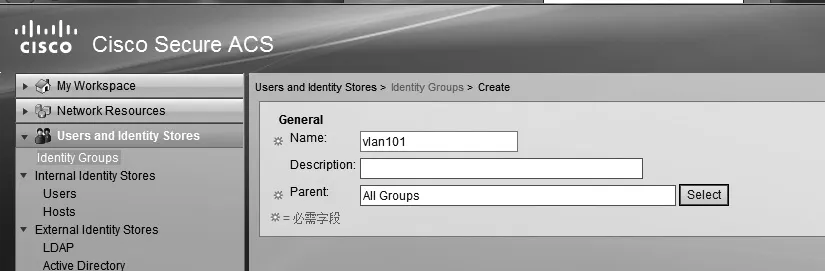

2.在Users and Identity Stores 中选择Identity Groups,对每个需要进行分配的VLAN建立一个Group。这里为了便于区分以及明确后续配置的关联性,把每个group命名为vlan的 ID号,Description项可根据需求添加描述说明,也可不填(如图 5)。

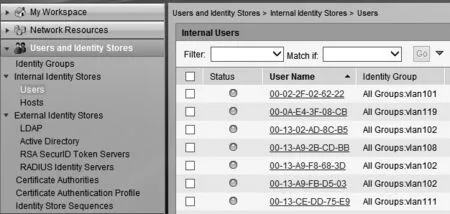

3.在Users中我们用允许接入网络的设备的MAC地址作为用户名和密码建立用户,将这些用户划分进他们所需VLAN对应的Identity Group中(如图6)。

4.在Policy Elements中选择Authorization Profiles,每个VLAN需在此建立一个对应的条目,在General中名字是必填字段(如图7)。同样为了便于区分与对应配置间的关系,这里将名字设置为对应的VLAN ID。

然后在 RADIUS Attributes选项卡中,做如图8所示的设定其Tunnel-Private-Group-ID项 的Value即为VLAN ID,ACS会根据此处设定的内容返回给WLC。这三条的作用为明确返回给WLC的结果是 VLAN,VLAN的 ID是 101。

图7 建立radius Authorization策略

图8 RADIUS Authorization策略内容

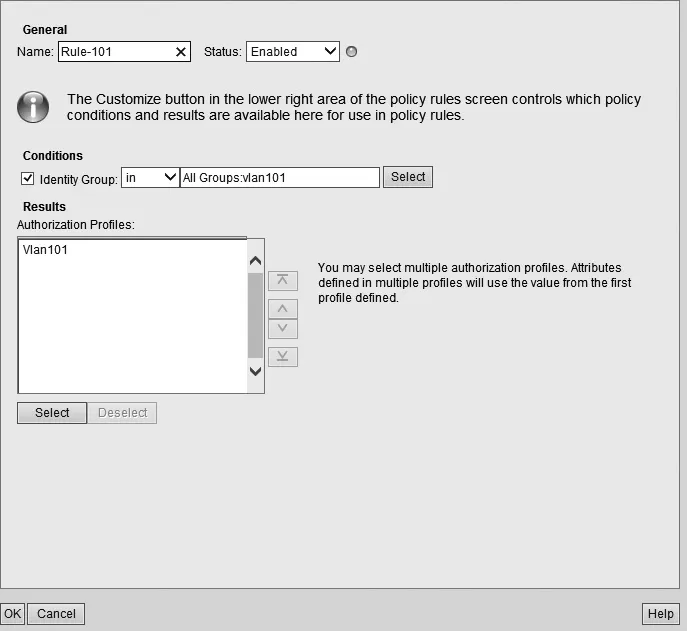

图9 建立Group与RADIUS Authorization的匹配规则

5.进入Access Policies中的 Authorization,在这里我们将上述的各条ACS配置进行关联,点击creat创建一条关联规则,命名为rule-101。在Identity Group中选择我们为VLAN101建立的Group,名字是 vlan101。在Results中选择我们为这个VLAN建立的Authorization Profiles,它的名字是Vlan101。需要对每个group和它对应的Authorization Profiles在此处建立对应规则(如图9 )。

WLC与ACS协同工作过程

这样当WLC以一个接入设备的MAC地址作为用户名向ACS发起认证后,ACS判 断这个用户属于Identity Group中的vlan101。根 据Access Policies的Authorization中建立的匹配规则,Identity Group vlan101对应的规则是Rule-101。

ACS按照这条规则返回给WLC的结果是Authorization Profiles Vlan101中我们设置的内容。此内容告知了WLC接入的设备MAC属于VLAN101。