解决局域网无线路由器泛滥

2017-11-23

如果单位IP地址是动态分配的话,用户会经常遇到客户端本地连接显示正常却无法正常访问网络,而且发现IP地址非单位地址。当换成单位分配的IP地址后便能正常访问。

有时当你换成正确的静态IP地址后,过一会另外一个用户就会报IP地址冲突。作为网络管理员,每天都会重复这样的劳动。那么该怎么处理呢?

这种现象其实是由于客户端获取到非法DHCP服务器提供的IP地址而造成了无法正常上网。

随着互联网和移动设备的迅速发展,各办公室私自连接无线路由器已屡见不鲜,无疑加重这种现象。

说到这里可能大家的第一反应是直接将IP地址和MAC地址绑定,问题就能解决了,但是除了繁琐配置和绑定工作以及日后设备维修更换不便外,VLAN技术可以有很多网段,将来维护起来更会加重管理员的工作负担。

不过,最致命的是IP地址和MAC地址绑定根本解决不了这个问题,这是因为常见的无线路由器都支持一个叫MAC地址克隆的功能。那么,利用DHCP Snooping功能如何解决这个问题呢?

首先我们先了解下DHCP的优缺点,然后对症下药。

1.DHCP的优点:

每个客户端能够动态获取IP地址、网关信息和DNS信息等,而不需要给每台连网的客户端去手动的配置IP地址等参数。

在用户网关所在的那台汇聚或者核心交换机上面配置DHCP功能就可以实现为用户分配地址,大大减少网络管理员的工作量。

2.DHCP的缺点:

DHCP的不足也很明显,我们来看下它的工作原理。

当一台主机客户端需要上网时,DHCP客户端会以广播的方式发出DHCP Discover报文,所有的DHCP服务器都能够接收到客户端发送的DHCP Discover报文,所有的DHCP 服务器都会给出响应,向客户端发送一个DHCP Offer报文。

DHCP Offer报文中“Your(Client) IP Address”字段就是DHCP服务器能够提供给DHCP客户端使用的IP地址。

既然是所有DHCP服务器都会给出响应,那客户端会先处理哪一个呢?

我们得出这样一个结论:DHCP客户端处理的是最先收到的DHCP Offer报文,也就是先收到谁的IP地址就用谁的,而不一定就是正确的那个。

DHCP Snooping又是如何来避免这个问题呢?

DHCP Snooping 把端口分为两种类型,TRUST口和UNTRUST口,设备只转发TRUST口收到的DHCP应答报文,而丢弃所有来自UNTRUST口的DHCP 应答报文。

以此把合法的DHCP Server连接的端口设置为TRUST口,则其他口为UNTRUST口,就可以实现对非法DHCP Server的屏蔽。

也就是说,我们只要在接入层交换机开启snooping功能,然后将与汇聚或核心成连接的上联口设置成trust口即可。

当然事物总存在两面性,为了保证效果应在接入层交换机上面部署该功能时,越靠近客户端端口控制的越准确,而且同时每个交换机的端口建议只连接一台PC客户端。

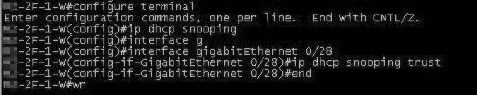

图1 相关命令行配置

这是由于如果某端口下串接一个交换机又连接若干PC客户端,那么当该交换机下发生了DHCP欺骗,由于欺骗报文都在该交换机端口间直接转发了,没有受到接入层交换机的DHCP snooping功能的控制,这样的欺骗就无法防止了。

相关命令行配置,如图1所示:

//将连接DHCP服务器的上联口设置为trust口