核电仪控系统的网络安全监测

2017-11-20李江海黄晓津

李江海,郭 超,黄晓津,董 哲

(清华大学核能与新能源技术研究院,北京 100084)

核电仪控系统的网络安全监测

李江海,郭 超,黄晓津,董 哲

(清华大学核能与新能源技术研究院,北京 100084)

仪表和控制系统作为核电厂 “中枢神经”的重要组成部分,对于核电厂安全稳定的运行起到关键的作用。近年来,数字化仪控系统遇到网络安全的新问题,即预防、检测和应对针对仪控系统实施的运用数字化手段的恶意行为。这种网络攻击将致使电厂性能下降,实体设备受损,甚至引发事故工况。依据核电厂 “纵深防御”的安全设计理念和国内外法规标准的要求,提出应对核电仪控系统实施网络安全监测。网络安全监测的实施方案为,在仪控系统中部署入侵检测系统,监视并分析仪控系统事件,发现未经授权访问仪控系统资源的尝试并给出报警。本文详细分析了部署入侵检测系统需要考虑的检测点部署位置、监测数据源、入侵检测方法3个方面的问题,并给出了评价方式。

核电;数字化仪控系统;工控系统;信息安全;网络安全;入侵检测

仪表和控制系统 (简称 “仪控系统”)作为核电厂 “中枢神经”的重要组成部分,对于核电厂安全可靠的运行起到关键的作用。在数字化的趋势中,计算机技术、网络通信技术等信息技术越来越多地应用于仪控系统。数字化仪控系统与以往的模拟仪控系统相比,拥有更高的可靠性、更好的性能、以及自我诊断的能力。与此同时,这种基于计算机和网络的仪控系统也面临着网络安全的新问题,即预防、检测和应对针对仪控系统实施的运用数字化手段的恶意行为。

我国对仪控系统的网络安全问题也高度重视,公安部、工信部、国家能源局等部委对于各个工业控制领域出台相关文件指南。在核电领域,国家核安全局要求新建核电厂参照国际核电仪控网络安全标准IEC 62645[3]开展设计或进行符合性分析。以IEC 62645—2014为基础的能源行业标准 《核电厂仪表和控制系统计算机安全防范总体要求》(NB/T 20428—2017)于2017年4月1日由国家能源局发布。国防科工局已编制完成 《核设施计算机网络安保管理规定》和相应的 《实施计划》。

1 当前现状

当前核电仪控系统一般采用孤岛设计,仪控系统网络与外部通信系统存在物理上的分隔,相互之间无通信或是只允许单向通信。这种孤岛设计方案往往会让人误以为物理隔离模式能够防范网络攻击。物理隔离对防范网络攻击确有益处,但仅依赖物理隔离来防范网络攻击远远不够。这是因为:一方面,物理隔离无法切断所有的网络攻击途径;另一方面,置于物理隔离之中的仪控系统包含许多安全漏洞。

首先,仪控系统的生命周期中存在很多入侵途径,这些攻击途径难以仅靠物理隔离就可切断。比如:

1)开发实施期间时仪控系统中即植入病毒;

2)运行期间借助移动介质向仪控系统内传播蠕虫;

3)维护期间利用便携计算机访问仪控系统盗取信息;

4)采用社会工程学的方法借助人的力量对仪控系统实施网络攻击。

其次,许多行之有效的信息系统安全防范机制无法在仪控系统中实施。比如定期及时的操作系统更新和软件安全升级,由于缺乏有效的补丁测试和管理分发机制,而无法在孤岛运行的内网中实施。另外又如,仪控系统实时性的要求限制了防病毒软件和防火墙的安装应用,仪控系统操作便捷性的要求使得密码设置简单或长期不更改、高风险的自动登录功能始终开启。相较于现代的信息系统而言,用于监测和控制的仪控系统固有地包含更多安全漏洞。

总之,目前核电仪控系统内部存在诸多漏洞,外部却单纯依靠物理隔离阻挡网络攻击。这种情形如同一座城池只设置一道护城河,一旦被跨越之后便无任何防御措施,这与核电安全设计中重要的 “纵深防御”理念相违背。因此核电仪控系统有必要在物理隔离之外构筑新的网络安全防线。对此,提出对核电仪控系统实施网络安全监测,全面监视网络安全状况,检测各类网络攻击。

2 实施依据

对核电仪控系统实施网络安全监测,有着多方面的法规依据。美国核管会 (NRC)在2010年发布的管理导则RG 5.71《核设施计算机网络安全计划》[4]附录B “技术类控制措施”的B.5.2节中要求配置主机入侵检测系统,附录C“操作和管理类控制措施”的C.3.4中对全厂的入侵检测系统 (包括入侵防御系统)提出了管理方面要求。我国工信部在2016年11月发布的 《工业控制系统信息安全防护指南》[5]中也明确提出 “在工业控制网络部署网络安全监测设备,及时发现、报告并处理网络攻击或异常行为” “在重要工业控制设备前端部署具备工业协议深度包检测功能的防护设备”。国际原子能机构 (IAEA)在即将出版的技术导则NST036《核设施仪控系统计算机安全》[6]的2.13节中也将阐述 “应考虑针对入侵和其他恶意行为的防护、检测、缓解和恢复的软硬件解决方案”。由此可见,国内外均要求在核电仪控系统中实施网络安全监测。

3 方案设计的考虑

我们提出的核电仪控系统网络安全监测方案是在仪控系统部署中入侵检测系统,监视并分析仪控系统事件,发现未经授权访问仪控系统资源的尝试,给出实时或近乎实时的报警。部署入侵检测系统需要考虑3个方面的问题:1)检测点部署位置;2)监测数据源;3)入侵检测方法。

3.1 检测点部署位置

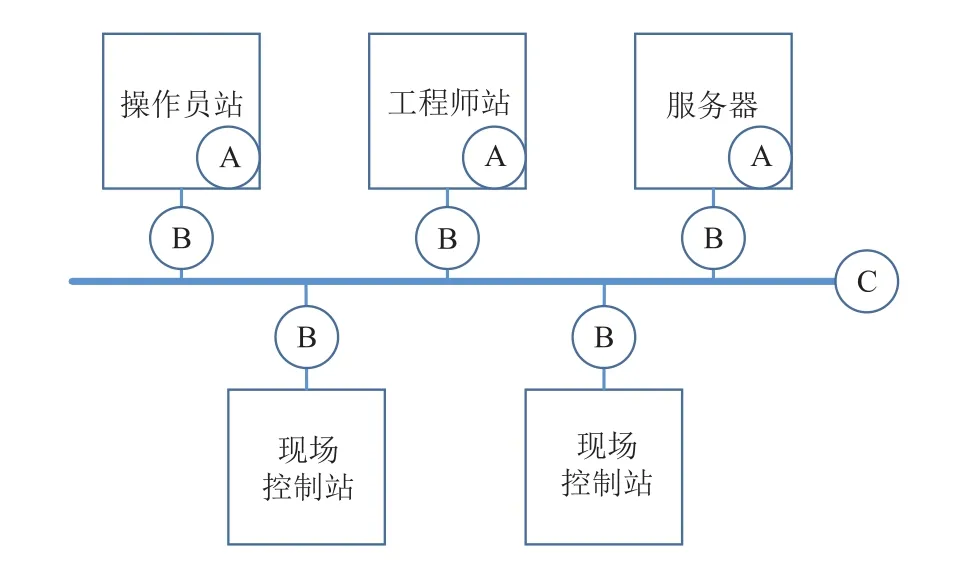

检测点可能的部署位置有3种:1)仪控主机端;2)主机或终端和仪控网络之间;3)仪控网络的旁路 (见图1)。选择部署位置,应该从对正常运行的影响以及对现有设施的改造程度两个方面进行评价。

图1 监测点部署位置Fig.1 Deployment location of monitoring points

A位置仪控主机端的部署,是指在操作员站、工程师站、IO服务器等主机上添加软件,监控主机的活动,以发现异常行为。这种部署位置的优点是既可以检测来自网络的外部攻击,也可以检测来自主机端的内部攻击。其缺点是需要在主机端安装额外的软件,可能带来软件兼容和管理上的问题。B位置主机或终端和仪控网络之间的部署,是指在主机或现场控制站和仪控网络之间桥接新的硬件模块,用以监控进出主机或终端的网络通信流。这种部署位置的优点是进出主机或终端的全部网络通信流均需流经该监控模块,因此该模块可同时执行网络入侵检测和网络入侵防护的功能。其缺点是对网络通信流的处理可能会带来数据包的时延,影响正常运行;同时在开启入侵防护功能时,若防护策略不合适,可能干扰正常运行。C位置仪控网络旁路的部署,是指在仪控网络旁路安装设备,监控网络通信流的备份。这种部署位置的优点是实际的网络通信流并不经过该设备,因此不会对正常运行产生任何影响。其缺点是无法实现入侵防护功能。

对上述3种部署位置的评价具体可见表1。从对正常运行的影响角度来评价,A、B位置的部署均可能对正常运行产生影响,C位置的部署不会对正常运行产生任何影响。从对现有设施改造程度来评价,A位置部署只需安装额外软件,可不必安装新的硬件,除非是需要各主机的协作而新增网络带宽或是中心管理。B位置部署需要新增监控模块硬件,并且改变现有的接线,改造程度高。C位置部署需增加监控模块硬件,但不必改变现有接线,可以通过网络交换机端口镜像的功能复制全部网络通信流,改造程度为中等。

表1 检测点3种部署位置的比较Table 1 Comparison of three deployment locations of monitoring points

3.2 监测数据源

用于入侵检测的数据源可以是主机数据或网络数据。主机数据只能通过A位置部署进行采集,而网络数据则主要通过B、C位置部署进行采集。

(1)主机数据

用于入侵检测的主机数据,可以是日志文件,包括操作系统的审计记录和控制软件的日志记录;也可以是文件相关的信息,比如通过文件的校验和判断文件是否被篡改、其完整性是否被破坏。主机数据对于检测内部攻击具有不可替代的作用。但需注意攻击者可能会伪造主机数据以隐蔽自己的行动。

(2)网络数据

用于入侵检测的网络数据,即为仪控网络通信流中的数据包。对数据包的利用,可以由浅至深分为几个层次。

第一层是利用网络通信流的信息,获取这类信息只需用到一般的网络流统计和普通报文分析。这类信息包括如网络通信的流量、流的持续时间、平均包间隔时间等时间相关量,还包括如源地址、目的地址、源端口、目的端口、拓扑结构等空间相关量[7]。通常来讲,仅利用通信流的信息进行入侵检测其误报率和漏报率都比较高。但对于核电仪控系统而言,运行时工作流程比较固定,操作对象也比较固定,因此网络通信流的时间和空间分布也相对稳定,仅利用通信流信息即可比较准确地检测出一般性的特征明显的攻击,如常见的大流量攻击等。

第二层是利用通信流数据包中的工控通信协议相关信息,获取这类信息需要依据工控通信协议对数据包的报文进行深度包解析,从而得到如协议类型、协议各域的值等信息。由于工控通信协议设计时主要考虑设备之间的通信效率,并未考虑安全性,因此并未设置加密、认证等安全机制,数据包的报文极易被窃取、篡改或伪造。利用这一弱点,攻击者可发动针对工控协议的畸形报文攻击,引发被攻击对象无法处理报文而瘫痪。通过对工控通信协议相关信息的分析,可以检测出不符合协议标准结构的数据包。

第三层是利用通信流数据包中的被控物理对象相关信息,获取这类信息需要了解被控系统或过程的控制组态。通过控制组态,将深度包解析得到的协议相关数据恢复为具有实际物理含义的测量值或控制指令,比如温度值、压力值、阀门开关状态、电机启停命令、变频器调速等等。能够在这个层面上发动的攻击需要对控制流程有深入的了解,如 “震网”病毒等。通过对被控物理对象相关信息的分析,可以检测出不符合控制流程的数据包。

3.3 入侵检测方法

总的来说,入侵检测方法可以分为两大类:基于异常的检测和基于特征的检测。基于异常的检测,是指先收集系统在一段时间内正常运行时的数据,以此建立合法行为模型,以该模型为基准用统计检验的方式测试当前运行数据,判断其中是否存在恶意行为。基于特征的检测,是指使用一组已知的恶意数据模式与当前运行数据进行比较,确定是否存在恶意行为。这两种检测方法各有优劣:基于特征的检测方法,高效而准确,但只能识别已知的攻击;基于异常的检测方法,则可以识别出未知的攻击,但如果建立的合法行为模型不全面则会带来较多的误报。

入侵检测方法的选择,应依据检测数据源的特点。对于数据流模式简单固定的数据源,尽量采用基于异常的检测;对于数据流模式复杂多变的数据源,可以采用基于特征的检测。比如对于仪控主机的日志文件数据,由于主机上软件比较单一,软件的操作也必须遵循规程,因此能够根据这些知识建立主机操作的合法行为模型,用于进行异常检测。又如对于网络数据中与被控物理对象相关的信息,被控物理系统和过程受系统扰动或量测噪声影响存在较强的不确定性,因此直接根据对象模型建立合法行为模型比较困难,采用统计方法或机器学习的方法所建立的合法行为模型的漏报率和误报率需要进一步考察;相反超限检测这种基于特征的方法就能发挥作用。

4 结束语

本文分析综述了对核电仪控系统实施网络安全监测的依据和要求,提出了网络安全检测方案,分析了部署入侵检测系统需要考虑的三方面问题,并针对每个方面问题给出评价方式。

[1]ICS-CERT.Stuxnet malware mitigation [R/OL].U.S.Industrial Control Systems Cyber Emergency Response Team,2010.https://icS-cert.uS-cert.gov/advisories/ICSA-10-238-01B.

[2]ICS-CERT.Cyber-attack against Ukrainian critical infrastructure [R/OL ].U.S.Industrial Control Systems Cyber Emergency Response Team,2016.https://icS-cert.uS-cert.gov/alerts/IR-ALERT-H-16-056-01.

[3]IEC TC 45/SC 45A.Nuclear power plantS-Instrumentation and control systemS-Requirements for security pro-grammes for computer-based systems (IEC 62645).International Electrotechnical Commission,2014.

[4]NRC.Cyber security programs for nuclear facilities(RG 5.71).U.S.Nuclear Regulatory Commission,2010.

[5]工业和信息化部 .工业控制系统信息安全防护指南[S].北京:工业和信息化部,2016.

[6]IAEA.Computer security of instrumentation and control systems at nuclear facilities (NST036) [S].International Atomic Energy Agency,to be published.

[7]STALLINGS W,BROWN L.计算机安全 [M].北京:电子工业出版社,2013.

Cyber Security Monitoring for I&C Systems of NPPs

LI Jiang-hai,GUO Chao,HUANG Xiao-jin,DONG Zhe

(Institute of Nuclear and New Energy Technology of Tsinghua University,Beijing 100084,China)

The instrumentation and control(I&C)system serves as the important part of the “central nervous system”of a nuclear power plant(NPP).It is critical for the safe and stable operation of nuclear power plants.The transition from analog systems to digital I&C systems has brought in the new issue of cyber security.The cyber security problem is that the operation of I&C systems is possible to be interfered by the malicious cyber intrusions from either outsiders or insiders.These cyber intrusions may lead to the degradation of plant performance,the equipment damage,or even accident condition.We propose to conduct the cyber security monitoring for I&C systems of nuclear power plants in accordance with the concept of defense-in-depth and the requirement of regulations and standards.The implementation of cyber security monitoring is to deploy the intrusion detection system that monitors and analyzes I&C systems events,for the purpose of finding and providing warnings of attempts to access I&C systems resources in an unauthorized manner.Three aspects of intrusion detection systems including the deployment,the data source,and the intrusion detection are analyzed in detail and the assessment criterion are given.

nuclear power;I&C systems;ICS;computer security;cyber security;intrusion detection

TL36 Article character:A Article ID:1674-1617 (2017)03-0332-04

TL36

A

1674-1617 (2017)03-0332-04

10.12058/zghd.2017.0332

2017-7-16

李江海 (1981—),男,湖北人,博士,助理研究员,现主要从事核电仪控系统的计算机安全研究工作 (E-mail:lijianghai@tsinghua.edu.cn)。

(责任编辑:白佳)