基于“指纹+人脸”的个人计算机安全保护机制

2017-11-17林童胡俊峰黄怡鹤

林童++胡俊峰++黄怡鹤

摘要:鉴于传统计算机信息安全保护方法现存的短板问题,该文将成熟的指纹识别技术、人脸识别技术紧密结合,提出了一种融合二者优势的个人计算机身份认证机制。在人们对计算机安全性的要求不断提高的时代背景下,很好地解决了计算机安全系统的身份认证问题。

关键词:指纹识别;人脸识别;身份认证;密钥

中图分类号:TP3 文献标识码:A 文章编号:1009-3044(2017)30-0190-02

A Personal Computer Security Protection Mechanism Based on “Fingerprints and Face”

LIN Tong, HU Jun-feng, HUANG Yi-he

(Medical Information Institute, Xuzhou Medical University, Xuzhou 221004, China)

Abstract: In view of the short broad problems existing in the traditional computer information security protection , this paper will combine mature fingerprint recognition technology with face recognition technology closely, presenting a fusion of the two advantages of the personal computer authentication mechanism. Under the background of the times, peoples demand for computer security is continuously improving. In that case , this paper have provided a good solution to identifying authentication of computer security system.

Key words: fingerprint recognition; face recognition; identity authentication; key

1 概述

随着IT行业飞速发展,个人计算机普及度越来越高,随之而来的隐私信息泄露等问题也正在引起人们的高度重视。传统的信息保密方法虽然能够起到一定的保密作用,但是它对于信息的保密存在很强的刻意性,难以做到对个人信息不经意泄露的防护。由于基因的多样性,人类个体的专有性状相当多,最为典型的有:眼球视网膜的成像特征,指纹,人脸等。现在利用个人所特有的指纹或者人脸作为密钥已经成为了一种有效的防黑手段。这两者常常同时被提及,却很少有人把二者技术结合,一起作用于身份识别,进一步加强计算机系统的安全性。

2 指纹识别、人脸识别技术

2.1 指纹识别技术

1) 指纹图像获取、去噪

指纹识别技术是一项以数字图像作为基础的身份识别技术[1]。通过指纹的全局特征和局部特征采集,分析后,与模板库中存储的指纹对比,自动、精确地鉴别出个人用户的身份。详细过程如下:第一步,通过指纹读取设备读取到人体指纹的图像,取到指纹图像之后,要对原始图像进行初步的去噪、锐化等处理,使之更清晰。第二步是,指纹辨识软件建立指纹的数字表示——特征数据(一种单方向的转换,可以从指纹转换成特征数据但不能从特征数据转换成为指纹),而两枚不同的指纹不会产生相同的特征数据。软件从指纹上找到被称为“节点”的数据点,也就是那些指纹纹路的分叉、终止或打圈处的坐标位置,这些点同时具有七种以上的唯一性特征。因为通常单个手指上平均具有近70个节点,所以这种方法会产生约500个数据。最后,通过计算机模糊比较的方法,把两个指纹的模板进行比对,计算出它们的相似程度,最终得到两个指纹的匹配结果。

2) 指纹识别技术的相对优势[2]

对比传统的密码、证件认证技术和语音、视网膜等其他生物认证技术,指纹识别有很大的优越性。比如,每个人指纹差异性比语音更突出,进行复制和盗用极其困难;指纹也不会随着人年龄的增长而变化,固定性強;指纹图像便于获取,易于开发识别系统,相关的识别技术发展已经十分成熟。它具有很高的实用性、可行性和开发性。

2.2 人脸识别技术

人脸识别的过程主要包括人脸检测、图像预处理、人脸特征提取与对比三个部分。检测过程目前有的基于Haar特征的AdaBoost人脸检测算法。Haar特征是一些由黑白矩形组成的特征,脸部的一些特性可以用矩形特征简单地描述。然后筛选出较好的矩形特征集合,确定和进行取样、计算出选中矩形区域的像素和,完成检测[3]。接着为了增强人脸图像清晰度,还需要进行图像预处理,具体而言,要做到定位人眼,图像裁剪,灰度矫正相关的措施,以求最大化提高图像分辨率和可用性。最后一步,当人脸图像可用性较高时,采取局部二值模式,描述图像局部的纹理特征;再采取局部三值模式,这一模式抗噪能力更强,可以对图像分块和量化处理。

3 “指纹+人脸”技术融合

3.1 传统的指纹与人脸识别技术的融合点

考虑到指纹和人脸识别技术中的去噪、取样技术具有相通性,可以互相借鉴。

现存的基于分类器信任度加权的人脸指纹融合识别方法,利用固定融合法则,将原始的匹配分数进行归一化处理,最终识别。而将人脸和指纹识别技术结合的融合法则(例如,广义典型相关分析(GCCA)[4],将指纹和人脸两个随机的变量的相关性研究转化为少数的几对变量间的相关性研究),大多利用在两个图片处理后的数据采集、参数计算,接着特征融合,匹配好特征之后,进行最终的决策判断上。endprint

3.2 新的融合策略与机制

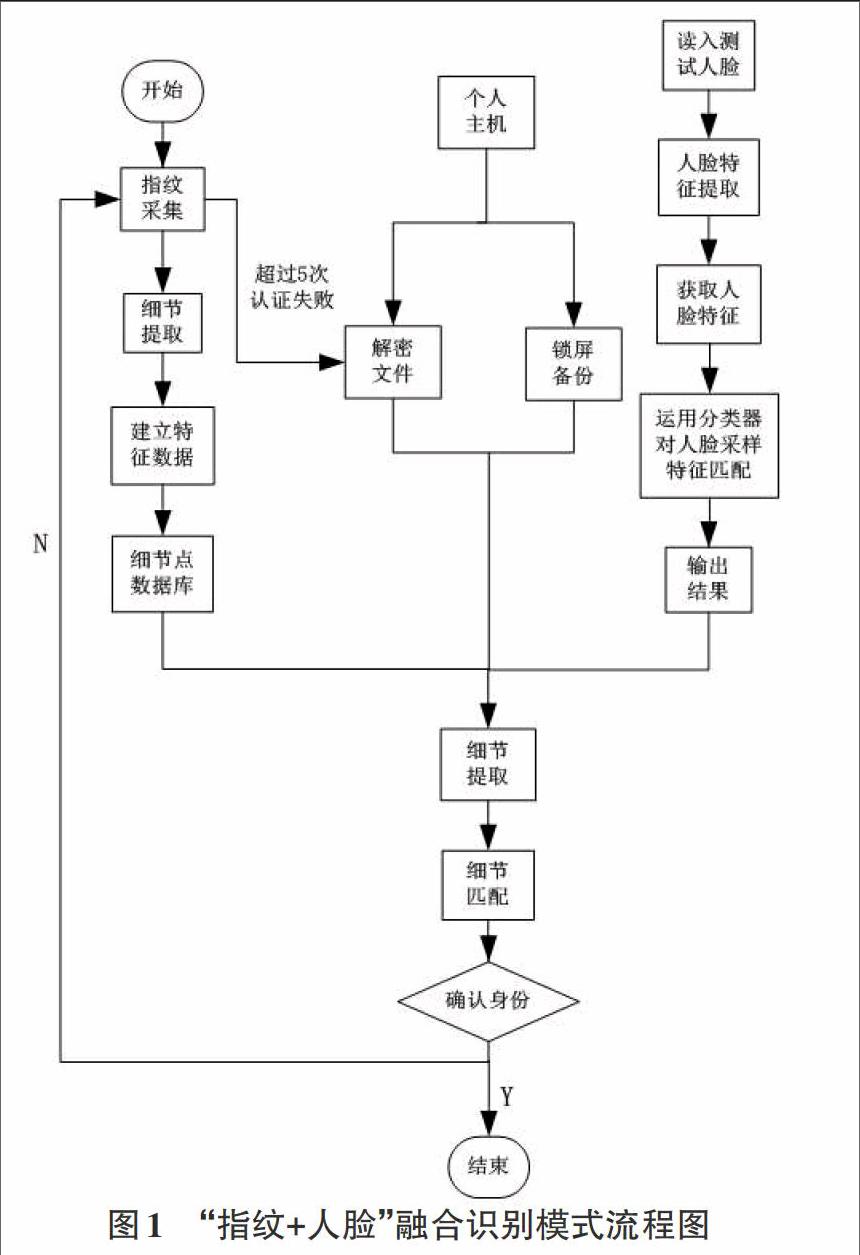

在此基础上,本文提出一种将处理后的信息统一上传到数据仓库[5]的策略。首先计算机进行指纹识别,如果认证失败,则重新向系统输入指纹;如果成功,则在信息仓库中读取个人身份信息,实行下一步的人脸识别。匹配完毕后,只有当二者同时通过认证,才可以进入客户的个人计算机,接着使用。尽管这个过程会产生一段小小的时延,但是大大提高了识别过程中图像的精确性。假设两个图片数据加以融合,那么无论怎样精密的细化处理,怎样精确的算法设计,总会使原图像信息模糊化。因此,本文提出的新型融合机制具有优越性。特别的,对于时延方面的问题,本文提出先指纹、后人脸的策略来解决,如果指纹识别失败,就立刻重新输入。

3.3 其他应用领域

第一次认证是由计算机个体用户上传指纹以及脸部图片到系统内部。该技术也可以利用在私人重要文件的加密上,以加强其他应用的保密性。结合02中的所有技术,上传匹配,确认身份无误后,方可进入个人计算机,进程结束;如果指纹正确,第二轮人脸识别失败,则再次采集指纹信息,二次读取。超过5次仍不匹配,则将系统死锁,同时备份所有的信息。

4 结束语

对于黑客们利用计算机病毒软件对他人计算机进行恶意刺探信息,甚至攻击、破坏等行为,传统方法还存在封闭性、制约性。据调研,当前对计算机信息安全的保护主要有以下几种实现方法:完善操作系统;下载公开的补丁不断弥补操作系统的漏洞;提高防范黑客入侵意识,加强日常的管理;采用更为保密的密钥保护法(比如BIOS密码法、Windows身份认证登录密码法);进行身份认证提高系统的安全性等等。

通过总结别人的防黑客经验,随着计算机硬件技术的快速发展,仅利用键盘符号来进行密码设置的保密性已经很低,要继续提高密钥的保密程度,最好利用个人身体的特有特征来进行设置,最大化实现“人机呼应”。在实际的指纹或者人脸识别过程中,指纹和人脸识别的复杂性使得仅仅单独使用任何一种现有的方法都不可能取得很好地识别效果,结合多种现存的技术,一同加强密保性。目前,指纹和人脸识别技术广泛应用于计算机安全和密保方面。基于此,“指纹+人脸”双重识别将会是一项既有研究价值,又有广泛应用前景的研究课题。

參考文献:

[1] 戴平阳.指纹识别技术研究进展[J].厦门大学学报:自然科学版,2002(6).

[2] 尹义龙,宁新宝,张晓梅.自动指纹识别技术的发展与应用[J].南京大学学报:自然科学版,2002(1):29-35.

[3] 蔡芷铃,林柏钢,姜青山,等. 基于人脸识别技术的Android平台隐私保护系统设计[J].信息网络安全,2014(9).

[4] 孙巍巍.基于人脸与指纹的多模态身份识别系统[D].南京理工大学,2011.

[5] 王成波,李勇平,王琳,等.SVM 与归一化方法相结合的人脸和指纹融合识别[J].微计算机信息,2009,2(1):235-237.endprint