电信运营商IDC安全构建策略

2017-11-17陈文尧

陈文尧

(中国电信股份有限公司上海分公司,上海200120)

电信运营商IDC安全构建策略

陈文尧

(中国电信股份有限公司上海分公司,上海200120)

随着互联网应用的不断发展,电信运营商在IDC的投入越来越多。电信运营商在IDC建设中,结合电信级服务保障的需求,对安全性、稳定性十分关注。本文分析了电信运营商IDC设计原则,并从网络层、业务层、基础管理三个方面,分别阐述了IDC存在的一些安全问题,且提出通过设备安全策略构建、网络隔离等措施,实施IDC的安全构建策略。

互联网数据中心;电信运营商;安全防御;构建策略

1 引言

随着网络应用全球化的爆发式发展,IDC(Internet Data Center,互联网数据中心)作为互联网服务的重要组成部分,其作用发挥越来越显著,起到了融合网络与应用、访问与存储、用户与服务提供商的诸多重要枢纽价值[1]。电信运营商将IDC定位为电信增值服务的汇聚[2],充分体现了互联网数据中的重要作用。但是,由于互联网环境不可避免的高度开放特性,导致IDC必须面对诸多安全问题,其中包括病毒感染、黑客攻击、系统不可靠以及基础管理薄弱等方面。这些安全问题很大程度上影响了整个网络系统及其外围访问的整体运营安全性。对于电信运营商而言,所追求并提供的是电信级安全可靠性,且对大量公众客户作出了安全服务承诺。一些重要客户选用电信运营商的IDC服务,也正是基于电信运营商高质量的基础网络能力和高可靠的安全性能保障[3]。因此,电信运营商具有确保IDC安全的强大驱动力,为此必须努力强化IDC的安全构建策略。

2 IDC的分层架构

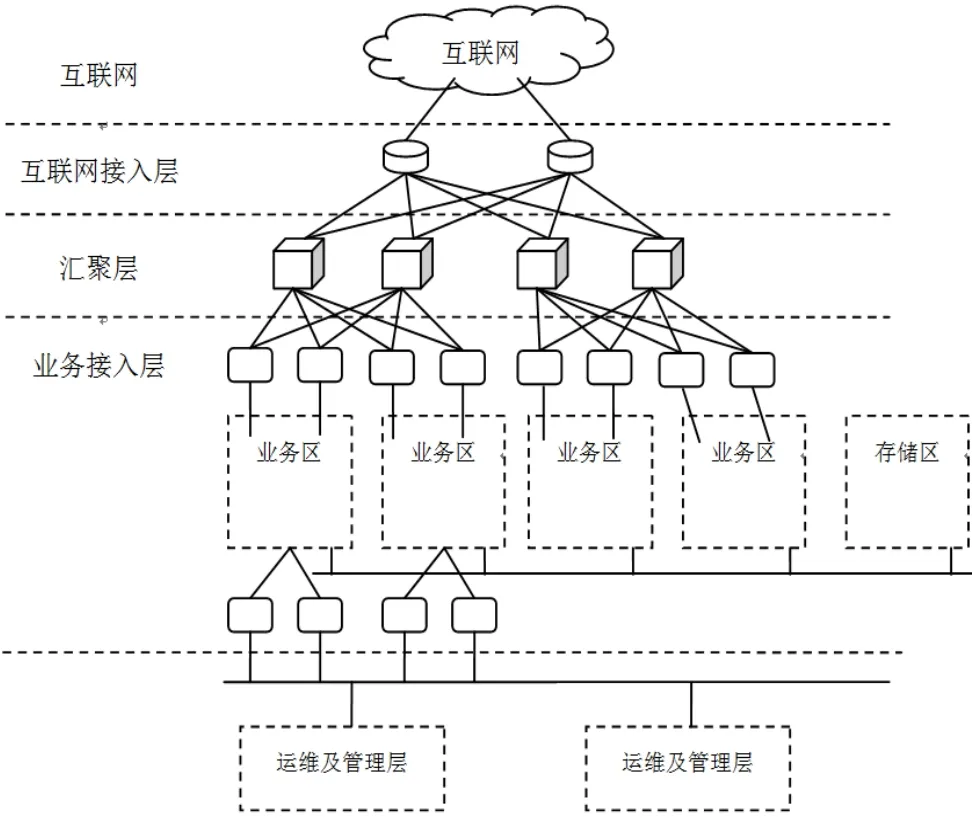

随着互联网技术的蓬勃发展,互联网技术中心在电信网络通信中逐渐发挥出对业务发展的重要支撑作用。根据电信运营商的建设要求,数据中心的总体架构设计往往以层次或区域为原则来进行划分,以此更好地实现数据中心分区后的安全防御。典型的IDC层次划分结构如图1所示。IDC通常分为互联网、互联网接入层、汇聚层、业务接入层、运维及管理层等多个层次。各个分层之间形成了业务互访,实现优化的数据共享模式。在系统安全构建时,为了确保IDC的整体安全性,各分层必须具备数据访问控制以及有效的隔离能力。各分层的安全直接关联到整个系统的安全构建。对于不同的系统层次,应分别采取不同的安全防御措施,以实现有针对性的安全防范。

图1 IDC的层次划分结构图

在电信运营商IDC传统设计中,其结构体系可体现出“内外分流”的特征。各个分层之间的功能划分,很好地体现出资源共享及管理等重要基础,以实现安全构建。为实现IDC在业务管理、安全防御等方面的要求,需进行分区设计。IDC由于不同的业务在安全需求方面往往存在着较大的差异,为了构建具有针对性的安全防御措施,实行分区也能提高数据访问控制及隔离能力。依照安全所需,各区域的安全级别也会有所不同。

IDC的核心资源是服务器,因此基于服务器的功能构建有效的多层次体系,可确保服务器功能并保障各服务器安全运行。其中服务器的功能一般分为三级:包括Web服务器、应用层和数据库。

3 电信运营商IDC存在的安全问题

安全问题是电信运营商互联网中心建设所面临的重要问题。为提供电信运营商级别的可靠服务,必须解决网络层、业务层等方面的安全威胁,进一步构建安全防护体系[4]。在当前的安全形势下,电信运营商IDC主要存在以下几个方面的安全问题:

3.1 网络层安全问题

在开放的互联网环境之下,网络层的安全威胁已经成为了电信运营商IDC所面临的最主要安全问题。由于IDC的网络层是整个数据中心业务运营的基础,网络层安全问题的出现,直接对业务服务的提供造成重大影响。

日益多变的网络安全攻击方式,无疑也增加了网络层的整体安全防护难度。在开放的网络环境中,IDC面临复杂的运行环境,蠕虫、病毒、木马等方面的攻击,会严重威胁IDC的安全。此外,对于网络层的安全威胁,还来自于对网络基础结构的攻击,包括分布式拒绝服务攻击[5]等形式。那些恶意攻击,会侵占网络资源,进一步造成IDC的服务障碍。因此,在电信运营商IDC的安全构建中,建设网络层的安全防护显得尤为重要,这会直接关联到数据中心的服务保障。

3.2 业务层安全问题

业务层所面对的安全问题,主要体现在后台服务器的安全攻击,这将影响到电信增值服务系统的运行,产生资源非法侵占危害。

导致业务层安全问题的原因来自多个方面,其中包括服务器本身存在的安全漏洞。攻击者一旦发现服务器存在安全漏洞,在用户未及时实施漏洞补丁升级之前,抢先实施针对漏洞的入侵,这就导致了漏洞安全威胁。服务器后门程序、病毒等,都有可能成为漏洞攻击的切入点。

在一些业务层的攻击实施中,攻击者有可能并不基于服务器的漏洞入手,而是在服务器的应用程序的弱点中寻找攻击点,有针对性地实现对业务层的安全威胁。通过非漏洞的“合法”应用请求,虽然未必会形成漏洞安全威胁,但是还会对服务器内存资源及CPU带来严重消耗,进一步导致系统瘫痪等问题出现。尤其是随着虚拟化技术的不断发展和应用,业务层的攻击不仅仅会造成空间资源的占用,也会严重威胁电信运营商的增值业务系统安全性。

3.3 基础管理安全问题

网络安全的一个重要薄弱点源于内部,基础管理不到位会造成IDC产生安全问题[6]。倘若IDC缺乏基础管理建设,或者运营管理的体系不够完善,这将会引发系统安全问题。对于电信运营商而言,这些薄弱环节可能直接导致内部安全问题频发,影响网络运行的安全稳定。电信运营商在安全运营管理建设中,若是尚未形成完善及严格的管理体系,将会弱化运营管理的有效性,直接导致安全问题由内向外爆发。

4 电信运营商IDC安全构建策略

电信运营商在IDC的安全构建实施中,关键在于运用安全防御技术、加强漏洞扫描、有效落实运营安全管理,从而构建完善的安全防御体系,切实保障IDC的运行安全。

4.1 构建设备安全策略

在IDC的安全构建中,最关键的是设备安全策略,这是实现安全防范的重点。实施基于VLAN的动态安全分区,在交换设备上施以物理端口隔离,落实科学有效的端口处理,这些都是常用的技术措施。在安全构建的实施中,要综合全面部署交换设备的安全策略,以提高交换设备的运行安全,从而确保IDC的安全。

在设备管理中,应部署针对内部的网管系统,对设备的安全实施动态监测。同时还应部署专门的网管服务器,对设备的补丁、配置进行统一及时的动态监控,及时发现漏洞。对于整个数据中心内部,必须配备专门的病毒防护系统,并具备对受感染设备实施有效隔离的功能。

4.2 网络安全防御实施

构建防火墙是IDC的外围安全防御重要手段,也是有效实现网络隔离的关键。作为网络安全的重要屏障,防火墙是IDC网络安全构建的重要措施。图2为Internet/Intranet防火墙配置的示例。防火墙设于服务器与外通道之间,就能够有效实现内外网络访问的有效控制,从而避免外部非法访问影响IDC的安全。与此同时,实施外部网络的过滤,也实现了更为有效的安全防御,并起到安全风险防范作用。

图2 Internet/Intranet防火墙配置

对于电信运营商IDC而言,应重点部署高性能防火墙,加强网络边界防火墙的设置,以此实现安全检测过滤作用。在提升安全防御的过程中,也必须考虑对网络性能的影响。由于电信运营商IDC所服务的客户有较多是高端客户,对网络性能和互联网访问能力也具备较高的要求[7],因此高性能防火墙的部署和配置必须兼顾安全防御和性能提供两方面的要求。

针对常见的DDoS攻击,IDC应部署相应的DDoS攻击防护系统,并进行异常流量的监控和流量清洗,以保障网络层面对攻击能实施有效防御。

4.3 安全管理实施

在IDC实施安全管理过程中,基础管理工作的有效落实是提高系统整体防御能力的要点。对于电信运营商而言,基础管理工作是强项,建立针对数据中心的完善管理制度,实现安全管理措施的落实到位。在运营安全管理体系完善之后,明确各级管理职责,可从软实力方面提升安全管理能力。此外,还需建立快速机动的安全事故处理机制,这样更能够提高针对安全事故的快速预警响应能力。图3是安全预警处理的流程图。处理过程包括安全防护措施的部署,到对于安全预警信号的积极响应,再到安全事故的处理和分析等。实施完善的处理流程,有助于提高系统安全防御能力,也能够促进形成技术方案对系统漏洞实施修补,进而有效避免安全威胁的发生。

图3 安全预警处理流程图

5 结语

电信运营商IDC的安全构建,是电信运营商所需要扎实建设的重要基础措施。这一方面是基于电信级通信服务的内在要求,另一方面也是网络运行安全保障的关键。安全构建的实施,一是要落实包括设备到网络的安全技术部署,有效构建安全防护体系,进而更好地实现对数据中心安全运行的保障;二是强化管理,建立完善的运营管理体系,以确保IDC的日常运营具有良好的内部环境。

强化落实安全构建策略,电信运营商IDC就能更好地体现出差异化服务质量,以电信级高可靠高性能的业务,在激烈的互联网服务竞争中树立高端品牌价值。

[1] 向辉.互联网数据中心(IDC)发展现状及存在问题分析[J].信息通信,2017(5):146-147.

[2] 甘志辉,陈博.电信运营商的IDC业务转型浅谈[J].移动通信,2015(6):84-87.

[3] 张锦顺,吴松,李雁.基于价值可研的互联网数据中心设计指导方法研究[J].邮电设计技术,2015(6):70-72.

[4] 吴树强.数据中心安全防护技术措施分析[J].网络安全技术与应用,2015(8):26-30.

[5] 金伟,崔鸿,王志等.针对DDoS攻击的检测与控制系统[J].网络空间安全,2017,8(7):19-22.

[6] 高鑫.互联网数据中心安全解决方案[J].通讯世界,2014(1):1-2.

[7] 许渊.电信运营商IDC业务分析与发展策略研究[J].电信快报,2017(7):42-44.

IDC Security Construction Strategy for Telecom Carriers

Chen Wenyao

(China Telecom Shanghai Branch,Shanghai 200120)

With the continuous development of Internet applications,telecom carriers invest more and more in IDC.In the construction of IDC,telecom carriers concern more about the security and stability according to the needs of the telecom service guarantee.In this paper,the design principle of IDC is analyzed,and some security problems are explained respectively from the network layer,business layer and basic management.Some measures about device security strategy construction and network isolation are proposed to implement the security construction strategy for IDC.

IDC;telecom carriers;security defense;construction strategy

TP393

A

1008-6609(2017)09-0027-03

陈文尧(1959-),男,浙江上虞人,学士,高级工程师,研究方向为电信技术及电信网络发展管理。