保障邮件系统安全

2017-11-08

近期,国际和国内互联网安全态势愈加严峻,各类勒索软件肆虐,而邮件系统也成为了各类黑客组织的重点攻击对象之一。很多新的攻击技术和攻击方法不断出现,如针对密码的撞库攻击、会话劫持、网络侦听、APT(Advanced Persistent Threat,高级持续性威胁)攻击等。再者,通过诱导用户点击邮件中的钓鱼链接和下载含有木马的附件,对用户电脑进行感染的事件也层出不穷。

近期,笔者单位一名邮件系统用户反映账户被用来发送垃圾邮件,首先我们考虑的是账户可能被盗用了,协助用户进行了密码修改,并增强了密码复杂度。一段时间后,用户反映该邮箱一直被用来发送垃圾邮件,而且密码多次更改且已经达到20位长度。

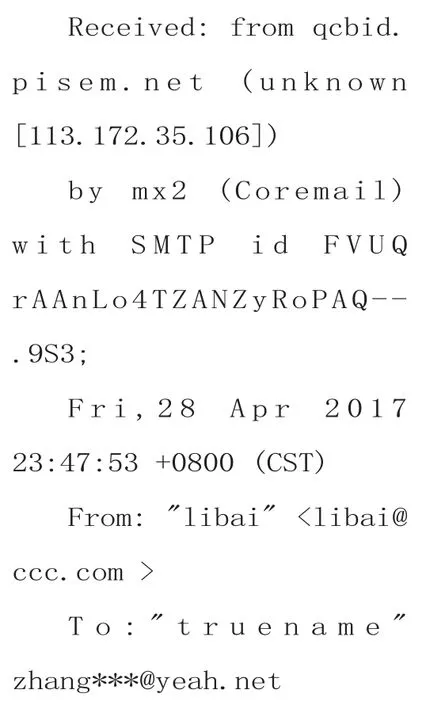

通过查询该邮箱的发信记录并未发现有发送垃圾邮件记录。为此我们要求用户将邮件导出,其邮件信头内容如下所示:

经过分析发现是黑客通过伪装该用户对其通讯中的人员发送信件,并以此诱惑对方点击链接或是下载附件。后期我们还了解到,该用户邮箱曾经被盗过,所以黑客掌握了他的邮件通讯录。

我们通过在域名的查询区域中添加txt记 录:“v=spf1 mx ip4:111.111.111.111 -all”来解决这个问题。SPF(Sender Policy Framework,发送方策略框架)的作用主要是反垃圾邮件,其主要针对那些发信人伪造域名的垃圾邮件。由此可见我们面临的邮件系统安全形势并不乐观,我们考虑对系统进行优化升级。

现状

当前由于撞库攻击的流行,很多传统的“强密码”在今天已经变成了“弱密码”,因此笔者单位邮件系统存在大量账户被盗用。

通过分析日志发现,这些被盗账户发送大量的垃圾邮件,占用了大量的系统资源,对正常用户使用产生了一定影响。此外大量发送垃圾邮件还降低了IP地址的信誉度,导致很多正常用户发送的正常邮件也被标记为垃圾邮件而遭到拒收,这些给邮件系统带来了诸多不稳定的因素。

笔者单位的邮件系统目前具有基础安全加固的功能,如端口控制、代码过滤以及核心防护等,可满足基础的安全需求。除此之外,密码强度控制功能可使用户修改后的密码具备一定强度;单入口访问控制可对输入内容进行初步防护,阻绝大多数针对Web的注入式攻击;全协议防病毒防部署可抵御一般的病毒危害。但是当面对的全新的安全攻击方法和攻击技术时,显得有些捉襟见肘。

安全升级

1.邮件应用

新版本邮件系统采用全新的系统架构,增加透明安全箱防护机制。通过系统的一体化部署,可在邮件应用系统与底层操作系统之间增加安全隔离箱,邮件应用运行此安全沙箱内。即使邮件系统出现安全问题,也会将安全隐患控制在此透明沙箱内部,不会扩散影响到底层操作系统的安全性,可以将危害最大限制的控制在沙箱范围内,有效保证了操作系统的底层安全。

新版本的邮件系统为用户提供了自定义登录别名的功能,用户在非安全环境下采用别名方式登录(别名密码要求和真实邮箱账号密码不同),然后可以将别名用户删除,将用户的登录和邮件收发彻底分开,从而避免了暴露自己的真实邮箱地址,有效的保护了用户的登录安全性。

新版本邮件系统增加Web深度密码保护功能,提供独立的不依赖SSL的深度密码加密,将密码深度加密后再传输,即使在明文传输的网络中也可有效保障密码安全。

新版本邮件系统实现了对日志采集、压缩、固化及存储等安全加强策略,保证日志的完整性、可追溯性。并在用户邮箱设置中增加用户日志查询功能,用户可以查看个人邮箱中的发信日志、收信日志、删信日志以及登录日志。

新版本邮件系统还增加了邮件加密功能,用户在发件箱勾选邮件加密选项,输入密码后可以对这封邮件进行加密发送。对方收信后,只有输入密码才能查看邮件内容。

2.管理端

对管理端进行随机化部署,不再采用固定的登录入口,而是代之以随机化的登录入口,避免入侵者对管理入口的暴力破解。除此之外,限制可以访问管理端的IP地址,只允许授信IP地址访问系统管理端,避免入侵者对系统管理端的扫描和攻击。

3.安全部署架构增强

新版本邮件系统在部署架构方面增加了系统镜像的设计。系统初始化安装部署完毕后,在未接入网络的前提下,对系统整体做一个镜像备份,并保存在一个离线的系统镜像服务器上,可以实现快速的入侵发现和快速的入侵恢复。

除此之外,针对当前邮件系统IP地址信誉度降低问题,我们还更换邮件服务器IP地址。并且优化了系统的备份和恢复机制,提供对邮件系统数据的实时恢复备份技术,有效保证系统的不间断运行。