计算机取证过程分析与研究

2017-10-21滑斌薛栋

滑斌+薛栋

摘要:随着大数据技术、物联网技术的高速发展,越来越多的计算机联成网络,提供信息共享服务。同时,自“比特币勒索病毒”以来网络攻击越来越多,,计算机取证(Computer Forensic)也备受重视,该文分析了计算机取证过程,提出了未来计算机取证的发展趋势。

关键词:计算机取证技术;数字证据;计算机犯罪行为

1概述

伴随信息网络技术的飞速发展和广泛应用,计算机系统及网络安全问题给人类社会带来前所未有的挑战,计算机网络犯罪案件层出不穷。主要原因一是IT行业人员的技术水平不断提高,使犯罪行为隐蔽,造成了更加取证困难;二是各种黑客软件的存在与使用,增加了非法运用的几率,从而使得犯罪的门槛变低。鉴于目前日益增长的信息安全问题严重地阻碍着网络技术的进一步发展。因此,打击计算机犯罪就变的非常重要。由于信息安全对于经济发展和社会稳定具有重大意义,计算机安全领域的一个全新及技术——计算机取证技术应运而生,作为其中的一个重要手段也将成为研究热点。

2计算机取证概述

2.1定义

计算机取证是指运用计算机辨析技术,对计算机犯罪行为进行分析以确认罪犯及计算机证据,并据此提起诉讼。计算机取证是指对能够为法律所接受的、足够可靠和有说服性的,存在于数字犯罪场景(计算机和相关外设)中的数字证据的确认、保护、提取和归档的过程。

不论是传统的物证取证,还是现在的计算机取证,虽然方法不同,但目的是一样的,都是发现证据去证明什么时间在什么地点发生了什么,以及谁做的、是如何做的等问题。

2.2数字证据的特点

什么是数字证书?数字证据是以数字形式保存或传输的任何信息或校验值。

与传统证据相比,数字证据还具有如下的特点:

1)广泛性。利用网络从事犯罪活动,其犯罪证据可以存在于不同的地区、国家。

2)隐蔽性。数字数据不是肉眼直接可见的,必须借助适当工具。

3)脆弱性。在搜索数字证据的过程中,可能会对原始数据造成修改或者丢失。

4)多样性。表现在数字证据存储的多样性、表现形式的多样性。

5)高科技技术。随着IT技术的丰富发展,犯罪黑客攻击使用的科技手段也愈来愈多,面对如此严峻的形势,数字证据的取证技术也不断地更新、变化,才能满足日益变化的计算机技术。

3计算机取证过程

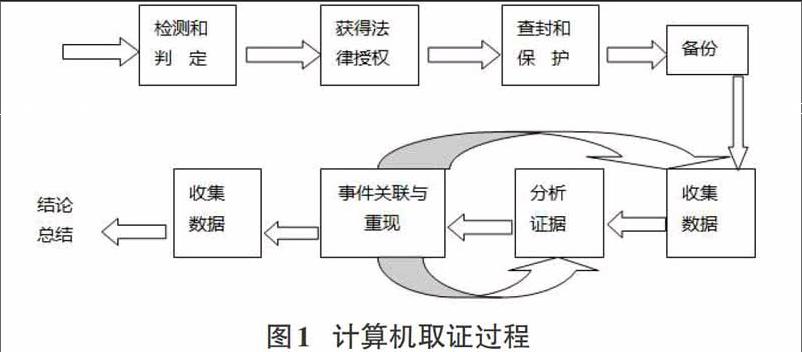

由于数字证据的脆弱性,使得数字证据的真实性和安全性存在疑问。因此在整个取证调查中,必须遵循一定的操作规程和技术,以确保所提出来的证据是经过正确分析的,并保证原始证据自始至终没有被篡改过。计算机取证过程如图1所示。

计算机取证可以分为以下九个阶段:

1)检测和判定

这个阶段主要发生在网络攻击事件中。在网络中通过IDS与网络诱骗技术(如Honeypot,Honeynet,Vitual Honeynet)相结合,对网络中的一些行为进行实时监控,一旦发现存在可疑的攻击行为,立即对其进行鉴别、确定;一旦确定是非法攻击后,实时获取数据并进行分析,然后实施相应的措施。在确保系统安全的前提下尽可能多的收集证据。

2)获得法律授权

这个阶段虽然不涉及技术问题,但是非常重要。由于从计算机中获取的证据将用于法律,調查取证过程必须获得法律授权,整个调查的每个过程必须有法律的监督。在取证中应用的技术方案及使用的软件都应该是得到法律认可的,否则,收集到的证据可能是被法庭确认为无效数据。例如2012年,由于北大方正在没有获得法律授权的情况下,采用“陷阱取证”方式搜集某公司计算机软件著作权的证据被法庭认为无效。

3)查封和保护

计算机取证要确定计算机是否含有数字证据,必须对其进行保护,避免重新启动或运行应用程序。如果计算机处于开机状态,记录系统日期和时间,以确定系统时间和标准时间的间隔,为将来建立时间线提供依据;判断有无可疑外设、有无远程控制、特洛伊木马程序等。一些潜在的证据可能存在不起眼文的件里面,重启或运行系统就可能会发生重写、覆盖、删除证据的危险。同时,要保护目标计算机系统,从简单的操作,如:开机、关机等操作,减少一些运行进程的数据丢失删除程序发生的几率。在关键时刻,要立刻关闭电脑,关闭电源。但是,在大型企业、政府事业单位的系统中不建议采用。

目标计算机系统应该保存到一个限制进人的安全地方,避免发生任何的改变、伤害、数据破坏、病毒感染,并注意远离磁场,因为强磁场可能导致磁盘中的数据丢失。为了为案件还原提供可靠真实的依据,我们需要绘制或拍摄现场图、计算机线路结构、网路拓扑图等,也必须对现场的计算机作案工具进行标号,以免还原错乱。

犯罪现场还可能存在于计算机犯罪相关的实物,如伪造、篡改的各种票证、文书,撕毁或烧毁的计算机打印结果,记录的残片、计算机磁盘等,对这些实物证据也应妥善封存。

4)数据备份

为避免原始数据被破坏,取证时不用原始介质,而是采用原始介质进的镜像、字节流备份等方法。使用Linux或UNIX系统的DD命令,DOS的DiskCopy,众多的专用工具如NTI的Safe-Back,Norton的Ghost,Guidance Software公司的Encase进行磁盘备份,这些备份工具甚至可拷贝坏扇区和CRC校验错误的数据。做数据备份时,保证存储设备上所有数据是未被修改的、准确复制的至关重要。

5)收集数据

数字证据的来源主要有:系统、网络,以及其他数字设备。从系统中提取的证据主要包括:现存正常文件;隐藏文件、受密码保护的文件和加密文件;系统日志文件;聊天室日志;E-mail;备份介质等。

来自网络的证据易于查找,容易获取、内容庞杂,形式多样、易于改变,捕捉需及时、同时,真实性往往有待考证。收集网络证据的方法主要包括现场勘验、搜查与扣押、实时收集,要求有关单位或个人提供电子信息保全等。网络证据通常存在单机现场和网络现场。endprint

其他数字设备方面的证据有:数字相机、手机、蜂窝电话、PDA(Personal Digital Assistant)等无线设备的存储卡中、掌上电脑中和其他外设中保留着最后一次与桌面系统同步的日志文件,以及从桌面系统下载的文件。

6)分析证据

计算机操作系统、应用程序、数据格式、数据类型的多样化使得证据的分析变得十分复杂。在已经获取的数据流或信息流中寻找、匹配关键词或关键短语是目前的主要数据分析技术,具体包括:文件属性分析技术;文件数字摘要分析技术;日志分析技术;根据已经获得的文件或数据的用词、语法和写作(编程)风格,推断出其可能的作者的分析技术;发掘同一事件的不同证据间的联系的分析技术等。

7)事件关联与重现

根据在步骤(2)中记录的系统时间和标准书剑的间隔,建立时间线,以确定事件之间的相关性。由于计算机系统的复杂性和犯罪过程的不可知,以及在计算机取证分析的过程中,很少有可能创建一个犯罪现场完全一样的分析环境(包括计算机软件、硬件及网络环境),对于具有灾难性破坏的犯罪事件,事件重现的可能性更小,因而犯罪事件的重现成为计算机取证中最艰巨的任务之一。

8)提交结论

取证的数据要能够法庭上提交可靠的数字证据,这一阶段应依据相关的政策法规采取行动。向法庭提交取证结论,同时需要對整个调查取证中的各操作步骤进行详细的记录以说明此次取证是可靠的,其中包括:取证现场的相关记录、为隔离、保护计算机系统采取的措施、数字设备、分析结果、相关文件列表和数据、使用的软件及其版本、取证的技术路线等。另外,还应特别注意的是,在调查取证过程中要遵循两人法则,以防止篡改信息,保证“证据连续性”(Chain 0fCustody)。

9)总结

对遭受攻击的系统进行恢复;提出防止类似案件发生的对策,提高安全措施;从技术上进行总结,西区经验。

4面临问题

美国等计算机发达国家较早的涉及计算机取证技术,技术相对比较成熟。然而,在我国计算机取证发展滞后,仅有近十年左右的。目前,我国计算机取证理论研究刚刚起步,计算机取证缺乏大量的理论指导;同时,运用于计算机取证的工具较少,如:检测、分析等工具。随着物联网、大数据、云计算的等先进技术的不断发展,犯罪分子的供给手段和途径也越来越先进,如何有效地、快速地进行计算机取证是我们面临的重要问题,也是学术界研究的热点。endprint