基于CIL的信息安全合规性路径探讨

2017-10-20陈磊内蒙古公安厅

陈磊(内蒙古公安厅)

谢宗晓(中国金融认证中心)

本刊特约

基于CIL的信息安全合规性路径探讨

陈磊(内蒙古公安厅)

谢宗晓(中国金融认证中心)

本文提出了一种控制索引目录(CIL)的信息安全合规性满足方法,同时,对于合规性、合法性和符合性等几个词汇进行了辨析。

控制索引目录 信息安全 合规性

谢宗晓 博士

“十二五”国家重点图书出版规划项目《信息安全管理体系丛书》执行主编。自2003年起,从事信息安全风险评估与信息安全管理体系的咨询与培训工作。目前,已发表论文80多篇,出版专著近20本。

信息安全管理系列之三十三

政府监管机构对于各类组织的信息安全存在着诸多监管,因此组织面临了满足合规性的压力。在之前的讨论中,我们指出信息安全等级保护和信息安全管理体系是国内组织采纳最多的两种实践,采纳哪一种是“组织的一项战略性决策”1)GB/T 22080—2016 / ISO/IEC 27001:2013,引言中指出:采用信息安全管理体系是组织的一项战略性决策(The adoption of an information security management system is a strategic decision for an organization)。,但是如何采纳(并部署),则是另一个层次的问题。下文中讨论的就是具体部署方法。

谢宗晓(特约编辑)

1 合规性及其相似的几个词汇

合规性、合法性和符合性这几个词汇既存在相似之处,又具有一定的差别。

合规性在信息安全实践中常被称为“内外合规”。一般认为,内外合规是中文的习惯用法,应该是“合乎法律法规”的缩略语,从这个意义上讲,接近于legality(合乎法律性),大约legality是一个法律术语,更要强调的是给定司法权(a given jurisdiction)框架内的判断[1]。至少我们阅读的组织研究文献中,几乎没有发现legality这个词汇出现。

在讨论组织问题的时候,多用compliance,例如,GB/T 22080—2008/ISO/IEC 27001:2005中,“重要提示:……符合标准本身并不获得法律责任的豁免(compliance with an International Standard does not in itself confer immunity from legal obligations)。”compliance更强调客体的表现。在个体行为方面,compliance用得更多,例如,信息安全策略遵守(Information Security Policy Compliance,ISPC),ISPC是“行为信息安全研究(Behavioral InfoSec Research)”领域的重要研究方向。

合法性(legitimacy)是一个广义词汇,在翻译的过程中,存在诸多歧义。legitimacy的原意是嫡传的,在政治体系中,嫡传就是最大的正当性[1]。更准确的翻译,例如,刘毅将legality翻译为“合法性”,legitimacy翻译为“正当性”[2]。更多的情况下,legality 更多地被翻译为“合乎法律性”,可能是因为之前legitimacy 被翻译为“合法性”了。

符合性(conformity或conformance)词汇经常出现在信息安全认证领域中,例如,GB/T 22080—2008/ISO/IEC 27001:2005,引言,本标准可被内部和外部相关方用于一致性(符合性)评估(This International Standard can be used in order to assess conformance by interested internal and external parties)。又如,GB/T 22080—2008/ISO/IEC 27001:2005中1.2,声称符合本标准(claims of conformity to this International Standard)。

这几个词汇总结如表1所示。

表1 合规性及其相似词汇

2 信息安全制度化的概念

Basie von Solms认为制度浪潮(the institutional wave)是信息安全的一个发展阶段[3],在这个阶段中,涌现出了以ISO/IEC 27000标准族(或信息安全管理体系)为代表的“最佳实践”。严格意义上讲,信息安全管理体系(Information Security Management System)是基于“控制目标”,并不纠缠于具体的控制依靠技术还是管理实现。

但是鉴于ISO/IEC 27002:2005标题中指明该标准的类型是Code of practice for…2)GB/T 1.1—2009中3.2 规程(code of practice),为设备、构件或产品的设计、制造、安装、维护或使用而推荐惯例或程序的文件[GB/T 20000.1—2002,定义2.3.5]。其中将code of practice 直接翻译为规程,也就是说,ISO/IEC 27002:2005 Code of practice for information security controls本质上还是关于文件化的,而不是关于技术产品的。如果按照GB/T 1.1—2009的翻译的话,ISO/IEC 27002:2005中文标题应该为“信息安全控制规程”。,也就是说,还是偏重“规程”,即使是技术实现,也重点要考虑其中的策略(policy)。因此,这必须考虑制度化(institutionalization)。

信息安全制度化就是关于信息安全方面的策略设计与实现。在某种程度上而言,制度化与合法化是同义词[4],例如按照ISO/IEC 27001的要求部署过程,本身就满足了该标准的合规性,而在这个过程当中,同时也强调符合性。

3 控制索引目录(CIL)

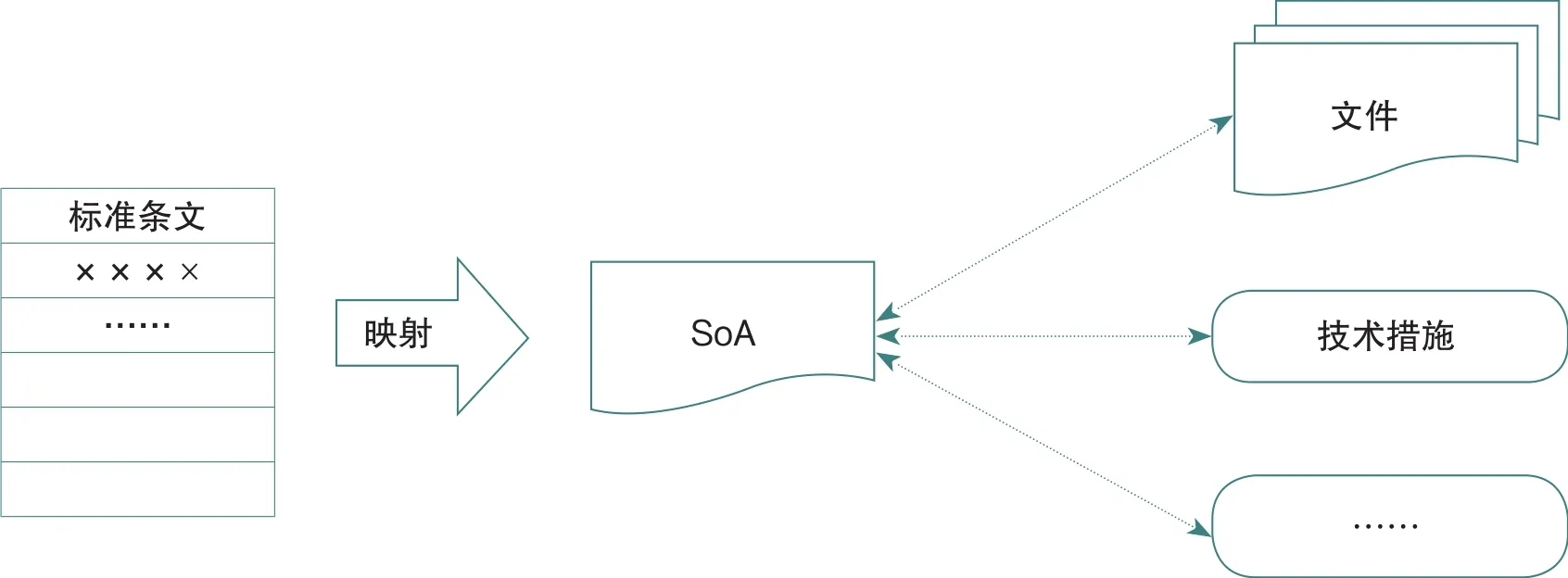

在GB/T 22080—2008/ISO/IEC 27001:2005中规定了一个规范性描述文件,适用性声明(Statement of Applicability,SoA),SoA实际是一个GB/T 22080—2008/ISO/IEC 27001:2005与组织信息安全控制的索引表格,如图1所示。

图1 SoA示意图

这个问题的解决,借鉴FDCC(Federal Desktop Core Configuration,美国联邦政府桌面核心配置)的 思 想[5]。FDCC 是 基 于 SCAP(Security Content Automation Protocol,安全内容自动化协议)的一项实际应用。SCAP是标准化安全软件产品缺陷与安全信息配置信息的格式与命名的一套规范。

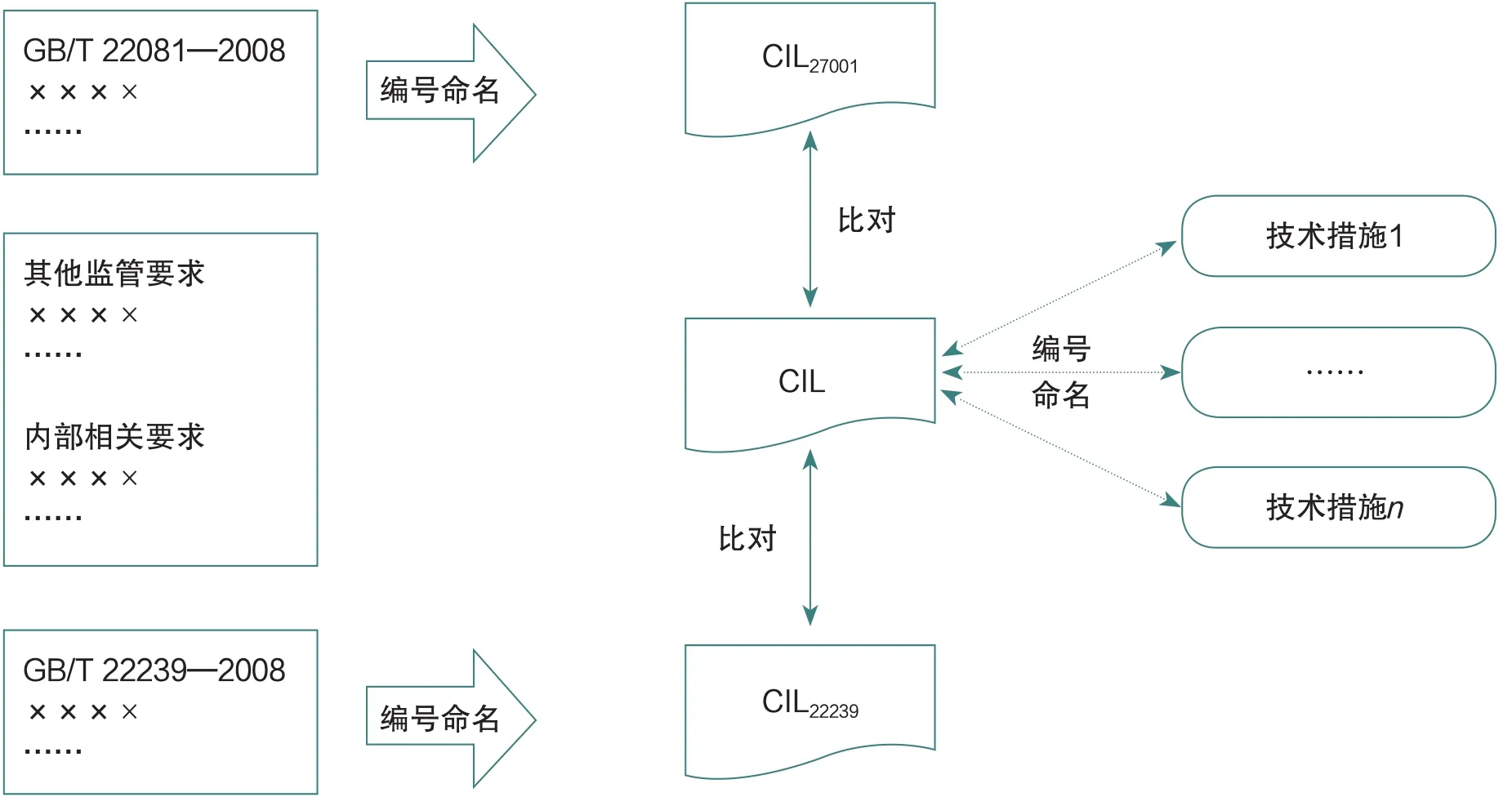

根据FDCC/SCAP的思想,通俗地讲,按照既定的格式和命名规则,对现有的信息安全控制措施进行编号、命名,做成统一的控制索引目录(Control Index List,CIL),然后对监管要求文件做同样的工作,最后与监管要求文件进行映射,产生完整的SoA。图1在加入上述过程后,如图2所示。

图2 信息安全合规性部署过程示意图

无论采纳形如信息安全等级保护还是信息安全管理体系的“最佳实践”,一旦到具体的信息安全控制,差异并不大,例如,ISO/IEC 27002:2013,GB/T 22239—2008 或 NIST SP800-53 Rev. 4[6,7]。

CIL的基本原理就是基于信息安全控制的同质性,类似于堆积木一样。

CIL的具体步骤如下:(1)识别组织已经部署的信息安全控制,并按照既定的规则做成组织的信息安全控制目录;(2)识别组织的合规性要求,这其中可能包括了诸多政府的规制文件,以及各种相关的标准,按照同样的逻辑对其进行分解;(3)将现有的安全控制进行目录与特定监管文件或标准的控制目录进行比对,从而确定现有的不足。一旦形成基本的CIL,再有新的监管要求,一般不会区别太大,从而使组织的部署最大化地避免重复性劳动。

4 小结

本文首先对于合规性及其几个词汇进行了辨析,其中包括合法性、合乎法律性、符合性和一致性等,然后给出了基于控制索引目录(CIL)的合规性方法,使用CIL方法的主要目的是降低组织满足信息安全合规性的工作量。

[1]赵孟营. 组织合法性:在组织理性与事实的社会组织之间[J]. 北京师范大学学报(社会科学版),2005(02):119–125.

[2]大卫·戴岑豪斯. 合法性与正当性:魏玛时代的施米特、凯尔森与海勒[M]. 刘毅,译. 北京:商务印书馆,2013.

[3]Basie von Solms. Information security—the third wave?[J] Computer& Security,2000(19):615-620.

[4]谢宗晓,林润辉. 信息安全制度化3I模型[J]. 中国标准导报,2016(06):30-33.

[5]谢宗晓. 政府部门信息安全管理基本要求理解与实施[M].北京:中国质检出版社/中国标准出版社,2014.

[6]谢宗晓. 信息安全管理体系实施指南(第二版)[M].北京:中国质检出版社/中国标准出版社,2017.

[7]谢宗晓,甄杰,董坤祥,等. 网络空间安全管理[M].北京:中国质检出版社/中国标准出版社,2017.

(注:本文仅做学术探讨,与作者所在单位观点无关)

Information Security Compliance Based on CIL

Chen Lei ( Inner Mongolia Autonomous Region Public Security Department )

Xie Zongxiao ( China Financial Certi fi cation Authority )

We propose a deployment method named Control Index List (CIL) to meet information security compliance,and analysis of several words, including compliance, legitimacy and conformity/conformance etc.

Control Index List (CIL), information security, compliance