访问控制列表在校园网安全防护中的应用

2017-10-12首都经济贸易大学教育技术中心北京100070

◆庞 镭(首都经济贸易大学教育技术中心 北京 100070)

访问控制列表在校园网安全防护中的应用

◆庞 镭

(首都经济贸易大学教育技术中心 北京 100070)

随着校园网交换和无线设备的不断增加,病毒攻击、非法访问等现象时有发生。本文以某高校校园网为例,对访问控制列表在校园网有线网部分和无线网部分的防病毒应用进行说明。对传统模型和更新后的模型进行了对比,并给出了具体的配置策略,达到了保障校园网安全的目的。

访问控制列表;安全防护;入站过滤;出站过滤

0 引言

近年来,高等院校信息化建设飞速发展,校园网作为信息化建设的基础设施部分,其规模和应用服务范围不断扩大。校园网交换设备和无线接入点数量逐年增加,与此同时,校园网上的各种网络应用逐渐丰富,对校园网的病毒攻击、非法访问等现象时有发生。例如,今年5月份波及全国的“勒索”病毒,国内部分Windows操作系统用户遭受感染,校园网用户首当其冲,受害严重,大量实验室数据和毕业论文被锁定加密,无法正常读取。这就对校园网的安全防护策略提出了更高的要求。

1 访问控制列表简介

访问控制列表可以应用在不同的网络设备上,例如核心交换机、汇聚交换机、接入交换机以及无线控制器等。通过在校园网各级交换机、无线控制器上配置访问控制列表,可以对病毒、流量等进行控制,保护校园网的安全。本文以某高校校园网为例,对访问控制列表在校园网有线网部分和无线网部分的防病毒应用进行说明。

2 校园网有线部分访问控制列表的实现

2.1 传统模型

传统的访问控制列表的配置思路是:在每台接入交换机的端口in方向进行数据过滤,同时,在汇聚交换机的端口做in方向的过滤,在汇聚交换机的上联端口做in和out双方向的过滤。

interface GigabitEthernet0/2

noswitchport

ip address 192.168.17.98 255.255.255.252

ip access-group defenceVirus in

ip access-group defenceVirus out

但这种配置方式存在的问题是:当同一台接入交换机内有多个VLAN时,病毒会在多个VLAN间传播。同理,当同一台接入交换机存在多个VLAN时,若在接入交换机的上联口in方向做控制时,无法做到区别VLAN,会对交换机内所有VLAN进行数据过滤。

2.2 更新后的模型

2.2.1标准访问控制列表

控制VTY(Telnet/SSH)访问

为切实抓好农民用水户协会人员培训工作,培训中心工作人员深入到平罗县头闸镇头闸村、青铜峡市峡口镇汉渠村、中卫市常乐镇枣林村等地进行调研,一方面征求乡镇党委、政府主要领导对开展此项工作的建议意见,积极争取乡镇党政的重视和支持,另一方面深入村组了解成立农民用水户协会的意见,了解农民用水户组织发展状况、存在问题,了解协会的运行、管理情况以及急需掌握的技能要求、是否参加过类似培训、有无培训要求和愿望等情况。通过深入细致的调研,获得了农民用水户协会最直接最迫切的需求,使培训紧密结合实际,有的放矢。

要禁止用户以Telnet或SSH方式访问交换机很难,因为每个活动接口都允许VTY访问。这时,就可以创建一个标准IP访问控制列表来控制对 VTY线路的访问。用来控制访问权限,汇聚交换机并非在任何地方都能以Telnet方式访问,仅限网络管理员通过堡垒主机和限定的IP地址段访问。做如下配置:

ip access-list standard telnet

permit 192.168.24.28 log

permit 192.168.65.0 0.0.0.255 log

permit 192.168.67.0 0.0.0.255 log

deny any log

2.2.2 扩展访问控制列表

使用扩展访问控制列表,可以指定源地址、目标地址、协议以及标识上层协议或者应用程序的端口号。在这里,我们选择对使用TCP和UDP的应用层协议进行过滤,这里源地址选择any,目标地址选择 any。指定源地址和目标地址后,需要指定要拒绝的服务,使用命令 equalto,简写为 eq,后面加端口号,也可以使用应用程序名。

与传统模型相同,首先在接入交换机的各个端口进行 in方向入站过滤,同时,在汇聚交换机上声明的各个VLANout方向做出站过滤,例如:对于Vlan611,做如下配置:

interface Vlan611

description User#1F

ip address 10.10.200.1 255.255.255.0

ip access-group defenceVirus out

这样配置后,就可以灵活地针对单个VLAN进行数据过滤,并且当病毒存在时,可以将病毒传播范围控制在单个 VLAN内部,大大提升了校园网的安全等级,限制病毒传播范围。

3 校园网无线部分访问控制列表的实现

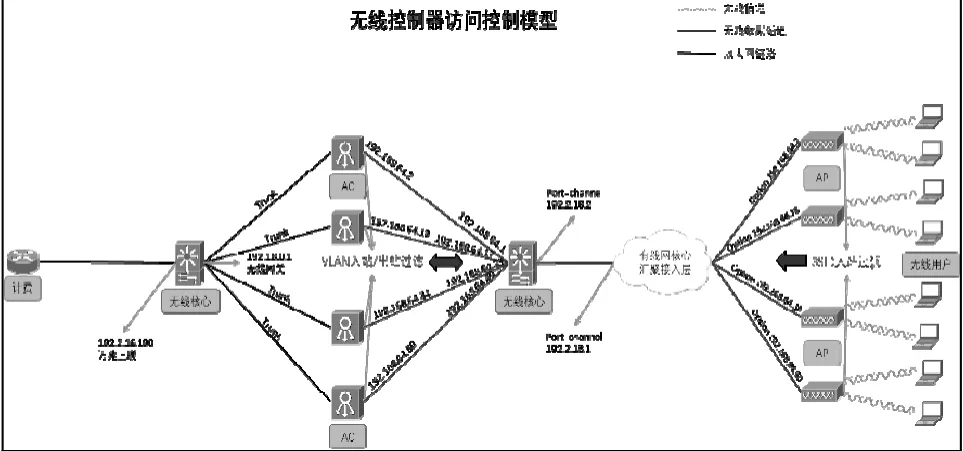

图1 校园无线网访问控制模型

无线控制器上的访问控制列表 ACL与交换机上的工作是不一样的,无线控制器上的访问控制列表用于限制或允许无线客户端访问无线局域网内的服务。可以从两个方面进行数据包过滤,一是作用于每个无线控制器上无线客户端 VLAN的入站和出站方向;二是在无线SSID的入站方向进行过滤。这里以思科无线控制器为例,校园无线网访问控制模型如图1所示。访问控制列表只能配置在动态的Interface上。

3.1 无线控制器访问控制列表配置规则(1)允许无线客户端与校园网无线 DHCP服务器之间的DHCP数据;

(2)允许网络中所有设备之间的ICMP数据;

(3)允许无线客户端与DNC服务器之间的DNS数据。

3.2 与有线网访问控制列表的区别

(1)无线控制器的in方向是指数据包从无线客户端进入无线控制器,out方向是指数据包从无线控制器去往无线客户端。无线控制器的访问控制列表应用到端口上会对in方向和out方向两方面的流量进行过滤;

(2)若源地址和目的地址其中一个不是any,则需要指定过滤的方向,且需要定义相反方向的语句;

(3)无线控制器的访问控制列表末尾有默认的deny。

3.3 具体配置

无线控制器的访问控制列表可以在GUI下进行配置。

进入无线控制器GUI,选择Security>Access Control Lists,命名一个新的ACL,例如:命名defenceVirus的IPv4类型的访问控制列表。我们选择对使用TCP和UDP的应用层协议的数据包进行过滤,这里源地址设置为0.0.0.0,目标地址设置为0.0.0.0,同时需要指定要拒绝的服务端口号。

对于无线控制器,访问控制列表创建完成后,需要应用到动态的Interface上方可生效。选择Controller>Interfaces,然后编辑想要应用访问控制列表的Interface,从Access Control List的ACL Name下拉菜单中心选择之前命名的defenceVirus。

进行如上操作后,访问控制列表就会允许或者拒绝校园无线网中使用该动态Interface的数据流量,从而起到保护校园网安全的作用。

4 结束语

基于有线网新模型和无线控制器的访问控制列表配置生效后,对于校园网中存在的病毒和需要过滤的数据包发挥了良好的阻拦作用,对保障校园网安全起到了关键作用。