基于椭圆轨道拓扑的深空网络群密钥管理

2017-09-22孙丽艳

周 健, 孙丽艳, 张 胡, 王 皓

(1. 安徽财经大学 管理科学与工程学院, 安徽 蚌埠 233041; 2. 北京邮电大学 计算机学院, 北京 100083)

基于椭圆轨道拓扑的深空网络群密钥管理

周 健1,2, 孙丽艳1, 张 胡1, 王 皓1

(1. 安徽财经大学 管理科学与工程学院, 安徽 蚌埠 233041; 2. 北京邮电大学 计算机学院, 北京 100083)

多跳的跨行星的空间通信需要群组密钥支撑提供安全信道,然而长延时、远距离和非可靠端到端降低了密钥更新效率.针对该问题设计一种面向椭圆传送的深空网络密钥管理方案,根据椭圆传送机制建立共享密钥协商的多跳双向传送机制,消息发送者和接收者与邻居中继卫星协商共享密钥,在密钥交互协议中隐含身份认证,减少交互延时和消息发送次数,避免密钥更新资料在路径上的长时间传输.密钥更新时只需要发送一次消息,具有前向安全性和后向安全性.

深空网络; 中继卫星; 椭圆传输; 密钥管理; 密钥更新

深空通信是深空探测的必备条件[1-2].过去,由于通信距离遥远和成本问题,深空通信依赖点对点的通信,即深空通信地面站使用无中继远距离一跳式无线电通信方式建立与深空探测器的连接.随着宇航技术和互联网技术的不断进步,以及星上处理能力的不断提高,在太阳系适当的空间位置布置一些具有计算和存储能力的中继卫星,建立深空信息骨干网络,通过中继卫星把各个行星周围的子网络连接起来,构成一个有机的整体,这一构思将为深空探测提供更好的通信环境[3-4].然而,深空网络的安全问题比地面网络更为严重,遥远的传播距离使得传输数据暴露在范围广阔的空间区域内,长延时非可靠端到端信道和高动态性的拓扑变化不仅影响安全协议的效率,而且降低协议的安全性.鉴于深空网络与地面网络环境具有巨大的差异性,深空网络安全的构建需要适应深空网络的总体框架和部署环境[5].

密钥管理[6-7]是深空网络安全重要的组成部分[8],通过密钥管理,深空网络实体提供安全信道、身份认证、安全路由和安全接入等功能,其中保密信道和身份认证是深空密钥管理首先需要解决的问题.面向地面的无线网络密钥管理中网络实体间的传输距离较近,实体的运动轨迹对无线传输路径影响较弱,深空网络中实体运动范围广阔,其运动方式已经显著影响密钥管理性能.以火星探测为例,火星和地球轨道运动方向相同,火星绕太阳一周需要686.98 d,地球绕太阳一周是365.25 d,目前火星与地球之间的最近距离约为0.52 AU,最远距离则超过2.52 AU.信息从地球传到火星至少需要用20 s的时间.因此将地面无线网络密钥管理方式应用于深空网络,其性能是无法忍受的.鉴于星上处理能力的不断提高,以及可持续能源点电池的使用,在保证安全性不降低的前提下减少消息发送的次数和密钥资料单跳传输距离对深空网络密钥管理尤为重要.

1 椭圆轨道传输

天体间不仅存在力的影响,而且具有高动态性,这些特点影响空间网络的拓扑结构[9],因此天体运行规律影响深空网络的性能.火星目标探测器与地面站主要有2种通信方式:一种是目标探测器-地面站(点对点通信方式),另一种是目标探测器-中继卫星-地面站(中继通信方式).由于中继卫星难于保持在固定位置上,提出将中继卫星布置在以太阳为中心的椭圆轨道内的中继传输方法,称为椭圆转发或传送椭圆(Transfer Ellipse).中继卫星部署目的除了为行星周围子网提供数据中继服务、使深空探测信息网成为一个有机的整体、直接或间接连通每个行星周围的子网络之外,还可以使深空探测信息网为其他航天任务提供通讯和导航服务.以火星探测为例,中继卫星的一种可能部署是将它们放置于三个轨道内,即地球轨道、火星轨道以及其他与地球或火星轨道有接触的轨道内,每个轨道都可以放置多个中继卫星.地球与火星轨道的卫星会具有和这两颗行星相同的周期,保持着与行星相关的轨道相位常数,并以固定步长沿轨道运动.通信过程从地球开始,到地球轨道上最近的终端,沿着地球轨道上的终端转发到在“传送椭圆”(Transfer Ellipse)上最近的终端,再沿着“传送椭圆”上的终端传送到最近的火星轨道终端,最后沿着火星轨道的终端传送至火星.在椭圆传输中,轨道具有两个方向的传输路径,如图1所示,提高网络通信的可靠性和吞吐量.

图1 地球与火星之间的椭圆传输Fig.1 Ellipse transformation between Earth and Mars

采用基于地面KMC的密钥管理方式是不能满足深空通信的性能要求的,从发出密钥更新请求到地球发送密钥更新资料并得到火星探测器最终的确认,需要3次握手过程.如果将KMC布置于火星附近,由于难于得到地球的及时人工维护,很容易受到攻击者的重点关注,成为整个系统的安全瓶颈.采用公钥密钥学的协商机制,由建立安全信道的双方计算共享密钥,保证了密钥的新鲜性,但是由于需要全体成员参与共享密钥资料,参与协商的规模越大,则延时越长,造成密钥更新的1-affect-n问题.目前针对空间网络的密钥管理研究主要集中在地球轨道附近的卫星网络[10-12],如文献[13-15]在LKH[16]方案的基础上根据卫星网络的拓扑特点进行优化,但仍需密钥管理中心负责密钥管理任务;文献[17-18]对卫星网络采用分层分簇,减少密钥更新开销;文献[19-20]针对近地空间网络使用基于身份的密钥协议消除对证书的依赖,并使用分簇技术提高更新效率;文献[21]采用结合LKH和GDH[22]方案提高卫星网络的带宽利用率,文献[23-24]提出基于多跳的深空群组密钥管理,但是没有给出中间转发网络的空间拓扑结构.上述密钥管理方案适合延时较短的地面与卫星间的通信网络,且KMC能够提供实时密钥管理服务,因此该类方案不适合长延时、长距离的深空网络.随着深空网络路由的研究,保护深空路由的密钥管理将成为深空网络研究必不可少的内容.

2 面向椭圆轨道传输的密钥管理

首先根据深空网络的拓扑结构对网络分层分簇,采用隐含身份认证的密钥协商的方式建立共享加密密钥,密钥材料采用环形轨道进行中继[25].

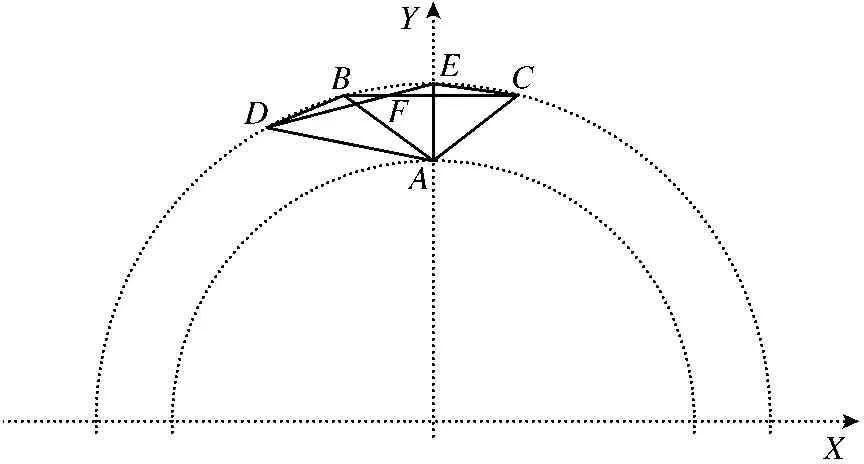

2.1建立火星簇和地球簇

火星与地球的公转方向与太阳的运动方向一致.行星轨道共面.在地球与火星环日轨道之间部署多颗中继卫星,中继卫星与火星和地球同向运动,中继卫星在椭圆上保持等距关系.将地球到火星之间的空间分层分簇,如图2所示,以太阳S为中心,以地球E所在的轨道作为第一层,第二层是中继卫星ui,i∈{1,2,3,…,n}部署的轨道,第三层是火星M所在轨道.地球和距离地球最近的两颗中继卫星扇区作为地球簇,满足如下公式:

火星和距离火星最近的两颗中继卫星扇区作为火星簇,满足如下公式:

图2 火星簇和地球簇Fig.2 Mars cluster and Earth cluster

已知地球到太阳距离约为1.0 AU,火星到太阳的距离约为1.52 AU,则火星到地球的最近距离约为0.52 AU,而最远距离约为2.52 AU.已知光在1.0 AU距离花费的时间为8′20″,则火星到地球的通信时延最长为21 min,最短需要4′10″.火星的轨道周长大约为

地球的轨道周长大约为

鉴于卫星维护的困难性,将环绕太阳的卫星轨道部署在靠近地球轨道,有利于卫星的后期维护.增加跳数提高了系统的安全性,但是增加了系统延时,跳数越多延时越长.部署4~6跳的距离,在近似圆周的平面上需要部署6~10个中继卫星.转发数据可以从两个方向进行.基于W.J.Hurd的最小化环路的设计策略[26],部署6个终端,每个终端之间的距离为1 AU.

2.2密钥管理

Step 1 分别选择秘密指数xm,xr,xik,计算ym=gxmmodn,ye=gxrmodn,yik=gxikmodn;

Step 2 分别将(xm,ym),(xr,yr),(xik,yik)提交给可信中心;

Step 3 可信中心计算pubm=(y-IDm)dmodn、pubr=(y-IDr)emodn和pubik=(y-IDik)emodn;

Step 4 可信中心将pubm,pubr,pubik发给所有合法网络实体.

基于双线性对选择公开参数G1,G2,q,P,e,轨道传输上的卫星实体执行两方密钥交互协议:

Step 1 轨道卫星i1选择秘密指数ki1∈[1,q],计算gi1=gki1modp,将gi1和IDi1发送给轨道卫星i2;

Step 2 轨道卫星i2选择秘密指数ki2∈[1,q],计算gi2=gki2modp,将gi2和IDi2发送给轨道卫星i1;

轨道卫星i1和i2计算出最终的共享密钥为K=gxi1ki2+xi2ki1modp.

即使采用中继的方式,椭圆传送内的转发通信实体之间的距离仍旧比较长,在多个成员间协商共享密钥仍旧是比较困难的,因此在两个最近的转发通信实体之间的链路上协商共享密钥.基于双线性对,火星上接收者M和与它最近的两个终端i1和i2从域[1,p]内选择随机数km,ki1,ki2,协商共享密钥.

Step 1 火星实体选择一个随机数km,计算gm=gkmmodp,将gm和IDm发送给轨道卫星i1和i2;

Step 2 轨道卫星i1选择一个随机数ki1,计算gi1=gki1modp,将gi1和IDi1发送给轨道卫星i2和火星;

Step 3 轨道卫星i2选择一个随机数ki2,计算gi2=gki2modp,将gi2和IDi2发送给轨道卫星i1和火星;

火星实体、轨道卫星i1和i2计算出最终的共享密钥为K=(g,g)xmxi1xi2kmki1ki2

地球上发送者E和与它最近的两个终端i1和i2从域[1,p]内选择随机数kr,ki1,ki2,协商共享密钥.

Step 1 地球实体选择一个随机数kr,计算gr=gkrmodp,将gr和IDr发送给轨道卫星i1和i2;

Step 2 轨道卫星i1选择一个随机数ki1,计算gi1=gki1modp,将gi1和IDi1发送给轨道卫星i2和地球;

Step 3 轨道卫星i2选择一个随机数ki2,计算gi2=gki2modp,将gi2和IDi2发送给轨道卫星i1和地球;

火星实体、轨道卫星i1和i2计算出最终的共享密钥为K=(g,g)xrxi1xi2krki1ki2

3 性能分析

3.1效率性分析

(1) 传输距离.密钥更新材料传播的距离越小则成功率越高,因此密钥更新距离的选择,以地球/火星和附近的两颗中转卫星组成的三角形距离最小为更新触发条件.因此无论使用何种密钥协议,减少火星簇和地球簇实体间的传输距离是提高密钥更新效率的关键.证明当该三角形为等边三角形时,为密钥更新最佳时间.

在火星簇内,已知

(3)

图3火星簇内通信实体距离

Fig.3 Communication entity distance in Mars cluster

在地球簇内,已知

(4)

图4地球簇内通信实体距离

Fig.4 Communication entity distance in Earth cluster

(2) 计算开销.以运算复杂度衡量计算开销,在身份认证初始化阶段,由离线的可信第三方计算得到证书,计算开销为2(N+2)次模指数运算.在两方协商阶段,共执行3次模指数运算,在三方协商阶段,共执行5次模指数运算.

(3) 延时开销.延时开销主要由计算开销和传输开销组成,计算开销的数量等级为秒级以下,而传输开销与传输距离和消息开销相关,其数量等级为分钟,因此延时开销的主要构成为传输开销,由于每个终端之间的距离为1 AU且消息发送次数为1次,因此密钥协商和更新的延时开销约为8 min左右.

(4) 消息开销.在两方密钥交互协商阶段,参与者发送一个消息,在三方协商阶段,参与者发送一个消息.在身份认证中,身份认证无需可信第三方支持,身份认证隐含在密钥交互协议中,因此消息开销只有一次.

3.2安全性分析

采用分布式的共享密钥协商方式防止单点失效问题,避免某个节点成为安全瓶颈.一旦中继卫星与火星或地球的距离超过规定的阈值,则火星簇和地球簇内重新协商共享密钥,重新选择的密钥资料具有密钥独立性,因此密钥更新过程具有前向和后向安全性.

协议运行中,由于离线可信中心没有对身份ID、pubm、pubr、pubik、ym、yr和yik进行签名操作,所有其他人均无法对这些值得真实性进行验证,一个主动攻击者想假冒合法身份,就需要伪造这些值,然而,尽管它已知ym、yr和yik,但是由于离散对数难解问题,它无法计算对应的秘密值xm、xr和xik,因此也不能像合法实体一样计算出共享密钥.

攻击者采用中间人攻击的方式,必须需要从可信中心获取伪造实体对应的pub, 由于pub=(y-ID)d中秘密指数d由离线可信中心保护,因此攻击者不能通过伪造pub获得可信实体的信任.

3.3可靠性分析

避免了太阳遮挡导致的通信终端问题,由于密钥更新时,中继卫星和火星组成了一个等边三角形,中继卫星不在火星与太阳的连线上,因此避免了凌日干扰,同理在地球簇内也避免了此问题.基于椭圆传输的密钥管理保证了轨道上两个方向上的安全通信.最坏的情况是火星位于远日点,地球在相反的方向,距离由S0=2.5 AU增加到S=3.3 AU.额外增加路径与直线之间的距离相比,效率被降至(S0/S)2=57%.在同等发射功率的条件下,接收端接受的功率密度为P/4πR2,P为发射端功率,R为发送端到接受端的距离,功率密度越大,则接受的信号越好,可靠性越高.在建议的方案中,假设每次中转的情况一样,且中转的距离相同,因此从地球发送到火星的功率密度为一个区间,最大为P/4π(0.52 AU)2,最小为Pn2/4π(4.25 AU)2,n为中转次数.

3.4性能比较

如表1所示,给出建议方案与点对点通信方案的性能对比,建议方案中由于采用了椭圆传输多跳的方式,因此传输距离的最大值增加到4.25 AU,但是密钥更新范围从全局范围缩减为地球簇或火星簇的范围内,也正是因此,点对点方案中,可靠性降低到[P/4π(2.52 AU)2,P/4π(0.52 AU)2]区间,比建议方案的可靠性低.

表1 性能对比Table 1 Performance comparison

4 结 语

随着空间技术的不断进步,建立空间网络对深空探测具有重要的意义.如何在遥远的空间内安全传输数据,以及进行网络安全管理,无疑是一个挑战性的问题.本文根据天体的运行规律,通过椭圆传送方式建立密钥更新机制,使得密钥管理无需地面控制中心控制,降低了密钥更新资料传输距离,提高了密钥管理的可靠性.今后空间实体的能力会进一步的提高,星上处理将取代地面控制的方式,成为深空网络资源管理的重要方式,这种分布式的密钥协商和更新方式是满足这一趋势的.

[ 1 ] MUKHERJEE J,RAMAMURTHY B. Communication technologies and architectures for space network and interplanetary internet[J]. IEEE Communications Surveys and Tutorials, 2013,15(2):881-897.

[ 2 ] BURLEIGH S,CERF V G,CROWCROFT J,et al. Space for Internet and Internet for space[J]. Ad Hoc Networks, 2014(23):80-86.

[ 3 ] ROMANO P,SCHROTTER P,KOUDELKA O,et al. Developments towards an interplanetary Internet[C]∥International Workshop on Satellite and Space Communications, IEEE, 2009:310-314.

[ 4 ] 张乃通,李晖,张钦宇. 深空探测通信技术发展趋势及思考[J]. 宇航学报, 2007,28(4):786-793. (ZHANG N T,LI H,ZHANG Q Y. Thought and developing trend in deep space exploration and communication[J]. Journal of Astronautics, 2007,28(4):786-793.)

[ 5 ] SHAVE N. Space systems and Internet integration: security considerations[C]∥Satellite Services and the Internet, IET, 2000.

[ 6 ] 袁书同,赵志刚. 无线传感器网络安全组网技术研究[J]. 沈阳师范大学学报(自然科学版), 2014,32(1):92-97. (YUAN S T,ZHAO Z G. Research on security networking technology of wireless sensor network[J]. Journal of Shenyang Normal University(Natural Science Edition), 2014,32(1):92-97.)

[ 7 ] 赵春晖,许云龙,黄辉. 基于压缩感知的无线传感器网络节点定位算法[J]. 沈阳大学学报(自然科学版), 2013,25(6):454-461. (ZHAO C H,XU Y L,HUANG H. Node localization algorithm based on compressed sensing in wireless sensing network[J]. Journal of Shenyang University (Natural Science), 2013,25(6):454-461.)

[ 8 ] HU S B,MENG X. Classification and key management approaches for space networks security[C]∥2nd International Conference on Anti-counterfeiting, Security and Identification, 2008:124-127.

[ 9 ] 黄宇民,程燕,周钠,等. 国外空间系统网络拓扑结构的发展研究分析[J]. 飞行器测控学报, 2008,27(2):8-12. (HUANG Y M,CHENG Y,ZHOU N,et al. Research on topology of foreign space system networks[J]. Journal of Spacecraft TT & C Technology, 2008,27(2):8-12.)

[10] SHENG Y,CRUICKSHANK H,MOSELEY M. Security architecture for satellite services over cryptographically heterogeneous networks[C]∥Proceedings of the 2011 6th International ICST Conference on Communications and Networking in China, 2011:1093-1098.

[11] DRAKAKIS K E,PANAGOPOULOS A D,COTTIS P G. Overview of satellite communication networks security: introduction of EAP[J]. International Journal of Security and Networks, 2009,4(3):164-170.

[12] EUN J Y,KEE Y Y,JEONG W H. An efficient and secure anonymous authentication scheme for mobile satellite communication systems[J]. EURASIP Journal on Wireless Communications and Networking, 2011,86:1-10.

[13] HOWARTH M P,IYENGAR S,SUN Z,et al. Dynamics of key management in secure satellite multicast[J]. IEEE Journal on Selected Areas in Communications, 2004,2(2):308-319.

[14] ARSLAN M G,ALAGÖZ F. Security issues and performance study of key management techniques over satellite links[C]∥2006 11th International Workshop on Computer-Aided Modeling, Analysis and Design of Communication Links and Networks, 2006:122-128.

[15] AHMAD K,BAKHACHE B,EL A S,et al. A scalable key management scheme for secure IP multicast over DVB-S using chaos[C]∥Proceedings of the Mediterranean Electrotechnical Conference, 2012:736-740.

[16] WONG C K,GOUDA M,LAM S S. Secure group communications using key graphs[C]∥ACM SIGCOMM ’98 Conference on Applications, Technologies, Architectures, and Protocols for Computer Communication, ACM, 1998:68-79.

[17] ZHEN W,XUEHUI D,YI S. Group key management scheme based on proxy re-cryptography for near-space network[C]∥2011 International Conference on Network Computing and Information Security, 2011:52-57.

[18] 王昱霖,张更新,张威,等. 深空探测与行星际互联网[J]. 国际太空, 2012(8):36-40. (WANG Y L,ZHANG G X,ZHANG W,et al. Deep space detection and interplanetary Internet[J]. Space International, 2012(8):36-40.)

[19] 罗长远,李伟,霍士伟. 基于身份的空间网络组密钥管理方案[J]. 通信学报, 2010,31(12):104-110. (LUO C Y,LI W,ZHAI S W. Identity-based group key management scheme for space networks[J]. Journal on Communications, 2010,31(12):104-110.)

[20] 周林,矫文成,吴杨,等. 一种基于层簇式的卫星网络组密钥管理方案[J]. 宇航学报, 2013,34(4):559-567. (ZHOU L,JIAO W C,WU Y. A group key agreement protocol based on layer-cluster for satellite network[J]. Journal of Astronautics, 2013,34(4):559-567.)

[21] 钟焰涛,马建峰. LEO/MEO双层空间信息网中基于身份的群组密钥管理方案[J]. 宇航学报, 2011,32(7):1551-1557. (ZHONG Y T,MA J F. Identity based group key management scheme for LEO/MEO double-layer space information network[J]. Journal of Astronautics, 2011,32(7):1551-1557.)

[22] STEINER M,TSUDIK G,WAIDNER M. Diffie-Hellman key distribution extended to groups[C]∥Proceeding of 3rd ACM Conference on Computer and Communications Security, 1996,1:31-37.

[23] ZHOU J,ZHOU X W. Autonomous shared key management scheme for space networks[J]. Wireless Personal Communications, 2013,72(4):2425-2443.

[24] ZHOU J,SONG M,SONG J,et al. Autonomic group key management in deep space DTN[J]. Wireless Personal Communications, 2014,77(1):269-287.

[25] HEMMATI H,BISWAS A,DJORDJEVIC I B. Deep-space optical communications: future perspectives and applications[J]. Proceedings of the IEEE, 2011,99(11):2020-2039.

[26] HURD W J,MACNEAL B E,ORTIZ G G,et al. Exo-atmospheric telescopes for deep space optical communications[C]∥Aerospace Conference on IEEE Xplore, 2006:2020-2040.

GroupKeyManagementofDeepSpaceNetworksBasedonEllipticalOrbitTopology

ZhouJian1,2,SunLiyan1,ZhangHu1,WangHao1

(1. Management Science and Engineer School, Anhui University of Finance and Economics, Bengbu 233041, China; 2. Computer School, Beijing University of Post and Telecommunications, Beijing 100083, China)

Group key management is necessary to support secure channel in multi hop space communication among planets, however the rekeying performance is reduced greatly due to long time delay, long distance and non-reliable end-to-end link. To solve the problem, a group key management is put forward according to the space entities topology, obviously, The planet is running under an elliptical orbit, therefore a multi hop bidirectional transmission mechanism is constructed to establish a shared key with the topology of elliptical orbit, and the members agreeing the shared key includes source, destination and their neighbors, and then the authentication is implied in the negotiation process, so as to message cost and time delay is reduced significantly, thus the scale of rekeying is reduced. Finally, the forwards security and backward security is proved.

deep networks; repeater satellites; transfer ellipse; key management; rekeying

TP 309

: A

【责任编辑:李艳】

2017-03-23

国家自然科学基金资助项目(61402001,61402147).

周 健(1979-),男,安徽凤阳人,安徽财经大学副教授,博士,硕士生导师.

2095-5456(2017)04-0317-07