基于基线的APT检测分析平台研究与设计

2017-09-20武宗涛

◆武宗涛 赵 进 叶 忠

(海军计算技术研究所 北京 100841)

基于基线的APT检测分析平台研究与设计

◆武宗涛 赵 进 叶 忠

(海军计算技术研究所 北京 100841)

为了弥补传统安全防护措施在防范APT(高级持续性威胁)方面的不足,本文结合APT的特点,运用社会工程学,从用户行为和网络流量两方面内容提出了一种基于基线的APT检测分析平台的设计,实现对APT的深度检测、追溯、印证,加强安全防护“内控”。

高级持续性威胁APT;用户行为基线;网络流量基线

0 前言

APT(Advanced Persistent Threat),即高级持续性威胁,主要是指在各类攻击技术基础上结合社会工程学实现的复杂性攻击,具有长期性、潜伏性等特征[1]。

传统攻击一般为非持续性攻击,比如当目标无可利用漏洞和方法,攻击无法进行,攻击者会结束攻击。与传统攻击浅尝辄止、遇挫则止不同,APT攻击采取隐藏和静待的方式等待可再次攻击的时机,其隐藏时间可达数年之久。APT攻击的这些特性足以说明APT攻击具备较强的针对性,一旦实施成功,产生的影响和后果要比一般传统攻击更为严重。同时,APT攻击者实施的大部分攻击并非针对计算机系统,而是人。人性的弱点从人类文明以来总是固有的,如钓鱼、欺骗等,最终导致的结果就是,系统的沦陷,数据的失窃。

目前已发生了大批量的APT攻击成功案例:2010年,Google极光攻击导致Google网络被渗透数月,并且造成大量数据被窃取。同年,在攻击伊朗的Olympic Games网络攻击行动中,美国已开始对APT攻击方法进行实战验证。2011年,国际安全厂商RSA、洛克希德马丁等美国国防承包商、伊朗核工业、三菱重工军工企业、美国政府、联合国、韩国SK集团等陆续发现遭受APT攻击,发现时已遭受了长期的资料窃取等破坏活动[2]。

目前,我国面临的新型攻击威胁的形势还是比较严峻的[3]。利用“火焰”病毒、“高斯”病毒、“红色十月”病毒等实施的APT活动频现,对国家和企业的数据安全造成严重威胁。

在深入调研了大量的国内外APT攻击原理、特征、APT相关检测防范技术和产品后,本文提出了一种基于基线的APT检测分析平台的研究和设计。平台结合APT攻击的阶段性特点,运用社会工程学,监测内部异常行为、恶意行为的发生,实现对APT的深度追溯、印证,从而加强安全防护的“内控”[4],对现有安全防护体系形成有力的补充和完善。

1 基于基线的APT检测分析平台设计理念

基于基线的APT检测分析平台设计理念包括以下三点:

(1)APT行为模式会明显偏离用户的正常行为或习惯行为;

(2)APT攻击发生后,在数据获取过程中网络流量比正常流量高一个数量级,且持续较长时间;

(3)任何攻击行为(包括APT)都是通过网络通信来进行攻击,必然存在通信特定的数据包,即使模拟正常端口进行正常通信,也有迹可循[5]。

2 基于基线的APT检测分析平台设计

基于基线的APT检测分析平台主要由数据采集、数据分析、前台交互三部分组成,如图1所示。

图1 基于基线的APT检测分析平台架构

2.1 数据采集

前端数据采集主要分为主机日志采集、网络流量采集、安全设备日志采集、网络设备日志采集、应用系统日志采集五个部分。

2.1.1 主机日志采集

主机日志采集主要通过主机日志代理,实现从终端、服务器等对象上收集主机日志,经过解析、归一化等处理后,提炼出用户操作行为,供后台用户行为基线挖掘、匹配。

2.1.2 网络流量采集

网络流量采集通过镜像核心交换机的流量,实现对网络流量的高效采集,提取出通信会话、传送的邮件/文件,供后台实施异常流量分析、可疑会话检测、恶意文件分析。

2.1.3 安全设备日志采集

安全设备日志采集主要实现从防火墙、入侵检测设备、漏洞扫描设备等安全设备上实时收集安全日志,经过解析、归一化等处理后,供后台进行APT追溯、印证。

2.1.4 网络设备日志采集

网络设备日志采集主要实现从交换机、路由器等网络设备上实时收集日志,经过解析、归一化等处理后,供后台进行APT追溯、印证。

2.1.5 应用系统日志采集

应用系统日志采集主要实现从各类应用系统采集应用日志,经过解析、归一化等处理后,提炼出用户操作行为,供后台用户行为基线挖掘、匹配。

2.2 数据分析

数据分析主要分为实时分析和离线分析两部分。

离线分析主要实现基线挖掘,包括用户行为基线挖掘和网络流量基线挖掘。

实时分析主要对用户行为日志以及流量信息进行实时匹配处理,实现用户行为分析、异常流量分析、可疑会话检测、恶意文件分析。

2.2.1 用户行为分析

用户行为分析包括基于基线的用户行为分析和基于规则的用户违规行为分析。用户行为基线主要从用户行为历史数据中进行提取和分析,采用统计分析和频繁项分析的方法,挖掘出用户在不同时间段、不同应用系统的行为模式、行为基线,为用户行为分析提供检测、分析的标准和依据。

(1)基于基线的用户行为分析

针对APT更多地利用人性的弱点,同样结合社会工程学,基于用户行为基线(反映用户正常行为习惯模式),对实时上报的用户行为日志进行实时匹配,发现用户明显偏离正常行为或习惯行为的活动,并形成异常告警。其中,用户行为日志主要从主机日志、应用系统日志等日志信息中进行提取和分析。

(2)基于规则的违规行为分析

采用传统分析思路,根据实际业务需求,构造黑名单、白名单等规则库,对用户行为日志进行实时匹配,实现对用户违规行为的检测,并形成异常告警。

2.2.2 异常流量分析

异常流量分析包括基于基线的异常流量分析和基于规则的违规行为分析。

(1)基于基线的异常流量分析

基于基线的匹配分析的依据:在没有攻击或者攻击很短的时间内网络流量没有特别大的改变;在APT攻击发生后,数据获取过程中数据流量比正常流量高一个数量级,且持续较长一段时间。

因此,针对APT攻击中隐蔽传输、加密传输、未知协议传输等问题,基于基线的匹配分析重点监测数据回传阶段的流量变化,从而检测出未知攻击。APT攻击隐蔽的越好、越猖狂,要获取的数据量越多,流量变化越大。

基于网络流量基线(即网络正常行为模式,包括固定时间段的正常流量大小、正常目的IP离散度、正常协议分布等),通过分析流量对于正常行为模式的偏离而识别存在攻击行为,并形成异常告警,如某一时刻网络流量大幅偏离正常流量或目的IP聚合,则可能存在攻击行为,又如某一端口持续数月和某一固定的IP存在不间断流量的回传等。

(2)基于规则的违规行为分析

采用传统分析思路,构造黑名单、白名单等规则库,对网络流量属性进行实时匹配,实现对违规行为的检测,并形成异常告警。

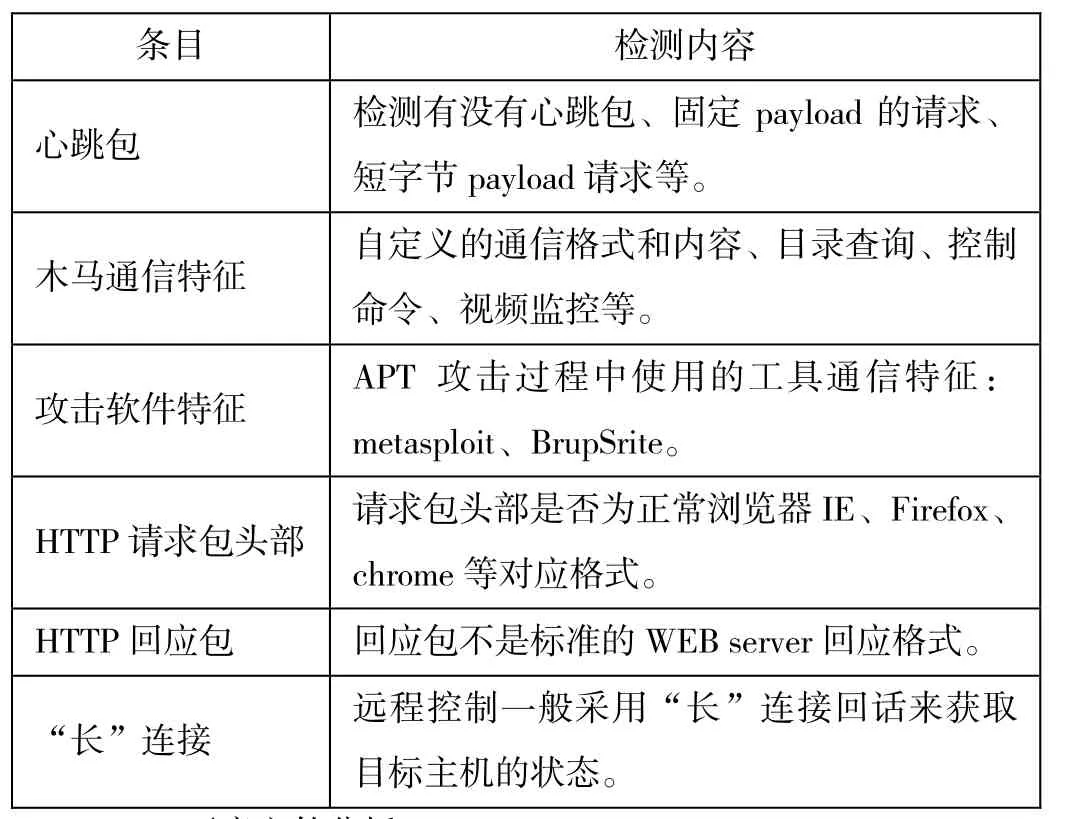

2.2.3 可疑会话检测

可疑会话检测的依据:任何攻击行为都是通过网络通信来进行攻击,必然存在通信特定的数据包;即使模拟正常端口进行正常通信,也有迹可循。

可疑会话检测,通过分析从流量中提取的会话,不仅能检测已知木马,还能检测出隐蔽性较强的未知攻击木马。

可疑会话检测内容主要如表1。

表1 可疑会话检测的内容

2.2.4 恶意文件分析

恶意文件分析支持静态检测和动态监控。

(1)静态检测

利用杀毒软件进行文件查杀,对Office、PDF、CHM、HLP、视频、Flash、图片等多种格式的文件进行分析。

(2)动态监控

通过虚拟平台执行,对多操作系统、多浏览器环境进行模拟,实现对抗虚拟机检测、多种压缩格式检测,对多种格式的文档进行溢出检测、shellcode分析。

2.2.5 基线挖掘

基线挖掘分为用户行为基线挖掘和网络流量基线挖掘。

(1)用户行为基线挖掘

基于统计学和机器学习的技术,对海量用户历史行为记录进行挖掘分析,形成用户行为基线,比如用户长期使用的服务、服务每天的访问频度、访问习惯、正常流入流出流量大小、基于长期统计的CPU负载和内存占用等。

(2)网络流量基线挖掘

基于统计学和机器学习的技术,对海量历史网络流量记录进行挖掘分析,形成网络流量基线,比如固定时间段正常流量大小、正常目的IP离散度、正常协议分布、正常数据包大小等。

2.3 前台交互

前台交互主要向用户提供操作管理、态势呈现等功能接口,包括安全态势、异常告警、APT溯源、审计印证、策略管理和系统管理等。

2.3.1 安全态势

构建安全态势量化指标体系,基于后台数据分析结果,融合、评估形成全局安全态势,支持根据APT溯源结果展示APT攻击轨迹以及网络弱点分布,并以丰富的形式呈现给用户。

2.3.2 异常告警

对后台数据分析产生的APT行为、用户异常行为、网络异常行为、违规行为等告警进行统一展示。

2.3.3 溯源印证

对APT行为进行深度追溯,挖掘所有相关用户行为记录和网络流量记录,提供给专业人员进行人工分析印证,从而辅助定位APT行为来源、过程、影响。

2.3.4 策略管理

为用户提供各类规则的配置接口,包括主机日志采集策略、流量采集策略、黑名单规则、白名单规则、基线挖掘参数等。

2.3.5系统管理

提供APT检测分析平台的参数配置、用户管理、权限管理等功能,并实现平台运行状态监控、系统日志记录等功能。

3 基于基线的APT检测分析平台实现与验证

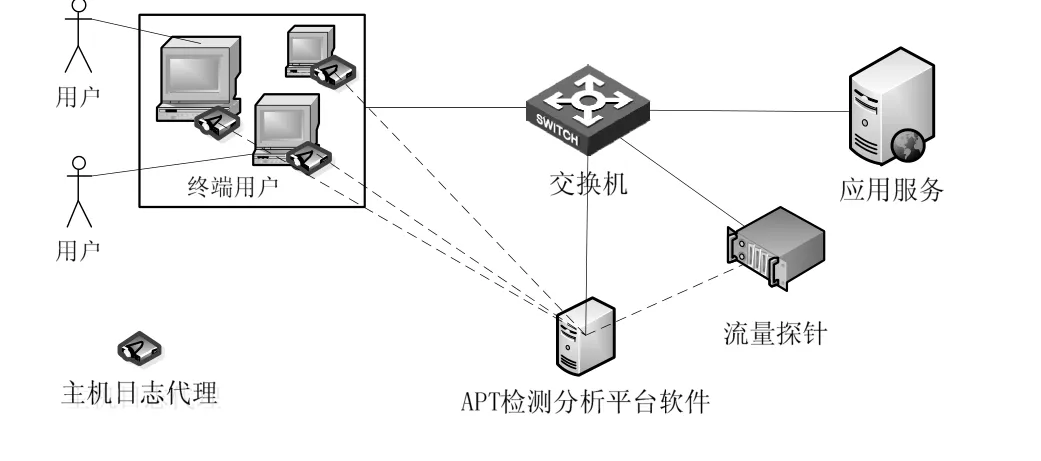

基于基线的APT检测分析平台分为硬件和软件两部分,具体部署模式如图2所示。

图2 基于基线的APT检测分析平台部署模式

硬件部分主要为流量探针,负责采集网络流量,旁路部署于核心交换机上。软件部分分为主机日志代理和APT检测分析后台软件。主机日志代理部署于终端、服务器等监控对象上,采集主机日志,发送至APT检测分析平台后台进行处理;APT检测分析后台软件部署于高性能服务器上,对主机日志、流量信息、安全设备日志、网络设备日志、应用系统日志进行实时分析和挖掘分析,以及对流量探针和主机日志代理的统一管理。

4 结论

本文对基于基线的APT检测分析平台进行了设计与实现,通过离线挖掘形成用户行为基线和网络流量基线,有效监测APT行为在不同方面表现出的异常,探索安全保障方式从规则判断到异常发现、由静到动、由单点到整体、由被动变主动方式的转变。我们下一步的研究工作是,结合大数据分析技术和平台,实现对海量数据的高效实时分析、离线挖掘,提升基于基线的APT检测分析平台在大规模网络中应用的实用性。

[1]杜跃进,翟立东,李跃,贾召鹏.一种应对APT攻击的安全架构:异常发现[J].计算机研究与发展,2014.

[2]杨军,石永.APT攻击技术及其安全防护研究[C]. Proceedings of 2012 International Conference on Earth Science and Remote Sensing(ESRS 2012),2012.

[3]国家计算机网络应急技术处理协调中心.2014年我国互联网网络安全态势综述[EB/OL]. http://www.cert.org.cn/pu blish/main/46/2015/20150601155121202938498.html,2015/2015.

[4]石波,王红艳,郭旭东.基于业务白名单的异常违规行为监测研究[C].信息网络安全,2015.

[5]唐勇.基于网络的攻击特征自动提取技术研究[D].国防科学技术大学,2008.