面向大数据的安全配置核查工具研究与实现*

2017-08-31叶荣伟康乾黄一鸣

叶荣伟,康乾,黄一鸣

(中移(杭州)信息技术有限公司/中国移动杭州研发中心,杭州 310000)

面向大数据的安全配置核查工具研究与实现*

叶荣伟,康乾,黄一鸣

(中移(杭州)信息技术有限公司/中国移动杭州研发中心,杭州 310000)

随着大数据平台规模和数量的迅速增长,大数据组件安全配置风险也日益受到重视。本文重点探讨了面对大数据平台组件的安全配置需求及配置风险,以及如何提供有效的安全配置核查内容和核查方法。同时,为实现高效的自动化核查过程,针对大数据安全配置核查需求,设计并实现了一套配置核查工具,基于统一的衡量标准进行配置的合规核查和风险评估,并给出了工具的系统架构和具体实现。

大数据;安全;配置核查;风险评估

大数据平台在企业中的应用已日益普遍,用户可根据实际业务需求灵活选择不同的开源组件组合搭建大数据平台。由于开源组件由多个开发团队设计提供,没有统一的安全设计规划,组件安全防护能力参差不齐。任意组件的配置不当问题都将成为整个大数据平台的安全短板,导致平台存在严重安全隐患。

1 大数据平台的安全配置

安全配置时信息系统及设备对应自身需求、部署环境应满足的基本安全要求集合。据权威机构统计,目前80%以上的安全问题是由于配置不当造成的。

大数据组件自身可提供安全配置的功能,良好的安全配置可以为大数据平台提供安全的防护能力。本章从大数据平台主要的安全配置需求、安全配置核查的风险分析两个方面来分析大数据平台安全配置的研究目标。

大数据平台往往由大数据组件根据业务需要灵活选择构建。因此大数据平台的安全配置需求,就是平台组成组件的安全配置需求的集合。虽然大数据组件数量很多,并且在不断的扩充中,同时组件的功能、性能也均随着版本的升级而不断优化。但组件基本上仍可划分为数据存储应用组件、数据计算应用组件、数据采集应用组件三大类别,其主要安全需求可归类为组件可用性管理、组件访问控制安全、组件数据安全管理等类别。

1.1 组件可用性管理配置检测内容

主要包括组件运行管理、状态监控、故障诊断、线性扩展等内容。

(1) 运行管理主要关注大数据组件服务启动、停止操作的正确性以及组件的HA切换、负载均衡等功能。

(2) 状态监控主要关注大数据组件运行状态的全面监控及安全事件告警等功能。

(3) 故障诊断主要关注大数据组件故障诊断过程中帮助用户快速准确定位故障原因的能力。

(4) 线性扩展主要关注大数据平台系统规模、组件模块良好的可扩展、可维护、可升级的功能。

1.2 组件访问控制安全配置检测内容

主要包括身份认证、授权管理、访问鉴权、日志审计等内容。

(1) 身份认证主要关注大数据组件认证账号、认证口令的安全性以及认证场景、认证实现的安全要求。

(2) 授权管理主要关注大数据组件访问权限授权时遵循最小化原则和权限职责分离原则。

(3) 访问鉴权主要关注大数据组件访问过程中实际权限与预分配一致,防止越权访问现象。

(4) 日志审计主要关注大数据组件访问活动日志内容的完整性。

1.3 组件数据安全管理配置检测内容

主要包括数据存储、数据传输等内容。

(1) 数据存储主要关注大数据存储应用组件存储数据时选择的加密算法、加密机制的安全性功能。

(2) 数据传输主要关注大数据组件在数据传输过程中传输协议的安全性要求。

2 安全配置核查的风险分析

大数据平台的构成组件的选择是灵活的,其不同功能的组件往往来自不同厂商,采用不同架构,使用不同版本。因此,不同组件的安全功能及其配置的实现也往往是独立的。那么单个组件的安全配置不合规将可能给整个大数据平台带来严重危害。

安全配置不当在整个大数据平台安全防护体系中均可能造成平台被攻击和数据被泄漏的风险,包括平台恶意入侵、内部越权访问、敏感数据泄漏、服务异常启停、安全事件无法溯源等。

由于大数据组件数量众多,安全配置项内容多样性,对配置实施和配置核查人员的专业技术要求较高。同时随着大数据平台规模的迅速增长,安全配置核查的工作量非常巨大,导致很多平台的配置实施和配置核查无法很好地落实,平台中存在许多未配置、配置不当的安全风险点。同时,目前大数据组件安全配置缺乏统一的核查合规衡量标准以及平台配置核查风险集中评估的机制,更造成了同一检测内容核查结果不可重复以及风险整改着眼于点而不能统筹于面的问题。

3 安全配置核查方法研究

安全配置核查方法包括配置核查的原理、配置核查方法的过程及配置核查的检测项内容,是统一配置合规性衡量标准的关键技术。

3.1 配置核查的原理

配置核查指在不影响系统及业务正常运行的前提下,核查大数据平台组件的配置项是否符合安全合规性要求。

安全配置核查方法应遵循以下几个原则。

3.1.1 不改变系统环境

配置核查方法只读取已有的配置文件和配置项,不能改变配置内容。

3.1.2 不影响业务应用

配置核查方法中涉及的操作行为不能导致组件服务不可用,不能中断业务应用服务。

3.1.3 遵循统一的衡量标准

配置核查方法对配置项的扫描和风险分析应遵循统一的衡量标准。不同组件、不同检测项、不同运行环境下使用统一的标准来核查组件配置、评估配置风险。

3.1.4 配置核查结果可重复

若检测项的内容未改变,则多次配置核查的结果应当一致。不存在同一检测项在不同检测人员的检测过程中出现不一致的检测结果。

安全配置核查方法在核查内容上主要关注组件是否能满足以下几个方面的安全要求。

(1) 可信任:主要核查身份鉴权机制、访问权限最小化原则、约束越权访问行为方法。

(2) 可追溯:主要核查完整记录日志和开启审计功能。

(3) 保密性:主要核查数据在采集、存储、处理、共享、使用等多个环节采用合理的防护手段。

3.2 配置核查过程

配置核查主要是指核查人员/工具扫描配置项并分析配置风险的过程。主要包括以下几项内容。

3.2.1 扫描配置文件

配置核查首先要定位配置项。能在大数据平台存在多组件、多节点,启动多种服务的情况下,快速查找并定位组件服务在节点上的配置文件位置。扫描配置文件的关键在于自动化实现配置文件的定位,特别是自定义配置文件路径的查找。

3.2.2 配置合规核查

配置合规核查是从扫描的配置文件中筛选配置项,依照由统一衡量标准形成的核查规则库来逐步核查配置项的取值是否合规、关联配置项是否完整、配置对应的功能点是否生效。由此可以判断配置核查结果是否合规,并知晓不合规配置项及缺失内容。

3.2.3 评估配置风险

对于核查结果不合规的配置,需要进一步评估其安全风险。可从配置风险的影响范围、危害程度两个维度确定不合规配置检测项的安全风险等级。并为存在风险的配置项提供安全加固建议。

3.2.4 监控配置风险

为了加强大数据平台安全管理,监控统计配置核查过程中发现的安全风险及其整改过程中的剩余风险的数量、分布等。包括以下几点。

(1)监控安全配置风险在节点、组件的分布。

(2)监控追踪安全配置风险的整改过程。

(3)监控平台安全配置剩余风险。

4 安全配置核查工具实现

针对人工核查大数据平台安全配置的方法存在对检测人员专业技术要求高、工作步骤重复繁琐、工作量巨大等问题,自动化配置核查工具的研究与实现需求迫切。

4.1 系统架构

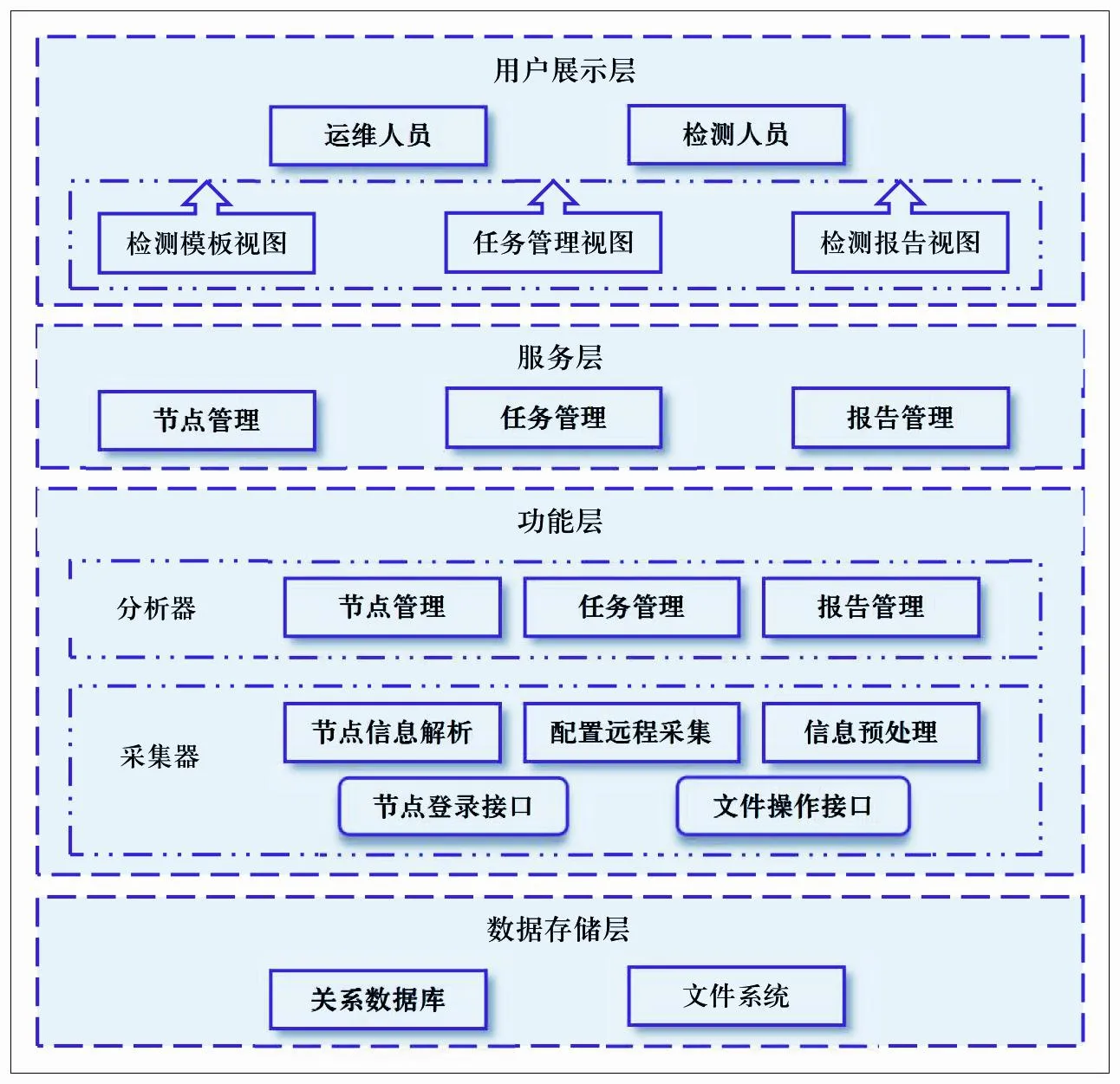

大数据安全配置核查工具系统架构从低向上分为4个层次,如图1所示。

(1) 数据存储层是工具的信息数据物理存储,提供关系数据库存储、文件系统存储。

(2) 功能层包括两大核心模块:采集器和分析器。扫描器包括了主机连接、连通性测试、配置提取和配置信息输出等内容。其中任务管理负责配置核查任务的维护和调度管理;主机连接模块的功能是在网络域中与主机设备进行连通性测试并检测对应配置路径;配置提取和配置信息输出则是根据检测项规则库扫描组件配置并将提取的配置项输出到中间结果存储库中。分析器包括知识库管理、综合分析引擎、核查结果输出3大块内容。其中知识库管理包括对数据库中规则库的管理和更新,综合分析引擎引用配置信息输出结果进行合规核查和风险评估,核查结果输出模块输出核查中间结果,并根据报告模板制作任务、节点、组件的风险评估报告。

(3) 服务层主要实现用户交互、管理功能,主要包括节点管理、任务管理、报告管理3个模块。其中节点管理维护被扫描的节点对象,任务管理实现核查任务的维护和执行,报告管理实现核查风险评估报告的生成。

图1 大数据安全配置核查工具架构设计

(4) 用户展示层主要是面向用户提供数据展示,包括节点检测模板视图、任务管理视图、核查检测报告视图等。

4.2 配置核查处理流程

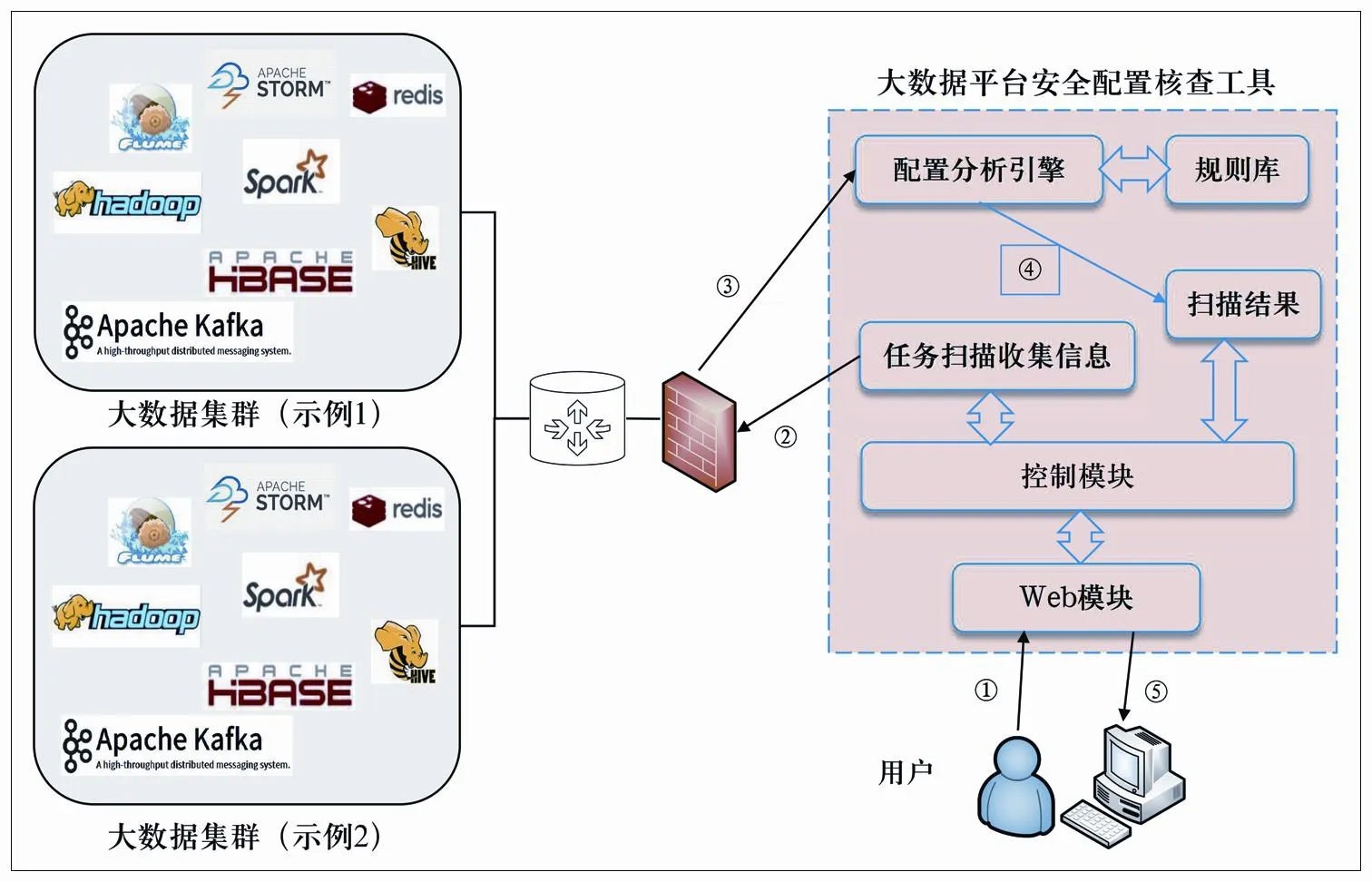

配置核查处理流程实现包括以下5个步骤,如图2所示。

(1)上传节点信息。通过扫描收集信息模块,上传目标节点信息。安全配置核查工具执行节点连通性验证,检验目标节点可达可登录。

(2)核查工具定位并扫描目标节点的配置文件,按照上传节点信息依次扫描所有的集群节点。

(3)核查工具收集扫描的配置文件信息,将配置扫描结果回传至核查工具。

(4)分析引擎解析扫描结果,根据配置核查标准规则库分析组件配置检测项,评估合规结果及不合规检测项的风险等级。

(5)通过Web页面向检测人员展示全面的核查结果,并提供安全风险报告。

4.3 系统功能

本文立足于中国移动《大数据基础软件安全基线规范》项目,构建针对大数据平台开源组件的专用安全配置核查规则,研究实现大数据平台安全牌配置核查工具,为技术人员提供自动化、标准化的配置核查工具。核查工具可用于大数据平台新节点上线运行前的配置安全性检查、大数据平台运行过程中的配置合规性日常巡检、针对大数据平台的安全测评及合规安全检查等应用场景。其主要功能包括如下。

4.3.1 丰富的安全配置检查知识库

全面覆盖大数据平台基础设施及开源组件,以集团基线要求制定安全配置检查知识库,为大数据平台安全配置检查及加固提供专业指导。

4.3.2 自动化扫描分析引擎

结合授权认证系统,批量、快速的对集群各类主机及组件进行全面的服务梳理、配置扫描,并基于检查知识库对扫描结果及时分析并输出。

4.3.3 详细的风险信息报表展示

各类配置核查结果详细展示,重点突出,各类组件存在的配置问题、风险影响、修复建议等内容同时配以图形化报表,直观了解安全状态。

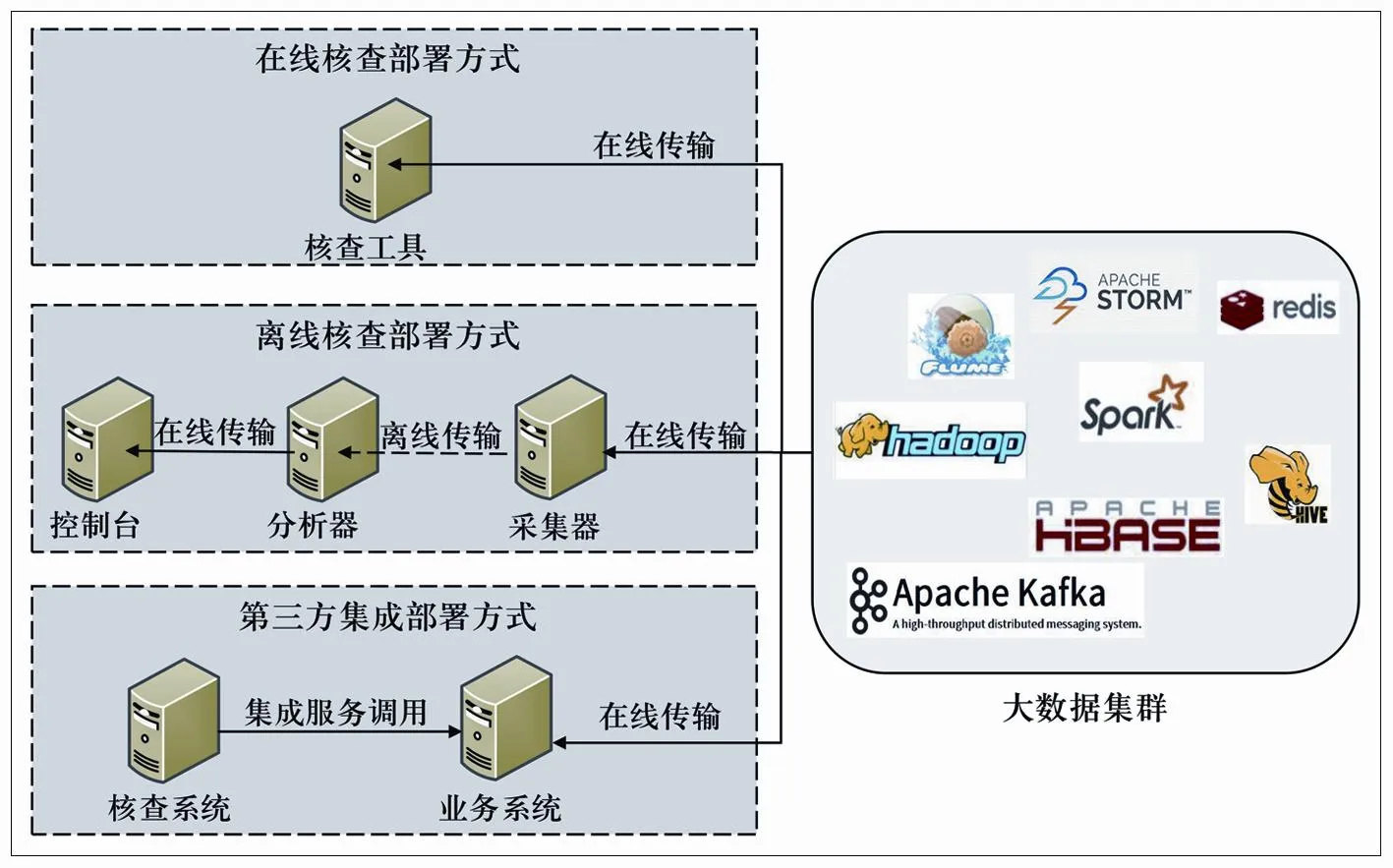

4.4 多种部署及检查方式

大数据安全配置核查工具灵活提供多种部署方式,实现在线、离线配置核查,并可嵌入现有安全管理体系中,提供基础数据,为安全管理提供全面准确的安全配置风险依据。

系统支持3种方式的部署,分别是在线核查、离线核查、第三方集成的方式,如图3所示。

4.4.1 在线核查方式

包括单网卡连通部署和多网卡连通部署方式,核查工具部署在网络安全运维环境中,直接可连通目标集群网络进行配置信息收集和分析核查操作,适用于现场安全检查及日常运维巡查场景。

可为该部署方式提供软件发布包或软硬件一体机发布。其中软件发布包需要用户提供主机设备、操作系统等基础设施,而软硬件一体机自身集成了核查工具所需的一切软硬件资源,用户开箱即用。

图2 安全配置核查处理流程

图3 核查工具部署方式

4.4.2 离线核查方式

将信息扫描及配置核查功能分离,使用信息扫描脚本实现对目标集群网络的配置信息收集,并将收集结果远程导入配置核查模块进行分析处理。适用于在线配置核查以及无法接入外部设备的安全检查场景。

4.4.3 第三方集成方式

为了更好地适用用户的实际网络环境,方便与用户已有环境进行集成。核查工具还可通过开放管理功能API,实现已有的安全管理平台对核查工具任务管理、调度、策略维护等功能的接管,核查工作作为安全管理中心的核查功能执行引擎提供安全配置基线核查能力。

5 结束语

安全配置基线合规要求,是大数据组件的基本安全要求,是大数据平台安全上线和稳定运行的基本保障。大数据配置核查工具的研究与实现,协助检测人员面对数量大、类型多、环境复杂的大数据平台组件时,可以快速、有效、客观地完成安全配置核查工作。同时核查工具还可以高效制定安全风险评估报告,快速定位安全风险点,提出有效的整改计划和整改方法建议。

[1] 周乐坤. 大数据平台安全基线核查[J]. 基础设施与数据管理, 2017(01): 82-84.

[2] 孟小峰,慈祥. 大数据管理:概念、技术与挑战[J]. 计算机研究与发展, 2013,50(1) : 146-169.

[3] 邹玉林. 面向信息安全等级测评的安全配置核查系统[D]. 青岛:中国海洋大学, 2013.

[4] 桂永宏. 业务系统安全基线的研究及应用[J]. 计算机安全, 2011(10): 23-27.

[5] 绿盟科技. 绿盟安全配置核查系统[DB/OL]. http://www. nsfocus.com.cn/products/details_36_13.html, 2017-06-21.

[6] 启明星辰. 安全配置核查管理系统(基线)[DB/OL]. http:// www.venustech.com.cn/SafeProductInfo/517/47.Html, 2017-06-21.

Research and implementation of security configuration verification facility for big data

YE Rong-wei, KANG Qian, HUANG Yi-ming

(China Mobile (Hangzhou) Information Technology Co., Ltd./ China Mobile Hangzhou R & D Center, Hangzhou 310000, China)

With the scale growth and number increase of big data platforms, the risk of big data components security configuration has been increasingly valued. This paper focuses on the security configuration requirements and risks objected to big data components, and discusses how to provide effective methods for security configuration benchmark verification. Meanwhile, in order to achieve automatic configuration verification process, we design a configuration benchmark verification facility for the big data security configuration requirements. And based on the standard, implement the analysis and evaluation of configuration. Finally, the system architecture, implementation of the facility are provided.

big data; security; configuration verification; risk evaluation

TN918

A

1008-5599(2017)08-0032-05

2017-07-03

* 中国移动集团级一类科技创新成果,原成果名称为《大数据平台安全配置核查工具》。