工业控制系统信息安全研究综述

2017-07-24区和坚

区和坚

(中国科学技术部高技术研究发展中心,北京 100044)

工业控制系统信息安全研究综述

区和坚

(中国科学技术部高技术研究发展中心,北京 100044)

随着IT领域操作系统、开放协议和通信技术的引入,工业控制系统的脆弱性逐渐暴露,工业控制系统信息安全防护问题迫在眉睫。与传统IT系统相比,工业控制系统在软硬件资源、通信协议和安全目标等方面存在显著不同,因此,单一措施和技术不可能实现工业控制系统信息安全这一目标,应采用纵深防御理念、按照不同层次分区的方法,来构建信息安全防护体系,实现多重防护。常用的工业控制系统信息安全防护设备和技术包括工业防火墙、入侵检测/防御、安全审计等。然而,目前仍缺乏量化的信息安全防护评测标准,且尚未建立权威的评估、评测、检定机构,不能对工业控制系统脆弱性和信息安全等级进行有效评估。此外,在智能制造新形势下,更应从智能工厂/数字化车间的总体设计、系统开发、运维管理、测试评估等方面,建立全生命周期的信息安全与功能安全一体化方案。

工业控制系统; 信息安全; 安全防护; 纵深防御; 工业防火墙; 入侵检测/防御; 主动防御; 安全审计

0 引言

工业控制系统是SCADA、DCS、PLC等多种类型控制系统的总称,被广泛应用于核设施、电子、航空航天、汽车、冶金、石油化工、电力、先进制造等国家关键基础设施之中。随着自动化和信息化的深度融合,现代工业控制系统越来越依赖IT领域的操作系统、开放协议和通信技术[1],这些技术将它们本身存在的脆弱性引入到工业控制系统中。现在,信息安全问题已被证实可突破防火墙而直接进入生产过程,损坏设备、阻碍生产甚至引发重大安全事故。因此,工业控制系统的信息安全目前是学术界和工业界比较热门的研究领域。

本文分析了工业控制系统安全独特性,介绍了工业控制系统常见的攻击手段以及安全风险评估、防护技术的研究现状,并展望了未来研究方向。

1 工业控制系统与IT系统的区别

工业控制系统与传统的IT系统有很多不同,包括不同的软硬件资源、通信协议等。工业控制系统与IT系统的综合比较如表1所示。

表1 工业控制系统与IT系统的比较

2 工业控制系统安全独特性

鉴于工业控制系统与IT系统的区别,二者对于信息安全需求和防护手段相应具有很大区别,主要表现在以下几方面。

①安全目标。

工业控制系统以可用性、完整性、保密性为主要目标,其中生产的连续性尤其重要;而IT系统以保密性、完整性、可用性为主要目标,信息保护作为最重要的目标。

②安全威胁。

工业控制系统的安全威胁一般是利用Windows系统、工业软件系统(如SCADA、MES系统)以及开放的标准工业通信协议(OPC/OPC UA协议)的多个漏洞进行攻击;此外,专用的工业以太网通信协议(如PROFINET、Ethernet/IP、Modbus TCP等)在设计时并未考虑信息安全防护,具有安全漏洞[2]。而IT系统的安全威胁主要来源于Windows操作系统、TCP/IP网络协议、商用办公软件、应用软件。

在通信要求上,工业控制系统的通信一般分为循环通信和非循环通信,不使用流量通信方式,而IT系统则要求采用高流量通信方式。工业控制系统的攻击方法一般采用目的性强、有组织的高级持续性攻击[3];而IT系统常见的攻击方法包括拒绝服务、病毒、恶意代码、非授权访问、欺骗等,当然也有一些组织采用高级持续性威胁的攻击模式攻击重要信息系统。

③安全需求。

工业控制系统首先是保护现场系统(如PLC、DCS等),保护生产连续性,其次是保护中央服务器等资产;而IT系统首先保护IT资产的操作以及在这些资产中存储或传输的信息,中央服务器需要更多保护。同时在时间关键相互作用方面,工业控制系统对人员和其他紧急事件的响应是至关重要的,应严格控制对(industrial control system,ICS)系统的访问,但不应阻碍或干扰人机交互;而IT系统很少有关键紧急事件,可通过对信息安全要求的程度来限制访问控制。在非预期后果方面,工业控制系统安全工具必须进行测试,以确保其不会危及工业控制系统的正常运作;而IT系统已经有成熟的信息安全解决方案。

④安全防护。

安全防护可以分为系统安全、网络安全和数据安全。

在系统安全方面,工业控制系统关注工控系统及设备专用操作系统的漏洞、配置缺陷等问题,当前系统维护能力不足,系统补丁和安全机制升级困难,杀毒软件不能随时升级病毒库,且存在误杀导致工控软件不能正常运行。IT系统关注通用操作系统的漏洞、配置缺陷及资源非授权访问等问题,系统级防护能力较强、安全手段丰富[4]。

在网络安全方面,工业控制系统关注专有通信协议或通信规约的安全性、实时性以及安全的传输能力,而且通常更强调实时性和可用性,对安全性考虑不足,一般与互联网物理隔离。IT系统主要关注TCP/IP协议簇的数据传输安全、拒绝服务、应用层安全等,对数据传输的实时性要求不高,安全技术、产品、方案相对成熟,安全防护能力强,一般不要求与互联网物理隔离。

在数据安全方面,工业控制系统重点关注工控系统设备的状态、控制命令等信息在传输、处理及存储中的安全性。IT系统对服务器中存储数据的安全存储及授权使用有着较高的要求。鉴于工业控制系统与IT系统的显著不同,IT领域信息安全防护技术并不适合工业控制系统信息安全防护。因此,在考虑工业控制系统信息安全时,除了要了解IT领域知识外,还应熟悉工业控制系统本身的特点与功能。

3 工业控制系统信息安全技术

3.1 纵深防御

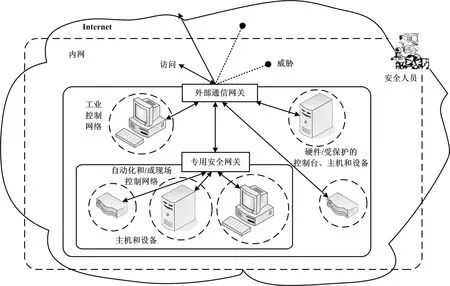

工业控制系统的信息安全目标包括系统可用性、系统完整性和系统机密性。针对工业控制系统不同的攻击类型,使用单一的措施和技术不可能达到工业控制系统信息安全的目标,因此IEC 62443《工业通信网络网络与系统安全》系列[5]标准中强调采用纵深防御的理念来构建工业控制系统信息安全防护体系。纵深防御是指按照从外到内的层次进行分区,以实现多重信息安全防护,每个分区的保护边界构成了额外的防御线,因此每个分区都受到额外的保护和“深度防御”。基于区域划分的纵深防御框图如图1所示。从外到内分为外网、内网、工业控制网络和自动化/现场控制网络。对从外网到内网攻击路径的附加保护是否成功,不仅取决于边界防御,还取决于检测和应对措施。

图1 基于区域划分的纵深防御框图

图1所示的工业控制系统采用了以下信息安全纵深防御措施。

①来自于Internet的威胁已被拦截在组织外部网络的边界。

②工业控制系统的安全策略认为这种组织外部网络是不可信的,仍需要在工业控制网络边界处拦截威胁。

③在工业控制网络中,任何一个子网区域被它边界上的专用安全网关保护。

④设备由一些安全功能保护,如图1所示的设备周围的虚线框。

⑤想要使攻击不被拦截在工业控制边界,攻击者必须攻克各设备和服务器的后续措施以及关键自动化和现场控制网络的边界。

除了在工业控制系统中安装必要的信息安全防护设备外,从管理角度,还应实现以下安全策略措施。

(1)完整性管理包括以下要求:①病毒和恶意软件防护;②软件和固件的升级和补丁;③备份;④文件和文件系统的完整性;⑤硬件、操作系统和应用程序加固。

(2)对主机、设备、介质和信息的逻辑访问安全管理。①建立不同级别的用户标志和用户权限,例如账户和权利;②加密技术。

(3)对受保护的主机、设备和介质所处空间、机柜、机箱进行物理访问的安全管理,主要包括建立不同级别的用户标志和用户权限,如密码和其他访问控制。

(4)另外还应关注异常管理、日志和监视、应急响应三项内容。

通过多种方法并结合适当的技术措施,才能确保工业控制系统在所有情况下受到保护,以抵挡攻击或者降低安全事件带来的影响。

3.2 工业控制系统安全防护技术

常用的工业控制系统信息安全防护技术包括工业防火墙、入侵检测/防御、主动防御、安全审计等。

3.2.1 工业防火墙技术

对于工业控制系统的外部和内部入侵,传统IT防火墙对于工业控制系统中使用的专业协议的防护是无能为力的。因为很多工业协议是TCP/IP协议之上的应用层协议,因此在工业控制系统中的安全防护中需要使用工业防火墙技术。首先,工业防火墙是一个工业产品,其可靠性和稳定性必须保证,否则谈不上安全防护,还会给原有的工业控制系统带来风险点;其次,工业防火墙必须支持工业协议的深度解析功能,如支持对Modbus TCP、OPC、OPC UA、PROFINET等工业协议的深度解析,支持异常报文过滤、阻断、报警、审计等各类功能。不仅如此,工业防火墙还可以结合实际的工艺信息进行更深层的防护,如根据实际设备配置参数的合理范围,监控和分析实际的配置指令,进行报警和阻断等。

3.2.2 入侵检测/防御技术

入侵检测/防御系统,是在检测风险和攻击行为(包括已知和未知攻击)的基础上,根据规则有效地阻断攻击的硬件或软件系统。

根据需要,工业控制系统信息安全防护一般会在系统边界处布置入侵检测/防御系统,但是考虑到工业控制系统存在关键功能不可中断的要求(如紧急关停、功能安全相关的操作),因此实际使用中多以入侵检测功能为主。当检测出异常时,只进行报警处理,不进行阻断,以防止可能对工业控制系统关键功能的影响。当使用工业控制系统入侵防御系统时,应根据不同的攻击类型进行不同的防御。当边界处的防御系统故障时,应保证工业控制系统原有功能的正常执行。

3.2.3 主动防御技术

由于工业控制系统的特殊性,其使用的操作系统、专用软件等模块和系统很少会及时更新补丁,因此工业控制系统存在很大的脆弱性。基于防火墙、入侵检测以及杀毒软件的现有网络安全技术属于片面的、静态的被动防御,缺乏对攻击的主动防御能力。

目前,在工业控制系统中,基于特定操作系统的可信技术也得到了应用。其原理是首先建立可信白名单,对于白名单之外的任何进程和程序一律禁止运行,对于U盘等移动介质引起的病毒传播带来的危害有很大的防御作用。考虑到该技术是基于操作系统之上的安全防护,对于操作系统的深层漏洞还是无能为力。

另一方面,采用可信技术构建工业控制系统的安全可信链,可以确保工业控制系统从底层驱动到操作系统、应用程序等各个层次的完整性。同时也可以使用基于网络安全测评的主动安全防御技术。该技术能够帮助用户预先识别网络系统脆弱性及其潜在的安全威胁,根据安全需求来选取符合最优成本效应的主动安全防御措施和策略,从而提前避免危险事件的发生[6-7]。

3.2.4 安全审计技术

在工业控制系统信息安全实践方面,安全审计活动相对较多。考虑到在役系统的可靠安全生产,审计过程很少使用技术手段进行在线测试分析。

如根据GB/T 30976.1-2014《工业控制系统信息安全第1部分:评估规范》[7]标准,针对工业生产现场,采用访谈、文件核查、启发式会议等方式,结合工业控制系统本身存在的有助于安全审计的日志信息,如设备报警记录、运行状态、性能监测数据(如关键设备网络负载、CPU负载)、生产产能等信息,综合审计可能存在的风险和脆弱点,提出安全加固建议。根据实际情况,在技术无法实现或不宜实现时,采用补偿机制,通过管理方法、物理安全等手段,提高工业控制系统信息安全能力。

为了更真实地监测工业现场的信息安全实际状况,特别是在网络安全监测方面,采用被动监听的方式(如通过连接交换机镜像端口),对所有获取的网络数据进行分析。一方面,通过实际的网络拓扑、设备网络负载、整体网络带宽等信息与实际的监测信息进行对比分析;另一方面,通过工业协议报文深度解析与实际工艺相结合进行异常的恶意行为分析,就可以发现某些参数配置超限等问题,进而发现发出异常报文的源主机。

4 研究展望

未来我国在工业控制系统安全技术的发展可集中在以下几个方面。

①进一步完善我国工业控制系统信息安全标准体系。我国已在典型工业控制系统(如DCS、PLC)的信息安全基础标准方面进行了大量工作,但是针对特定领域、行业如离散制造、石化、冶金等相关标准仍需进一步加强。目前的标准更多地关注定性的要求,量化的相关防护、评测等标准仍然缺失。

②在当前智能制造新形势下,安全问题不断增长与恶化,对工业控制系统的功能、信息、设备等安全提出了更高要求,在考虑信息安全的同时,也要考虑功能安全与信息安全的融合问题[8-9]。应从智能工厂/数字化车间的总体设计、系统开发、运维管理、测试评估等方面,建立全生命周期的信息安全与功能安全一体化方案。

③目前尚未建立国家级或权威的工业控制系统信息安全评估、评测、检定机构,因此不能对工业控制系统进行有效的脆弱性和信息安全等级评估。

④与IT技术相比,工业控制系统脆弱性更差,并且由于采用大量开源性技术而更易受到攻击。所以应在借鉴国际标准,如IE C62443/ISA99和NIST-SP 800的基础上,依据我国的工业控制系统相关信息安全标准,如GB/T 30976.1-2014《工业控制系统信息安全第1部分:评估指南》,有效实施信息安全防御工作。

5 结束语

工业控制系统信息安全事件有可能导致大量人员伤亡、环境灾难,甚至影响国家安全,2017年6月1日实施的《中华人民共和国网络安全法》明确要求保护国家关键基础设施信息安全。鉴于工业控制系统信息安全的特殊性和复杂性,为提高防护能力,需要企业用户、工业控制系统制造商、工艺专家、信息安全专家等各方面的力量优势互补、群策群力;同时,工业控制系统信息安全事件的应急预案也应得到合理的重视。

[1] STOUFFER K. Guide to industrial control systems security[R]. NIST Special Publication,2008: 82.

[2] 陈庄,黄勇,邹航.工业控制系统信息安全审计系统分析与设计[J]. 计算机科学,2013(S1):340-343.

[3] 冯伟. 我国工业控制系统面临的信息安全挑战及措施建议[J]. 信息安全与技术,2013(2):19-22.

[4] 王昱镔,陈思,程楠. 工业控制系统信息安全防护研究[J]. 信息网络安全,2016(9):35-39.

[5] IEC 62443《工业通信网络网络与系统安全》系列标准[S].2013.

[6] 邵诚,钟梁高. 一种基于可信计算的工业控制系统信息安全解决方案[J]. 信息与控制,2015(5):628-633.

[7] 钟梁高. 基于可信计算的工业控制系统信息安全解决方案研究[D].大连:大连理工大学,2015.

[8] GB/T 30976.1-2014《工业控制系统信息安全第1部分:评估规范》[S].2014.

[9] 赵艳领,刘丹. 功能安全和信息安全协调基本要求浅析[J]. 中国仪器仪表,2015(12):48-50.

Overview of Research on the Information Security of Industrial Control System

OU Hejian

(High Technology Research and Development Center,Ministry of Science and Technology,Beijing 100044,China)

With the introduction of IT operating systems,open protocols and communication technologies,the vulnerability of industrial control system is gradually exposed,so the security protection problem of industrial control system has became imminent. Compared with traditional IT system,industrial control system is significantly different in hardware and software resources,communication protocols and security goals. Therefore,it is impossible to achieve the security goals of industrial control system with single measurement and technology. It shall adopt the concept of defense in depth,divide different layers,to build the security protection architecture and implement multiple protections. The common security protection devices and technologies include industrial firewall,intrusion detection/defense,active defense,security audit,etc. However,there is neither quantitative security protection evaluation standard nor the evaluation or assessment authority available now,so it is impossible to evaluate effectively the vulnerability of industrial control system as well as the security protection levels. In addition,under the new situation of intelligent manufacturing,it shall be considered from the points of overall design,system development,operation and maintenance,testing and assessment,to create a coordinating security and functional safety solution of the whole life cycle.

Industrial control system; Information security; Security protection; Defense in depth; Industrial firewall; Intrusion detection/defense; Active defense; Security audit

区和坚(1960—),男,硕士,高级工程师,主要从事先进制造和自动化技术领域国家科技项目的研究和管理工作。 E-mail:ohj@htrdc.com。

TH165;TP273

A

10.16086/j.cnki.issn1000-0380.201707002

修改稿收到日期:2017-05-05