诌议基于网络防火墙的DMZ设置教学

2017-07-14刘浩贺文华彭智朝贺劲松

刘浩+贺文华+彭智朝+贺劲松

摘要:防火墙(FireWall)作为一种隔离控制技术,是目前保护计算机网络安全的主要措施。DMZ是位于内部网络和外部网络之间的小网络区域,通过部署基于网络防火墙的DMZ,更加有效地保护了可信内部网络和服务器,让网络工程专业学生进一步掌握了学习防火墙的重要性。网络安全防御体系的组成部分中的DMZ无疑是十分重要的,再结合基于主机的防护、入侵检测系统及其他安全措施,极大地提高了公共服务及整个网络系统的安全性能。

关键词:防火墙;DMZ;访问控制策略;服务器

1概述

防火墙(Fire Wall)作为一种隔离控制技术,是目前保护计算机网络安全的主要措施。防火墙作为网络防护的第一道防线,它由软件或/和硬件设备组合而成,它位于企业或网络群体计算机与外部通道(Internet)的边界,限制外部用户对内部网络的访问,管理内部网络用户访问外部网络的权限。防火墙在内部网络和不安全的外部网络(如:Intemet)之间建立起一道屏障,有效阻止外部对内网的非法访问,同时,阻止重要信息从内网非法流出。防火墙对两个网络间所有的连接进行筛选,决定哪些连接是允许的哪些连接是禁止,这取决于网络制定的安全策略。

设置防火墙是目前防范黑客最严、又比较安全的一种安全措施。特别是用户一些关键性的服务器(如:0A服务器、WWW服务器等),都应放在防火墙之后。

DMZ(demilitarized zone)又称为”隔离区”,也称”非军事化区”。DMZ是为了解决有了防火墙后外部网络不能访问内部网络服务器的问题而设置的,它是位于非安全系统与安全系统或企业内部网络和外部网络之间的小网络区域,是一个缓冲区,是为内部网络放置一些必须对外公开的服务器(企业WWW服务器、FTP服务器和电子邮件服务器等)设施而划分的。

通过部署这样一个DMZ区域,更加有效地保护了内部网络,因为这种网络部署,比起一般的防火墙方案,对攻击者来说又多了一道关卡。

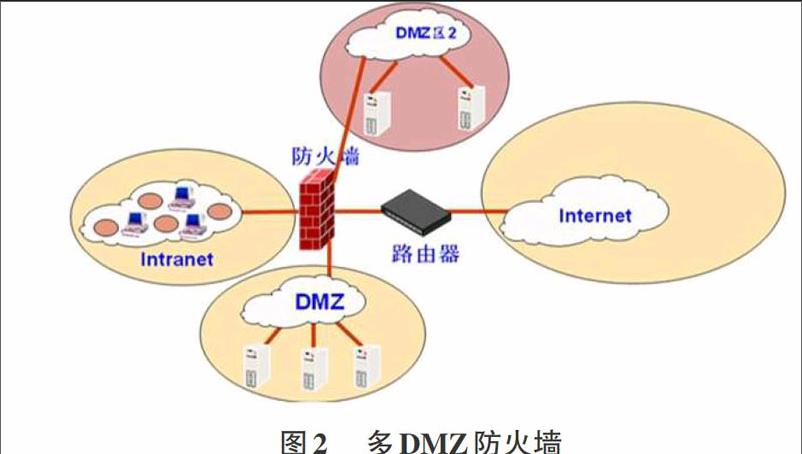

2基于单防火墙的单DMz设置

为保护内部网络,DMZ防火墙方案相当于设置了一个过滤子网,增加了一道安全防线,构造了一个安全地带。基于单防火墙的单DMZ网络结构,如图1所示。为了有效地避免应用需要公开而与内部安全策略相矛盾的情况,在安装防火墙后,设置一个提供放置公共服务器或提供通信基础服务的服务器及设备的区域DMZ,此区域常包括FTP服务器、堡垒主机、Modem池,Web服务器、E-mail(邮件)服务器、VPN网关、DNS服务器、其他公共服务器等,这些资源不能放置在内部网络,否则会因防火墙的访问限制而无法正常工作。但在实际应用中,要注意的是真正的电子商务后台数据库需要放在内部网络。

设置DMZ后,内部网络和外部网络(Internet)都能访问DMZ中的服务器,但是外部网络禁止访问内部网络中的机密信息或私密信息等,并且DMZ中服务器受到攻击或破壞时内部网络中的机密信息或私密信息等也不会受到任何影响。因此,我们说DMZ是内部网络和外部网络能访问的公共计算机系统和资源的连接中间点或中转站。

为节省企业投资,边界路由器也可以是一台专门的硬件防火墙。DMZ区通常放置在带包过滤功能的边界路由器与防火墙之间,以达到内外网络用户访问到公共服务服务器的目的。主要是因为一方面作为网络安全的第一道防线边界路由器有安全过滤功能,另一方面作为网络安全的第二道防线防火墙的安全级别设置又比边界路由器上要强。

(1)服务配置

DMZ提供的服务通常要是经过网络地址翻译NAT(Net-work Address Translation),ua并且受到安全规则控制,从而实现地址隐藏、节约IP资源和访问控制功能。

通常内部网络是可信网络,外部网络是不可信网络。设置DMZ后,不可信的外部网络(Internet)禁止访问可信的内部网络,DMZ允许访问不可信的外部网络和可信的内部网络,但受安全规则控制。我们常根据将要提供的服务和安全策略来制定网络拓扑,并确定DMZ公共服务器的IP地址、端口号和数据流动方向。

(2)网络地址翻译

网络地址翻译NAT用于将一个地址域映射到另一个地址域,以达到隐藏专用网络和实现网络负载均衡的目的。DMZ公共服务器与内部网络、外部网络的通信是经过网络地址翻译NAT实现的。DMZ公共服务器对外提供服务时映射成外部网络地址,对内提供服务时映射成内部网络地址。

(3)DMZ安全规则制定

防火墙可根据数据包中的源地址、目的地址、封装协议、源端口号和目的端口号等进行访问控制。防火墙把一个连接作为一个数据流,通过与过滤规则的匹配比较,查找连接表中的连接情况,来实现网络连接会话的当前状态的分析和监控。

从前述可知,DMZ中的公共服务器是向可信内部网络和不可信外部网络提供服务的,公共服务器主机的地址也是对外公开的,所以,为确保网络安全,我们必须正确配置DMZ区安全规则。DMZ安全规则就是要指定DMZ中服务器主机所对应的安全策略,而安全规则集是安全策略的技术实现,因此建立可靠的、高效的安全规则集是防火墙的关键。通常的规则集顺序是特殊的规则在前,普通的规则在后。

(4)访问控制策略

我们将一个用路由器连接的局域网络划分为三个区域,可信内部网络、非军事化区DMZ和不可信外部网络,安全级别最高的是可信内部网络,安全级别中等的是非军事化区DMZ,安全级别最低的是不可信外部网络。三个区域因担负不同的任务和提供不同的服务,也就拥有不同的访问控制策略。

①内部网络允许访问外部网络。内网的用户需要自由地访问外网,由防火墙完成网络地址翻译NAT。

②内部网络允许访问DMZ。本策略让内部网络用户能管理DMz中公共服务器。

③外部网络不能访问内部网络。内部网络中有大量的企业内部机密数据信息,外部网络用户是不允许访问的。如果要访问,利用虚拟专用网VPN(virtual Private Network)建立一条穿过公共网络的安全、稳定的隧道来实现。

④外部网络允许访问DMZ。DMZ中的服务器是公共服务器,必须对外界提供服务,所以外部网络允许访问DMZ,同时由防火墙完成网络地址翻译NAT。

⑤DMZ不能访问内部网络。非军事区DMZ是指为不信任系统提供服务的孤立网段,设置DMZ的目的是为了保护内部网络,阻止内部网络和外部网络直接通信,如不执行此策略,当攻击DMZ成功,则内部网络不会受到保护。

⑥DMZ不允访问外部网络。本条策略也有例外。如DMZ中有公共邮件服务器,就需要访问外部网络才能正常工作。

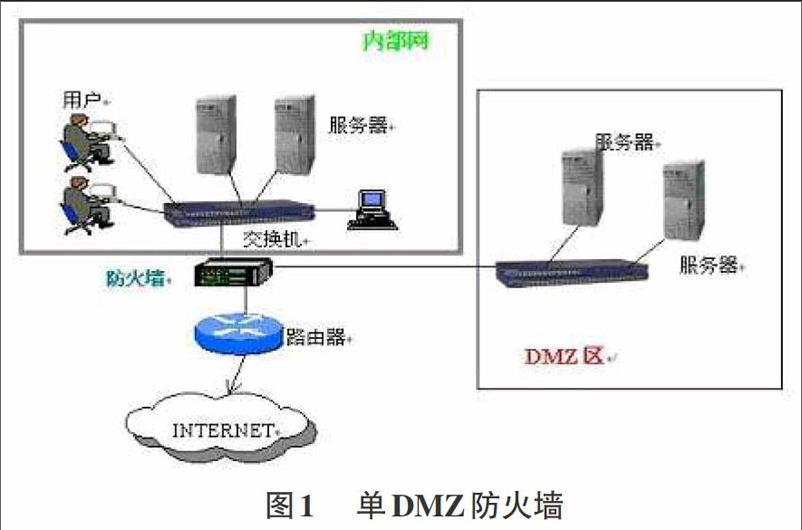

由于單DMZ防火墙中,全部对外提供服务的服务器位于同一DMZ内,如果其中一台服务器被攻破,攻击者可能以它为跳板来继续攻击其他服务器。于是引入了多DMZ防火墙。

3基于单防火墙的多DMZ设置

基于单防火墙的多DMZ与基于单防火墙的单DMZ相似,但是要求防火墙有较多的接口,以建立多个DMZ。基于单防火墙的双DMz网络结构如图2所示。

多DMZ防火墙用于有较多服务器对外提供服务的情况,这样服务器可以针对不同的安全需求而放置在不同的DMZ中,DMZ的访问限制也可按需求进行不同的设置,通常不同DMZ间是禁止数据流动的,从而克服了单DMZ防火墙中以一台攻破的服务器为跳板来继续攻击其他服务器的不足,进一步提高了网络的安全性。

图2中的多DMZ防火墙有内部网络(Intranet)、外部网络(Intemet)、DMZ、DMZ区2共四个部分,配置一个拥有多DMz区的网络的时候通常定义以下的访问控制策略以实现DMZ区的屏障功能。

①内部网络允许访问外部网络。内网的用户需要自由地访问外网,由防火墙完成网络地址翻译NAT。

②内部网络允许访问DMZ、DMZ区2。本策略让内部网络用户能管NDMZ、DMZ区2中公共服务器。

③外部网络不能访问内部网络。内部网络中有大量的企业内部机密数据信息,外部网络用户是不允许访问的。如果要访问,利用虚拟专用网VPN(virtual Private Network)建立一条穿过公共网络的安全、稳定的隧道来实现。

④外部网络允许访问DMZ、DMZ区2。DMZ、DMZ区2中的服务器是公共服务器,必须对外界提供服务,所以外部网络允许访问DMZ、DMZ区2,同时由防火墙完成网络地址翻译NAT。

⑤DMZ、DMZ区2不能访问内部网络。非军事区是指为不信任系统提供服务的孤立网段,设置非军事区的目的是为了保护内部网络,阻止内部网络和外部网络直接通信,如不执行此策略,当攻击非军事区成功,则内部网络不会受到保护。

⑥DMZ、DMZ区2不允访问外部网络。本条策略也有例外。如DMZ中有公共邮件服务器,就需要访问外部网络才能正常工作。

⑦DMZ、DMZ区2间禁止相互访问。此策略使不同非军事区中的服务器受到保护。

对于设置三个或三个以上的非军事区的网络,其访问控制策略请同学们自己思考和研究。

4基于双防火墙的多DMZ设置

双防火墙结构使用了两台防火墙,分别是内部防火墙和外部防火墙,它们之间是DMZ。基于双防火墙的单DMZ网络结构如图3所示。

基于双防火墙的单DMZ网络结构中有内部网络(In-tranet)、外部网络(Internet)、DMZ共三个部分,因此,双防火墙结构与基于单防火墙的单DMZ相似,有相同的访问控制策略。

基于双防火墙的单DMZ网络结构中有内部防火墙和外部防火墙,这种双防火墙结构进一步保护了内部网络和DMZ,并且内部防火墙和外部防火墙可以是不同厂商的产品,以增加攻击者的攻击难度,也进一步提高了网络的安全性。

双防火墙结构也可以设置多个DMZ,从而能够对数据流进行更精细的访问控制策略,提高公共服务器的安全性,并且多个DMZ之间禁止相互访问,对攻击者来说设置了更多的关卡,更加有效地保护了内部网络和公共服务器,提高了网络的安全性能。有关安全规则、访问控制策略等请同学们自行探讨与研究。

5结束语

防火墙作为一种隔离控制技术,是目前保护计算机网络安全的主要措施,是网络工程专业主修信息安全方向的“信息安全与理论技术”课程的重要教学内容。DMZ位于企业内部网络和外部网络之间的小网络区域,通过部署基于网络防火墙的DMZ设置教学,让网络工程专业学生进一步掌握了防火墙的重要性;知晓了有了防火墙、有了DMZ,对攻击者来说设置了更多的关卡,更有效地保护了内部网络,更加有效地保护了服务器,提高了网络安全性能。

DMZ无疑是网络安全防御体系中重要组成部分。事实上,单项安全技术的安全防御能力是有限的,只有将加密技术、认证技术、访问控制技术、安全审计技术、入侵检测技术和基于主机的其他安全措施等有机结合,安全防御级别才能大大提高,也将极大地提高公共服务及整个系统的安全性。