网络攻击中的路由探测技术浅析

2017-07-12徐海波

徐海波

摘要:如今互联网正在遭受着愈发严峻的安全挑战,例如,逻辑炸弹,计算机病毒,拒绝服务攻击等。网络攻击旨在破坏网络信息的保密性,完整性,可用性,可审查性,可用性。采用加密技术,数字签名,完整性技术和认证技术可以防御网络攻击。网络攻击的过程中,攻击者获取网络信息,进行域名信息探测,网络连通性探测,路由信息探测和局域网信息探测等。介绍了路由信息探测的技术原理,主要利用Ip数据包的TTL字段。图形化的路由工具VisualRoute可以更加直观形象地向使用者展示数据包在网络中传输的情况。

关键词:网络攻击;网络防御;路由探测;VisualR.oute

中图分类号:TP393 文献标识码:A 文章编号:1009-3044(2017)13-0018-02

1概述

网络的出现给人们的生活,学习以及工作方式提供了一种全新的模式。通过网络,人们可以有效地实现信息交换,资源共享等,网絡为人类社会提供了一个互操作性的平台。与此同时网络也面临着极大的安全挑战。最初进行操作系统开发和网络协议制定时,人们只考虑到系统和协议的可使用性而忽略了其安全性。伴随着蠕虫病毒事件,后门事件的爆发,人们开始逐渐意识到网络的安全性问题以及其重要性。当信息在网络中传输时,需要进一步保证数据的安全性,隐蔽性,不被他人篡改嗅探,实现信息的保密性,完整性和可用性。

如今的网络环境充满各式各样的威胁。对于个体用户而言,由于本身对外提供的服务很少,所以安全防范比较简单,安全性比较容易得到保障,面临的最大问题类似特洛伊木马,病毒或者后门。基于个人用户的攻击一钓鱼攻击是最常见的一种方式,所谓的钓鱼攻击即是引诱用户去访问某一个网站,利用安装的第三方软件的漏洞,下载木马程序运行。

相比之下,企业用户面临的问题较为严峻,企业用户通常需要对外提供服务,善意的或是恶意的用户都可以访问。出于商业竞争或者获取企业核心机密的目的,恶意用户对企业服务器进行攻击,之后再进行内部网页的渗透进而获取非法权限,外部的攻击或者内部的攻击都可能导致信息的丢失篡改销毁。

2网络攻击的目标及防御技术

网络信息安全分为五类基本要素,分别为保密性,完整性,可用性,可控性和可审查性。保密性,也称机密性,确保信息不暴露给非授权的实体或者进程;完整性,只有得到授权的人才能修改数据,并且能够有效判断数据是否已被篡改,破坏数据的完整性是破坏网络信息安全的最终目标;可用性:得到授权的实体在需要时可以访问数据,拒绝不具备权限的实体或进程访问数据;可控性,授权机构可以控制授权范围内的信息流向及行为方式;可审查性,即非否认(抗抵赖)性,在信息交流过程结束后,通信双方都无法抵赖数据传输的事实,对出现的网络安全问题提供调查的依据和手段。

根据上述网络信息安全的基本要素,得知网络攻击意图破坏网络信息的保密性,完整性,可用性,可审查性,可用性。采用加密技术可以防止信息被窃取,为了防止信息抵赖可以采用数字签名技术,完整性技术可以防止信息篡改。鉴别信息冒充可以利用认证技术。

3网络攻击过程

一般情况下,将网络攻击过程划分为三个阶段,预攻击,攻击和后攻击阶段。预攻击阶段主要是收集信息,获得域名和IP分布,应用系统情况等,用于制定下一步的攻击决策。在发起攻击之前,隐藏自己的攻击身份和位置,收集目标系统信息,挖掘分析弱点信息;攻击阶段,隐藏攻击行为,实施攻击。获得远程权限,进入远程系统,提升本地权限,进一步扩展权限,进行实质性操作获取目标使用权限。后攻击阶段,消除攻击痕迹,长期维持一定的权限。为下一次的攻击植入后门木马,删除日志,修补明显的漏洞,进一步渗透和扩展,开辟后门。

预攻击阶段收集目标系统的信息,进行进一步的攻击决策。信息的获取过程是循序渐进的。从攻击者的角度来说,对于攻击目标,知道的信息越详细越好。收集的信息包括系统的一般信息,例如,系统的软硬件平台,系统用户,系统服务及应用等;系统及服务的管理配置;系统口令的安全性,是否存在默认缺省口令,弱口令;系统服务的安全性,是否提供了安全性较差的服务,是否使用了低版本服务等。

在获取目标主机信息之前,需要获取源主机和目标主机之间的网络信息。路由信息探测技术作为获取网络信息的方式之一发挥着很大的作用。

4路由信息探测

从网络故障侦测角度来说,如果突然不能够访问目标的一台主机,探测从源地址通往目标地址所经过的路由器,可以找到出现问题的结点。对于网络攻击而言,对路由进行探测时,攻击者一般更为关注网络中从目标主机开始算起的倒数第二个结点或倒数第一个结点。通常情况下,这个节点是目标主机外围的防火墙,探测这台机器的安全访问程度,安全访问策略,可以访问的端口号可以有效帮助攻击者获清对方的拓扑结构,路由状况和安全防护状况等。

4.1技术原理

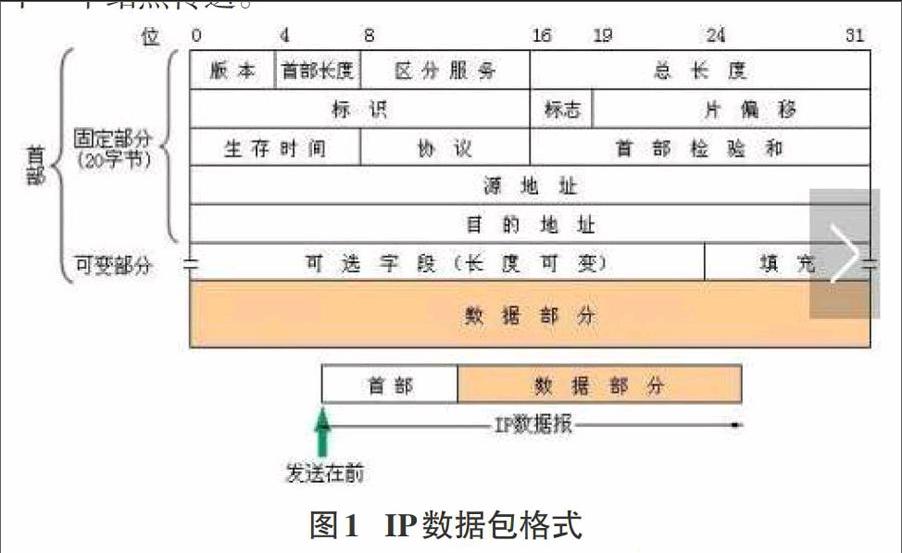

TCP、IP协议定义的IP数据包格式如图1所示,头部的固定部分有20个字节,其中的生存时间(TTL)字段,用来标识IP数据包的存活时间,数据包的存活时间不是以时,分,秒来度量,而是以网络传输的过程中通过路由器的数目来标记。

源主机向网络中发送一个IP数据包时会给TTL字段赋一个初值,数据包在网络中传输的过程中每通过一个路由器或者网关,TTL字段的值就会减1,直至到达某一个路由器时TTL的值变为0,此时该路由器直接丢弃此数据包,不再继续向网络的下一个结点传送。

构建源地址和目标地址间网络信息的具体步骤:

Step1:构造一个IP数据包,将它的TYL字段值设为1(Win-dows系统发送IP数据包TTL字段的默认值是128,Unix系统为256)。IP数据包在网络中传输,到达第一个路由器,TFL字段的值减1变为0,数据包过期,路由器将这一信息回送给Source,那么源地址会收到第一个路由器发送的数据包过期的消息通知,Source就获知了第一个路由器的IP地址。

Step2:构造TI'L字段为2的数据包,到达第一个路由器时TTL减1,值变为1。传送到第二个路由器TTL的值减1变为0,第二个路由器给源地址发送消息。源地址就知道了第二个路由器的地址。

Step3:以此类推,TYL字段的值依次增1。直到增加到某一数值,数据包能够顺利地到达目标地址。

通过以上过程,获知数据包在源主机和目标主机传输过程中所经过的所有结点信息。

4.2路由查询命令

在Unix系统中,路由查询命令:traeeroute。这个命令向目标主机某个不知名的高端口(大于1024小于65535)发送UDP探测包。在Windows中路由查询命令tracert向目标主机发送ICMP Echo Request探测数据包。UDP探测包和ICMP探测包并不能保证可靠性,所以为了提高可靠性,tracea和traceroute命令会向目标主机发送三个数据包。利用路由查询命令可以获知源地址和目的地址之间所有的路由器或网关的IP地址。Vi-sualRoute是图形化的路由查询工具,它不仅集成了ping,whois和traceroute的功能,而且可以自动分析网络连接结构并呈现在世界地图上。

5结束语

伴随着计算机网络的广泛应用,与Internet有关的安全问题日渐突出。简单介绍了网络攻击的过程,攻击者在预攻击阶段需要对网络信息进行获取,路由信息探测帮助攻击者获知数据包在源主机和目标主机传输过程中所经过的所有结点信息。另外,了解网络攻击技术有助于人们从正面角度去采取预防措施。