面向RFID应用的轻量级加密算法分类模型研究

2017-06-26汪亚魏国珩魏巍

汪亚魏国珩魏巍

(1.海军工程大学信息安全系武汉430033)(2.海军指挥学院南京218000)

面向RFID应用的轻量级加密算法分类模型研究

汪亚1魏国珩1魏巍2

(1.海军工程大学信息安全系武汉430033)(2.海军指挥学院南京218000)

信息加密是对RFID标签进行安全防护和认证的重要手段,目前已设计出的大量轻量级加密算法,由于针对的实现平台标准不同,参数不一,缺少通用的分类模型或选取原则。为了使现有的轻量级加密算法能够满足具有不同成本、计算能力、存储空间等差异的标签的应用需求,论文设计了一种面向RFID应用的轻量级加密算法的三维分类模型,并通过实例分析验证了模型的可用性。

RFID;轻量级算法;分类模型

Class NumberTN918.4

1 引言

轻量级算法的研究越来越受到人们的重视,目前对该类算法的研究主要集中在对已有算法的安全性分析和不同类型算法的改进上,而针对已有的算法进行分类的研究很少,因为不同平台对算法的需求不同。目前已设计出大量的轻量级密码算法,由于实现平台的标准不同,参数不一,很难确立通用的分类模型,例如针对RFID标签此类设备的特点及大量不同的应用场合,缺少一套完整的轻量级密码算法的分类及选取标准,本文结合RFID电子标签不同的分类方法,设计了一种面向RFID应用的轻量级算法的分类及选取模型,并结合实例分析对模型的可用性进行验证。

2 RFID标签的分类

由于工作场合及环境的不同,RFID电子标签在设计之初就有不同的形状、大小及内部结构。在RFID系统中,电子标签的应用场合多种多样,因此,在对标签进行选取及分类时涉及到的因素有很多,下面主要从标签的工作频率、工作方式[1]和可用于计算的门电路数量等三种不同角度对电子标签进行分类介绍。

2.1 按工作频率分类

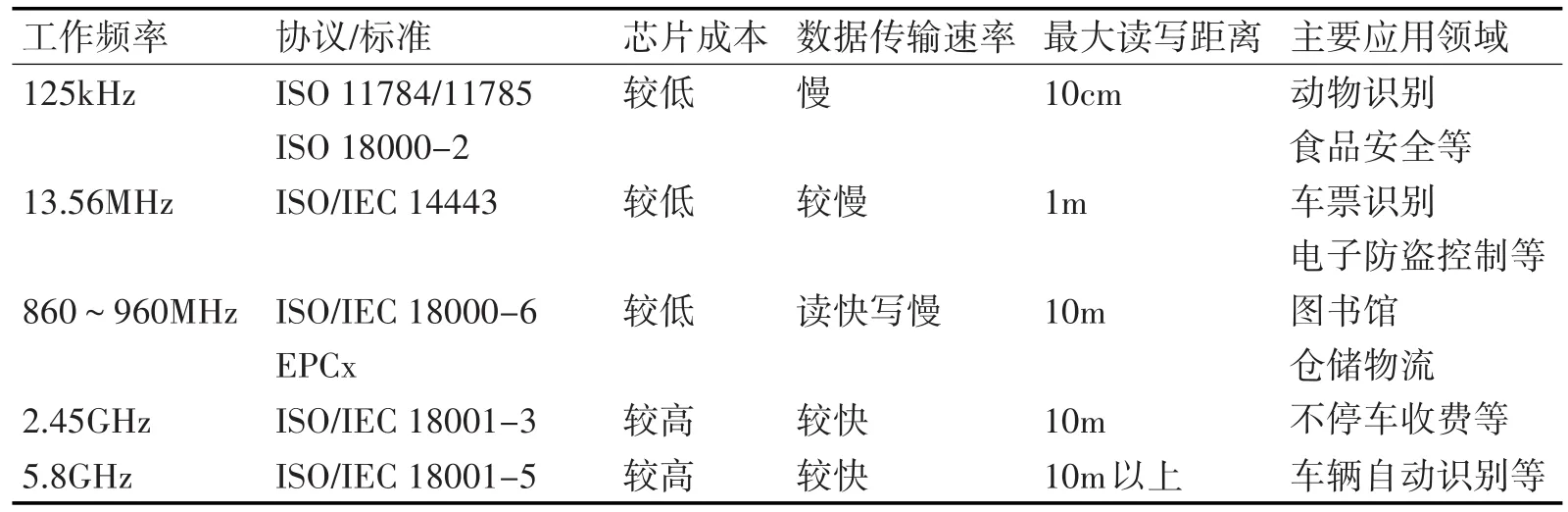

根据RFID标签在工作时所采用的不同频率,可以将标签分为低频、高频、超高频和微波四类,低频标签的工作频率主要在124kHz~135kHz范围内,高频标签的工作频率为13.56MHz,超高频标签的工作频段为860MHz~960MHz,有的甚至可以达到2.45GHz,微波标签主要指工作频率在2.45GHz以上的标签[2]。RFID标签的工作频率是RFID系统的重要特性之一,可以直接影响整个系统的识别距离,表1对几种不同工作频率下的电子标签性能进行了比较。

表1 不同工作频率下的电子标签的特性

RFID标签不同的工作频率对整个识别系统的性能有很大的影响,工作在高频和低频的标签在识别距离和穿透性能上就存在很大的差异。低频标签一般都具有很强的穿透性,可以穿过水、木材等障碍进行数据传输,但是这类标签由于自身限制,无论在数据的传输速率还是传输距离上都存在很大的劣势,无法进行快速、长距离的传播。高频、超高频标签一般都可以传输较长的距离,但是标签的穿透性较弱,容易被一些导体吸收,其中超高频标签在周围有无线信号干扰时,系统的性能会大打折扣。

针对以上各类标签存在的问题,目前普遍采用双频技术来实现识别距离和穿透性能两个特性的折中。双频技术的原理就是利用不同的工作频率来实现数据的发送和接收,采用双频技术的电子标签无论在穿透能力还是在识别距离和识别速度上都有很大的提升,如今无源双频标签制造技术已经很成熟,在运动计时、矿井生产、金属物识别等领域都有广泛的应用。

2.2 按工作方式分类

根据RFID标签的能量来源可分为有源标签和无源标签,标签自身是否携带电源决定了标签的工作方式,有源标签的工作方式为被动式,有源标签又可根据自身能量大小分为主动式和半主动式。表2对两种不同能量来源的标签进行了比较。

主动式标签带有电源供应器来对内部芯片提供产生对外信号所需的能量,因此此类标签可以利用自身能量向读写器发送数据。如表2所示,主动式标签的识别距离一般都比较长,但是也存在很多缺陷,比如与无源标签相比体积较大,制作成本和使用寿命也没有任何优势。目前主动式标签主要应用在物流领域的集装箱上。

表2 主动式标签和被动式标签比较

半主动式标签也有电源,与主动式标签的区别在于无法利用自身能量向读写器发送数据,携带的电源只能起到给标签内部电路供电的作用,要想与读写器进行数据传输,只能通过射频信号激活能量,将自身数据以反向散射调制的方式传送出去。

被动式标签没有电源,只能在读写器特定的工作距离范围内,利用读写器发出的电磁感应来进行激励发送数据。由于被动式标签对信号强度的要求比较高,所以电子标签必须首先进入读写器能够使其正常工作的区域,接收到足够的电磁场强才能保证数据的传输。被动式标签无论在制作成本还是体积等方面都存在很大优势,因此目前RFID系统应用最多的是被动式的。

2.3 按计算能力分类

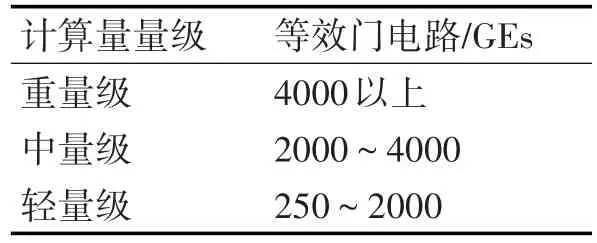

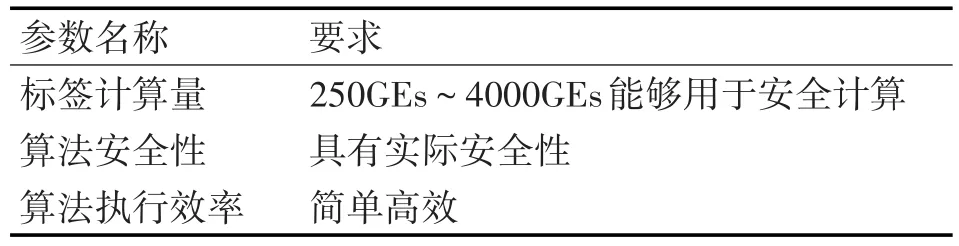

在实际的应用中,标签自身的计算能力是必须考虑的重要因素,并不是所有的协议和算法都能用到每一种RFID标签上。标签对加密算法的计算能力可以等效成占用的门电路数量来表示,因此可根据标签结构中有多少能够用于计算的等效门电路GE(Gate Equivalents)数量来对标签进行分类。一般1个与非门为1个GE,1个存储输入输出数据的触发器约等于6个GE,1个异或门(XOR)大约为2.66GEs,1个数据选择器(MUX,2选1)等效为2GEs。目前低成本的标签内部的门电路数在5000GEs~10000GEs,能够用于计算的只有250GEs~4000GEs,一般认为算法运行所占用的等效门电路在2000GEs以内为轻量级算法,但随着大量加密算法的提出,很多算法的执行面积已超过2000GEs,也被认为是轻量级算法。本文根据标签在实际应用中能为安全运算提供的硬件资源将标签分为如表3所示的3类。

表3 标签计算量量级分类

3 面向RFID应用的轻量级加密算法分类

3.1 按设计结构分类

根据目前的研究趋势和应用平台,对轻量级加密算法的研究主要集中在以下三种结构上:分组密码算法、序列密码算法、杂凑函数。随着目前硬件能力的提升,也有部分的非对称类型的算法实现了轻量化。

轻量级分组密码算法主要有:PRESENT[3]、KATAN/KTANTAN[4]、mCrypton[5]、MIBS[6]、LED[7]、Lblock[8]等。这些算法都全新设计的,还有一些算法像DESL等是在传统加密算法的基础上改进得来的。

轻量级序列密码算法因eSTREAM计划逐渐被人们关注,此项计划最终也入选了大量的轻量级序列密码算法,主要分为适用于软件和适用于硬件两类:适用于硬件的算法有:Grain[9],Trivium[10],WG-7[11]和A2U2[12],其中A2U2算法既包含了流密码的设计原则又采用了分组密码的设计方法,对硬件平台的实现环境要求较低,是目前最轻量级的流密码算法。

杂凑函数即hash函数,文献[13]中的C-PRESENT-192、H-PRESENT-128和DM-PRESENT-80都基于PRESENT算法提出的hash算法。还有一些使用sponge[14]结构的算法,如QUARK[15]、PHOTON[16]和SPONGENT[17]。

3.2 按计算量级分类

上一节中依据算法的设计结构对轻量级加密算法进行了分类介绍,但是这种分类方法对算法的应用选取没有太大的实际意义,因为在实际的应用场合中更注重的不是算法本身的设计结构,而是算法所能提供的安全性能和执行效率,并且各种算法在执行过程中消耗的硬件资源不同决定了能够应用的平台不同。本节将依据安全认证协议的分类方法并结合电子标签的计算能力将加密算法分为三类:轻量级、中量级和重量级加密算法。

轻量级加密算法没有很多复杂的加解密操作,一般算法都是由与、非、异或、移位等操作组成。这类算法在设计的时候主要考虑到了降低功耗、提高效率、减少资源占用等方面的因素,在低成本的电子标签中应用较多,但不能提供足够的安全保证,或者说只能在短时间内是安全的。此类算法典型的有:PRESENT、KATAN/KTANTAN、Lblock、SEA、mCrypton、Grain、Trivium等。

中量级加密算法的加解密操作相比轻量级算法有一定的复杂度,安全强度介于轻量级和重量级之间,与其它两种量级的算法相比,此类算法既兼顾到了资源占有率和安全性的需求,又不会给标签增加过多的计算量。目前主要应用于安全认证协议的中量级加密算法有Hash和CRC等。

重量级加密算法一般都是加密机制比较完善,安全强度较高的非对称加密算法,像常用的RSA、ECC等。这类算法主要是针对成本较高并且能够完成复杂操作的电子标签设计的,所以在军事安全、金融管理等对数据安全性要求较高的领域应用较为广泛。目前对此类算法的研究主要是如何在保证原有安全性的基础上,进一步降低执行算法的资源消耗,使其能够更加广泛地推广到硬件资源有限的嵌入式系统中。对复杂算法的轻量化研究也是本文要探讨的问题之一。

4 面向RFID应用的轻量级加密算法分类模型

电子标签和算法各自的性能决定了不是所有的算法才能用到所有的标签上,相关领域学者对用于标签的认证协议分类做了一些研究,为本文对加密算法分类模型的提出提供了一定的思路。文献[19]设计了一种通用的RFID技术安全认证协议分类模型,该模型根据标签端的计算量、认证过程中协议的通信量和协议能够解决的一些安全问题为分类标准,对这些标准进行了量化,以参数的形式体现出来,并通过实例验证了模型的可行性。文献[20]根据协议的复杂度和实现成本将RFID认证协议分为重量级、中量级和轻量级三类。重量级协议相对比较完善,使用高强度的加密算法,中量级协议的复杂程度介于重量级和轻量级之间,轻量级协议实现起来最为简单,对标签的硬件要求也最低。文献[21]根据协议支持的算法类型将认证协议分成四类:支持传统高强度加密算法的全面认证协议,支持Hash函数和伪随机数的简单认证协议,支持CRC算法的轻量级认证协议和仅支持与、非、异或、移位等基本运算的超轻量级认证协议。

以上对协议的分类方法有的比较单一,有的进行了量化分析。本文所研究的轻量级加密算法分类模型以算法对标签的硬件资源需求、算法的安全强度和算法的执行效率为标准,对现有的主要算法在原有的基础上提出更加量化、更加细化的分类标准。

《数学课程标准》指出:“网络技术的发展对数学教育的价值、目标、内容以及教学方式产生了很大的影响。数学课程的设计与实施应根据实际情况合理地运用现代网络技术,要注意网络技术与课程内容的有机结合。要充分考虑计算器、计算机对数学学习内容和方式的影响以及所具有的优势,大力开发并向学生提供丰富的学习资源,把现代网络技术作为学生学习数学和解决问题的强有力工具,致力于改变学生的学习方式,使学生乐意并有更多的精力投入到现实的、探索性的数学活动中去。”因此在如今这个数字环境下,在小学数学教学中有效地运用网络技术,就需要我们老师采取一些方法,从而使教学过程更加优化,教学的效率进一步提高。

4.1 标签计算量

对标签进行信息加密是保证信息安全的重要一环,所选用的加密算法必须保证能够在RFID系统有限的资源环境中顺利执行[22]。读写器比标签拥有更强的计算能力,所以首先要考虑的是标签是否能够满足算法的硬件资源需求。在电子标签中可以用等效门电路数来衡量加密算法的执行对硬件资源的需求,具体的计算方法已在2.3节中介绍。可以通过对标签本身能够用于执行加密算法的门电路数进行量化分析,来对标签所能承受的计算量的量级进行分类定义[23]。

一般低成本的标签能够用于安全计算的等效门电路数在250GEs~4000GEs之间,高成本的能够用于计算传统的高强度的加密算法。因此,在标签规格确定的情况下,可以将标签的计算能力作为选取合适加密算法的依据之一。根据现有的各类算法执行所需要的门电路数,本方所研究的模型采用表1.3所示的分类方法,将标签的所能承受的计算量量级分成轻量级、中量级和重量级三类。

4.2 算法安全性

算法所能提供的安全强度将决定RFID系统能否有效保护用户隐私,确保通信安全[24]。算法不同的设计结构,操作方式可以影响算法的安全强度,即使在同一个标签计算量量级下,算法的安全强度也可能不同。只有真正的一次一密的加密方法才能保证无条件的安全性,在实际的应用中,没有密码算法能够保证绝对的安全,针对不同的密码体制有各种不同的攻击方法,而且新的安全性分析方法也层出不穷。所以本文只对算法的有条件安全性进行探讨,根据破解算法所需要的计算量将算法的安全性等级分成强、中、弱三类。

强安全性是指计算安全性或可证明安全性。若针对一种加密算法对它进行破解是可行的,但用目前已知的方法在现有平台上进行破解不可能完成所需的计算量,则该算法具有计算安全性。在对算法计算安全性进行评估时,一般都是依据要破解算法的最低计算量,即使利用目前最有效的破解方法都超出了破解软件或硬件所具备的计算能力。同样,如果一个算法是基于某数学难题,那么这个算法也具有强安全性。

中安全性是指实际安全性。本文所设计的模型中,如果一个加密算法不具备强安全性特征,但满足下列条件之一,那么这个算法可以保证实际安全性:一是破解该算法所用的时间超过了算法所加密信息的有效时间,即获取的信息已经无效;二是通过破解算法获取信息付出的代价超出信息本身的实际价值,即得不偿失。

弱安全性指已被证实较容易破解的算法的安全性。像MD5、DES等算法已经被证明可以进行有效破解,KATAN/KTANTAN在公布后的两年内就被破解。在本模型中这类不安全算法具有弱安全性。

4.3 算法执行效率

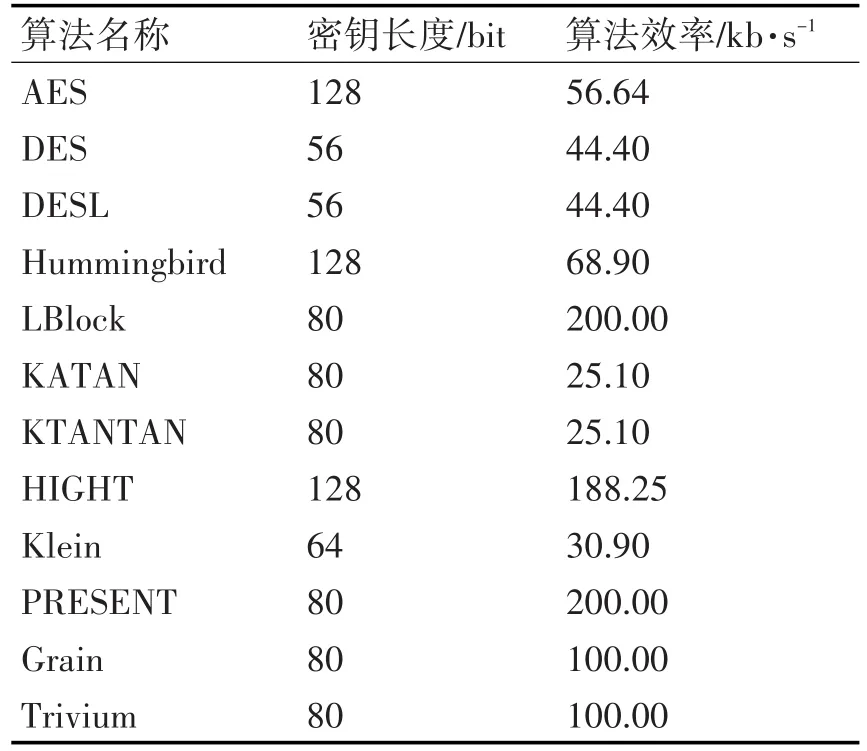

算法的执行效率可以用加解密过程中的单位时间内输出的密文比特数来表示。在相同的硬件平台和时钟频率下,每秒加密的比特数决定了对整个明文进行加密消耗的时间。表4列出了在100KHz的频率下部分算法的加密速率。

表4 算法加密速率比较

本文所研究的模型中,根据加密算法在特定频率下对明文的加密效率,将算法执行效率分为高效和低效两类,其中,100KHz的频率下,速率在100kb/s以上的为高效算法,速率在100kb/s以下为低效算法。

4.4 分类模型的建立

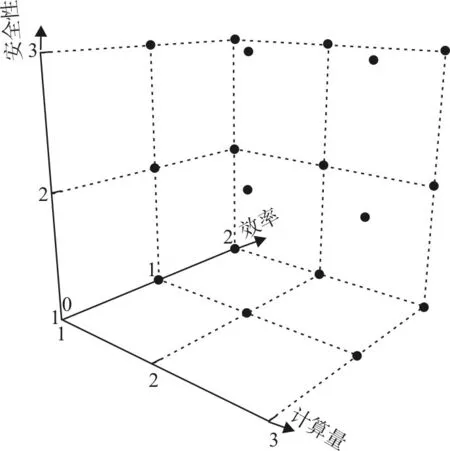

本文所提出的面向RFID应用的轻量级加密算法的三维分类模型以标签计算量、算法安全性和算法执行效率为分类标准,对现有的能够应用到RFID标签的加密算法进行分类,为各类标签算法的选取提供依据。算法的分类原则汇总在表5中列出,图1采用三维坐标图的方式展示此模型。

表5 分类原则汇总

图1 分类模型三维坐标图

如图1所示,在标签计算量对应的坐标轴中,1、2、3三个刻度分别表示轻量级、中量级和重量级三个计算量量级。在算法安全性对应的坐标轴中,1、2、3三个刻度分别表示弱、中、强三个安全性等级。在算法执行效率对应的坐标轴中,刻度1、2分别表示算法的高、低两种效率。在本文提出的模型中,坐标图中的每一个点都表示一种算法类型,理论上可以将能用到RFID标签的算法分成18不同的类型,在实际情况下有些类型的算法是不存在的,比如坐标为(3,1,1)的类型,计算量很大,而执行效率高,安全性低的算法目前是没有的,即使有也不符合实际应用,因此,在真正给算法进行分类时要比理论上简单的多,并没有18种类型那么繁琐。本模型在对算法进行分类时的三个标准都是算法实际应用中不可忽视的关键性能,在对电子标签进行算法选取时具有一定的借鉴意义。

5 实例分析

以基于RFID技术的智能门禁系统为例,该系统简单方便,易于控制,灵活性好,如今在我们的生活中随处可见,它的自动识别过程无须人工干预,已经成为各大重要场所安全防范中的重要组成部分。门禁系统的结构如图2所示,该系统的主要组成部分是门禁卡、读卡器和后台数据管理系统[1],门禁卡中存储持卡人的身份信息,读卡器读取信息,控制门锁是否开启,后台数据管理系统完成信息处理和门禁卡的制作。

图2 基于RFID技术的门禁系统结构

近年来,随着RFID技术的不断发展,国家的一些重要部门和军事单位广泛采用基于RFID技术的门禁系统,但该系统存在的一些安全漏洞会导致持卡人员的信息泄漏,被不法分子利用。因此,要采用合适的加密算法来保证通信过程中的信息安全。大部分的门禁系统使用的RFID电子标签都是无源低成本的,能够用于安全计算的等效门电路数在250GEs~4000GEs之间,在选取加密算法时要首先考虑标签能否在标签上顺利执行。其次,算法所加密保护的信息只是持卡人身份的证明,只要保证破译算法的代价大于获取信息本身的价值即可。最后,为了体现出RFID标签的便捷性,算法的效率一定要高。表6列出了标签算法选取的参数要求。

表6 算法选取标准

依据本文所提出的算法分类模型,表7给出了部分算法的参数值(频率为100KHz)。结合表6和表7可以看出PRESENT、Hummingbird、Grain等算法都是可以应用到门禁系统的电子标签中的。另外,通过对表格的补充完善,将更多算法加入进来,将有利于更多类型标签的选取。

表7 本文分类模型下的算法性能

6 结语

本文先在对电子标签和算法的分类方法进行探讨的基础上,借鉴已有的RFID认证协议的分类方法并总结存在的问题,针对面向RFID应用的轻量级加密算法提出了一种通用的三维分类选取模型。模型中将实际应用中标签和算法的主要性能作为分类和选取的参数,从标签所能承受的计算量、算法的安全性和算法的执行效率三个方面进行分析,保证了分类方法的实用性,在RFID标签选取加密算法时能够起到一定的指导作用。同时,在对算法的研究过程中,通过对模型中的算法不断地进行补充完善,将使模型能够用到更多类型的电子标签算法选取中。

[1]高建良,贺建飚.物联网RFID原理与技术[M].北京:电子工业出版社,2013:59-61.

GAO Jianliang,HE Jianbiao.RFID Principle and Technology of Internet of things[M].Beijing:Publishing House of Electronics Industry,2013:59-61.

[2]武传坤.物联网安全基础[M].北京:科学出版社,2013:65-67.

WU Chuankun.Basis of Internet of things Security[M]. Beijing:Science Publishing Company,2013:65-67.

[3]BOGDANOV A,KNUDSEN L R,LEANDER G,et al. PRESENT:an ultra-lightweight block cipher[C]//LNCS 4727.Cryptographic Hardware and Embedded Systems, Berlin:Springer-Verlag,2007:450-466.

[4]DE Canniere C,Dunkelman O,Knezevic M.KATAN and KTANTAN-AFamilyofSmallandEfficientHardware-Oriented Block Ciphers[C]//LNCS 5747.Cryptographic Hardware and Embedded Systems,Berlin:Springer-Verlag,2009:272-288.

[5]Lim C H and Korkishko T.mCrypton-a lightweight block cipher for security of low-cost RFID tags and sensors[C]// LNCS 3786.WISA 2005,Berlin:Springer-Verlag,2005:243-258.

[6]IZADI M,SADEGHIVAN B,SADEGHIAN S S,et al. MIBS:a new lightweight block cipher[C]//LNCS 5888. Applied Cryptography and Network Security,Berlin:Springer-Verlag,2009:334-348.

[7]GUO J,PEVRIN T,POSCHMANN A,et al.The LED block cipher[C]//LNCS 6917.Cryptographic Hardware and Embedded Systems,Berlin:Springer-Verlag,2011:326-341.

[8]WU W,ZHANG L.LBlock:a lightweight block cipher[C]//LNCS 6715.Applied Cryptography and Network Security,Berlin:Springer-Verlag,2011:327-344.

[9]HELL M,JOHANSSON T,MEIER W.Grain:a stream cipher for constrained environments[J].International Journal of Wireless and Mobile Computing,2007,2(1):86-93.

[10]de Canniere C.Trivium:a stream cipher construction inspired by block cipher design principles[C]//LNCS 4716.Conference on Information Security,Berlin:Springer-Verlag,2006:171-186.

[11]LUO Y,CHAI Q,GONG G,et al.A lightweight stream cipher WG-7 for RFID encryption and authentication[C]// IEEE.Proceedings of the 2010 IEEE Global Telecommunications Conference,Piscataway:IEEE,2010:1-6.

[12]David M,Ranasinghe D C,Larsen T.A2U2:a stream cipher for printed electronics RFID tags[C]//IEEE.Proceedings of the 2011 IEEE International Conference on RFID,Piscataway:IEEE,2011:176-183.

[13]Bogdanov A,Leander G,Paar C,et al.Hash functions and RFID tags:Mind the gap[EB/OL].[2013-12-23]. http://www.iacr.org/archive/ches2008/51540279/51540279. pdf.

[14]Bertoni G,Daemen J,Peeters M,et al.On the security of the keyed sponge construction[EB/OL].[2013-12-20]. http://sponge.noekeon.org/SpongeKeyed.pdf.

[15]Aumasson J P,Henzen L,Meier W,et al.Quark:a lightweight hash[J].Journal of Cryptology,2013,26(2):313-339.

[16]Guo J,Peyrin T,Poschmann A.The PHOTON family of lightweight hash functions[EB/OL].[2013-12-26].http:// www.ecrypt.eu.org/hash2011/proceedings/hash2011_04.

pdf.

[17]Bogdanov A,Knezevic M,Leander G,et al.SPONGENT:a lightweight hash function[EB/OL].[2013-12-26]. http://homes.esat.kuleuven.be/~abogdano/papers/spongent_ches11.pdf.

[18]Saarinen M J O.The BlueJay ultra-lightweight hybrid cryptosystem[C]//IEEE.Proceedings of the 2012 IEEE Symposium on Security and Privacy Workshops,Piscataway:IEEE,2012:27-32.

[19]殷新春,许烨斌.通用的无线射频识别安全认证协议分类模型[J].计算机应用,2015,35(S2):57-61.

YIN Xinchun,XU Yebin.Universal radio frequency identification security authentication protocol classification model[J].Journal of Computer Applications,2015,35(S2):57-61.

[20]Staake T,Thiesse F,Fleisch E.Extending the EPC network:the potential of RFID in anti-counterfeiting[C]// Acm Symposium on Applied Computing-SAC,New York:ACM,2005:1607-1612.

[21]Chien H Y.SASI:a New Ultralightweight RFID Authentication Protocol Providing Strong Authentication and Strong Integrity[J].IEEE Transactions on Dependable and Secure Computing,2007,4(4):337-340.

[22]李敏.用于RFID的轻量级算法和协议的研究与实现[D].上海:复旦大学,2013.

LI Min.Research and Implementation of Lightweight Algorithms and Protocols for RFID[D].Shanghai:Fudan University,2013.

[23]武传坤.物联网安全关键技术与挑战[J].密码学报,2015,2(1):40-53.

WU Chuankun.An Overview on the Security Techniques and Challenges of the Internet of Things[J].Journal of Cryptologic Research,2015,2(1):40-53.

[24]蒋政君,田海博,张方国.基于PUF的RFID防伪技术研究综述[J].信息网络安全,2016(4):38-43.

JIANG Zhengjun,TIAN Haibo,ZHANG Fangguo.Survey on PUF-based RFID Anti-counterfeiting Techniques[J].Netinfo Security,2016(4):38-43.

Research on Classification Model of Lightweight Encryption Algorithm for RFID Applications

WANG Ya1WEI Guoheng1WEI Wei2

(1.Department of Information Security,Naval University of Engineering,Wuhan430033)(2.Naval Command College of PLA,Nanjing218000)

Information encryption is an important means for the security and authentication of RFID tags.At present,a large number of lightweight encryption algorithms have been designed,because of different standards for the implementation platform,different parameters,there is no general classification model or selection principle.In order to make the existing lightweight encryption algorithm can meet with different cost and computing power,storage space and difference label application requirements,in this paper,a three-dimensional classification model for the application of RFID lightweight encryption algorithm is designed,and the availability of the model is verified through the example analysis.

RFID,lightweight encryption,classification model

TN918.4

10.3969/j.issn.1672-9722.2017.06.029

2016年12月7日,

2017年1月21日

汪亚,男,硕士研究生,研究方向:网络安全。魏国珩,男,硕士,副教授,研究方向:网络安全。魏巍,男,研究方向:信息安全。