改进的信息安全防护机制

2017-04-27朱万意程晓荣

朱万意 程晓荣

摘要:使用云时,用户部分或全部失去了对数据的控制,信息保护依赖于云服务商对安全策略措施的执行情况,在这种情况下,信息安全防御变得十分重要。该文介绍了传统信息安全防御机制,对访问控制框架、虚拟机访问控制、信息安全体系进行了改进,绘出了一种改进的信息安全防护机制,并对数据存储、数据访问安全算法进行了设计。

关键词:访问控制;加密技术;信息安全;安全算法

中图分类号:TP393 文献标识码:A 文章编号:1009-3044(2016)29-0074-03

现有的信息安全防护措施已经不能满足当今信息安全要求。虚拟化技术和多租户服务模式下消失的物理边界使得信息安全保护日益困难。目前的信息安全防护技术主要是针对加密算法、访问控制手段、防篡改模块、端加密技术、密钥的恢复、分割技术进行研究。而实时性与多租户这两个云计算的特征使得信息安全防护愈加困难,对信息安全体制的改进十分迫切。本文对传统信息安全体制进行了介绍,提出改进的信息安全机制。

传统信息安全措施基于系统之间有确定物理边界,而在多租户环境下,特别是公有云环境下,确定的物理边界消失了。云用户需求因人而异,部分用户会将敏感的数据放在本地,采用内部云或者私有云存储。而有的则会将所有的数据都放到云上。因此,用户全部或部分失去了对数据的控制,信息保护主要依赖于云服务提供商采取的安全措施,以及云服务商对安全策略和安全措施的执行情况。

1信息安全防御机制

1.1传统信息安全防御机制

如图1所示是信息安全机制图。该模型包括信息安全属性、安全访问手段、信息核心安全、安全防护措施。安全保障机制以及加密防护设施等,架构清晰。

1)信息安全保障机制

信息安全保障机制分为日志审计、安全监管以及应急措施三个部分。日志审计将所记录的信息进行审计和检查,对涉及重要的信息记录,其真实性与完整性要进行考量;安全监管即对用户进行的所有操作进行权限分配,不允许越权操作;应急措施是指当系统发生不可避免的事件时,对核心信息进行保护,避免其丢失。

2)信息安全访问手段

信息安全访问手段由基于角色、基于身份以及强制访问组成。基于角色的访问控制基本思想是:对系统操作,各种权限不是直接授予具体的用户,而是建立一个角色集合,每一种角色对应一组相应的权限。一旦用户被分配了适当的角色后,该用户就拥有此角色的所有操作权限;基于身份的访问通过加图像像识别的功能实现对虚拟机的访问;强制访问控制是通过无法回避的访问限制来阻止直接或间接地非法入侵。

1.2加密防护设施

密码设施为整个系统提供密码基本服务,如密码设备、加密,解密技术、密钥管理、PKI等服务。在云环境下的用户认证采用证书系统,证书系统对用户的响应必须要及时。因此需要部署多级证书系统。

云环境也带来了密码应用的新需求,最为突出的是同态加密技术的发展。为达到更好的安全性,通常使用数据隔离。数据隔离分为物理隔离和逻辑隔离,物理隔离是在存储设施上区分用户进行隔离,严格控制用户访问范围。逻辑隔离常与访问权限控制结合,限制用户访问自己的数据或授权的共享数据,避免不可信程序破坏其他程序的运行。

2信息安全机制体系的改进

信息安全机制防御的关键是访问控制,本文在虚拟机访问控制时增加虚拟机预处理程序,对访问控制体系框架、整体机制两方面进行改进。

2.1虚拟机预处理程序

通过虚拟机预处理程序达到对虚拟机I/O流进行动态的访问控制,根据源虚拟机到目的虚拟机之间的具体通信状况来确定访问控制策略的分布,访问控制策略对象包括用户隔离、通信、公平共享服务等。动态地协调它所承载的虚拟机的访问控制策略。

图2是虚拟机预处理的具体实施方案:当I/O到来的时候,预处理程序抢在I/O到目的机器之前发送一个控制策略数据包,目的机器检查这个数据包:若符合控制策略,则接收I/O;否则,反馈给源机器,停止或减少I/O。

2.2访问控制体系框架的改进

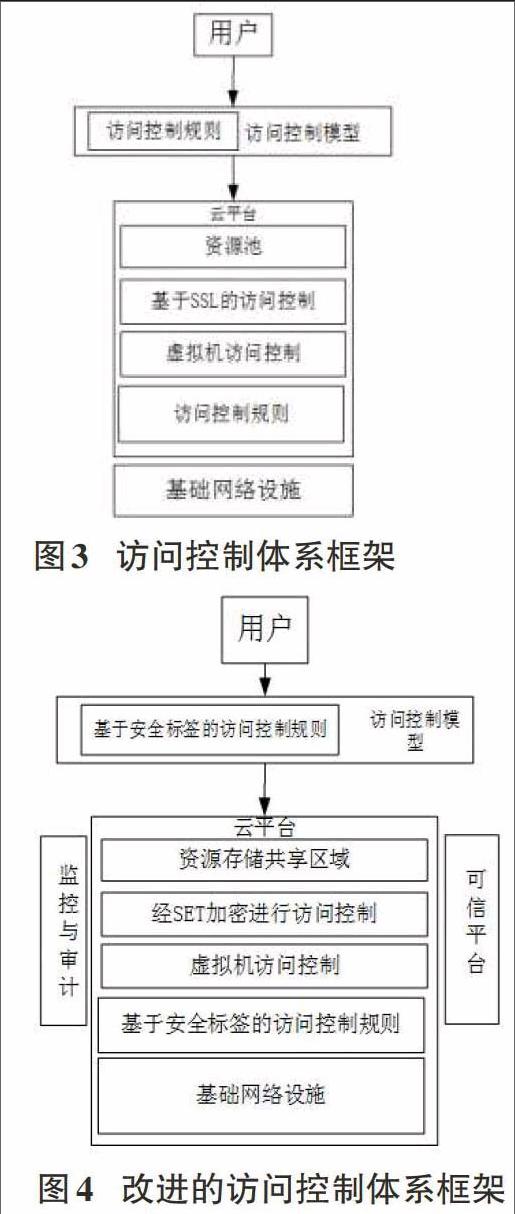

基本的访问控制体系框架,如图3所示。环境分为用户、云平台、网络基础,用户与平台之间通过访问控制规则进行访问,云平台与基础网络间采用访问控制规则。

改进的访问控制体系框架,如图4所示。用户和云平台之间通过基于安全标签访问控制规则进行访问控制,较未改进前相比,引入了安全级别进行访问控制。对于云平台内部的数据,使用SET加密进行访问控制,较基于SSL的访问控制,规范了整个活动的流程、信息流走向,最大限度地保证了服务性、协调性和集成性。从网络信息传输安全角度来看,只有确保信息在网上传输时的机密性、可鉴别性、完整性和不可抵赖性才是真正的安全。SET由于采用了公钥机制、信息摘要和认证体系,完全符合上述要求。SSL则不能提供完备的防抵赖功能。因此,从网上安全支持这一角度来看,显然SET针对性更强,更安全。最后使用监控与审计、可信平台辅助控制全局。

2.3改进的信息安全保护机制

云计算中,安全机制涉及四个方面:数据拥有者、服务器、数据使用者及第三方可信平台,对数据隐私的保护需要经历整个服务。在进行数据保护的时候必须考虑第三方可信平台,可信平台进行对接收数据的可信度度量与完整性检查。图5是本文改进的信息安全保护机制图,提出算法分为两部分:其一为用户信息安全存储算法,其二為云数据的安全访问算法。算法设计步骤如下:

数据安全存储算法计步骤如下:

步骤1:数据拥有者检查数据;

步骤2:数据拥有者向云端进行申请,用基于整数的类同态加密技术加密数据(c1=m1+16d1+d2x+16Xmod/V,生成密钥3分钟,加密15分钟左右);

步骤3:数据拥有者经SET上载数据至云端存储器;

步骤4:数据拥有者向第三方可信平台发布消息,并对接收的数据进行验证,将无误的数据进行代理重加密,运用存储十分割编码技进行存储;

步骤5:判断第三方可信平台与云端存储器数据是否接收完毕,是,转步骤6,否跳转1;

步骤6:结束;

数据安全访问算法设计步骤如下:*

步骤1:用户申请登录云端服务器,申请到数据后进行加密;

步骤2:用户经SET发送加密数据;

步骤3:云端服务器接收到来自用户的消息后,进行数据认证,检查用户所需数据与类别;

步骤4:云端服务器向第三方可信平台与存储器发送传输请求;

步骤5:第三方可信平台接收请求,进行检测:是否与数据拥有者允许相同,是,转步骤6,否发送停止传输命令并转步骤1;

步骤6:第三方可信平台向用户发送加密数据;

步骤7:用户接收到加密数据后,运用基于整数的类同步加密技术(解密时间可以忽略),得到数据D1;

步骤8:用户接收到第三方可信平台发送的加密数据后,进行解密,得到数据D2;

步骤9:判断D1是否等于D2等于Date,是,则数据完整性与可靠性得到满足,否,停止传输;

步骤10:结束。

3结束语

我国信息安全防御技术迫切的需要创新,信息安全与隐私保护是一项庞大而复杂工程,本文在虚拟机访问控制时增加虚拟机预处理程序,对访问控制体系框架、整体机制两方面进行改进,并对数据存储、数据访问安全算法进行了设计。构建了一个纵深立体防御信息安全机制,对信息安全建设能起一定作用。