计算机网络防御策略求精关键技术分析

2017-04-24

(沈阳理工大学 辽宁沈阳 110159)

计算机网络防御策略求精关键技术分析

刘珈玮 林 博 冯世超

(沈阳理工大学 辽宁沈阳 110159)

当前局势下,我国科学技术的不但发展,社会发展的一次又一次的变革。迎来了网络时代的来临,网络可以给人们的生活带来乐于与便利,但是也给人们生活上带来了一些负面影响。比如说,网络中的人身攻击、网络病毒,这些都可以给人们生活上带来威胁。文章简单分析了再计算机网络中存在问题,并以此基础上提出了相应的解决策略。

计算机网络;防御策略;求精;关键技术

前言:随着我国科学技术的不断发展,我国网络技术也得以被完善。网络技术的加快发展也促使我国网民的数量日益增多,且互联网技术也在不断的扩展。期间,网络的设备以及互联网管理是网络技术的重要问题,此类问题以往都是管理员依靠自身的经验完成的。目前,互联网的不但扩大,其结构变得越加复杂,以往的网络技术以远远达不到人们的生活需求了,并以此形成了一个基于网络技术的防御策略及发展策略。

1.计算机网络防御策略中存在的问题

1.1网络防御策略中求精方法不完善

网络安全一直该行业都是人们注意的重点,技术人员为了网络安全,制定了很多防御的方法,并且力求精进。从目前形势来看,多数的防御策略都集中在对访问的控制层面以及对VPN策略进行求精,而检测手段、保护手段以及响应手段等各种防御手段这些重要的防御措施却没有精进的研究,显然不能对整个网络系统进行整体安全防御[1]。

1.2没有求精策略的语义建模方式

要想提升计算机网络的抵御能力,首先要保证正确的求精策略,也就是要对求精策略的语义进行分析,保证语义的一致性,因此,要对求精策略的语义进行建模。目前还没有自动化的语义分析方法,对于求精策略的语义分析仍旧靠人工来实现,也没有一种建模方法能够对网络防御求精策略进行描述。

1.3没有方法能够对建模进行验证

建立策略的求精方法以后,要对其有效性进行验证。网络的可生存模型有很多种,由于网络环境的不同,这些模型不能够在一个平台下进行验证,也就是说,没有一种方法能够对模型的可生存性进行抽象描述。如果能够将比较抽象的描述方式转换成对低层策略的描述方式,那么即使网络环境不同,也能够在一个平台上对不同的网络生存模型进行检验[2]。

2.计算机网络防御策略求精关键技术分析

2.1建立防御策略求精模型

2.1.1 模型的表达方式

计算机防御策略的求精模型简称为CNDPR,这种模型将防御求精规则和拓扑信息结合起来,能够把比较抽象的高层防御策略转变为比较容易操作的防御策略,就是要通过CNDPR来实现语义翻译,翻译的过程中CNDPR需要做出各种假设:首先,要假设输入网络中的高层策略没有错误,也就是假设策略的语义和语法都是正确的。其次,要假设各个高层策略之间是协调的,发挥抵御功能的过程中不会发生冲突。第三,在对所有策略进行配置的时候,CNDPR能够控制整个区域中的所有机器。整个模型通过以下方式进行表达:

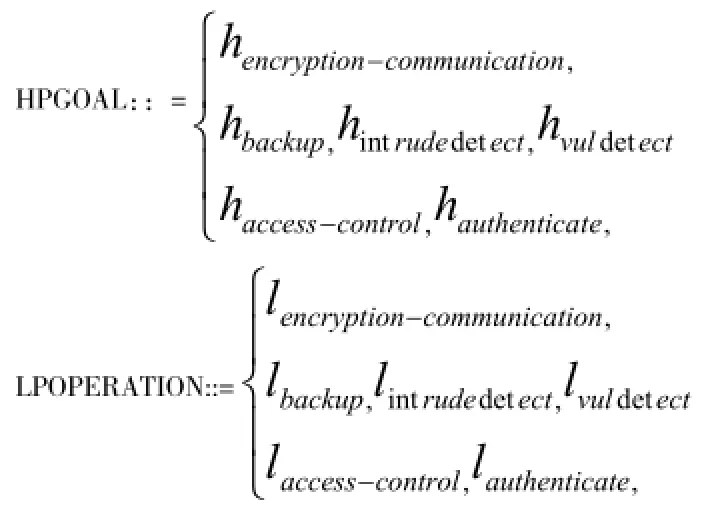

这里,HPGOAL是高层策略的简称,包括了hencryption-communication,即保密通信,能够保护用户的通信内容不被窃取;hbackup,即数据备份,对网络中的数据进行备份处理,防治数据丢失;hintrudedet,即入侵检测,能够对入侵软件进行安全检测,防止恶意软件破坏电脑程序;haccess-control,即访问控制,能够对用户访问的地址进行监测和控制;hauthenticate,即用户身份验证,每位用户都会有专门进入网站的“钥匙”,如果不能通过身份验证,就没有权利进入该网络系统。LPOPERATION是操作层策略的简称,策略的具体分类与高层策略一一对应[3]。

2.1.2 模型的元素构成

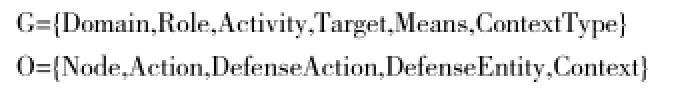

高层策略以及操作型策略都是由许多元素构成的,可以通过集来表示。两种模型的元素构成如下:

高层策略中,Domation表示域,指防御策略的适用范围,可以通过拓扑结构、配置方法等情况对域进行划分。域有三种运算方式:如果用字母A和B表示两个域,那么“A+B”表示这两个域中的所有成员,“A-B”表示不在B中但是在A中的成员,“A*B”表示即在A中又在B中的成员。Role表示角色,指那些特点相同的用户集。Activity表示活动,指那些有共同特点的动作集。Target表示目标,指那些具有相同特点的资源集。Means表示防御手段,即所有防御过程的集。ContextType表示上下文类,指那些具有共同特点的上下文集。

操作型策略中,Node表示节点,有两种形式,一种是源节点,对应的是需要操作的资源,一种是目标节点,对应的是需要保护的资源。Action表示动作,包括运算中的加减,活动中的发送、响应等。DefenseAction表示防御动作,能够将网络激发为防御状态。DefenseEntity表示防御实体,在实行防御动作的过程中,需要其提供安全设备对整个防御系统进行保护。Context表示上下文,是对防御手段所对应的网络环境进行描述[4]。

2.2防御策略求精的具体算法

在对高层策略的解析中,通过lex/yacc对词法、语法以及语义进行解析和翻译,生成操作型策略并输出,达到对网络系统的防御目的。策略求精的具体转化过程分一下几步进行。

对高层CND策略所描述的文本进行逐项扫描,当系统对某一条CND策略完成匹配以后,就会对该条策略进行大致分析,选取策略中的一部分,存储到操作层策略的数据结构中。如果高层策略不止一个,就需要重复以下步骤,获取全部的操作层策略。

总结:计算机网络防御策略求精关键技术分为两部分:第一部分是建立防御策略求精模型,模型中包含了对防御策略和操作层策略的表达,阐述了其中每个元素的含义。第二部分是防御策略求精的具体算法,包含了扫描、匹配和转换过程。

[1]汪洪. 计算机网络防御策略求精关键技术分析[J]. 信息化建设,2016,06:90.

[2]汪洪. 计算机网络防御策略求精关键技术分析[J]. 信息化建设,2016,07:76-77.

[3]李步宵. 计算机网络防御策略求精关键技术研究[J]. 电子技术与软件工程,2015,12:226.

[4]余汾芬. 计算机网络防御策略求精关键技术研究[J]. 山东工业技术,2015,20:102.

K928

B

1007-6344(2017)04-0156-01