基于IPv6环境下的网络安全关键技术研究

2017-04-15檀小璐娄雨

檀小璐+娄雨

摘要:随着产业互联网、物联网、互联网+、云计算、大数据等以互联网为基础的信息技术的发展,所需IP地址的数量也随之增加。IP地址的资源缺乏,将严重制约互联和网的应用和发展,而IPv6(Internet Protocol Version 6)作为下一个版本的互联网协议能解决IPv4网络地址资源不足的问题。然而,IPv6在一段时期内要和IPv4共存,必定会产生一些新的网络安全问题,再加上IPv6中新性能的添加,网络管理的复杂度也会随之加大。因此,研究基于IPv6的网络安全关键技术具有重要的现实意义。

关键词:IPv6;网络安全;关键技术

中图分类号:TP393 文献标识码:A 文章编号:1009-3044(2016)34-0047-02

1 IPv6相比IPv4的优势

首先,IPv6将IP地址从32位增加到128位,地址数约是IPV4的1028倍。第二,IPv4得包头有13个域,IPv6得包头缩减为8个域。数据包包头选项更少了,从而加快了路由器的择址速度。第三,IPv6支持更丰富的选项。各选项现在以独立头的形式存在,而不是作为IP头的选项,这显得更灵活,允许路由器忽略那些与他们无关的头,使包的处理速度更快[3]。第四,内置的安全性。IPv6协议强制使用IP安全(IP Security ,IPSec)这就为网络安全性提供了一种基于标准的解决方案,并且提高了不同IPv6实现方案之间的互操作性。第五,IPv6提供了一些新的功能,当发送方需要对一些数据流进行特殊处理,比如一些非默认服务质量(QoS)的处理,可以标记这些数据流的包,更好的支持服务质量。第六,IPv6的可扩展性,以支持认证、数据完整性以及数据机密性等[1]。

2 IPv6安全机制

由于IPv4本身没有提供有效的安全机制,黑客往往通过软件漏洞、内部植入威胁、逻辑炸弹、特洛伊木马等手段改变整个报文,使得用户数据遭到各种各样的攻击。要解决网络的安全问题,必须首先解决IP的安全问题。1995年互联网工程任务组决定开始研究用于保护网络安全通信的体系结构,即IPsec(网络安全体系结构)。IPSec是IPv6的一个组成部分,它是一个开发功能是协议的基本框架,用以保证IP网络上数据通信的安全性。

2.1 IPSec基本结构

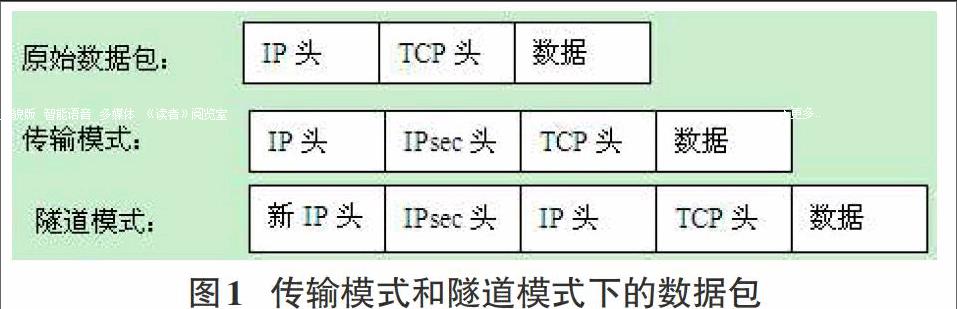

IPSec中最主要的两个部分:鉴别首部AH,用来鉴别源点和检查数据完整性,但不能保密。封装安全载荷(ESP),它比AH复杂得多,不仅具备AH的功能,还能够提供保密功能。同时对数据的传输规定了2种模式:传输模式和隧道模式[2],如图1所示:

2.2安全关联

安全关联(SA,Security Association)的概念是IPSec的基础。是通信双方对某些要素的一种协定,用户保护它们之间的数据流密钥的生存期。实现IPSec数据完整性的认证头(AH,Authentication Header)和用来实现数据的机密性的封装安全载荷(ESP,Encapsulating Secutity Payload)均使用SA。

2.3 安全策略数据库(SPD)

数据包怎样或按照什么要的规则安全的流入和流出,这就是我们所说的安全策略。而IPSec中將所有的安全策略都存放在一起,就形成了安全策略数据库。在对数据包进行处理的过程中,需要根据“选择符”在此数据库中一一检索,最终找到这个数据包所需要的安全服务。对于一个数据库,必定少不了谈到它的管理功能,包括策略的新建、删除和修改。当然怎么样管理安全策略,还要根据IPSec真实的处理过程。

2.4安全关联数据库(SADB)

简单地说,安全关联数据库就是用来存放安全关联(SA)。在数据包流入或流出过程中,都会创建一个适当的SA,存放在数据库中,且不能与其他SA重复。SA是单向的,也就是说,数据包的流入和流出都需要建立单独的SA。正因为它单向来的,所以它的结构也非常简单。比如:Host A通过Internet给Host B发送数据,采用封装安全载荷(ESP)进行安全传输。这时Host A建立一个SA,用于处理数据包的流出;由于SA是单向的,Host B还需要建立一个用于处理数据包的流入的SA。在此过程中所产生的密码算法、密钥等参数由两个单向的SA共同享有。

2.5认证头(AH)

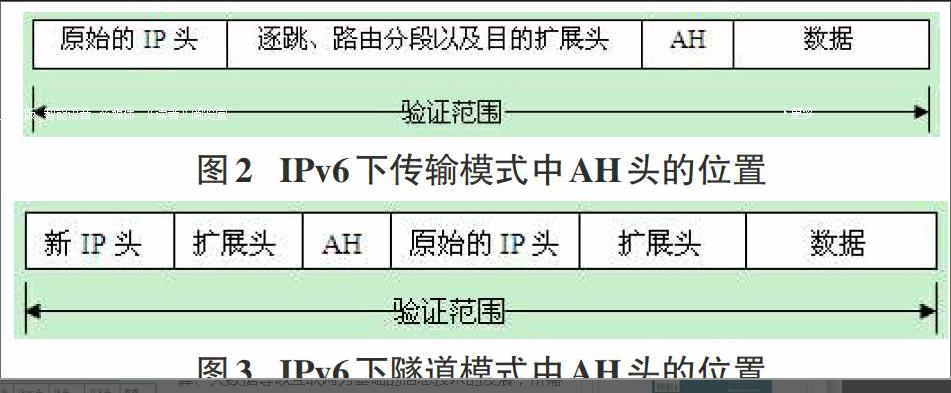

认证头(AH),作为一种网络协议,只能确保数据包在传输过程中没有被篡改,且数据包一个新的而非重放的包,不定义任何加密算法。AH在数据包中的位置,取决于采用哪种传输模式:传输模式(如图2)和隧道模式(如图3)。在传输模式中,AH用于保护上一层传输层TCP或UDP协议,确保两个独立主机通信的安全性,也有一定的局限,比如Host A和Host B之间要进行通信,可是在Internet和Host A之间有个用于保护它的安全网关,数据包经过网关之后,网关用它的IP地址替换数据包中的源地址,重新计算ICV,当数据包到达Host B时,它计算出来的ICV和Host A计算出来的不匹配,就会发生弃包的现象。

2.6封装安全载荷

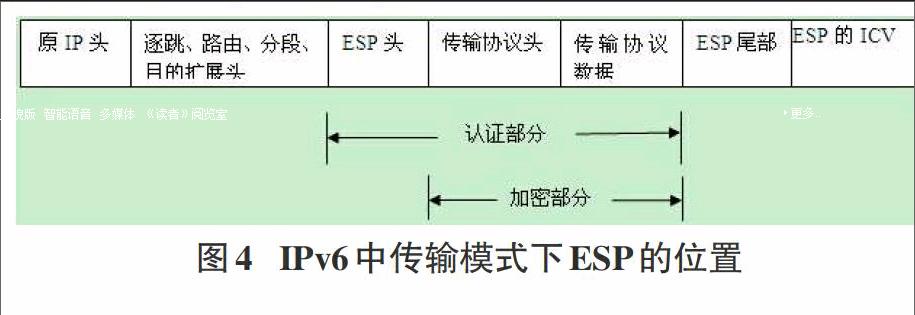

封装安全载荷(ESP),也是网络协议的一种。它除了能实现AH的所有功能外,还增加了额外的服务:使用加密器对数据提供保密服务。和AH的情况一样,ESP在数据包中的位置取决于ESP的操作模式:传输模式(如图4)和隧道模式(如图5)。

值得注意的是,AH要对整个IP数据包进行身份认证,而ESP 只对头部、传输协议头、传输协议数据部分进行身份认证。在传输模式中,当主机的IP地址为私有的或是在主机后有一个保护它的地址的安全网关,可以通过ESP来提供认证和加密保护,由于它只能认证和加密其中的一部分(如图4所示),网关可以修改IP头,而恰巧ESP的头未被修改,且目的端对IP头的校验和加密都正确,数据包将被目的主机认定成功。这样提高的认证的速度,也暴漏了ESP的弱点,在数据包的传输过程中,如果IP头被修改的部分校验成功,目的主机也无法检测到任何的修改。与传输模式不同,隧道模式验证整个原IP头,新IP头部被验证和加密[3]。如果新IP头也被验证和加密,就会出现和AH协议一样的局限性(上文已介绍)。总之,AH和ESP 都有自己的优缺点,将二者结合使用,既提供的认证服务也有加密服务,将提高数据通信的安全性。