一种树型桥CA跨域信任传递模型研究*

2017-04-07徐林杰

彭 博 刘 进 龚 智 徐林杰

(武汉船舶通信研究所 武汉 430200)

一种树型桥CA跨域信任传递模型研究*

彭 博 刘 进 龚 智 徐林杰

(武汉船舶通信研究所 武汉 430200)

我国的CA机构有多家,各家存在不同程度的差异,跨CA信任面临着兼容性差、不易管控等问题。针对这些难点,论文借鉴了传统的信任模型,提出了一种改进的桥接式跨域新模型。该模型的高兼容性能够保证不同的CA域进行信任传递,集中式管理桥CA能够减少管理成本。通过分析表明,与传统的桥CA模型相比,该模型具有较强的抗干扰能力、高效的认证流程。

桥接CA; 跨域; 信任传递; 信任模型

1 引言

目前,国内外学者们对基于公钥基础设施(Public Key Infrastructure,PKI)的信任模型已有很多的研究[1~4],包括严格层次结构模型、交叉网状模型、混合结构模型、桥证书认证机构(Certificate Authority,CA)模型和信任列表模型。随着网络环境的复杂程度不断增加,网络信息通信业务变得多样化,传统的五种信任模型已经难以应对网络空间信任域的互联互通等问题。因此,PKI的跨域信任问题成为当下研究的热点。

近几年来,PKI的研究有了新的进展,其中包括PKI系统的大规模的实施部署,首先必须考虑优化PKI信任模型,来解决跨域互联的问题[5]。平[6]总结了传统的信任模型,设计出了一种跨域信任平台,不同域内的根证书、证书路径、在线证书状态协议(Online Certificate Status Protocol,OCSP)服务、证书吊销列表(Certificate Revocation List,CRL)服务、轻量目录访问协议(Light-weight Directory Access Protocol,LADP)服务等集合在跨域平台,每个域内可以任意选择信任模型构建信任体系,域间信任通过跨域平台实现跨域认证。M等[7]模拟了PKI互联的信任域网络,进行实验并分析了跨域信任模式下证书路径、证书撤销(CRL和OCSP)等问题。颜等[8]提出了一种基于信任列表的可信第三方跨域认证模型,引入新的机制和证书扩展,由可信权威机构负责信任准入,在应用单位部署信任控制单元,实现多CA环境下的跨域信任的双向实体认证。龚[9]根据网络P2P的Chord资源定位模型,提出了基于分区的信任模型,高效的构建域间证书路径。杜[10]提出基于网关的跨CA信任域的方案,目的在动态管理证书链库,实现不同信任域的证书互认等。

实现跨CA信任域的技术路线有两种[11]:一种是交叉认证,另外一种是建立统一的信任体系。从技术角度来看,两种机制都是可行的,但就目前我国CA发展的现状来看,由于体系标准还不够完善,又牵扯到各方的利益,要实现各CA信任域的互联互通还要面临证书格式不统一、密码算法不相同等问题。

鉴于此,本文提出了一种树型桥CA的信任模型,利用树型CA的优点,通过引入新的信任机制来解决跨域信任难以互认、难以管理等一系列问题。并设计了该模型的体系结构、工作流程和认证方案。最后,根据模型的特性进行各方面性能的分析。

2 桥CA信任模型

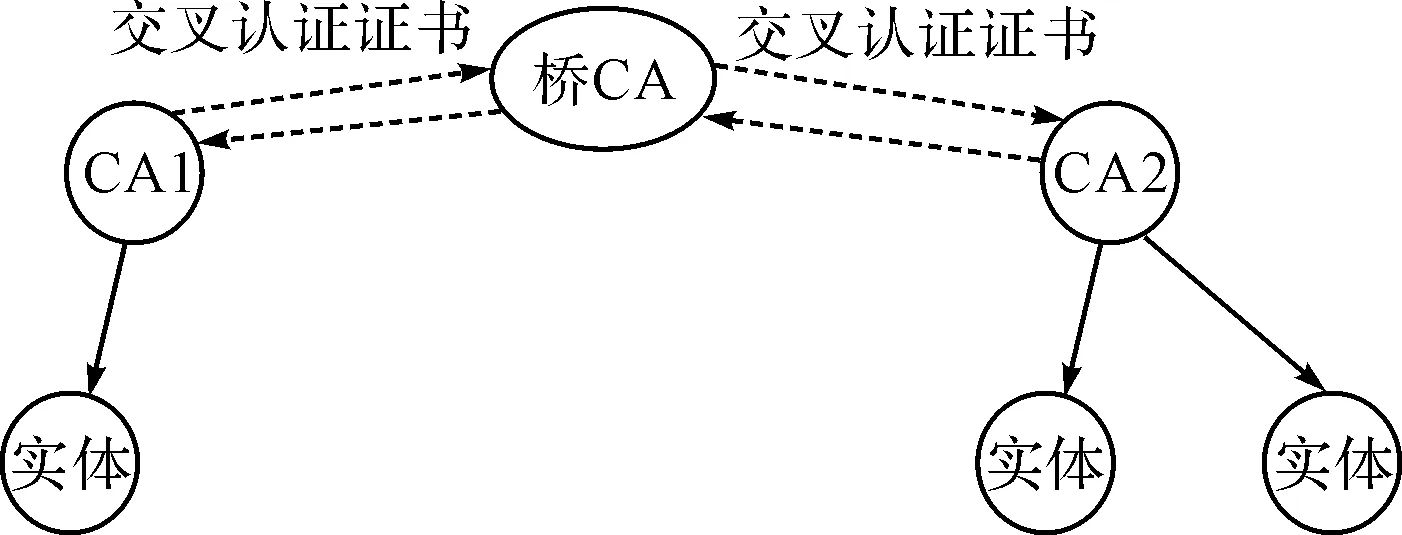

桥CA信任模型中引入独立的桥CA中心,所有的CA与桥CA之间相互签发交叉认证证书,每个CA中心都相对独立。桥CA不向认证实体发放证书,只是为CA之间信任传递搭建桥梁,如图1所示。

图1 桥CA信任模型

该模型优点有:各CA中心相对独立,证书路径较短,证书路径比较容易构建,解决跨域信任时有着清晰的证书路径。桥CA模型中,当有N个CA中心时,最多只需要签发2N个交叉认证证书。

我国的大部分CA都为严格层次的信任模型,但尚未建立国家统一的PKI信任体系[12],通过传统的桥CA方式实现跨域信任依然存在很多问题,如难以适应复杂多变的跨域业务。

3 树型桥CA跨域信任模型

引入桥CA可以将信任关系传递到其他CA域,但随着业务增加和多变,桥CA的“负载”会越来越大,安全风险也随之增加,对不同业务、不同安全级别和不同区域信任传递的管理将变得混乱复杂。本文提出的树型桥CA跨域信任模型使跨域信任传递变得更加安全、高效。

3.1 树型桥CA信任模型结构

在PKI的体系中,CA中心是信任的来源,向实体发放数字证书。数字证书是信任的表达和传递工具,从信任源点到数字证书,可以构建一条信任关系传递的路径,称为认证路径、证书路径或信任链。

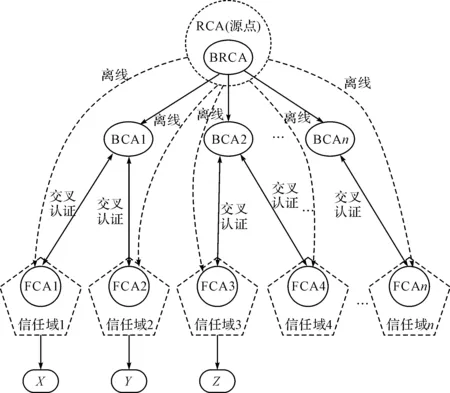

该信任跨域信任模型如图2所示。自上而下,根CA(Root CA,RCA)是整个信任体系的起始点,也称为源点,FCA1(First CA1,一级CA1)、FCA2、…、FCAn信任于RCA,并采用离线方式管理。以信任域1为例,FCA1向下可以有多级CA构成,X为信任域1内的实体。

遵循信任源点唯一的原则,桥根CA(Bridge Root CA,BRCA)同属于RCA。BRCA向下对各个BCA进行在线管理,BCA和FCA相互交叉认证。

图2 树型桥CA信任模型结构

信任路径通过自下而上的方式寻找,信任传递的载体为数字证书。在该模型中实体X和Y属于不同的信任域,则跨域互操作的信任路径为

实体X和Z属于不同桥CA的信任域,则跨域互操作的信任路径为

其中c表示信任载体证书(certificate),c-c表示交叉认证证书(cross-certificate)。

3.2 信任模型的证书兼容因子

由证书格式兼容因子的定义[13]可得式(1):

(1)

其中μc(x,y)为证书兼容因子,x域的证书xc能够被x应用系统认证有效⟹xc也能被y应用系统认证有效,则μc(x,y)=1,否则μc(x,y)=0。x域和y域要互通必须满足μc(x,y)=μc(y,x)=1。

3.3 跨域信任传递结构图

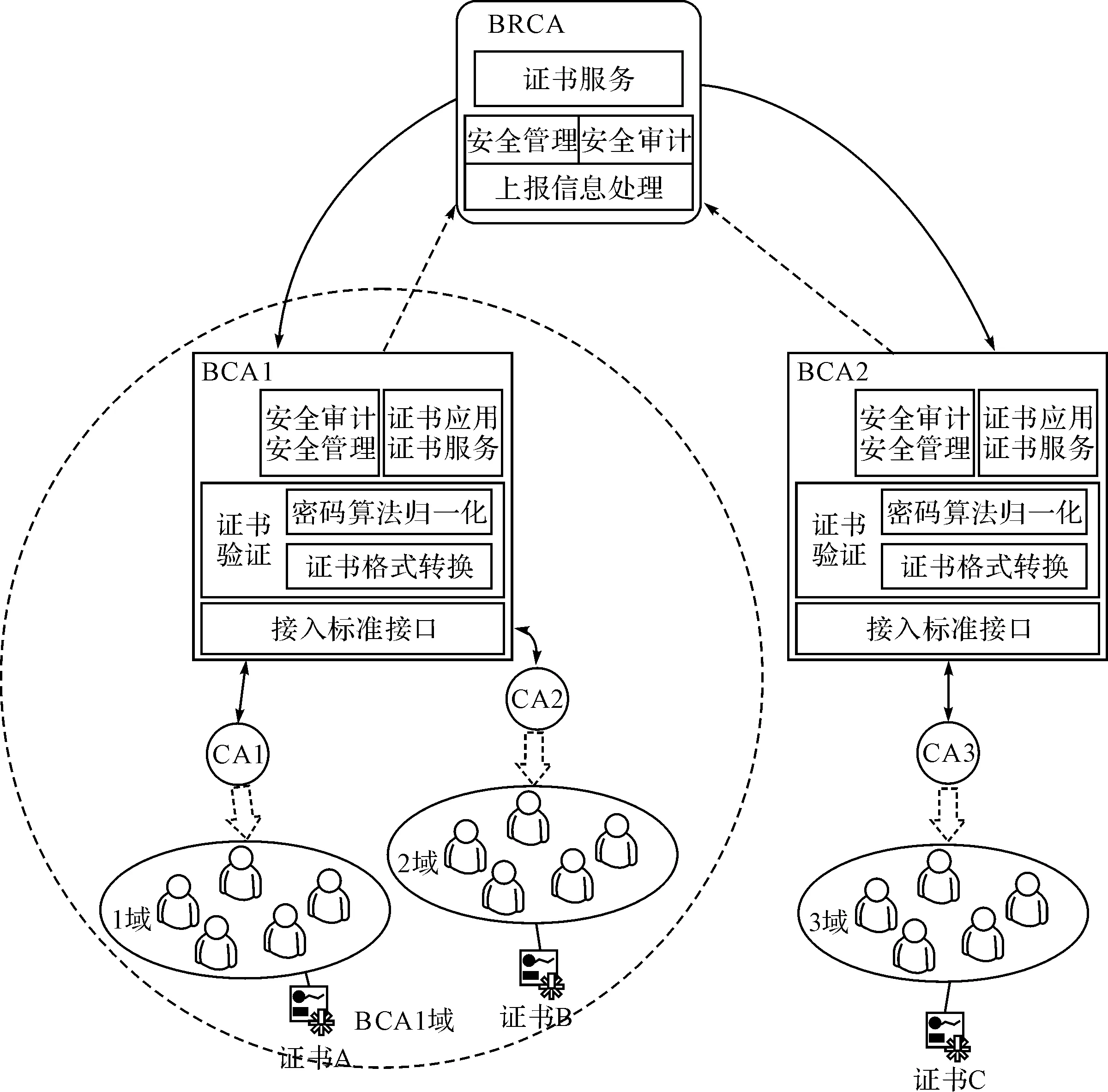

跨域信任传递结构如图3所示。在BCA1域内,1域和2域同属于相同级别(可按照信任等级、业务范围和所处区域等划分)的信任域。

CA1和CA2分别同BCA1进行交叉认证,A证书属于CA1域,B证书属于CA2域,CA1域和CA2域信任互通,由(1)式可得:

μc(A∈CA1,B∈CA2)=μc(B∈CA2,A∈CA1)=1

CA1和CA3的跨域互信需要BRCA的参与,BRCA向CA1和CA3签发证书,CA1和CA3向上可以找到同一信任源点,CA1域和CA3域信任互通,可得:

μc(A∈CA1,C∈CA3)=μc(C∈CA3,A∈CA1)=1

图3 跨域信任传递结构

3.4 信任模型认证流程

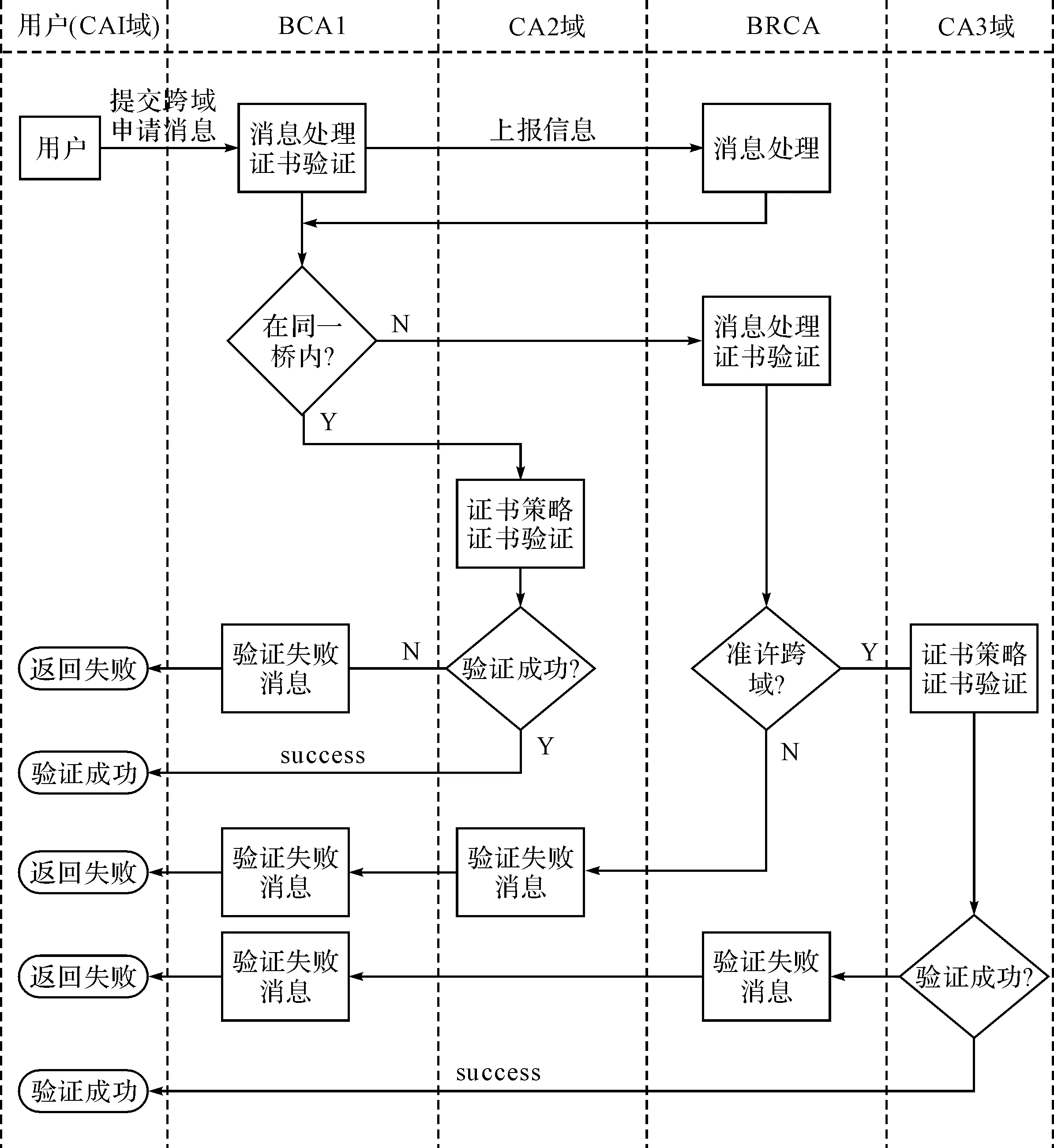

为了提高安全级别,用户的证书通常采用USBkey 存储介质存放[14]。在此模型中,要跨信任域访问到其他信任域,需要确认对方的身份。本文以图3的结构图中的CA1、CA2、CA3三个不同信任域认证作为例证。从CA1信任域的用户角度出发,若需要访问CA2或CA3信任域的资源,认证流程图如图4所示。

Step1 在认证前,CA1和CA2已经和桥BCA1签发了交叉认证证书,CA1域的用户要访问到CA2域的资源,先提交跨域请求。

Step2 BCA1对请求消息进行解析,判断所需连接的信任域是否在BCA1连接的范围内,如果在BCA1范围内,直接和CA2建立连接,并向上提交上报信息。

Step3 CA2域的业务系统通过查询BCA1的CRL来检测和验证CA1域中用户证书的有效性,进而确认对方的身份,验证成功则可进行跨域操作。

Step4 如果BCA1解析消息后,CA1域用户要跨域连接的信任域不在BCA1的连接范围内(CA3域),则将向BRCA发出查询请求,需要验证 CA3域所属桥的证书有效性,进而建立连接。

Step5 CA3域的用户要对CA1域的用户身份进行认证,通过验证CA1用户证书的有效性来判断其身份的合法性。

当然,要实现互联通还需进行双向认证,原理同上。

图4 跨域认证流程

4 跨域信任传递性能分析

传统桥CA模型是将其他CA都接入到桥中心,本文采用不同安全级别的CA分类互连,下面从桥的负载和抗干扰能力进行对比分析。

4.1 桥的负载

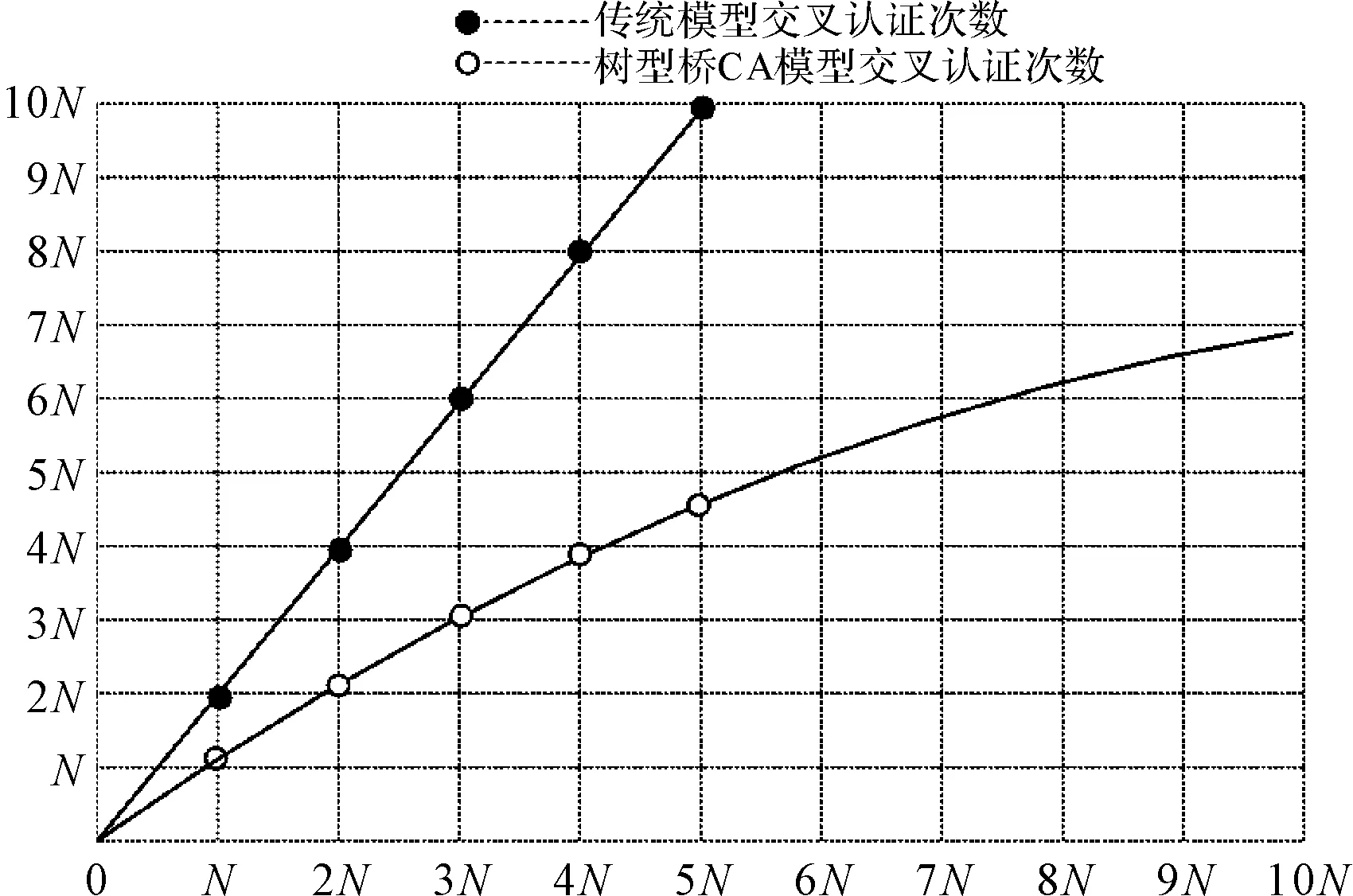

对比如图5所示,传统的桥CA模型中,若有N个CA域互联互通,中心桥CA则需要进行2N次交叉认证。而树型桥CA模型将不同信任级别的CA域进行划分,因此,每个桥CA交叉认证次数比传统模型的次数少,桥的负载减轻,负载越大,认证的效率越低。

图5 两种桥中心的交叉认证次数对比

4.2 抗干扰能力

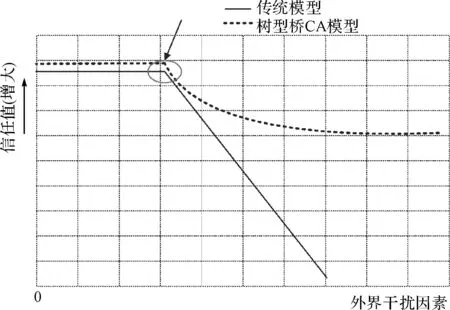

在该讨论中,干扰信号指其中某个证书遭到破坏。信任值是指信任域的有效信任范围。当某个证书遭到破坏时,传统桥CA模型中与该证书有业务相关的CA域都变为无效信任,信任值迅速减小。而树型桥CA模型只是某个桥中心为失效信任,则可以更好地抵抗外来信号干扰,对比如图6所示。

图6 两种模型的抗干扰能力对比

5 结语

互联互通是未来的趋势,“一证通”的时代也会在不久的将来得以实现。信任跨域传递是解决互联互通的前提,本文通过从证书的兼容性、管控效率等的角度出发,对已有的信任模型进行改进,对跨域的认证流程进行分析,和传统模型的性能进行了比较。总体上,优化了模型结构,节约了管理成本,保证了系统安全。

[1] Perlman R. An overview of PKI trust models[J]. IEEE network, 1999, 13(6): 38-43.

[2] Moses T. PKI trust models[M]. IT-University of Cope-nhagen Course Material; IT-University of Copenha-gen: Copenhagen, Denmark, 2003.

[3] Hai-hong E, LIU H, SONG M, et al. A trans-domain convergence trust model for network trust architec-ture[J]. The Journal of China Universities of Posts and Telecommunications, 2007, 14: 119-123.

[4] Liping H, Lei S. Research on trust model of pki[C]//Intelligent Computation Technology and Automat-ion (ICICTA), 2011 International Conference on. IEEE, 2011, 1: 232-235.

[5] 林璟锵,荆继武,张琼露,等.PKI技术的近年研究[J].密码学报,2015,2(6):487-496.

[6] 平野.基于PKI/CA的跨域认证平台的设计与实现[D].北京:北京邮电大学,2009.

[7] Millán G L, Pérez M G, Pérez G M, et al. PKI-based trust management in inter-domain scenarios[J]. Computers & Security,2010,29(2):278-290.

[8] 颜海龙,喻建平,胡强,等.基于信任列表的可信第三方跨域认证模型[J].信号处理,2012,28(9):1278-1283.

[9] 龚向飞.基于分区的PKI跨域认证研究[D].南昌:南昌大学,2012.

[10] 杜航航.数字证书跨CA信任技术研究[D].武汉:武汉理工大学,2009.

[11] 龙毅宏,唐志红,张海松,等.数字证书跨CA信任与在线查取[J].网络安全技术与应用,2008(7):10-12.

[12] 颜海龙,喻建平,胡强,等.基于PKI/CA的分布式跨域信任平台研究与实现[J].计算机工程与设计,2013,34(2):686-690.

[13] 朱鹏飞,戴英侠,鲍旭华.差异性条件约束下基于PKI的信任域互连[J].计算机研究与发展,2006,43(10):1804-1809.

[14] Yun L.粤港跨境数字证书认证技术研究[J].计算机工程,2013,39(3):316-320.

Cross-domain Trust Model Based on Bridge CA

PENG Bo LIU Jin GONG Zhi XU Linjie

(Wuhan Ship Communication Research Institute, Wuhan 430200)

At present, there are many certification authorities (CAs) in China, which are very different in various aspects. The inter-domain trust transfer is becoming an increasingly difficult problem because of not compatibility and complexity. In view of this problem, a new trust model based on bridge is proposed in this paper. This model can transfer trust from different trust domain to others with high compatibility, and reduce the cost because of centralized control bridge CA. Analysis shows that this model has strong anti-interference ability and high efficiency of certification process.

bridge CA, inter-domain, trust transfer, trust model

TP393

2016年9月12日,

2016年10月23日

彭博,男,硕士研究生,研究方向:信息安全。刘进,男,研究员,研究方向:信息安全。龚智,男,硕士,工程师,研究方向:信息安全。徐林杰,男,硕士,工程师,研究方向:信息安全。

TP393

10.3969/j.issn.1672-9730.2017.03.017